Berechtigungsverwaltung für verbundene Organisationen

Mit der Berechtigungsverwaltung können Sie mit Personen außerhalb Ihres Unternehmens zusammenzuarbeiten. Wenn Sie häufig mit vielen Benutzer*innen aus bestimmten externen Organisationen zusammenarbeiten, können Sie die Identitätsquellen dieser Organisationen als verbundene Organisationen hinzufügen. Durch verbundene Organisationen wird der Vorgang zum Anfordern des Zugriffs mehrerer Personen aus diesen Organisationen vereinfacht. Dieser Artikel beschreibt, wie Sie eine verbundene Organisation hinzufügen, sodass Sie Benutzern außerhalb Ihrer Organisation das Anfordern von Ressourcen in Ihrem Verzeichnis gestatten können.

Was ist eine verbundene Organisation?

Eine verbundene Organisation ist eine andere Organisation, mit der eine Beziehung besteht. Damit Benutzer und Benutzerinnen aus dieser Organisation auf Ihre Ressourcen zugreifen können (z. B. Ihre SharePoint Online-Websites oder Apps), benötigen Sie eine Darstellung der Benutzer und Benutzerinnen dieser Organisation in diesem Verzeichnis. Da die Benutzer*innen dieser Organisation in den meisten Fällen noch nicht in Ihrem Microsoft Entra-Verzeichnis enthalten sind, können Sie die Berechtigungsverwaltung nutzen, um sie bei Bedarf in Ihr Microsoft Entra-Verzeichnis zu übertragen.

Wenn Sie einen Pfad bereitstellen möchten, über den jeder Zugriff anfordern kann, und nicht sicher sind, aus welchen Organisationen diese neuen Benutzer und Benutzerinnen stammen könnten, können Sie eine Zugriffspaket-Zuweisungsrichtlinie für Benutzer und Benutzerinnen konfigurieren, die sich nicht in Ihrem Verzeichnis befinden. Wählen Sie in dieser Richtlinie die Option Alle Benutzer (verbundene Organisationen und neue externe Benutzer) aus. Wenn die anfordernde Person genehmigt wurde und keiner verbundenen Organisation in Ihrem Verzeichnis angehört, wird automatisch eine verbundene Organisation für sie erstellt.

Wenn Sie nur Einzelpersonen aus bestimmten Organisationen erlauben möchten, Zugriff anzufordern, erstellen Sie zuerst diese verbundenen Organisationen. Konfigurieren Sie dann eine Zugriffspaket-Zuweisungsrichtlinie für Benutzer*innen, die sich nicht in Ihrem Verzeichnis befinden, klicken Sie auf Bestimmte verbundene Organisationen, und wählen Sie die Organisationen aus, die Sie erstellt haben.

Mit der Berechtigungsverwaltung können Sie die Benutzer einer verbundenen Organisation auf vier Arten festlegen. Es kann sich dabei um Folgendes handeln:

- Benutzer*innen in einem anderen Microsoft Entra-Verzeichnis (aus einer beliebigen Microsoft-Cloud)

- Benutzer und Benutzerinnen in einem anderen nicht von Microsoft stammenden Verzeichnis, das für SAML/WS-Verbundidentitätsanbieter (IdP) konfiguriert ist,

- Benutzer*innen in einem anderen Nicht-Microsoft-Verzeichnis, dessen E-Mail-Adressen allgemein und speziell für diese Organisation alle denselben Domänennamen haben.

- Benutzer*innen mit einem Microsoft-Konto (z. B. von der Domäne live.com, wenn eine geschäftliche Notwendigkeit für die Zusammenarbeit mit Benutzer*innen besteht, die keine gemeinsame Organisation haben)

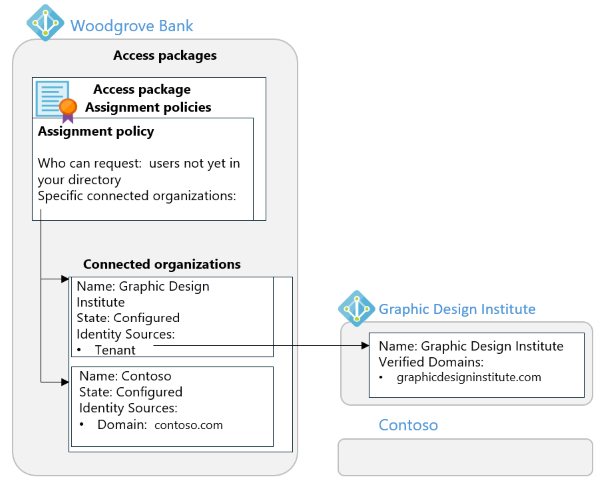

Angenommen, Sie arbeiten bei der Woodgrove Bank und möchten mit zwei externen Organisationen zusammenarbeiten. Sie möchten Benutzern aus beiden externen Organisationen Zugriff auf dieselben Ressourcen geben, aber diese beiden Organisationen haben unterschiedliche Konfigurationen:

- Contoso verwendet Microsoft Entra ID noch nicht. Contoso-Benutzer*innen verfügen über eine E-Mail-Adresse, die mit contoso.com endet.

- Graphic Design Institute verwendet Microsoft Entra ID, und zumindest einige der Benutzer*innen haben einen Benutzerprinzipalnamen, der mit graphicdesigninstitute.com endet.

In diesem Fall können Sie zwei verbundene Organisationen und dann ein Zugriffspaket mit einer Richtlinie konfigurieren.

- Stellen Sie sicher, dass die Authentifizierung mit Einmal-Passcode (One-time Passcode, OTP) per E-Mail aktiviert ist, damit sich Benutzer und Benutzerinnen aus diesen Domänen, die noch nicht Teil von Microsoft Entra-Verzeichnissen sind, beim Anfordern des Zugriffs oder späteren Zugriff auf Ihre Ressourcen mit Einmal-Passcodes per E-Mail authentifizieren können. Darüber hinaus müssen Sie möglicherweise Ihre Microsoft Entra B2B-Einstellungen für die externe Zusammenarbeit konfigurieren, um externen Benutzern und Benutzerinnen den Zugriff zu ermöglichen.

- Erstellen Sie eine verbundene Organisation für Contoso. Wenn Sie die Domäne contoso.com angeben, erkennt die Berechtigungsverwaltung, dass dieser Domäne kein Microsoft Entra-Mandant zugeordnet ist, und Benutzer und Benutzerinnen aus dieser verbundenen Organisation werden erkannt, wenn sie sich unter Verwendung einer contoso.com-E-Mail-Adresse mit einem Einmal-Passcode per E-Mail authentifizieren.

- Erstellen Sie eine weitere verbundene Organisation für Graphic Design Institute. Wenn Sie die Domäne graphicdesigninstitute.com angeben, erkennt die Berechtigungsverwaltung, dass dieser Domäne ein Mandant zugeordnet ist.

- Erstellen Sie ein Zugriffspaket in einem Katalog, der externen Benutzer*innen das Anfordern von Zugriffsberechtigungen ermöglicht.

- Erstellen Sie in diesem Zugriffspaket eine Zugriffspaket-Zuweisungsrichtlinie für Benutzer*innen, die sich noch nicht in Ihrem Verzeichnis befinden. Wählen Sie in dieser Richtlinie die Option Bestimmte verbundene Organisationen aus, und geben Sie die beiden verbundenen Organisationen an. Dadurch können Benutzer und Benutzerinnen aus jeder Organisation mit einer Identitätsquelle das Zugriffspaket anfordern, die einer der verbundenen Organisationen entspricht.

- Wenn externe Benutzer und Benutzerinnen mit einem Benutzerprinzipalnamen, der die Domäne contoso.com enthält, das Zugriffspaket anfordern, authentifizieren sie sich per E-Mail. Diese E-Mail-Domäne entspricht der mit Contoso verbundenen Organisation, und die Benutzer und Benutzerinnen können das Paket anfordern. Unter Funktionsweise des Zugriffs für externe Benutzer*innen wird beschrieben, wie B2B-Benutzer*innen nach der Anforderung eingeladen werden und den externen Benutzer*innen der Zugriff gewährt wird.

- Darüber hinaus entsprechen externe Benutzer*innen, die ein Organisationskonto des Graphic Design Institute-Mandanten verwenden, mit der mit dem Graphic Design Institute verbundenen Organisation überein, und sie können das Zugriffspaket anfordern. Und da das Graphic Design Institute Microsoft Entra ID verwendet, können alle Benutzer*innen mit einem Prinzipalnamen, der mit einer anderen verifizierten Domäne übereinstimmt, die dem Graphic Design Institute-Mandanten hinzugefügt wurde, wie z. B. graphicdesigninstitute.example, ebenfalls Zugriffspakete anfordern, indem sie dieselbe Richtlinie verwenden.

Wie sich Benutzer*innen aus dem Microsoft Entra-Verzeichnis oder der Domäne authentifizieren, hängt vom Authentifizierungstyp ab. Für verbundene Organisationen gibt es folgende Authentifizierungstypen :

- Microsoft Entra ID in derselben Cloud

- Microsoft Entra ID in einer anderen Cloud

- Verbund mit SAML/WS-Identitätsanbietern

- Einmalkennung (Domäne)

- Microsoft-Konto

Eine Demonstration, wie Sie eine verbundene Organisation hinzufügen können, finden Sie im folgenden Video:

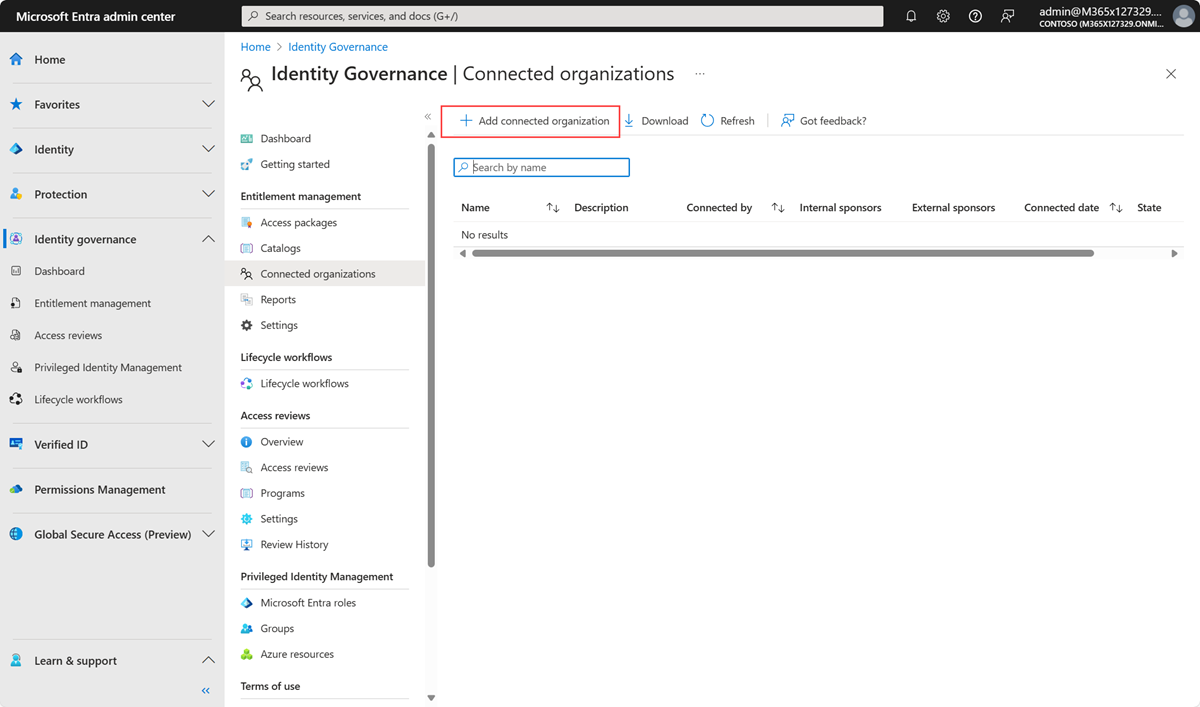

Anzeigen der Liste der verbundenen Organisationen

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Navigieren Sie zu Identity Governance>Berechtigungsverwaltung>Verbundene Organisationen.

Im Suchfeld können Sie anhand des Namens der verbundenen Organisation nach einer verbundenen Organisation suchen. Sie können allerdings nicht nach einem Domainnamen suchen.

Hinzufügen einer verbundenen Organisation

Führen Sie die Anweisungen in diesem Abschnitt aus, um ein externes Microsoft Entra-Verzeichnis oder eine externe Domäne als verbundene Organisation hinzuzufügen.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Navigieren Sie zu Identity Governance>Berechtigungsverwaltung>Verbundene Organisationen.

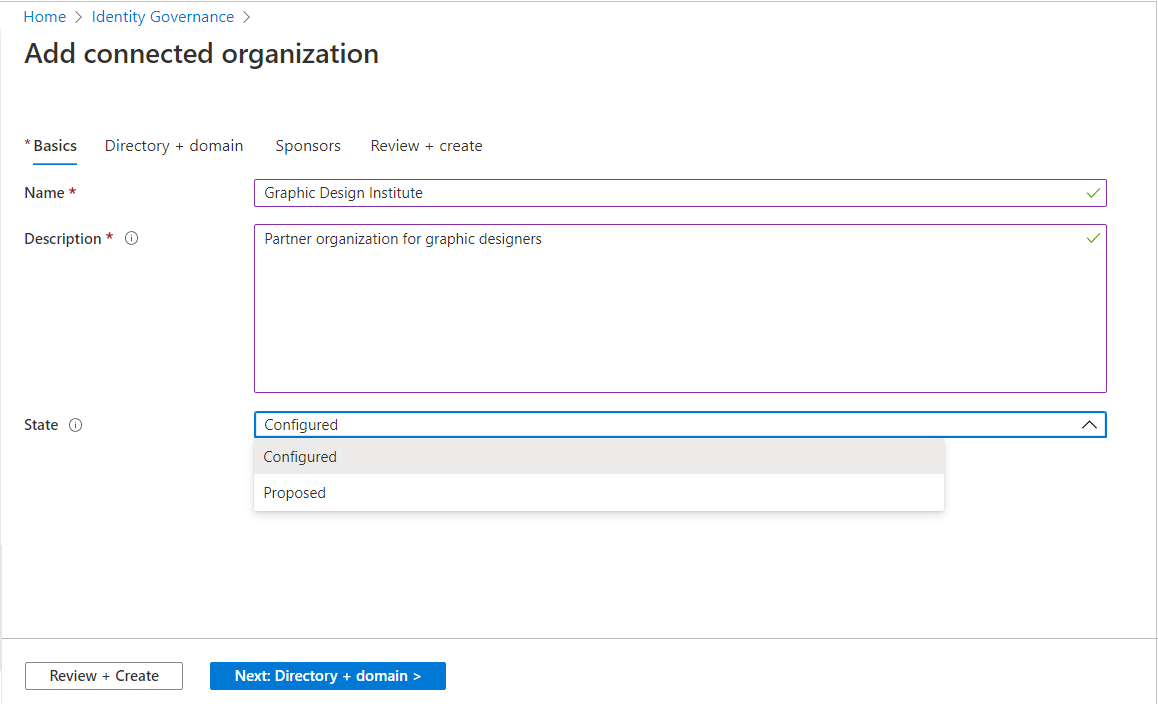

Wählen Sie auf der Seite „Verbundene Organisationen“ die Option Verbundene Organisation hinzufügen aus.

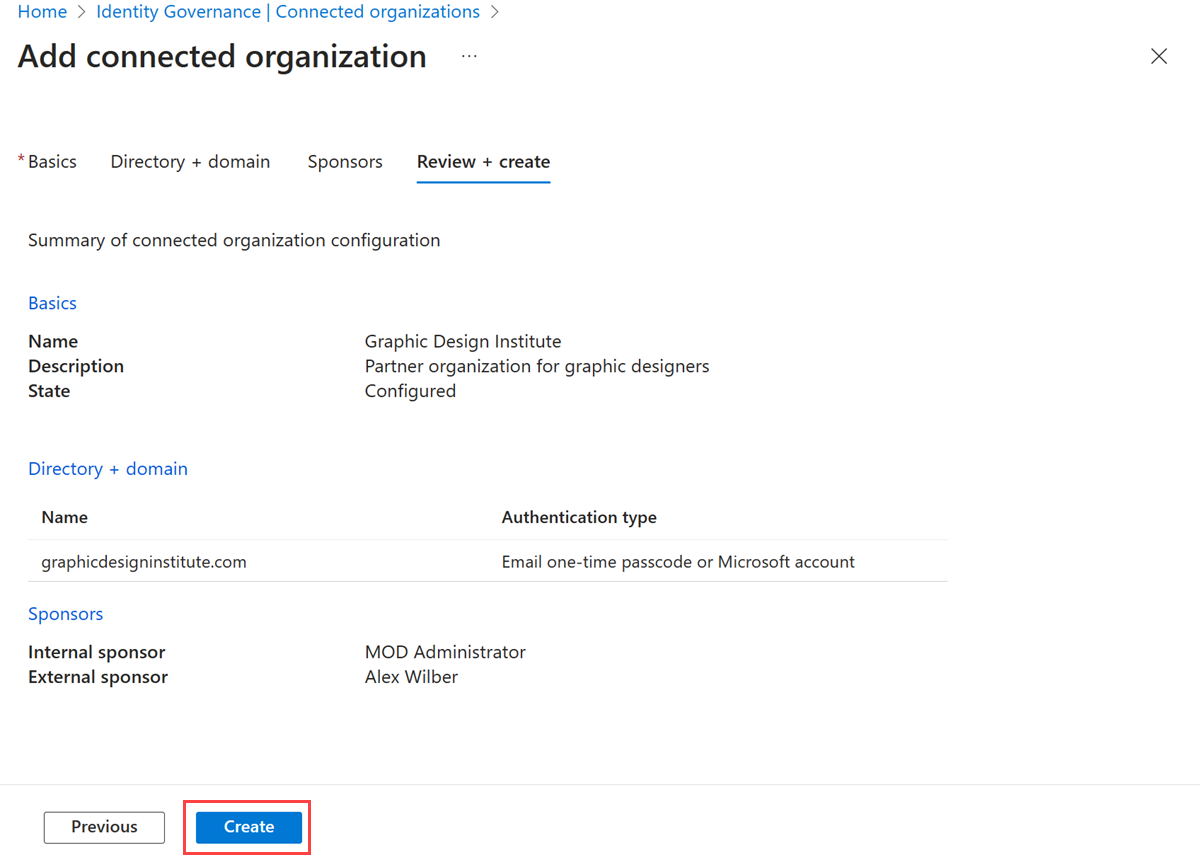

Wählen Sie die Registerkarte Grundlagen aus, und geben Sie einen Anzeigenamen und eine Beschreibung für die Organisation ein.

Der Zustand wird automatisch auf Konfiguriert festgelegt, wenn Sie eine neue verbundene Organisation erstellen. Weitere Informationen zur Zustandseigenschaft einer verbundenen Organisation finden Sie unter Zustandseigenschaft verbundener Organisationen.

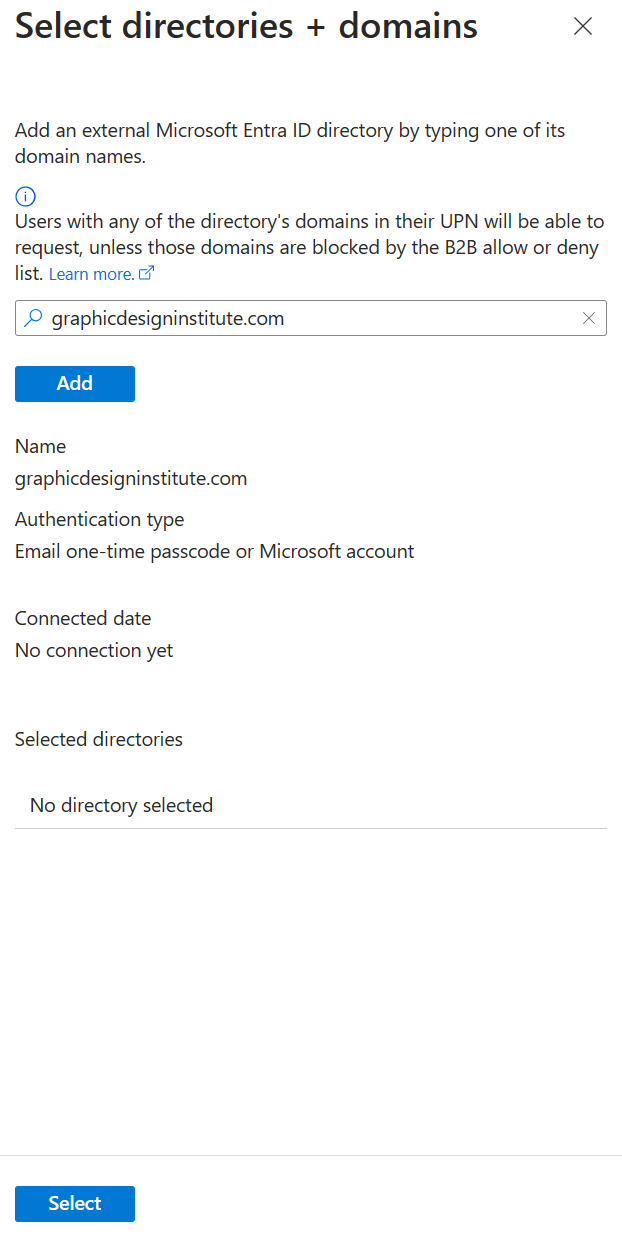

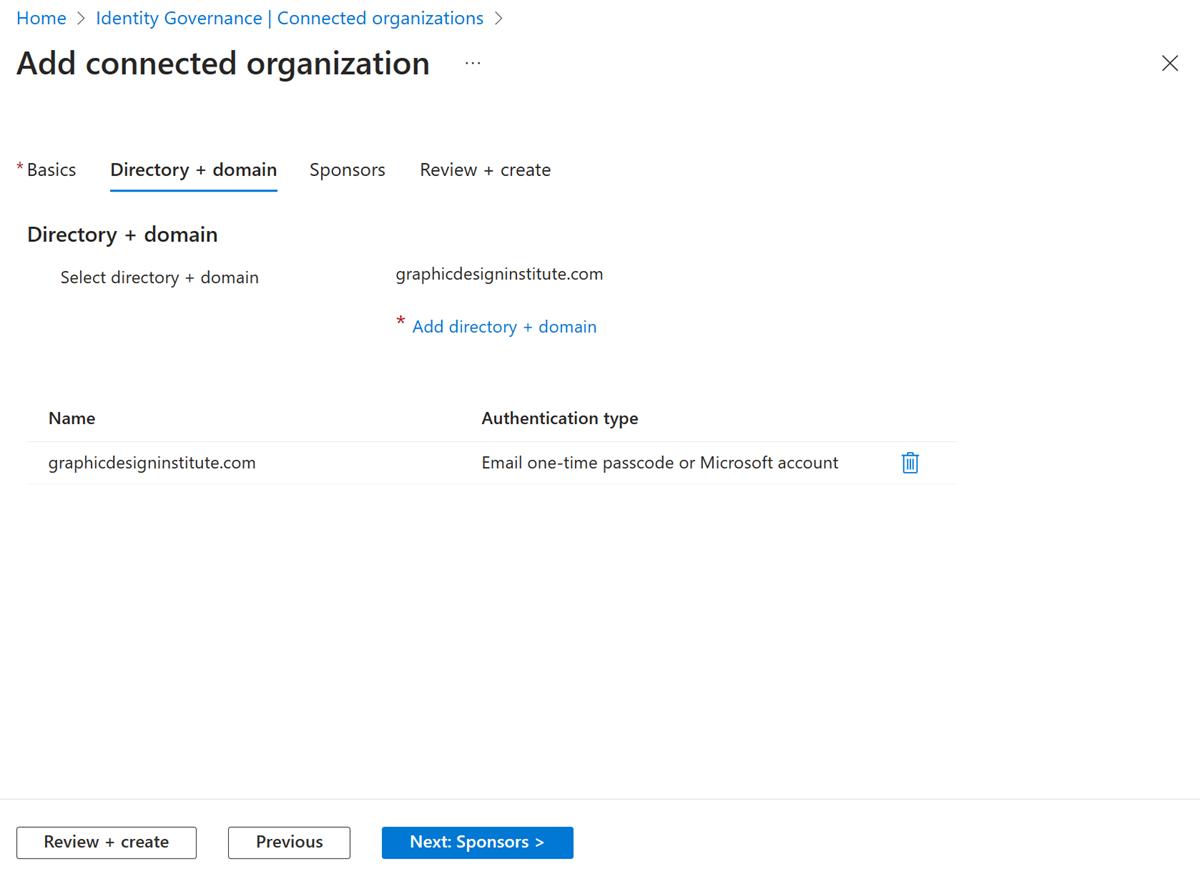

Wählen Sie die Registerkarte Verzeichnis + Domäne und dann Verzeichnis und Domäne hinzufügen aus.

Der Bereich Verzeichnisse und Domänen auswählen wird geöffnet.

Geben Sie im Suchfeld einen Domänennamen ein, um nach dem Microsoft Entra-Verzeichnis oder der Domäne zu suchen. Sie können auch Domänen hinzufügen, die keinem Microsoft Entra-Verzeichnis zugeordnet sind. Stellen Sie sicher, dass Sie den vollständigen Domänennamen eingeben.

Vergewissern Sie sich, dass Organisationsname(n) und Authentifizierungstyp(en) richtig sind. Bevor ein Zugriff auf das MyAccess-Portal möglich ist, hängt die Benutzeranmeldung vom Authentifizierungstyp für seine Organisation ab. Wenn der Authentifizierungstyp für eine verbundene Organisation Microsoft Entra ID ist, melden sich alle Benutzer*innen mit einem Konto im Verzeichnis dieser Organisation mit einer beliebigen verifizierten Domäne dieses Microsoft Entra-Verzeichnisses in ihrem Verzeichnis an und können dann den Zugriff auf Zugriffspakete anfordern, die diese verbundene Organisation zulassen. Wenn der Authentifizierungstyp Einmal-Passcode ist, können nur Benutzer mit E-Mail-Adressen aus dieser Domäne auf das MyAccess-Portal zugreifen. Nachdem sie sich mit dem Passcode authentifiziert haben, können die Benutzer eine Anforderung stellen.

Hinweis

Der Zugriff aus einigen Domänen kann von der Microsoft Entra B2B-Zulassungs- oder Verweigerungsliste blockiert werden. Außerdem werden Benutzer*innen mit E-Mail-Adressen, für die dieselbe Domäne wie für eine verbundene Organisation für die Microsoft Entra-Authentifizierung konfiguriert ist, die sich aber nicht bei diesem Microsoft Entra-Verzeichnis authentifizieren, nicht als Teil dieser verbundenen Organisation erkannt. Weitere Informationen finden Sie unter Zulassen oder Blockieren von Einladungen für B2B-Benutzer von bestimmten Organisationen.

Wählen Sie Hinzufügen aus, um das Microsoft Entra-Verzeichnis oder die Domäne hinzuzufügen. Sie können mehrere Microsoft Entra-Verzeichnisse und Domänen hinzufügen.

Nachdem Sie die Microsoft Entra-Verzeichnisse oder Domänen hinzugefügt haben, wählen Sie Auswählen aus.

Die Organisationen werden in der Liste angezeigt.

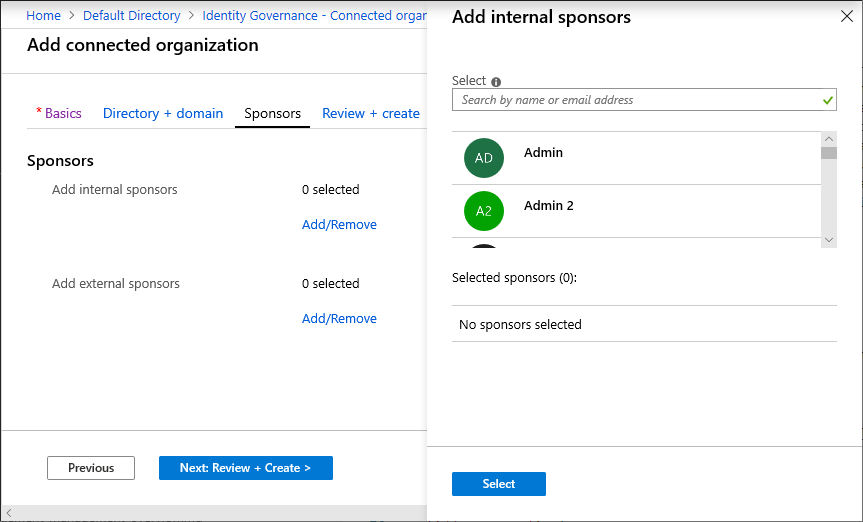

Wählen Sie die Registerkarte Sponsoren aus, und fügen Sie optional Sponsoren für diese verbundene Organisation hinzu.

Sponsoren sind interne oder externe Benutzer, die sich bereits in Ihrem Verzeichnis befinden und als Ansprechpartner für die Beziehung mit dieser verbundenen Organisation fungieren. Interne Sponsoren sind Mitgliederbenutzer in Ihrem Verzeichnis. Externe Sponsoren sind Gastbenutzer aus der verbundenen Organisation, die zuvor eingeladen wurden und sich bereits in Ihrem Verzeichnis befinden. Sponsoren können als genehmigende Personen fungieren, wenn Benutzer in dieser verbundenen Organisation Zugriff auf ein Zugriffspaket anfordern. Informationen zum Einladen von Gastbenutzer*innen zu Ihrem Verzeichnis finden Sie unter Hinzufügen von Microsoft Entra B2B-Zusammenarbeitsbenutzer*innen.

Wenn Sie Hinzufügen/Entfernen auswählen, wird ein Bereich geöffnet, in dem Sie interne oder externe Sponsoren auswählen können. Der Bereich zeigt eine ungefilterte Liste der Benutzer und Gruppen in Ihrem Verzeichnis an.

Wählen Sie die Registerkarte Überprüfen und erstellen aus, überprüfen Sie Ihre Organisationseinstellungen, und wählen Sie dann Erstellen aus.

Aktualisieren einer verbundenen Organisation

Wenn die verbundene Organisation in eine andere Domäne wechselt, sich der Name der Organisation ändert, oder wenn Sie die Sponsoren ändern möchten, können Sie die verbundene Organisation aktualisieren. Führen Sie dazu die Anweisungen in diesem Abschnitt aus.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Navigieren Sie zu Identity Governance>Berechtigungsverwaltung>Verbundene Organisationen.

Wählen Sie auf der Seite „Verbundene Organisationen“ die verbundene Organisation aus, die Sie aktualisieren möchten.

Wählen Sie im Übersichtsbereich der verbundenen Organisation die Option Bearbeiten aus, um den Namen, die Beschreibung oder den Zustand der Organisation zu ändern.

Wählen Sie im Bereich Verzeichnis und Domäne die Option Verzeichnis und Domäne aktualisieren aus, um zu einem anderen Verzeichnis oder eine anderen Domäne zu wechseln.

Wählen Sie im Bereich Sponsoren die Option Interne Sponsoren hinzufügen oder Externe Sponsoren hinzufügen aus, um einen Benutzer als Sponsor hinzuzufügen. Wenn Sie einen Sponsor entfernen möchten, wählen Sie zuerst den Sponsor und dann im rechten Bereich Löschen aus.

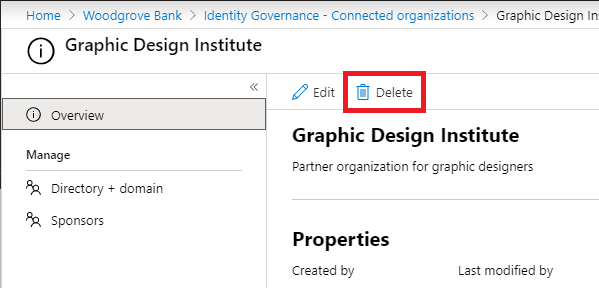

Löschen einer verbundenen Organisation

Wenn keine Beziehung zu einem externen Microsoft Entra-Verzeichnis oder einer Domäne mehr besteht oder wenn Sie eine vorgeschlagene verbundene Organisation nicht mehr verwenden möchten, können Sie die verbundene Organisation löschen.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Navigieren Sie zu Identity Governance>Berechtigungsverwaltung>Verbundene Organisationen.

Wählen Sie auf der Seite „Verbundene Organisationen“ die zu löschende verbundene Organisation aus, um sie zu öffnen.

Klicken Sie auf der Übersichtsseite der verbundenen Organisation auf Löschen, um die Organisation zu löschen.

Programmgesteuertes Verwalten einer verbundenen Organisation

Mit Microsoft Graph können Sie auch verbundene Organisationen erstellen, auflisten, aktualisieren und löschen. Ein Benutzer mit einer entsprechenden Rolle und einer Anwendung, die über die delegierte EntitlementManagement.ReadWrite.All-Berechtigung verfügt, kann die API aufrufen, um connectedOrganization-Objekte aufzurufen und Sponsoren dafür festzulegen.

Verwalten von verbundenen Organisationen über Microsoft PowerShell

Sie können verbundene Organisationen auch in PowerShell mit den Cmdlets aus dem Modul Microsoft Graph PowerShell-Cmdlets für Identity Governance (Version 1.16.0 oder höher) erstellen.

Das folgende Skript veranschaulicht die Verwendung des Profils v1.0 von Graph, um alle verbundenen Organisationen abzurufen. Jede zurückgegebene verbundene Organisation enthält eine Liste namens identitySources mit den Verzeichnissen und Domänen dieser verbundenen Organisation.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$co = Get-MgEntitlementManagementConnectedOrganization -all

foreach ($c in $co) {

foreach ($i in $c.identitySources) {

write-output $c.Id $c.DisplayName $i.AdditionalProperties["@odata.type"]

}

}

Zustandseigenschaften von verbundenen Organisationen

Es gibt zwei verschiedene Zustände für verbundene Organisationen in der Berechtigungsverwaltung – konfiguriert und vorgeschlagen:

Eine konfigurierte verbundene Organisation ist eine vollständig funktionsfähige verbundene Organisation, die Benutzer*innen innerhalb dieser Organisation den Zugriff auf Zugriffspakete ermöglicht. Wenn Administratoren und Administratorinnen im Microsoft Entra Admin Center eine neue verbundene Organisation erstellen, befindet sich diese standardmäßig im Zustand Konfiguriert. Der Grund ist, dass Administratoren und Administratorinnen eine solche verbundene Organisation erstellt haben, weil sie sie nutzen möchten. Wenn eine verbundene Organisation programmgesteuert über die API erstellt wird, sollte der Standardzustand Konfiguriert lauten, sofern nicht explizit ein anderer Zustand festgelegt wurde.

Konfigurierte verbundene Organisationen werden in den Auswahlfeldern für verbundene Organisationen angezeigt und fallen in den Geltungsbereich aller Richtlinien, die auf „alle konfigurierten verbundenen Organisationen“ abzielen.

Bei einer vorgeschlagenen verbundenen Organisation handelt es sich um eine automatisch erstellte Organisation, die nicht von Administrator*innen erstellt oder genehmigt wurde. Wenn sich ein Benutzer oder eine Benutzerin außerhalb einer konfigurierten verbundenen Organisation für ein Zugriffspaket registriert, befinden sich alle automatisch erstellten verbundenen Organisationen im Zustand Vorgeschlagen, da diese Partnerschaft nicht von einem Administrator bzw. einer Administratorin des Mandanten eingerichtet wurde.

Vorgeschlagene verbundene Organisationen gehören in keiner Richtlinie zum Bereich der Einstellung „Alle konfigurierten verbundenen Organisationen“, können jedoch in Richtlinien verwendet werden, die nur auf bestimmte Organisationen abzielen.

Nur Benutzer aus konfigurierten verbundenen Organisationen können Zugriffspakete anfordern, die für Benutzer aus allen konfigurierten Organisationen verfügbar sind. Für Benutzer aus vorgeschlagenen verbundenen Organisationen stellt sich die Nutzung so dar, als gäbe es keine verbundene Organisation für diese Domäne. Diese Benutzer können nur Zugriffspakete anzeigen und anfordern, die speziell für ihre Organisation oder für einen bestimmten Benutzer gelten. Wenn Sie in Ihrem Mandanten Richtlinien haben, die „alle konfigurierten verbundenen Organisationen“ zulassen, stellen Sie sicher, dass vorgeschlagene verbundene Organisationen für soziale Identitätsanbieter nicht in konfigurierte umgewandelt werden.

Hinweis

Im Rahmen des Rollouts dieses neuen Features wurden alle verbundenen Organisationen, die vor dem 09.09.2020 erstellt wurden, als Konfiguriert angesehen. Falls Sie über ein Zugriffspaket verfügt haben, mit dem sich Benutzer aus allen Organisationen registrieren konnten, sollten Sie Ihre Liste mit den verbundenen Organisationen überprüfen, die vor diesem Datum erstellt wurden. Stellen Sie sicher, dass keine falsche Kategorisierung als Konfiguriert vorliegt. Insbesondere sollten soziale Identitätsanbieter nicht als konfiguriert gekennzeichnet werden, wenn es Zuweisungsrichtlinien gibt, die keine Genehmigung für Benutzer aus allen konfigurierten verbundenen Organisationen erfordern. Ein Administrator kann die Zustandseigenschaft (State) wie gewünscht aktualisieren. Eine Anleitung hierzu finden Sie unter Aktualisieren einer verbundenen Organisation.

Hinweis

In einigen Fällen verwenden Benutzer*innen möglicherweise zum Anfordern eines Zugriffspakets ihr persönliches Konto bei einem als Identitätsanbieter fungierenden sozialen Netzwerk, dessen E-Mail-Adresse die gleiche Domäne aufweist wie eine bestehende verbundene Organisation, die einem Microsoft Entra-Mandanten entspricht. Wenn dieser Benutzer genehmigt wird, würde dies zu einer neuen vorgeschlagenen verbundenen Organisation führen, die diese Domäne repräsentiert. Stellen Sie in diesem Fall sicher, dass die Benutzer*innen stattdessen ihr Organisationskonto verwenden, um den Zugriff erneut anzufordern. Das Portal erkennt dann, dass diese Benutzer*innen von dem konfigurierten verbundenen Microsoft Entra-Mandanten der Organisation stammen.