Einschränkungen für universelle Mandanten

Universelle Mandanteneinschränkungen erweitern die Funktionalität von Mandanteneinschränkung V2 durch die Verwendung von „globaler sicherer Zugriff“, um den gesamten Datenverkehr unabhängig vom Betriebssystem, Browser oder Geräteformfaktor zu kennzeichnen. Dies ermöglicht eine Unterstützung für Client- und Remotenetzwerkkonnektivität. Fachkräfte in der IT-Verwaltung müssen keine Proxyserverkonfigurationen mehr oder komplexe Netzwerkkonfigurationen verwalten.

Universelle Mandanteneinschränkungen führen diese Erzwingung durch, indem auf Global Secure Access basierende Richtliniensignalisierung sowohl für die Authentifizierungsebene (allgemein verfügbar) als auch für die Datenebene (Vorschau) verwendet wird. Mandanteneinschränkungen V2 ermöglicht Unternehmen die Verhinderung von Datenexfiltration durch Benutzer, die externe Mandantenidentitäten für integrierte Microsoft Entra-Anwendungen wie Microsoft Graph, SharePoint Online und Exchange Online verwenden. Diese Technologien arbeiten zusammen, um Datenexfiltration universell auf allen Geräten und Netzwerken zu verhindern.

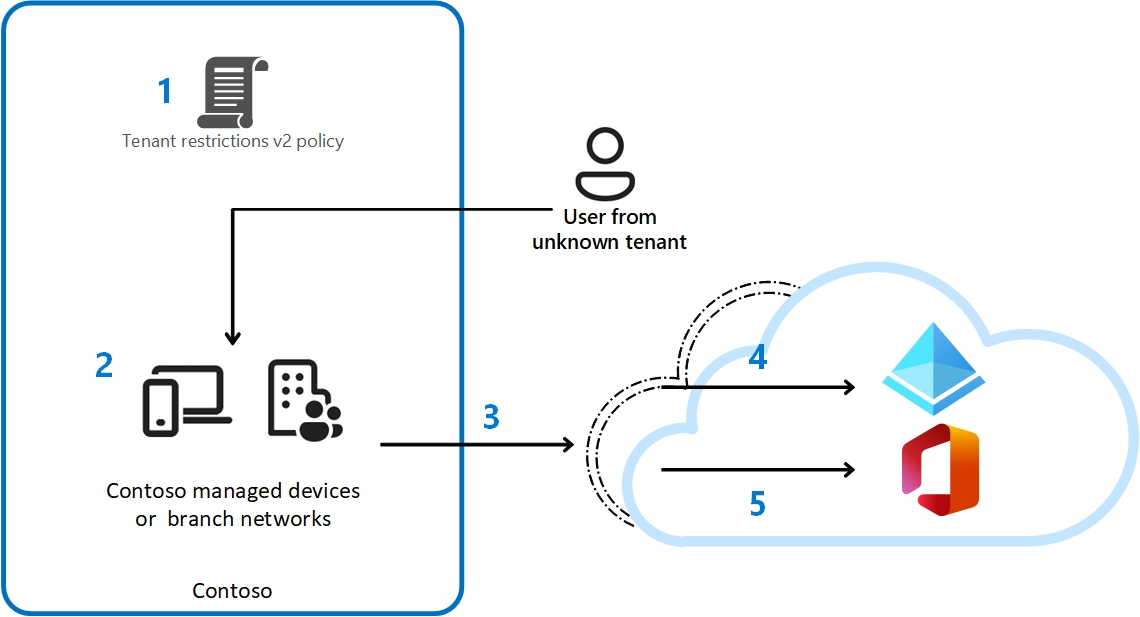

In der folgenden Tabelle werden die Schritte erläutert, die an jedem Punkt im vorherigen Diagramm ausgeführt werden.

| Schritt | Beschreibung |

|---|---|

| 1 | Contoso konfiguriert die **Mandanteneinschränkung V2**-Richtlinie in seinen mandantenübergreifenden Zugriffseinstellungen, um alle externen Konten und externen Apps zu blockieren. Contoso setzt die Richtlinie mithilfe von universellen Mandanteneinschränkungen für den globalen sicheren Zugriff durch. |

| 2 | Ein Benutzer mit einem von Contoso verwalteten Gerät versucht, auf eine integrierte Microsoft Entra-App mit einer nicht genehmigten externen Identität zuzugreifen. |

| 3 | Schutz auf Authentifizierungsebene: Mit Microsoft Entra ID hindert die Richtlinie von Contoso nicht genehmigten externen Konten daran, auf externe Mandanten zuzugreifen. |

| 4 | Schutz der Datenebene: Wenn der Benutzer erneut versucht, auf eine externe, nicht genehmigte Anwendung zuzugreifen, indem er ein Authentifizierungs-Antwort-Token kopiert, das er außerhalb des Contoso-Netzwerks erhalten hat, und es in das Gerät einfügt, wird er blockiert. Der Tokenkonflikt löst eine erneute Authentifizierung aus und blockiert den Zugriff. Bei SharePoint Online wird jeder Versuch, anonym auf Ressourcen zuzugreifen, blockiert. Für Teams werden Versuche, anonym an Besprechungen teilzunehmen, verweigert. |

Einschränkungen für universelle Mandanten tragen dazu bei, Datenexfiltration über Browser, Geräte und Netzwerke hinweg auf folgende Weise zu verhindern:

- Damit können Microsoft Entra ID, Microsoft-Konten und Microsoft-Anwendungen die zugehörige zweite Version der Richtlinie für Mandanteneinschränkungen aufrufen und erzwingen. Diese Suche ermöglicht eine konsistente Richtlinienanwendung.

- Funktioniert bei der Anmeldung mit allen integrierten Microsoft Entra-Apps von Drittanbietern auf der Authentifizierungsebene.

- Arbeitet mit Exchange, SharePoint/OneDrive, Teams und Microsoft Graph für den Schutz der Datenebene (Vorschau)

Erzwingungspunkte für universelle Mandanteneinschränkungen

Authentifizierungsebene

Die Erzwingung auf Authentifizierungsebene erfolgt in Entra ID oder bei der Microsoft-Kontoauthentifizierung. Wenn Benutzer*innen mit dem Client für den globalen sicheren Zugriff oder über die Remotenetzwerkkonnektivität verbunden sind, wird die Richtlinie „Mandanteneinschränkungen v2“ überprüft, um festzustellen, ob die Authentifizierung zulässig ist. Wenn sich Benutzer*innen beim Mandanten ihrer Organisation anmelden, wird die Richtlinie für Mandanteneinschränkungen nicht angewendet. Wenn sich Benutzer*innen bei einem anderen Mandanten anmelden, wird die Richtlinie erzwungen. Jede Anwendung, die in die Entra ID integriert ist oder das Microsoft-Konto für die Authentifizierung verwendet, unterstützt universelle Mandanteneinschränkungen auf der Authentifizierungsebene.

Datenebene (Vorschau)

Die Erzwingung der Datenebene erfolgt durch den Ressourcenanbieter (ein Microsoft-Dienst, der Mandanteneinschränkungen unterstützt) zum Zeitpunkt des Zugriffs auf die Daten. Der Schutz der Datenebene stellt sicher, dass importierte Authentifizierungsartefakte (z. B. ein Zugriffstoken, das auf einem anderen Gerät abgerufen wurde und die in Ihrer Richtlinie „Mandanteneinschränkungen v2“ definierten Authentifizierungsebenen umgeht) nicht von den Geräten Ihrer Organisation wiedergegeben werden können, um Daten zu exfiltrieren. Darüber hinaus verhindert der Schutz der Datenebene den Benutzer*innen die Verwendung anonymer Zugriffslinks in SharePoint/OneDrive for Business und verhindert, dass die Benutzer*innen anonym an Teams-Besprechungen teilnehmen.

Voraussetzungen

- Administratoren, die Features des globalen sicheren Zugriffs verwenden, müssen abhängig von den durch sie ausgeführten Aufgaben über die folgenden Rollenzuweisungen verfügen.

- Die Rolle „Administrator für globalen sicheren Zugriff“ zum Verwalten der Features des globalen sicheren Zugriffs.

- Für das Produkt ist eine Lizenzierung erforderlich. Ausführliche Informationen finden Sie im Abschnitt „Lizenzierung“ unter Was ist der globale sichere Zugriff. Bei Bedarf können Sie Lizenzen erwerben oder Testlizenzen erhalten.

- Microsoft-Datenverkehrsprofil muss aktiviert sein und FQDNs/IP-Adressen von Diensten, die universelle Mandanteneinschränkungen aufweisen, sind auf den Modus „Tunnel“ festgelegt.

- Clients mit globalem sicherem Zugriff werden bereitgestellt oder Remotenetzwerkkonnektivität ist konfiguriert.

Konfigurieren der Richtlinie für die Mandanteneinschränkung V2

Bevor eine Organisation universelle Mandanteneinschränkungen verwenden kann, müssen sowohl die Standardmandanteneinschränkungen als auch die Mandanteneinschränkungen für bestimmte Partner konfiguriert werden.

Weitere Informationen zum Konfigurieren dieser Richtlinien finden Sie im Artikel Einrichten von Mandanteneinschränkungen V2.

Aktivieren der Signalisierung des globalen sicheren Zugriffs für Mandanteneinschränkungen

Nachdem Sie die Mandanteneinschränkungsrichtlinien V2 erstellt haben, können Sie den globalen sicheren Zugriff verwenden, um das Tagging für Mandanteneinschränkungen V2 anzuwenden. Eine Fachkraft in der IT-Verwaltung mit den Rollen Globaler Sicherheitszugriffsadministrator sowie Sicherheitsadministrator muss die folgenden Schritte ausführen, um die Durchsetzung mit dem globalen sicheren Zugriff zu ermöglichen.

- Melden Sie sich beim Microsoft Entra Admin Center als Administrator für globalen sicheren Zugriff an.

- Navigieren Sie zu Globaler sicherer Zugriff>Einstellungen>Sitzungsverwaltung>Universale Mandanteneinschränkungen.

- Klicken Sie auf den Umschalter Bedingte Mandanteneinschränkungen für Entra ID aktivieren (für alle Cloud-Apps).

Einschränkungen für universelle Mandanten

Mandanteneinschränkungen werden nicht erzwungen, wenn ein Benutzer oder ein Gastbenutzer versucht, auf Ressourcen im Mandanten zuzugreifen, in dem die Richtlinien konfiguriert sind. Richtlinien für die Mandanteneinschränkungen (V2) werden nur verarbeitet, wenn eine Identität von einem anderen Mandanten versucht, sich anzumelden und/oder auf Ressourcen zuzugreifen. Wenn Sie beispielsweise eine Richtlinie für Mandanteneinschränkungen (V2) im Mandanten contoso.com so konfigurieren, dass alle Organisationen außer fabrikam.com blockiert werden, wird die Richtlinie gemäß dieser Tabelle angewendet:

| Benutzer | type | Mandant | Wurde die TRv2-Richtlinie verarbeitet? | Ist der authentifizierte Zugriff zulässig? | Ist der anonyme Zugriff zulässig? |

|---|---|---|---|---|---|

alice@contoso.com |

Member | contoso.com | Nein (gleicher Mandant) | Ja | No |

alice@fabrikam.com |

Member | fabrikam.com | Ja | Ja (Mandant zulässig gemäß Richtlinie) | No |

bob@northwinds.com |

Member | northwinds.com | Ja | Nein (Mandant nicht durch Richtlinie zulässig) | No |

alice@contoso.com |

Member | contoso.com | Nein (gleicher Mandant) | Ja | No |

bob_northwinds.com#EXT#@contoso.com |

Gast | contoso.com | Nein (Gastbenutzer) | Ja | No |

Überprüfen des Schutzes für die Authentifizierungsebene

- Stellen Sie sicher, dass die Signalisierung für universelle Mandanteneinschränkungen in den Einstellungen für den globalen sicheren Zugriff deaktiviert ist.

- Verwenden Sie Ihren Browser, um zu

https://myapps.microsoft.com/zu navigieren und sich mit der Identität eines Mandanten anzumelden, der nicht in einer Mandanteneinschränkung-Richtlinie (V2) aufgeführt ist. Beachten Sie, dass Sie möglicherweise ein privates Browserfenster verwenden müssen und/oder sich bei Ihrem primären Konto abmelden müssen, um diesen Schritt auszuführen.- Wenn Ihr Mandant beispielsweise Contoso ist, melden Sie sich als Fabrikam-Benutzer im Fabrikam-Mandanten an.

- Der Fabrikam-Benutzer sollte auf das MyApps-Portal zugreifen können, da die Signalisierung von Mandanteneinschränkungen in „globaler sicherer Zugriff“ deaktiviert ist.

- Aktivieren Sie die universellen Mandanteneinschränkungen im Microsoft Entra Admin Center –> Globaler sicherer Zugriff –> Sitzungsverwaltung –> Einschränkungen für universelle Mandanten.

- Melden Sie sich beim MyApps-Portal ab, und starten Sie Ihren Browser neu.

- Greifen Sie als Endbenutzer mit ausgeführtem Client für globalen sicheren Zugriff mit derselben Identität auf

https://myapps.microsoft.com/zu (Fabrikam-Benutzer im Fabrikam-Mandanten).- Für den Fabrikam-Benutzer sollte die Authentifizierung bei MyApps mit der folgenden Fehlermeldung blockiert werden: Zugriff blockiert. Die IT-Abteilung von Contoso hat die Organisationen eingeschränkt, auf die zugegriffen werden kann. Wenden Sie sich an die IT-Abteilung von Contoso, um Zugriff zu erhalten.

Überprüfen des Datenebenenschutzes

- Stellen Sie sicher, dass die Signalisierung für universelle Mandanteneinschränkungen in den Einstellungen für den globalen sicheren Zugriff deaktiviert ist.

- Verwenden Sie Ihren Browser, um zu

https://yourcompany.sharepoint.com/zu navigieren und sich mit der Identität von einem anderen Mandanten anzumelden, der nicht in der Zulassungsliste einer Richtlinie für die Mandanteneinschränkung (V2) aufgeführt ist. Beachten Sie, dass Sie möglicherweise ein privates Browserfenster verwenden müssen und/oder sich bei Ihrem primären Konto abmelden müssen, um diesen Schritt auszuführen.- Wenn Ihr Mandant beispielsweise Contoso ist, melden Sie sich als Fabrikam-Benutzer im Fabrikam-Mandanten an.

- Der Fabrikam-Benutzer sollte auf SharePoint zugreifen können, da die Signalisierung von Mandanteneinschränkungen (V2) für den globalen sicheren Zugriff deaktiviert ist.

- Öffnen Sie optional im selben Browser SharePoint Online, und öffnen Sie die Entwicklertools, oder drücken Sie F12 auf der Tastatur. Beginnen Sie mit der Erfassung der Netzwerkprotokolle. Sie sollten während der Navigation in SharePoint HTTP-Anforderungen sehen, die den Status

200zurückgeben, wenn alles wie erwartet funktioniert. - Stellen Sie sicher, dass die Option Protokoll beibehalten aktiviert ist, bevor Sie fortfahren.

- Lassen Sie das Browserfenster mit den Protokollen geöffnet.

- Aktivieren Sie die universellen Mandanteneinschränkungen im Microsoft Entra Admin Center –> Globaler sicherer Zugriff –> Sitzungsverwaltung –> Einschränkungen für universelle Mandanten.

- Wenn Sie als Fabrikam-Benutzer im Browser SharePoint Online öffnen, erscheinen innerhalb weniger Minuten neue Protokolle. Außerdem kann sich der Browser auf der Grundlage der Anfragen und Antworten, die im Back-End erfolgen, selbst aktualisieren. Wenn der Browser nach ein paar Minuten nicht automatisch aktualisiert wird, aktualisieren Sie die Seite.

- Der Fabrikam-Benutzer sieht, dass der Zugriff jetzt blockiert ist und die folgende Meldung angezeigt wird: Zugriff blockiert. Die IT-Abteilung von Contoso hat die Organisationen eingeschränkt, auf die zugegriffen werden kann. Wenden Sie sich an die IT-Abteilung von Contoso, um Zugriff zu erhalten.

- Suchen Sie in den Protokollen nach dem Status

302. In dieser Zeile werden universelle Mandanteneinschränkungen angezeigt, die auf den Datenverkehr angewendet werden.- Überprüfen Sie in derselben Antwort die Kopfzeilen auf die folgenden Informationen, aus denen hervorgeht, dass universelle Mieterbeschränkungen angewendet wurden:

Restrict-Access-Confirm: 1x-ms-diagnostics: 2000020;reason="xms_trpid claim was not present but sec-tenant-restriction-access-policy header was in requres";error_category="insufficiant_claims"

- Überprüfen Sie in derselben Antwort die Kopfzeilen auf die folgenden Informationen, aus denen hervorgeht, dass universelle Mieterbeschränkungen angewendet wurden:

Bekannte Einschränkungen

- Schutzfunktionen für die Datenebene befinden sich in der Vorschau (Authentifizierungsebenenschutz ist allgemein verfügbar).

- Wenn Sie Einschränkungen für universelle Mandanten verwenden und auf das Microsoft Entra Admin Center zugreifen, um einen Partnermandanten zu verwalten, der von der Richtlinie „Mandanteneinschränkungen v2“ zugelassen wird, werden möglicherweise Autorisierungsfehler angezeigt. Um dieses Problem zu umgehen, müssen Sie

?exp.msaljsoptedoutextensions=%7B%7D-Abfrageparameter zur Microsoft Entra Admin Center-URL hinzufügen (z. B.https://entra.microsoft.com/?exp.msaljsoptedoutextensions=%7B%7D). - Wenn der Teams-Dienst die Teilnahme an anonymen Besprechungen aufgrund von universellen Mandanteneinschränkungen blockiert, wird in der Teams-Clientanwendung eine generische Fehlermeldung angezeigt.