Client für den globalen sicheren Zugriff für Android

Der Client für global sicheren Zugriff kann mit Microsoft Intune und Microsoft Defender for Endpoint unter Android auf kompatiblen Android-Geräten bereitgestellt werden. Der Android-Client ist in die Android-App Defender for Endpoint integriert, die beschleunigt, wie Ihre Endbenutzer eine Verbindung mit Global Secure Access herstellen. Der Android-Client für global sicheren Zugriff erleichtert es Ihren Endbenutzern und Endbenutzerinnen, eine Verbindung mit den benötigten Ressourcen herzustellen, ohne die VPN-Einstellungen auf ihren Geräten manuell konfigurieren zu müssen.

In diesem Artikel werden die Voraussetzungen und die Bereitstellung des Clients auf Android-Geräten erläutert.

Voraussetzungen

- Für das Produkt ist eine Lizenzierung erforderlich. Ausführliche Informationen finden Sie im Abschnitt „Lizenzierung“ unter Was ist der globale sichere Zugriff. Bei Bedarf können Sie Lizenzen erwerben oder Testlizenzen erhalten.

- Sie müssen mindestens ein Datenverkehrsweiterleitungsprofil für den global sicheren Zugriff aktivieren.

- Geräteinstallationsberechtigungen auf dem Gerät sind für die Installation erforderlich.

- Android-Geräte müssen Android 10.0 oder höher ausführen.

- Android-Geräte müssen bei Microsoft Entra registrierte Geräte sein.

- Auf Geräten, die nicht von Ihrer Organisation verwaltet werden, muss die Microsoft Authenticator-App installiert sein.

- Geräte, die nicht über Intune verwaltet werden, müssen die Unternehmensportal-App installiert haben.

- Die Geräteregistrierung ist erforderlich, damit Intune-Gerätecompliancerichtlinien erzwungen werden.

Bekannte Einschränkungen

Dieses Feature weist mindestens eine bekannte Einschränkung auf. Ausführlichere Informationen zu den bekannten Problemen und Einschränkungen dieses Features finden Sie unter Bekannten Einschränkungen für den globalen sicheren Zugriff.

Unterstützte Szenarios

Der Android-Client für global sicheren Zugriff unterstützt die Bereitstellung der App für Legacyszenarien mit Geräteadministrator und Android Enterprise. Die folgenden Android Enterprise-Szenarien werden unterstützt:

- Unternehmenseigene, vollständig verwaltete Benutzergeräte

- Unternehmenseigene Geräte mit einem Arbeitsprofil

- Persönliche Geräte mit einem Arbeitsprofil

Verwaltung mobiler Geräte mit Produkten von anderen Herstellern als Microsoft

MDM-Szenarien (Mobile Device Management, Verwaltung mobiler Geräte) mit Produkten von anderen Herstellern als Microsoft werden ebenfalls unterstützt. In diesen Szenarien, die als Modus Nur Global Secure Access bezeichnet werden, müssen Sie nur ein Datenverkehrsweiterleitungsprofil aktivieren und die App gemäß der Herstellerdokumentation konfigurieren.

Bereitstellen von Microsoft Defender for Endpoint Android

Es gibt mehrere Kombinationen von Bereitstellungsmodi und Szenarien für die Verwendung des Android-Clients für global sicheren Zugriff.

Nachdem Sie ein Datenverkehrsweiterleitungsprofil aktiviert und Ihr Netzwerk konfiguriert haben, wird der Android-Client für den globalen sicheren Zugriff automatisch in der Defender-App angezeigt. Der Client für den globalen sicheren Zugriff ist jedoch standardmäßig deaktiviert. Benutzer können den Client über die Defender-App aktivieren. Die Schritte zum Aktivieren des Clients werden im Abschnitt Bestätigen der Anzeige von Global Secure Access in der Defender-App dargestellt.

Mit diesem Legacy-Registrierungsmodus können Sie Defender für Endpoint auf im Device Administrator registrierten Android Geräten mit Microsoft Intune-Unternehmensportal bereitzustellen.

Der High-Level Prozess lautet wie folgt:

Bereitstellen von Defender für Intune registrierte Android-Geräte.

Aktivieren Sie mindestens ein Datenverkehrsweiterleitungsprofil, wenn Defender bereits bereitgestellt wurde.

Bestätigen der Anzeige von Global Secure Access in der Defender-App.

Der detaillierte Prozess für die Bereitstellung von Defender lautet wie folgt:

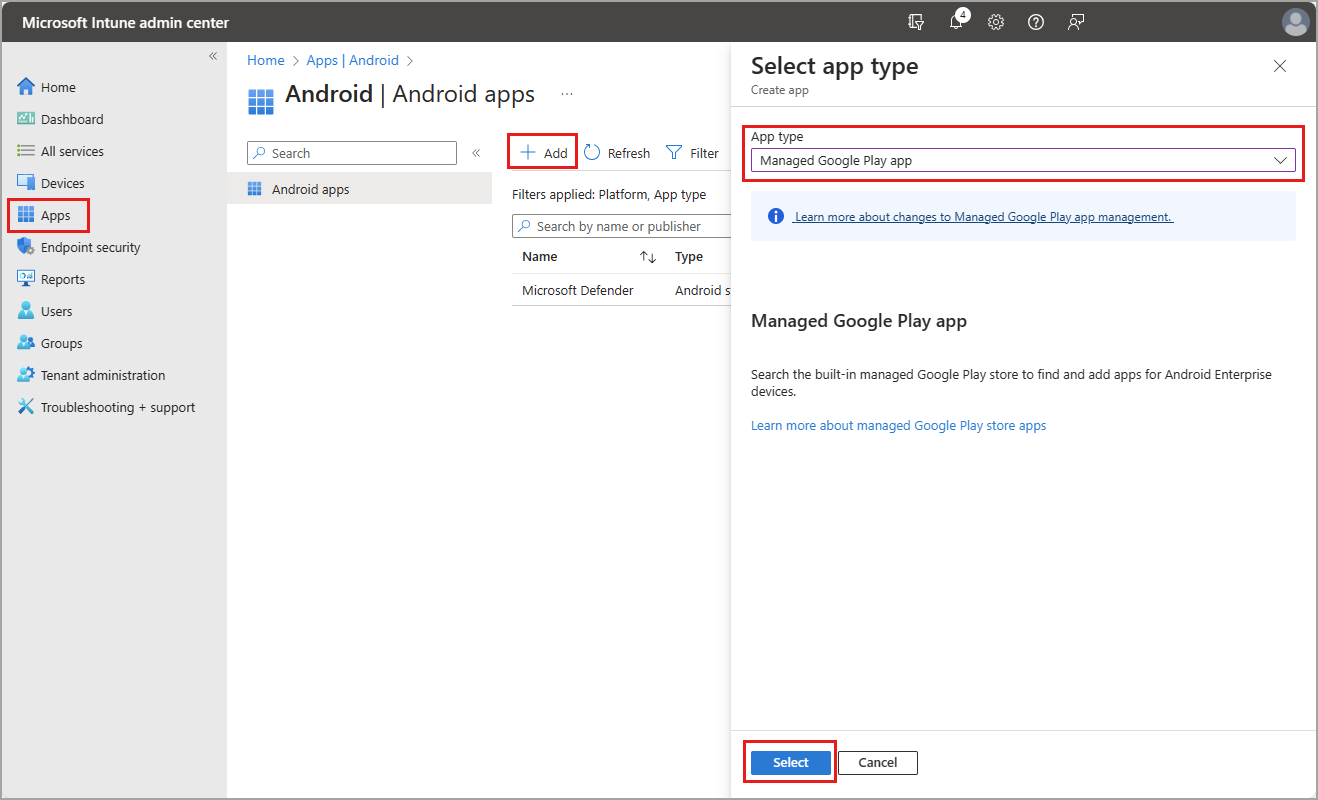

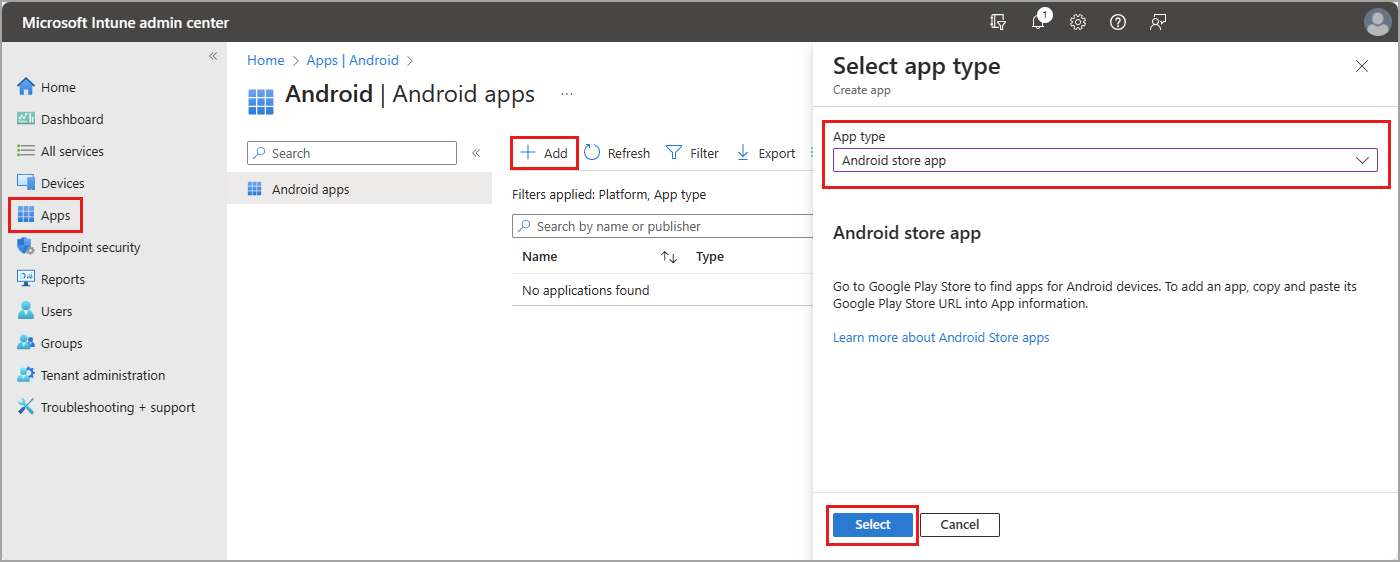

Melden Sie sich beim Microsoft Intune Admin Center als Intune-Administrator an.

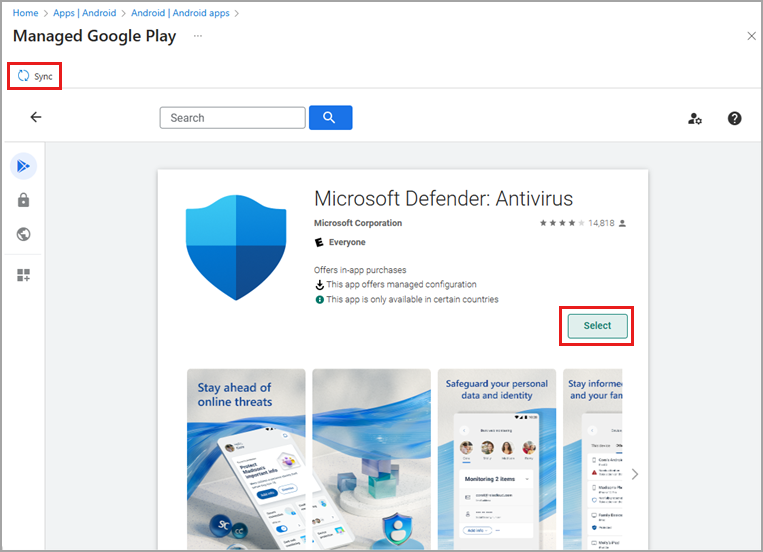

Navigieren Sie zu Apps>Android>Hinzufügen>Android Store-App>Auswählen.

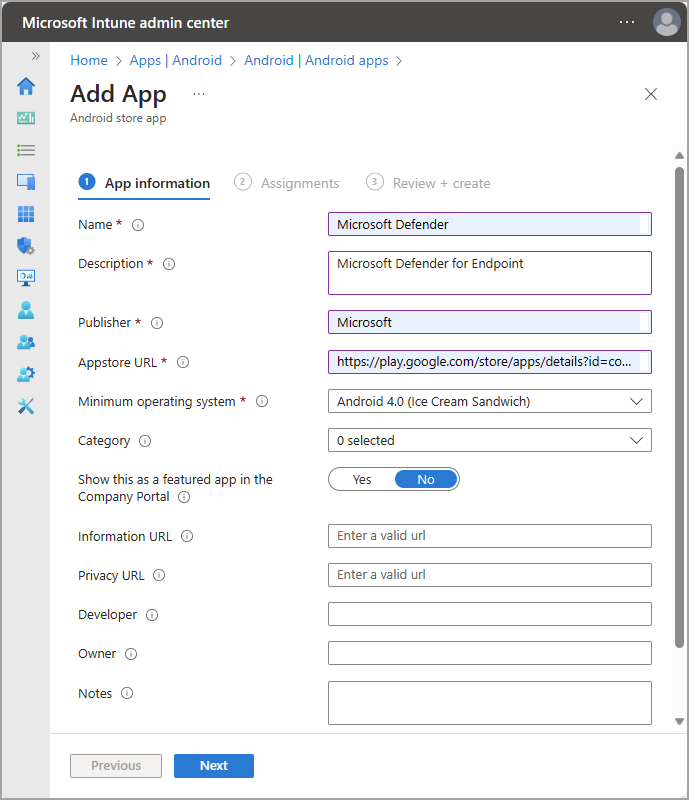

Geben Sie einen Namen, eine Beschreibung und einen Herausgeber an.

Geben Sie die URL im Feld Appstore-URL ein.

https://play.google.com/store/apps/details?id=com.microsoft.scmx

Behalten Sie für alle anderen Felder die Standardwerte bei, und wählen Sie Weiter aus.

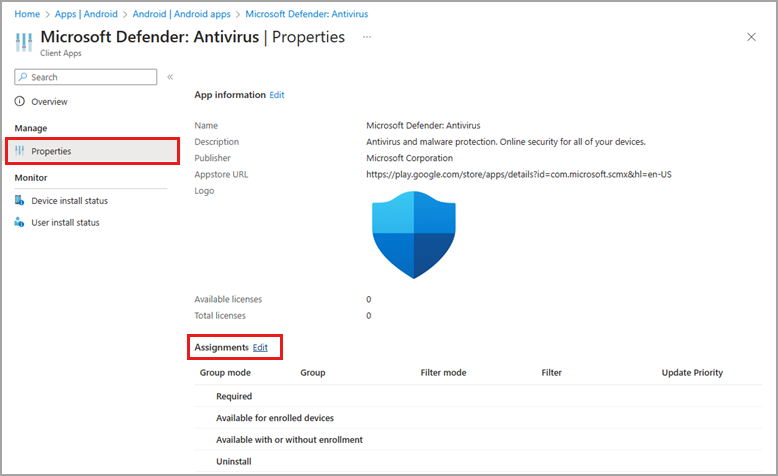

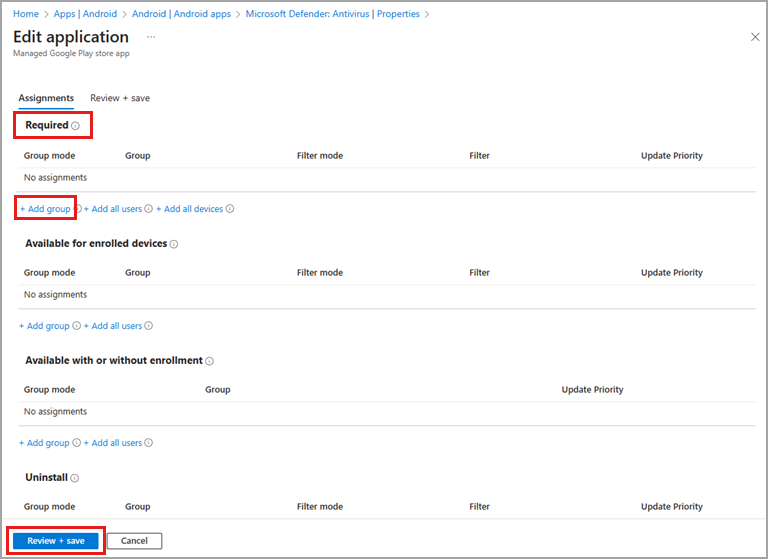

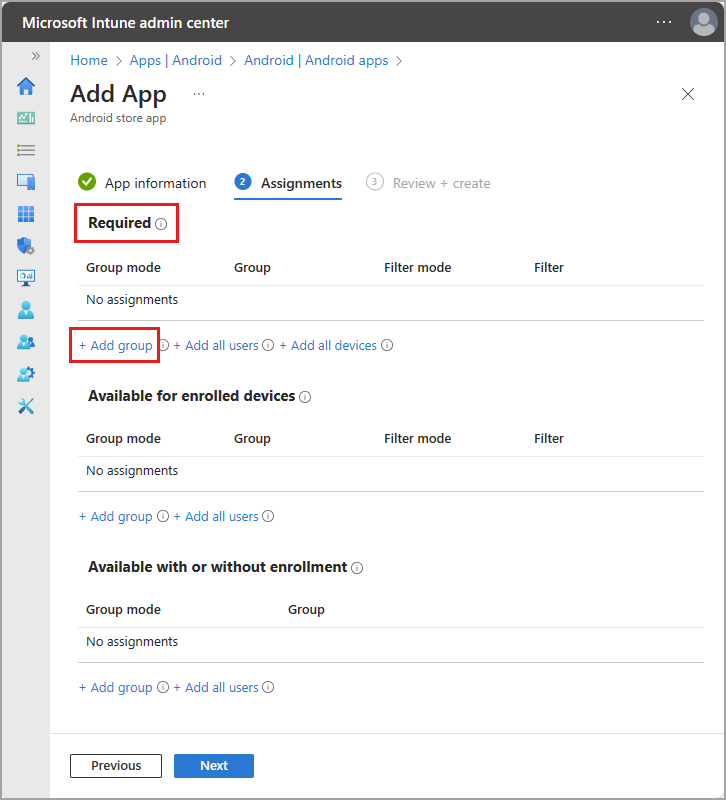

Wählen Sie im Abschnitt Erforderlich die Option Gruppe hinzufügen, wählen Sie dann die Gruppen aus, denen die App zugewiesen werden soll, gehen Sie aufWeiter.

- Die ausgewählte Gruppe sollte aus Ihren bei Intune registrierten Benutzern bestehen.

- Sie können später weitere Gruppen bearbeiten oder hinzufügen.

Bestätigen Sie die Informationen auf der Registerkarte Überprüfen und erstellen, und wählen Sie dann Erstellen aus.

Wählen Sie auf der Seite mit Details für neue Apps den Geräteinstallationsstatus aus, und bestätigen Sie, dass die App installiert ist.

Benutzer müssen den Client in der Defender-App aktivieren. Standardmäßig ist es deaktiviert. Erfahren Sie im nächsten Abschnitt, wie Sie bestätigen, dass die App installiert ist und wie der Client aktiviert wird.

Bestätigen der Anzeige von Global Secure Access in der Defender-App

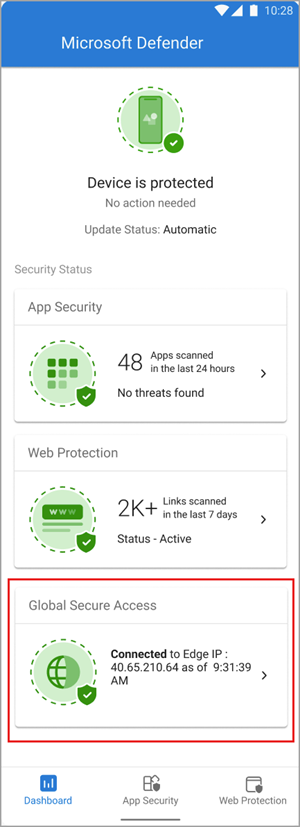

Weil der Android-Client in Defender for Endpoint integriert ist, ist es hilfreich, die Endbenutzerumgebung zu verstehen. Der Client wird nach dem Onboarding des globalen sicheren Zugriffs im Defender-Dashboard angezeigt. Das Onboarding erfolgt durch das Aktivieren eines Datenverkehrsweiterleitungsprofils.

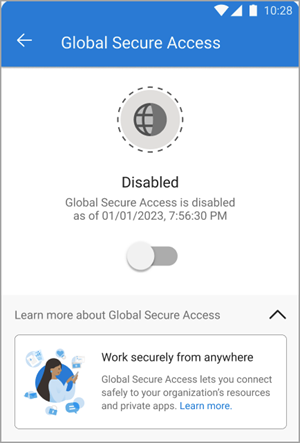

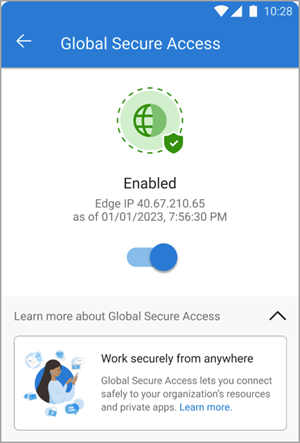

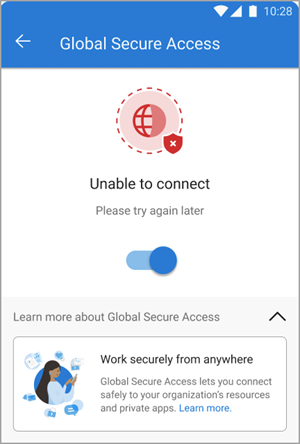

Der Client ist standardmäßig deaktiviert, wenn er auf Benutzergeräten bereitgestellt wird. Benutzer müssen den Client über die Defender-App aktivieren. Um den Client zu aktivieren, tippen Sie auf die Umschaltfläche.

Um die Details des Clients anzuzeigen, tippen Sie auf die Kachel im Dashboard. Wenn diese Option aktiviert ist und ordnungsgemäß funktioniert, zeigt der Client die Meldung „Aktiviert" an. Das Datum und die Uhrzeit, zu dem der Client mit Global Secure Access verbunden wurde, wird ebenfalls angezeigt.

Wenn der Client keine Verbindung herstellen kann, wird ein Umschalter angezeigt, um den Dienst zu deaktivieren. Benutzer können später zurückkehren, um zu versuchen, den Client zu aktivieren.

Problembehandlung

Die Kachel für Global Secure Access wird nach dem Onboarding des Mandanten in den Dienst nicht angezeigt. Starten Sie die Defender-App neu.

Wenn Sie versuchen, auf eine App mit privater Zugriffsregelung zuzugreifen, ist die Verbindung nach einer erfolgreichen interaktiven Anmeldung möglicherweise nicht mehr vorhanden. Wenn Sie die Anwendung über eine Webbrowseraktualisierung erneut laden, sollte das Problem behoben werden.

Zugehöriger Inhalt

- Über Microsoft Defender für Endpoint unter Android

- Bereitstellen von Microsoft Defender for Endpoint unter Android mit Microsoft Intune

- Erfahren Sie mehr über verwaltete Google Play-Apps und Android Enterprise-Geräte mit Intune

- Client für den globalen sicheren Zugriff für Microsoft Windows

- Client für globalen sicheren Zugriff für macOS

- Client für globalen sicheren Zugriff für iOS