Bewertung der Anwendungsrisiken unter Verwendung von Microsoft Security Copilot in Microsoft Entra (Vorschau)

Microsoft Security Copilot erhält Einblicke aus Ihren Microsoft Entra-Daten durch verschiedene Funktionen, wie z. B. das Untersuchen von Identitätsrisiken mit Entra ID Protection und das Erkunden von Details zu Microsoft Entra-Auditprotokollen. Mit App-Risikokenntnissen können Identitätsadministratoren und Sicherheitsanalysten, die Anwendungen oder Workloadidentitäten in Microsoft Entra verwalten, Risiken mithilfe natürlicher Sprachaufforderungen identifizieren und verstehen. Durch die Verwendung von Eingabeaufforderungen wie "Listen riskanter App-Details für meinen Mandanten" erhält der Analyst ein besseres Bild des Risikos von Anwendungsidentitäten und kann andere Anwendungsdetails in Microsoft Entra ermitteln – einschließlich Berechtigungen, die gewährt werden (insbesondere die Berechtigungen, die als hoch privilegierte angesehen werden können), nicht verwendete Apps in ihrem Mandanten und Apps von außerhalb ihres Mandanten. Security Copilot verwendet dann den Aufforderungskontext, um zu reagieren, z. B. mit einer Liste von Apps oder Berechtigungen, und zeigt dann Links zum Microsoft Entra Admin Center an, damit Administratoren eine vollständige Liste sehen und die entsprechenden Abhilfemaßnahmen für ihre riskanten Apps ergreifen können. IT-Administratoren und SOC-Analysten (Security Operations Center) können diese und andere Fähigkeiten nutzen, um den angemessenen Kontext zu gewinnen und identitätsbasierte Vorfälle mithilfe von Eingabeaufforderungen in natürlicher Sprache zu untersuchen und zu beheben.

In diesem Artikel wird beschrieben, wie ein SOC-Analyst oder IT-Administrator die Microsoft Entra-Fähigkeiten verwenden kann, um einen potenziellen Sicherheitsvorfall zu untersuchen.

Anmerkung

Diese App-Risikofähigkeiten stellen Daten zu Einzelmandanten, Drittanbieter-SaaS und Mehrmandanten-Apps bereit, die Anwendungen oder Dienstprinzipale innerhalb von Microsoft Entra sind. Verwaltete Identitäten fallen derzeit nicht in den Anwendungsbereich.

Szenario

Jason, ein IT-Administrator der Woodgrove Bank, versucht proaktiv, riskante Apps in ihrem Mandanten zu identifizieren und zu verstehen.

Untersuchen

Jason startet seine Bewertung und meldet sich bei Microsoft Security Copilot oder dem Microsoft Entra Admin Center an. Um Anwendungs- und Dienstprinzipaldetails anzuzeigen, meldet er sich mindestens als Sicherheitsleser an und benötigt eine Microsoft Entra-Rollenzuweisung als Anwendungsadministrator, Cloudanwendungsadministrator oder eine ähnliche Microsoft Entra-Administratorrolle, die über Berechtigungen zum Verwalten von Anwendungs-/Workload-Identitäten in Microsoft Entra verfügt.

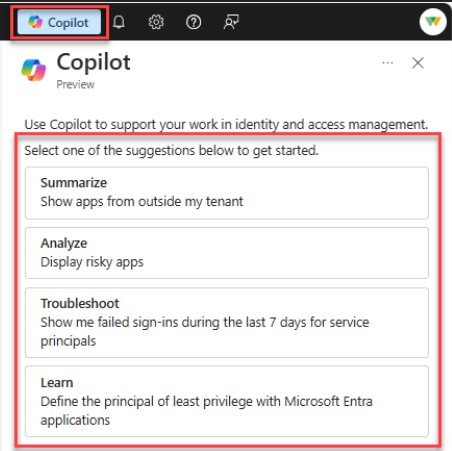

Identitätsadministratoren, die den Security Copilot als Teil des Microsoft Entra Admin Centers verwenden, können aus einer Reihe von Startanweisungen zu App-Risiken auswählen, die oben im Security Copilot-Fenster angezeigt werden. Wählen Sie aus vorgeschlagenen Prompts aus, die nach einer Antwort angezeigt werden können. Startprompts für App-Risiken werden in anwendungsbezogenen Admin Center-Blättern angezeigt: Enterprise-Anwendungen, App-Registrierungenund Identitätsschutz riskante Workloadidentitäten.

Erkunden Sie riskante Dienstprinzipale von Microsoft Entra

Jason beginnt, indem er Fragen in natürlicher Sprache stellt, um ein besseres Bild der "Hotspots" des Risikos zu erhalten. Dies verwendet ID Protection riskante Workload-Identitäten Daten als anfänglichen Filter zur Bewertung der Skala von Apps in ihrem Mandanten basierend auf unseren Microsoft-Detektionen. Diese Dienstprinzipalien tragen ein erhöhtes Risiko einer Kompromittierung.

Er verwendet eine der folgenden Eingabeaufforderungen, um die benötigten Informationen zu erhalten:

- Riskante Apps anzeigen

- Besteht bei irgendeiner App das Risiko, bösartig oder kompromittiert zu sein?

- Listet fünf Apps mit hoher Risikostufe auf. Formatieren Sie die Tabelle wie folgt: Anzeigename | ID | Risikostatus

- Listen Sie die Apps mit dem Risikostatus "Bestätigter Kompromiss" auf.

- Zeigen Sie mir die Details der riskanten App mit der ID {ServicePrincipalObjectId} (oder der App-ID {ApplicationId})

Wichtig

Sie müssen ein Konto verwenden, das berechtigt ist, ID-Schutz zu verwalten, um für diese Funktion Risikoinformationen abzurufen. Ihr Mandant muss auch für Workloadidentitäten-Premiumlizenziert sein.

Microsoft Entra-Dienstprinzipale erkunden

Um zusätzliche Details zu diesen als riskant identifizierten Dienstprinzipal-Objekten zu erhalten, fordert Jason weitere Informationen von Microsoft Entra an, einschließlich Informationen zum Besitzer.

Er verwendet die folgenden Eingabeaufforderungen, um die benötigten Informationen zu erhalten:

- Weitere Informationen zu diesen Dienstprinzipale (aus vorheriger Antwort)

- Details zum Dienstprinzipal mit {DisplayName} (oder {ServicePrincipalId})

- Mir eine Liste der Besitzer für diese Apps geben?

Entdecken Sie Microsoft Entra-Anwendungen

Jason möchte auch mehr über die Anwendungen global verstehen, z. B. Details zum Herausgeber- und Herausgeberüberprüfungsstatus.

Jason verwendet die folgenden Eingabeaufforderungen, um ausgewählte Anwendungseigenschaften abzurufen:

- Weitere Informationen zur Anwendung {DisplayName} oder {AppId}

- Weitere Informationen zu diesen Apps (aus der vorherigen Antwort)

Berechtigungen anzeigen, die für einen Microsoft Entra-Dienstprinzipal gewährt wurden

Jason setzt seine Bewertung fort und möchte wissen, welche Berechtigungen allen oder einer der Apps erteilt wurden, um die potenziellen Auswirkungen zu ermitteln, falls sie kompromittiert werden. Dies ist normalerweise schwierig, über einige der verschiedenen Arten von Berechtigungen zu bewerten (API-Berechtigungen wie User.Read.All + Microsoft Entra-Administratorrollen wie Anwendungsadministrator), aber Copilot vereinfacht sie in einer Liste im Kontext der Untersuchung. Diese Funktion ruft delegierte Berechtigungen, Anwendungsberechtigungen und Microsoft Entra-Administratorrollen für ein bestimmtes Microsoft Entra-Dienstprinzipalobjekt ab.

Jason kann basierend auf der Risikobewertung von Microsoft auch hohe Berechtigungen identifizieren, die einem Dienstprinzipal erteilt wurden. Diese sind derzeit auf Anwendungsberechtigungen beschränkt, die in der Regel mandantenweiten Zugriff ohne Einbeziehung des Benutzerkontextes und hoch privilegierte Administratorrollen von Microsoft Entra ermöglichen.

Wichtig

Diese Fähigkeit betrachtet derzeit nur API-Berechtigungen und Entra-Administratorrollen. Derzeit werden Berechtigungen, die keine Verzeichnisberechtigungen sind und an Orten wie Azure RBAC oder anderen Autorisierungssystemen erteilt wurden, nicht berücksichtigt. Hoch privilegierte Berechtigungen sind auf eine statische Liste beschränkt, die von Microsoft verwaltet wird und sich im Laufe der Zeit ändern kann, und ist derzeit nicht für Kunden einsehbar oder anpassbar.

Er verwendet die folgenden Eingabeaufforderungen, um die benötigten Berechtigungsinformationen abzurufen:

- Welche Berechtigungen werden der App mit der ID {ServicePrincipalId} oder der App-ID {AppId} erteilt?

- Welche Berechtigungen haben die oben genannten riskanten Apps (aus vorheriger Antwort)?

- Welche Berechtigungen, die dieser App gewährt sind, sind hoch privilegiert?

Nicht verwendete Microsoft Entra-Anwendungen erkunden

Jason erkennt, dass er eine weitere Gelegenheit hat, das Risiko zu reduzieren, indem er nicht verwendete Apps entfernt. Dies sind schnelle Gewinne, da:

Durch das Entfernen einer nicht verwendeten App werden viele andere Risiken mit einer einzigen Wartungsaktion behoben.

Sie können nicht verwendete Apps häufig konsequent zentral angehen, während Sie gleichzeitig das Risiko eines Ausfalls oder einer Betriebsunterbrechung gering halten, da Benutzer die Apps nicht tatsächlich verwenden.

Mit der in die vorhandene Microsoft Entra-Empfehlung für nicht verwendete Appsintegrierten Copilot-Funktion zieht Jason die relevanten Daten, um weitere Untersuchungen durchzuführen oder mit seinem Team zusammenzuarbeiten, um ihren Mandantensicherheitsstatus zu verbessern. Die Antwort enthält Links zu bestimmten Apps zur einfacheren Behebung. Der Analyst kann auch direkt in Security Copilot nach Details zu einer bestimmten App fragen.

Anmerkung

Die Copilot-Antwort gibt eine Liste von App-Registrierungen oder Anwendungen zurück, die in den letzten 90 Tagen nicht verwendet wurden und in diesem Zeitraum keine Tokens ausgegeben haben.

Er verwendet die folgenden Eingabeaufforderungen, um die benötigten Informationen zu erhalten:

- Nicht verwendete Apps anzeigen

- Wie viele nicht verwendete Apps habe ich?

Microsoft Entra-Anwendungen außerhalb meines Mandanten erkunden

Jason möchte auch den Risikofaktor von externen Apps oder Multimandanten-Apps untersuchen, die in seinem Mandanten vorhanden sind und im Mandanten einer anderen Organisation registriert sind. Da die Sicherheitslage dieser Apps durch die Haltung des eigenen Mandanten beeinträchtigt wird, ist es besonders wichtig, diese zu überprüfen, um Risiken und Chancen für die Verringerung der Fläche zu identifizieren. Copilot kann eine Liste von Dienstprinzipalen innerhalb des aktuellen Mandanten mit einer appübergreifenden Registrierung außerhalb des Benutzermandanten zurückgeben oder Details dazu liefern, ob ein bestimmter Dienstprinzipal außerhalb des Mandanten registriert ist.

Anmerkung

Jason kann eine partielle App-Liste in Security Copilot und eine vollständige Liste über einen Link zur Microsoft Graph Explorer Abfrage am unteren Ende der Antwort abrufen.

Er verwendet die folgenden Eingabeaufforderungen, um die benötigten Informationen zu erhalten:

- Apps außerhalb meines Mandanten anzeigen

- Wie viele Apps stammen von außerhalb meines Mandanten?

Beheben

Mit Security Copilot kann Jason umfassende Risiken und grundlegende Informationen über die Anwendungen und Dienstprinzipale in ihrem Microsoft Entra-Mandanten sammeln. Nach Abschluss seiner Bewertung ergreift Jason Maßnahmen, um die riskanten Anwendungen zu beheben. Security Copilot zeigt Links zum Microsoft Entra Admin Center in Antworten für Administratoren an, um entsprechende Maßnahmen zu ergreifen.

Er liest Verwaltung von Zugriff und Sicherheit für Anwendungen, Identitäten der Sicherheitsarbeitsauslastung, schutz vor Zustimmungsphishingund Antwort-Playbooks, um mögliche Aktionen zu bestimmen, die als Nächstes ausgeführt werden sollen.

Nächste Schritte

Weitere Informationen zu:

- Verwalten des Anwendungszugriffs und der Sicherheit

- Was ist das Risiko im ID-Schutz?

- Absicherung von Workloadidentitäten mit Microsoft Entra ID Protection

- Schutz vor Zustimmungsphishing – Microsoft Entra ID | Microsoft Learn

- Untersuchung kompromittierter und böswilliger Anwendungen

- Reagieren auf Identitätsbedrohungen mithilfe riskanter Benutzerzusammenfassungen