Konfigurieren des Verbunds zwischen Google Workspace und Microsoft Entra ID

In diesem Artikel werden die Schritte beschrieben, die zum Konfigurieren von Google Workspace als Identitätsanbieter (IdP) für Microsoft Entra ID erforderlich sind.

Nach der Konfiguration können sich Benutzer mit ihren Google Workspace-Anmeldeinformationen bei Microsoft Entra ID anmelden.

Voraussetzungen

Um Google Workspace als IdP für Microsoft Entra ID zu konfigurieren, müssen die folgenden Voraussetzungen erfüllt sein:

- Ein Microsoft Entra Mandant mit einer oder mehreren benutzerdefinierten DNS-Domänen (d. h. Domänen, die nicht im Format *.onmicrosoft.com vorliegen)

- Wenn die Verbunddomäne noch nicht zu Microsoft Entra ID hinzugefügt wurde, benötigen Sie Zugriff auf die DNS-Domäne, um einen DNS-Eintrag zu erstellen. Dies ist erforderlich, um den Besitz des DNS-Namespace zu überprüfen.

- Erfahren Sie, wie Sie Ihren benutzerdefinierten Domänennamen mithilfe des Microsoft Entra Admin Center

- Zugriff auf den Microsoft Entra Admin Center mindestens als Administrator für externe Identitätsanbieter

- Zugriff auf Google Workspace mit einem Konto mit Superadministratorberechtigungen

Zum Testen des Verbunds müssen die folgenden Voraussetzungen erfüllt sein:

- Eine Google Workspace-Umgebung mit bereits erstellten Benutzern

Wichtig

Benutzer benötigen eine in Google Workspace definierte E-Mail-Adresse, die für die Übereinstimmung mit den Benutzern in Microsoft Entra ID verwendet wird. Weitere Informationen zum Identitätsabgleich finden Sie unter Identitätsabgleich in Microsoft Entra ID.

- Einzelne Microsoft Entra Bereits erstellte Konten: Jeder Google Workspace-Benutzer benötigt ein entsprechendes Konto, das in Microsoft Entra ID definiert ist. Diese Konten werden häufig mithilfe automatisierter Lösungen erstellt, z. B.:

- School Data Sync (SDS)

- Microsoft Entra connect sync for environment with on-premises AD DS

- PowerShell-Skripts, die die Microsoft-Graph-API aufrufen

- Vom IdP angebotene Bereitstellungstools: Google Workspace bietet automatische Bereitstellung

Konfigurieren von Google Workspace als IdP für Microsoft Entra ID

Melden Sie sich bei der Google Workspace Admin Console mit einem Konto mit Superadministratorrechten an.

Auswählen von Apps > Web- und mobile Apps

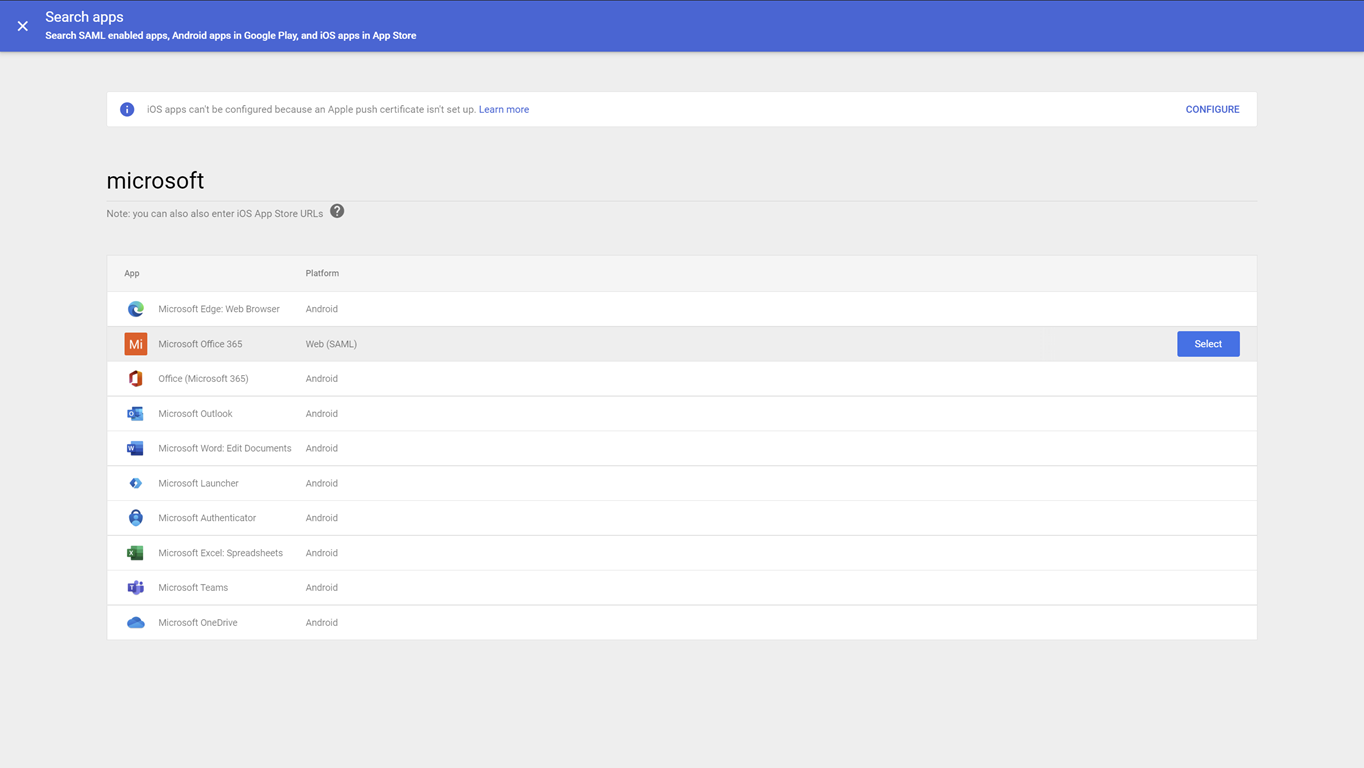

Wählen Sie App > hinzufügen Nach Apps suchen aus, und suchen Sie nach Microsoft.

Zeigen Sie auf der Suchergebnisseite auf die App Microsoft Office 365 – Web (SAML), und wählen Sie

Wählen Sie auf der Detailseite des Google Identity Providerdie Option Metadaten herunterladen aus, und notieren Sie sich den Speicherort, an dem die IdP-Metadaten - GoogleIDPMetadata.xml - Datei gespeichert werden, da sie zum Einrichten von Microsoft Entra ID später verwendet wird.

Auf der Seite Dienstanbieterdetails :

- Wählen Sie die Option Signierte Antwort aus.

- Vergewissern Sie sich, dass das Format der Namens-ID auf PERSISTENT festgelegt ist.

- Je nachdem, wie die Microsoft Entra Benutzer in Microsoft Entra ID bereitgestellt wurden, müssen Sie möglicherweise die Zuordnung der Namens-ID anpassen.

Wenn Sie die automatische Bereitstellung von Google verwenden, wählen Sie Grundlegende Informationen > Primäre E-Mail-Adresse aus. - Wählen Sie Weiter aus.

Ordnen Sie auf der Seite Attributzuordnung die Google-Attribute den attributen Microsoft Entra zu.

Google Directory-Attribute Microsoft Entra Attribute Grundlegende Informationen: Primäre Email App-Attribute: IDPEmail Wichtig

Sie müssen sicherstellen, dass die E-Mail-Adresse Ihres Microsoft Entra Benutzerkontos mit der E-Mail-Adresse in Ihrem Google Workspace übereinstimmt.

Wählen Sie Fertig stellen aus.

Nachdem die App nun konfiguriert wurde, müssen Sie sie für die Benutzer in Google Workspace aktivieren:

- Melden Sie sich bei der Google Workspace Admin Console mit einem Konto mit Superadministratorrechten an.

- Auswählen von Apps > Web- und mobile Apps

- Wählen Sie Microsoft Office 365 aus.

- Wählen Sie Benutzerzugriff aus.

- Wählen Sie ein für alle > Speichern aus.

Konfigurieren von Microsoft Entra ID als Dienstanbieter (SP) für Google Workspace

Die Konfiguration von Microsoft Entra ID besteht aus dem Ändern der Authentifizierungsmethode für die benutzerdefinierten DNS-Domänen. Diese Konfiguration kann mithilfe von PowerShell erfolgen.

Ändern Sie mithilfe der aus Google Workspace heruntergeladenen IDP-Metadatendatei die $DomainName Variable des folgenden Skripts an Ihre Umgebung, und führen Sie sie dann in einer PowerShell-Sitzung aus. Wenn Sie aufgefordert werden, sich bei Microsoft Entra ID zu authentifizieren, melden Sie sich mindestens als Administrator des externen Identitätsanbieters an.

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUser -Force

Install-Module Microsoft.Graph -Scope CurrentUser

Import-Module Microsoft.Graph

$domainId = "<your domain name>"

$xml = [Xml](Get-Content GoogleIDPMetadata.xml)

$cert = -join $xml.EntityDescriptor.IDPSSODescriptor.KeyDescriptor.KeyInfo.X509Data.X509Certificate.Split()

$issuerUri = $xml.EntityDescriptor.entityID

$signinUri = $xml.EntityDescriptor.IDPSSODescriptor.SingleSignOnService | ? { $_.Binding.Contains('Redirect') } | % { $_.Location }

$signoutUri = "https://accounts.google.com/logout"

$displayName = "Google Workspace Identity"

Connect-MGGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"

$domainAuthParams = @{

DomainId = $domainId

IssuerUri = $issuerUri

DisplayName = $displayName

ActiveSignInUri = $signinUri

PassiveSignInUri = $signinUri

SignOutUri = $signoutUri

SigningCertificate = $cert

PreferredAuthenticationProtocol = "saml"

federatedIdpMfaBehavior = "acceptIfMfaDoneByFederatedIdp"

}

New-MgDomainFederationConfiguration @domainAuthParams

Um zu überprüfen, ob die Konfiguration korrekt ist, können Sie den folgenden PowerShell-Befehl verwenden:

Get-MgDomainFederationConfiguration -DomainId $domainId |fl

ActiveSignInUri : https://accounts.google.com/o/saml2/idp?idpid=<GUID>

DisplayName : Google Workspace Identity

FederatedIdpMfaBehavior : acceptIfMfaDoneByFederatedIdp

Id : 3f600dce-ab37-4798-9341-ffd34b147f70

IsSignedAuthenticationRequestRequired :

IssuerUri : https://accounts.google.com/o/saml2?idpid=<GUID>

MetadataExchangeUri :

NextSigningCertificate :

PassiveSignInUri : https://accounts.google.com/o/saml2/idp?idpid=<GUID>

PreferredAuthenticationProtocol : saml

PromptLoginBehavior :

SignOutUri : https://accounts.google.com/logout

SigningCertificate : <BASE64 encoded certificate>

AdditionalProperties : {}

Überprüfen der Verbundauthentifizierung zwischen Google Workspace und Microsoft Entra ID

Navigieren Sie in einer privaten Browsersitzung zu https://portal.azure.com , und melden Sie sich mit einem Google Workspace-Konto an:

Verwenden Sie als Benutzername die in Google Workspace definierte E-Mail-Adresse.

Der Benutzer wird zum Google Workspace umgeleitet, um sich anzumelden.

Nach der Google Workspace-Authentifizierung wird der Benutzer zurück zu Microsoft Entra ID weitergeleitet und angemeldet.