Azure-Ressourcen mithilfe von Azure PowerShell- oder ARM-Vorlagen erstellen

In diesem Artikel wird erläutert, wie Sie mithilfe von Microsoft Azure PowerShell- oder Azure Resource Manager (ARM)-Vorlagen Azure-Ressourcen erstellen, die für die elektronische Fakturierung erforderlich sind.

Um die elektronische Rechnungsstellung in Dynamics 365 Finance zu aktivieren, müssen Sie mehrere Azure-Ressourcen erstellen und konfigurieren, z. B. einen Azure Key Vault, ein Azure-Speicherkonto und einen Azure-Speicherkontocontainer. Dieser Vorgang kann zeitaufwändig und fehleranfällig sein, wenn er manuell durchgeführt wird. Um diesen Prozess zu vereinfachen und zu automatisieren, können Sie ein PowerShell-Skript oder eine ARM-Vorlage verwenden, die alle erforderlichen Azure-Ressourcen für Sie erstellt und konfiguriert.

Azure PowerShell verwenden

Voraussetzungen

Bevor Sie das PowerShell-Skript ausführen, müssen die folgenden Voraussetzungen erfüllt sein:

- Sie verfügen über ein Azure-Abonnement, das über ausreichende Berechtigungen zum Erstellen und Verwalten von Ressourcen verfügt.

- Sie haben das Azure PowerShell-Modul installiert. (Eine unterstützte Version von PowerShell Version 7 oder höher wird für die Verwendung mit dem Azure PowerShell-Modul empfohlen.)

- Sie haben die PowerShell-Skriptdatei.

PowerShell-Skript

param (

[Parameter(Mandatory=$true)]

[string]$subscriptionId,

[Parameter(Mandatory=$true)]

[string]$resourceGroup,

[Parameter(Mandatory=$true)]

[string]$location,

[Parameter(Mandatory=$true)]

[string]$storageAccountName,

[Parameter(Mandatory=$true)]

[string]$keyVaultName,

[Parameter(Mandatory=$true)]

[string]$containerName,

[Parameter(Mandatory=$true)]

[string]$storageAccountKeyVaultSecretName

)

if (!(Get-Module -ListAvailable -Name Az)) {

throw "Az PowerShell module is required to run this script. Please install from https://learn.microsoft.com/en-us/powershell/azure/install-azure-powershell."

}

function Write-ErrorMessage {

param (

[string]$errorMessage

)

Write-Host "Error: $errorMessage" -ForegroundColor Red

exit 1

}

function Write-VerboseMessage {

param (

[string]$message

)

Write-Host "Verbose: $message" -ForegroundColor DarkYellow

}

function Confirm-ResourceExists {

param (

[string]$resourceType,

[string]$resourceName,

[string]$resourceGroup = ''

)

try {

switch ($resourceType) {

'ResourceGroup' {

Get-AzResourceGroup -Name $resourceName -ErrorAction Stop | Out-Null

}

'StorageAccount' {

Get-AzStorageAccount -ResourceGroupName $resourceGroup -Name $resourceName -ErrorAction Stop | Out-Null

}

'StorageContainer' {

Get-AzStorageContainer -Name $resourceName -ErrorAction Stop | Out-Null

}

'KeyVault' {

$kv = Get-AzKeyVault -ResourceGroupName $resourceGroup -VaultName $resourceName

if ($null -eq $kv)

{

return $false

}

}

}

return $true

} catch {

return $false

}

}

# Connect to Azure account and set the subscription context

try {

Write-VerboseMessage "Connecting to Azure account..."

Connect-AzAccount -Subscription $subscriptionId -ErrorAction Stop -Verbose

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to connect to the Azure account or set subscription context."

}

try {

Write-VerboseMessage "Checking if the e-invoice service principal exists."

$objectId = (Get-AzADServicePrincipal -ApplicationId "ecd93392-c922-4f48-9ddf-10741e4a9b65" -ErrorAction SilentlyContinue -Verbose).Id

if ($null -eq $objectId)

{

Write-VerboseMessage "The e-invoice service principal does not exist. Trying to create now."

New-AzADServicePrincipal -AppId "ecd93392-c922-4f48-9ddf-10741e4a9b65" -ErrorAction Stop -Verbose

}

else {

Write-VerboseMessage "The e-invoice service principal already exists. No action required."

}

}

catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Adding e-Invoicing Service to your tenant as a service principal failed."

}

# Check if the resource group exists

if (-not (Confirm-ResourceExists -resourceType 'ResourceGroup' -resourceName $resourceGroup)) {

try {

Write-VerboseMessage "Creating Azure resource group..."

New-AzResourceGroup -Name $resourceGroup -Location $location -ErrorAction Stop -Verbose

$msg = "Resource group {0} created successfully in at location: {1}." -f $resourceGroup, $location

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to create Azure resource group."

}

} else {

Write-VerboseMessage "Resource group '$resourceGroup' already exists."

}

# Check if the Azure Key Vault exists

if (-not (Confirm-ResourceExists -resourceType 'KeyVault' -resourceName $keyVaultName -resourceGroup $resourceGroup)) {

try {

Write-VerboseMessage "Creating Azure Key Vault..."

New-AzKeyVault -Name $keyVaultName -ResourceGroupName $resourceGroup -Location $location -ErrorAction Stop -Verbose

$msg = "Key vault {0} created successfully in resource group: {1} at location: {2}." -f $keyVaultName, $resourceGroup, $location

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to create Azure Key Vault."

}

} else {

Write-VerboseMessage "Azure Key Vault '$keyVaultName' already exists."

}

# Check if the storage account exists

if (-not (Confirm-ResourceExists -resourceType 'StorageAccount' -resourceName $storageAccountName -resourceGroup $resourceGroup)) {

try {

Write-VerboseMessage "Creating Azure Storage Account..."

New-AzStorageAccount -ResourceGroupName $resourceGroup `

-Name $storageAccountName `

-Location $location `

-SkuName Standard_LRS `

-Kind StorageV2 `

-AllowBlobPublicAccess $true -ErrorAction Stop -Verbose

$msg = "Storage account {0} created successfully in resource group: {1} at location: {2}." -f $storageAccountName, $resourceGroup, $location

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to create Azure Storage Account."

}

} else {

Write-VerboseMessage "Storage account '$storageAccountName' already exists."

}

# Check if the storage container exists

$ctx = (Get-AzStorageAccount -ResourceGroupName $resourceGroup -Name $storageAccountName).Context

Set-AzCurrentStorageAccount -Context $ctx

if (-not (Confirm-ResourceExists -resourceType 'StorageContainer' -resourceName $containerName -resourceGroup $resourceGroup)) {

try {

Write-VerboseMessage "Creating storage container..."

New-AzStorageContainer -Name $containerName -Context $ctx -ErrorAction Stop -Verbose

$msg = "Storage container {0} created successfully in storage account: {1}." -f $containerName, $storageAccountName

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to create storage container."

}

} else {

Write-VerboseMessage "Storage container '$containerName' already exists."

}

# Set the start and end time for the SAS token

$StartTime = Get-Date

$EndTime = $StartTime.AddYears(3)

# Generate SAS token for the container

try {

Write-VerboseMessage "Generating SAS token for the container..."

$sasToken = New-AzStorageContainerSASToken -Name $containerName -Permission racwdli -Protocol HttpsOnly -StartTime $StartTime -ExpiryTime $EndTime -Context $ctx -ErrorAction Stop -Verbose

$msg = "SAS token for container {0} generated successfully with full permissions. The token would expire on {1}." -f $containerName, $EndTime

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to generate SAS token for the container."

}

# Construct the SAS URL

$sasURL = "https://$($storageAccountName).blob.core.windows.net/$($containerName)?$($sastoken)"

# Set access policy for the application to get and list secrets

try {

Write-VerboseMessage "Setting access policy for Azure Key Vault..."

Set-AzKeyVaultAccessPolicy -VaultName $keyVaultName -ObjectId $objectId -PermissionsToSecrets get,list -ErrorAction Stop -Verbose

$msg = "Get and list access policies set successfully on key vault {0} for the e-invoicing application {1}." -f $keyVaultName, $objectId

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to set access policy for Azure Key Vault."

}

# Convert SAS URL to secure string

$secretvalue = ConvertTo-SecureString $sasURL -AsPlainText -Force

# Create a new secret in Azure Key Vault

try {

Write-VerboseMessage "Creating secret in Azure Key Vault..."

Set-AzKeyVaultSecret -VaultName $keyVaultName -Name $storageAccountKeyVaultSecretName -SecretValue $secretvalue -Expires $EndTime -ContentType "" -ErrorAction Stop -Verbose

$msg = "Secret {0} created successfully in {1} and will expire on {2}." -f $storageAccountKeyVaultSecretName, $keyVaultName, $EndTime

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to create secret in Azure Key Vault."

}

# Display the secret

Write-Host "Secret created successfully."

Das PowerShell-Skript ausführen

Führen Sie diese Schritte aus, um das PowerShell-Skript auszuführen.

Öffnen Sie PowerShell und wechseln Sie zu dem Ordner, in dem sich die PowerShell-Skriptdatei und die Konfigurationsdatei befinden.

Führen Sie den folgenden Befehl aus, um das PowerShell-Skript mit Ihren eigenen Parametern auszuführen.

.\Create-AzureResourcesForEInvoice.ps1 -subscriptionId <azure_subscription_id> -resourceGroup <resource_group_name> -location <resource_group_location> -storageAccountName <storage_account_name> -containerName <container_name> -storageAccountKeyVaultSecretName <SAS_token_keyvault_secret_name>

Das PowerShell-Skript führt die folgenden Aktionen aus.

- Das Skript fordert Sie auf, sich bei Ihrem Azure-Konto anzumelden. Geben Sie Ihre Anmeldeinformationen ein und wählen Sie dann Anmelden.

- Das Skript ermittelt, ob der E-Rechnung-Dienstprinzipal bereits vorhanden ist. Wenn er nicht existiert, wird er vom Skript erstellt.

- Das Skript ermittelt, ob die folgenden Azure-Ressourcen bereits vorhanden sind: eine Azure-Ressourcengruppe, ein Azure-Schlüsseltresor, ein Azure-Speicherkonto und ein Azure-Speicherkontocontainer. Wenn etwas davon nicht vorhanden ist, wird es vom Skript erstellt und konfiguriert.

- Das Skript generiert ein SAS-Token (Shared Access Signature) für den Speicherkontocontainer und fügt es als Key Vault-Geheimnis im Schlüsseltresor hinzu.

- Das Skript legt die Zugriffsrichtlinie für den Schlüsseltresor fest, um der E-Invoicing-Anwendung get- und list-Berechtigungen bereitzustellen.

- Als Ausgabe generiert das Skript die Details der erstellten Azure-Ressourcen. Zu diesen Details gehören Namen und URLs.

Hinweis

Sie können dasselbe Skript ausführen, wenn Sie ein abgelaufenes SAS-Token erneuern müssen. In diesem Fall erstellt das Skript die Ressourcen nicht. Stattdessen wird lediglich ein neues SAS-Token generiert und im Schlüsseltresor aktualisiert.

Verwenden einer ARM-Vorlage

ARM-Vorlage

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"keyVaultName": {

"type": "string",

"metadata": {

"description": "Name of KeyVault to Store secrets/certificates/SaS Token"

}

},

"tenantID": {

"type": "string",

"metadata": {

"description": "Azure AD Tenant ID"

}

},

"keyVaultAccessObjectID": {

"type": "string",

"metadata": {

"description": "ID of user or App to grant access to KV"

},

"defaultValue": "ecd93392-c922-4f48-9ddf-10741e4a9b65"

},

"StorageAccountName": {

"type": "string",

"metadata": {

"description": "Name of Storage Account to Create"

}

},

"ContainerName": {

"type": "string",

"metadata": {

"description": "Name of container for einvoice upload"

}

},

"accountSasProperties": {

"type": "object",

"defaultValue": {

"signedServices": "bf",

"signedPermission": "rwacld",

"signedExpiry": "2024-12-01T00:00:00Z",

"signedResourceTypes": "o"

}

}

},

"variables": {},

"resources": [

{

"name": "[parameters('StorageAccountName')]",

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2018-07-01",

"location": "[resourceGroup().location]",

"tags": {

"displayName": "[parameters('StorageAccountName')]"

},

"sku": {

"name": "Standard_LRS"

},

"kind": "StorageV2",

"properties": {

"allowBlobPublicAccess": true

},

"resources":[

{

"type": "blobServices/containers",

"apiVersion": "2018-03-01-preview",

"name": "[concat('default/', parameters('ContainerName'))]",

"dependsOn": [

"[parameters('StorageAccountName')]"

],

"properties": {

"publicAccess": "None"

}

}

]

},

{

"type": "Microsoft.KeyVault/vaults",

"apiVersion": "2018-02-14",

"name": "[parameters('keyVaultName')]",

"location": "[resourceGroup().location]",

"tags": {

"displayName": "[parameters('keyVaultName')]"

},

"properties": {

"enabledForDeployment": true,

"enabledForTemplateDeployment": true,

"enabledForDiskEncryption": true,

"tenantId": "[parameters('tenantID')]",

"accessPolicies": [

{

"tenantId": "[parameters('tenantID')]",

"objectId": "[parameters('keyVaultAccessObjectID')]",

"permissions": {

"keys": [

"get"

],

"secrets": [

"list",

"get"

]

}

}

],

"sku": {

"name": "standard",

"family": "A"

}

}

},

{

"apiVersion": "2018-02-14",

"type": "Microsoft.KeyVault/vaults/secrets",

"dependsOn": [

"[concat('Microsoft.KeyVault/vaults/', parameters('keyVaultName'))]"

],

"name": "[concat(parameters('keyVaultName'), '/', 'StorageSaSToken')]",

"properties": {

"value": "[concat('https://', parameters('StorageAccountName'), '.blob.core.windows.net/', parameters('ContainerName'), '?', listAccountSas(parameters('StorageAccountName'), '2018-07-01', parameters('accountSasProperties')).accountSasToken)]"

}

}

],

"outputs": {}

}

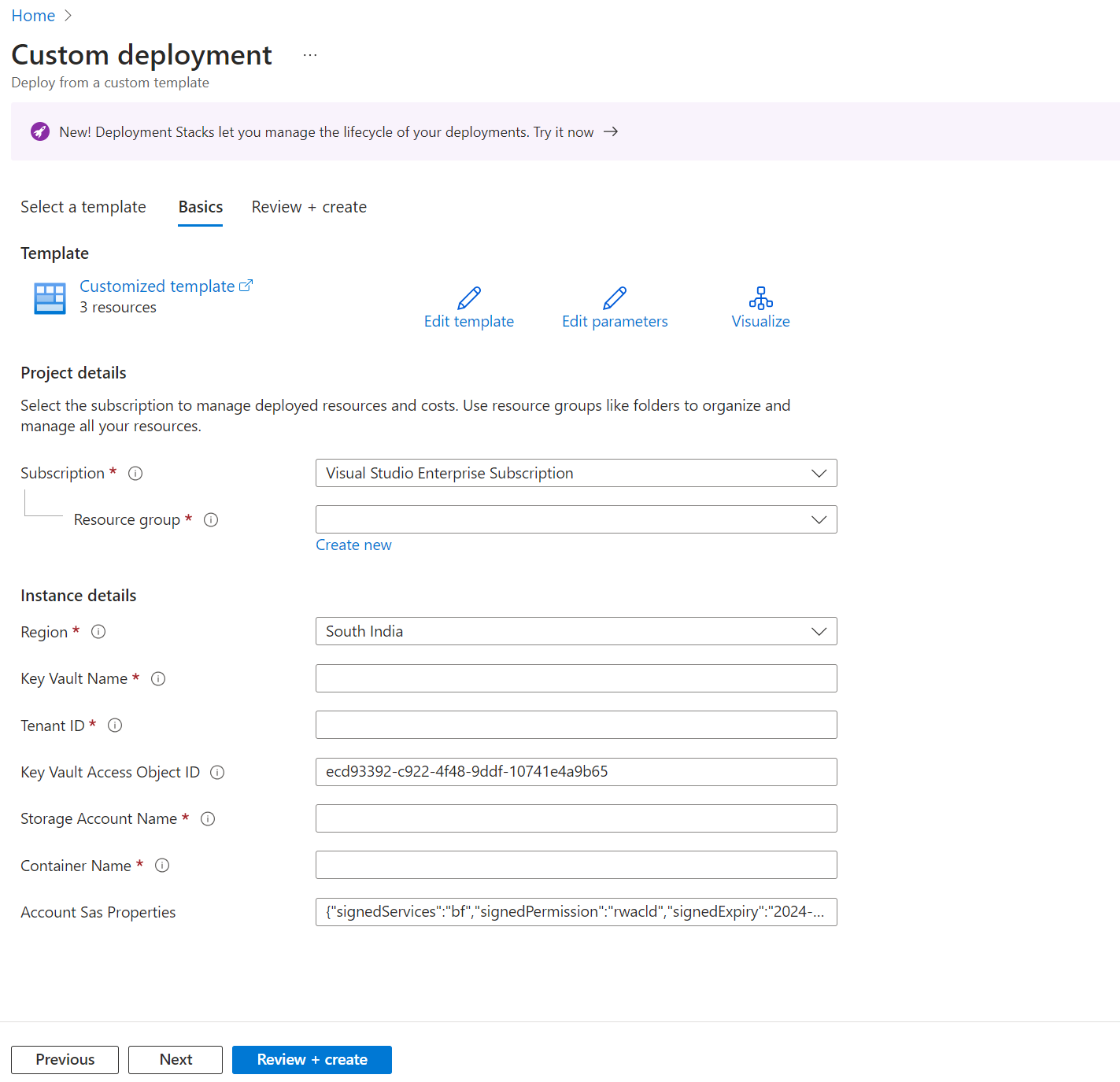

ARM-Vorlage bereitstellen

Gehen Sie zum Bereitstellen einer ARM-Vorlage folgendermaßen vor.

Melden Sie sich beim Azure-Portal an und suchen Sie nach Benutzerdefinierte Vorlage bereitstellen.

Wählen Sie Erstellen Sie Ihre eigene Vorlage im Editor.

Kopieren Sie die im vorherigen Abschnitt dieses Artikels bereitgestellte ARM-Vorlage, fügen Sie sie in den Editor ein und wählen Sie dann Speichern aus.

Geben Sie die erforderlichen Parameter an.

Wählen Sie Überprüfen und erstellen aus.

Überprüfen Sie die Details, und wählen Sie dann Erstellen aus.

Azure-Ressourcen überprüfen

Sie können mithilfe der folgenden Schritte überprüfen, ob die Azure-Ressourcen korrekt erstellt und konfiguriert wurden.

- Melden Sie sich beim Azure-Portal an und wechseln Sie zur Ressourcengruppe, die die Azure-Ressourcen enthält. Sie sollten Ressourcen sehen, die die Namen haben, die Sie im PowerShell-Skript oder in den ARM-Vorlagenparametern angegeben haben.

- Öffnen Sie die Key Vault-Ressource und bestätigen Sie, dass das SAS-Token für das Azure-Speicherkonto erstellt wurde und den richtigen Wert hat.