Identifizieren und Unterbrechen von Downloads potenziell gefährlicher Dateien

Die Komponente Dateityprichtlinien von Microsoft Edge klassifiziert Dateien nach ihrer "Gefährlichkeit", um Dateidownloads zu verwalten. Eine harmlose Datei (z. B. eine .txt Datei) kann frei heruntergeladen werden, während eine potenziell gefährliche Datei wie eine einer .dll höheren Überprüfung unterzogen wird. Diese Überprüfung bietet eine sicherheitsbewusstere Benutzererfahrung.

Ermitteln der Gefahrenstufe eines Dateityps durch Microsoft Edge

Microsoft Edge erbt die meisten Dateityprichtlinien vom Upstream-Chromium-Browser mit einigen Änderungen aus Sicherheits- oder Kompatibilitätsgründen. Sie können die Chromium-Richtlinien für Dateitypen und deren Klassifizierung in der Datei download_file_types.asciipb anzeigen. In dieser Datei sehen Sie, dass jeder Typ über einen danger_level verfügt, bei dem es sich um einen von drei Werten handelt: DANGEROUS, NOT_DANGEROUSoder ALLOW_ON_USER_GESTURE.

Die folgenden beiden Klassifizierungen sind einfach:

- NOT_DANGEROUS bedeutet, dass die Datei auch dann sicher heruntergeladen werden kann, wenn die Downloadanforderung versehentlich erfolgt ist.

- DANGEROUS bedeutet, dass der Browser den Benutzer immer warnen sollte, dass der Download sein Gerät beschädigen kann.

Die dritte Einstellung, ALLOW_ON_USER_GESTURE ist subtiler. Diese Dateien sind potenziell gefährlich, aber höchstwahrscheinlich harmlos, wenn der Benutzer den Download anfordert. Microsoft Edge lässt zu, dass diese Downloads automatisch fortgesetzt werden, wenn beide Bedingungen erfüllt sind:

- Der Netzwerkanforderung, die den Download gestartet hat, ist eine Benutzergeste zugeordnet. Beispielsweise hat der Benutzer auf einen Link zum Download geklickt.

- Es gibt einen aufgezeichneten Besuch des verweisenden Ursprungs (die Seite, die mit dem Download verknüpft ist) vor dem letzten Mitternacht (also gestern oder früher). Dieser aufgezeichnete Besuch impliziert, dass der Benutzer über einen Verlauf des Besuchs der Website verfügt.

Der Download wird auch automatisch fortgesetzt, wenn der Benutzer ihn explizit mithilfe des Kontextmenübefehls Link speichern als startet, die URL des Downloads direkt in die Adressleiste des Browsers eingibt oder wenn Microsoft Defender SmartScreen angibt, dass die Datei sicher ist.

Hinweis

Ab Version 91 unterbricht Microsoft Edge Downloads, bei denen die erforderliche Geste fehlt.

Benutzererfahrung für Downloads ohne Geste

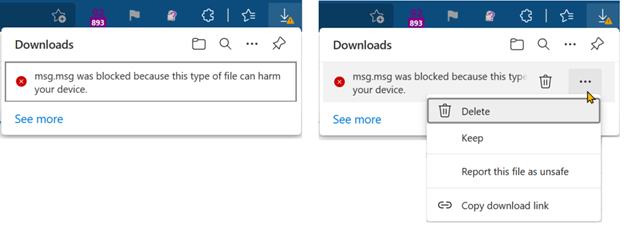

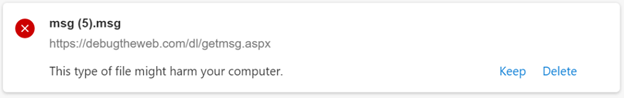

Wenn ein Download für einen potenziell gefährlichen Typ ohne die erforderliche Geste gestartet wird, gibt Microsoft Edge an, dass der Download "blockiert" wurde. Befehle mit dem Namen Keep und Delete sind über die Option ... (Auslassungspunkte) für das Downloadelement verfügbar, damit der Benutzer den Download fortsetzen oder abbrechen kann.

Auf der edge://downloads Seite werden dem Benutzer dieselben Optionen angezeigt. Der nächste Screenshot zeigt und ein Beispiel für diese Optionen.

Enterprise-Steuerelemente für Downloads

Es ist zwar unwahrscheinlich, dass Benutzer bei Websites, die sie täglich nutzen, Unterbrechungen beim Herunterladen feststellen, aber bei legitimen Downloads auf Websites, die sie nur selten nutzen, können diese auftreten. Um die Benutzererfahrung für Unternehmen zu optimieren, ist eine Gruppenrichtlinie verfügbar.

Unternehmen können ExemptFileTypeDownloadWarnings verwenden, um die Dateitypen anzugeben, die von bestimmten Websites ohne Unterbrechung heruntergeladen werden dürfen. Die folgende Richtlinie ermöglicht XML beispielsweise das Herunterladen von Dateien von contoso.com und woodgrovebank.com ohne Unterbrechung und ermöglicht MSG das Herunterladen von Dateien von einer beliebigen Website.

[{"file_extension":"xml","domains":["contoso.com", "woodgrovebank.com"]}, {"file_extension":"msg", "domains": ["*"]}]

Dateitypen, die eine Geste erfordern

Die neuesten Richtlinien für Dateitypen von Chromium werden im Chromium-Quellcode veröffentlicht, und Microsoft Edge erbt die meisten dieser Richtlinien mit einigen Änderungen aus Sicherheits- oder Kompatibilitätsgründen. Ab Mai 2021 umfassen Dateitypen mit einem danger_level von ALLOW_ON_USER_GESTURE auf mindestens einer Betriebssystemplattform: crx, pl, py, pyc, pyo, pyw, rb, efi, oxt, msi, msp, mst, ade, adp, mad, maf, mag, mam, maq, mar, mas, mat, mav, maw, mda, mdb, mde, mdt, mdw, mdz, accdb, accde, accdr, accda, ocx, ops, paf, pcd, pif, plg, prf, prg, pst, cpi, partial, xrm-ms, rels, svg, xml, xsl, xsd, ps1, ps1xml, ps2, ps2xml, psc1, psc2, js, jse, vb, vbe, vbs, vbscript, ws, wsc, wsf, wsh, msh, msh1, msh2, mshxml, msh1xml, msh2xml, ad, app, application, appref-ms, asp, asx, bas, bat, chi, chm, cmd, com, cpl, crt, cer, der, eml, exe, fon, fxp, hlp, htt, inf, ins, inx, isu, isp, job, lnk, mau, mht, mhtml, mmc, msc, msg, reg, rgs, scr, sct, search-ms, settingcontent-ms, shb, shs, slk, u3p, vdx, vsx, vtx, vsdx, vssx, vstx, vsdm, vssm, vstm, vsd, vsmacros, vss, vst, vsw, xnk, cdr, dart, dc42, diskcopy42, dmg, dmgpart, dvdr, dylib, img, imgpart, ndif, service, smi, sparsebundle, sparseimage, toast, udif, action, definition, wflow, caction, as, cpgz, command, mpkg, pax, workflow, xip, mobileconfig, configprofile, internetconnect, networkconnect, pkg, deb, pet, pup, rpm, slp, out, run, bash, csh, ksh, sh, shar, tcsh, desktop, dex, apk, rdp

Die Gefahrstufe des Dateityps kann je nach Betriebssystem variieren.

Dateitypeinstellungen variieren manchmal je nach Clientbetriebssystemplattform. Beispielsweise ist eine .exe Datei auf einem Mac nicht gefährlich, während eine .applescript Datei unter Windows harmlos ist.