Untersuchen und Reagieren auf Containerbedrohungen im Microsoft Defender-Portal

Wichtig

Einige Informationen in diesem Artikel beziehen sich auf ein vorab veröffentlichtes Produkt, das vor der kommerziellen Veröffentlichung erheblich geändert werden kann. Microsoft übernimmt keine Ausdrücklichen oder Stillschweigenden Gewährleistungen in Bezug auf die hier bereitgestellten Informationen.

Sicherheitsvorgänge können jetzt containerbezogene Warnungen nahezu in Echtzeit untersuchen und darauf reagieren und nach verwandten Aktivitäten suchen, wobei cloudnative Antwortaktionen und Untersuchungsprotokolle im Microsoft Defender-Portal integriert werden. Die Verfügbarkeit von Angriffspfaden kann Analysten auch dabei helfen, kritische Sicherheitsprobleme sofort zu untersuchen und zu beheben, um eine potenzielle Sicherheitsverletzung zu verhindern.

Da Organisationen Container und Kubernetes auf Plattformen wie Azure Kubernetes Service (AKS), Google Kubernetes Engine (GKE) und Amazon Elastic Kubernetes Service (EKS) verwenden, wächst die Angriffsfläche und erhöht die Sicherheitsprobleme. Container können auch von Bedrohungsakteuren als Ziel verwendet und für böswillige Zwecke verwendet werden.

SoC-Analysten (Security Operations Center) können Containerbedrohungen jetzt problemlos mit Warnungen nahezu in Echtzeit nachverfolgen und sofort auf diese Bedrohungen reagieren, indem sie Containerpods isolieren oder beenden. Diese Integration ermöglicht es Analysten, einen Containerangriff aus ihrer Umgebung mit einem Klick sofort zu entschärfen.

Analysten können dann den gesamten Umfang des Angriffs untersuchen und im Incidentdiagramm nach verwandten Aktivitäten suchen. Sie können auch präventive Maßnahmen anwenden, da potenzielle Angriffspfade im Incidentdiagramm verfügbar sind. Mithilfe der Informationen aus den Angriffspfaden können Sicherheitsteams die Pfade untersuchen und mögliche Sicherheitsverletzungen verhindern. Darüber hinaus sind Berichte zur Bedrohungsanalyse für Containerbedrohungen und -angriffe für Analysten verfügbar, um weitere Informationen zu erhalten und Empfehlungen für die Reaktion und Verhinderung von Containerangriffen anzuwenden.

Voraussetzungen

Benutzer auf AKS-, EKS- und GKE-Plattformen können die Cloudreaktionsaktionen, cloudbezogene Untersuchungsprotokolle und Angriffspfade im Microsoft Defender-Portal mit den folgenden Lizenzen nutzen:

| Erforderliche Lizenz | Aktionen |

|---|---|

| Microsoft Defender für Container | Anzeigen containerbezogener Warnungen Anzeigen containerbezogener Daten zur Untersuchung in erweiterter Suche Isolieren des Pods Pods beenden |

| Microsoft Defender für Cloud Security Posture Management | Anzeigen von Angriffspfaden im Incidentdiagramm |

| Microsoft Security Copilot | Anzeigen und Anwenden von geführten Antworten zum Untersuchen und Beheben von Containerbedrohungen |

Die folgenden Microsoft Defender für Container sind für die Cloudreaktionsaktionen im Microsoft Defender-Portal erforderlich:

- Defender-Sensor

- Kubernetes-API-Zugriff

Weitere Informationen zu diesen Komponenten finden Sie unter Konfigurieren von Microsoft Defender für Containerkomponenten.

Netzwerkrichtlinienanforderung

Die Aktion zum Isolieren von Podantworten unterstützt Die Kubernetes-Clusterversion 1.27 und höher. Die folgenden Netzwerk-Plug-Ins sind ebenfalls erforderlich:

| Netzwerk-Plug-In | Erforderliche Mindestversion |

|---|---|

| Azure-NPM | 1.5.34 |

| Kattun | 3.24.1 |

| Wimper | 1.13.1 |

| AWS-node | 1.15.1 |

Die Aktion zum Isolieren von Podantworten erfordert einen Netzwerkrichtlinien-Erzwingerer für Ihren Kubernetes-Cluster. Die folgende Dokumentation enthält spezifische Schritte zum Installieren und Überprüfen von Netzwerkrichtlinien abhängig von Ihrer Plattform:

- Azure Kubernetes Service: Schützen des Datenverkehrs zwischen Pods mithilfe von Netzwerkrichtlinien in AKS

- Google Kubernetes Engine: Steuern der Kommunikation zwischen Pods und Diensten mithilfe von Netzwerkrichtlinien

- Amazon Kubernetes-Engine: Einschränken des Poddatenverkehrs mit Kubernetes-Netzwerkrichtlinien

Um zu überprüfen, ob Ihre Netzwerk-Plug-Ins unterstützt werden, führen Sie die Schritte zum Zugreifen auf die Cloud Shell Ihrer Plattform aus, und überprüfen Sie Ihre Netzwerk-Plug-Ins im Abschnitt Problembehandlung.

Die Aktion Podantwort beenden funktioniert unabhängig vom Vorhandensein einer Netzwerkrichtlinie.

Berechtigungen

Um eine der Antwortaktionen ausführen zu können, müssen Benutzer über die folgenden Berechtigungen für Microsoft Defender für Cloud in der Microsoft Defender XDR einheitlichen rollenbasierten Zugriffssteuerung verfügen:

| Berechtigungsname | Ebene |

|---|---|

| Warnungen | Verwalten |

| Antwort | Verwalten |

Weitere Informationen zu diesen Berechtigungen finden Sie unter Berechtigungen in Microsoft Defender XDR Einheitliche rollenbasierte Zugriffssteuerung (RBAC).

Untersuchen von Containerbedrohungen

So untersuchen Sie Containerbedrohungen im Microsoft Defender-Portal:

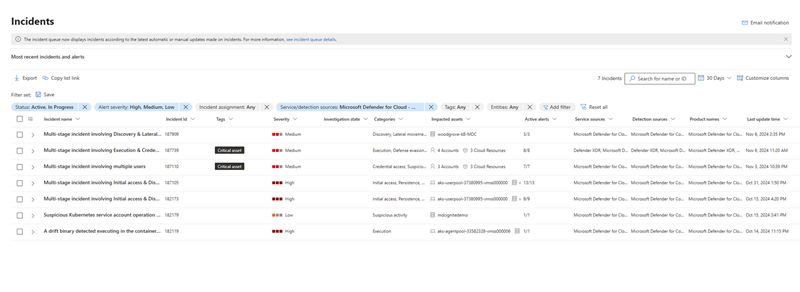

- Wählen Sie im linken Navigationsmenü Untersuchung & Reaktion > Incidents und Warnungen aus, um die Incident- oder Warnungswarteschlangen zu öffnen.

- Wählen Sie in der Warteschlange Filtern und dann unter Dienstquelle Microsoft Defender für Cloud > Microsoft Defender für Container aus.

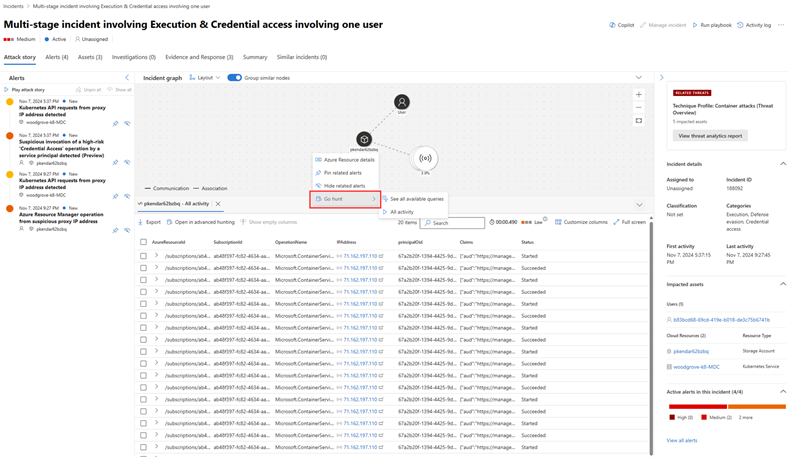

- Wählen Sie im Incidentdiagramm die Zu untersuchende Pod-/Dienst-/Clusterentität aus. Wählen Sie Kubernetes-Dienstdetails, Kubernetes-Poddetails, Kubernetes-Clusterdetails oder Containerregistrierungsdetails aus, um relevante Informationen zum Dienst, Pod oder zur Registrierung anzuzeigen.

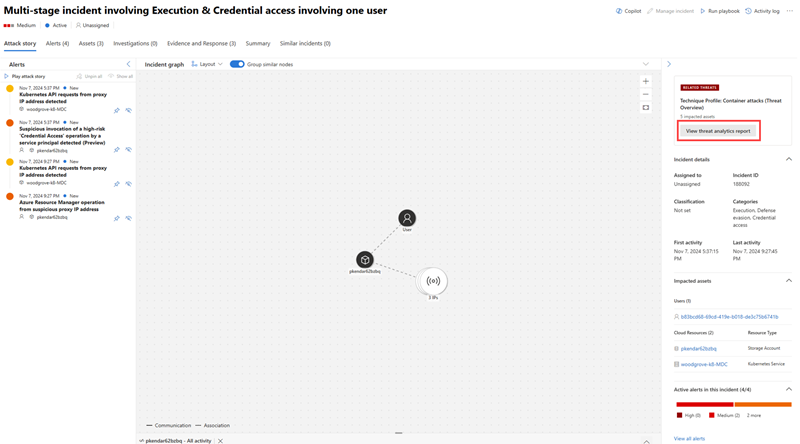

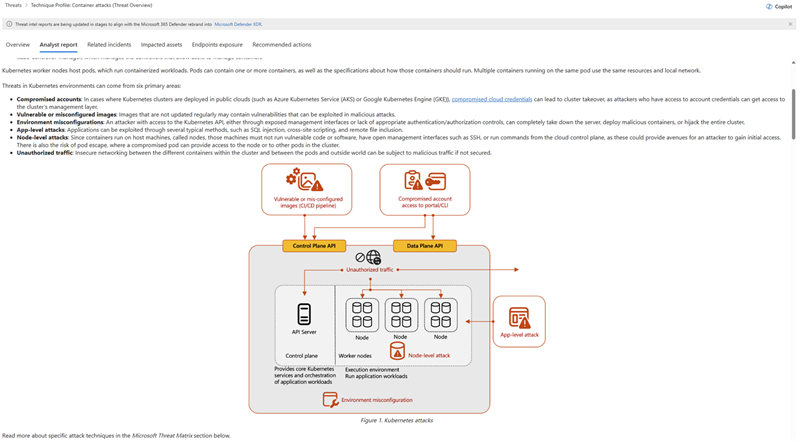

Mithilfe von Berichten zur Bedrohungsanalyse können Analysten Threat Intelligence von erfahrenen Microsoft-Sicherheitsexperten nutzen, um mehr über aktive Bedrohungsakteure und Kampagnen zu erfahren, die Container ausnutzen, neue Angriffstechniken, die sich auf Container auswirken könnten, und über weit verbreitete Bedrohungen, die Container betreffen.

Zugreifen auf Bedrohungsanalyseberichte aus Threat Intelligence > Threat Analytics. Sie können auch einen bestimmten Bericht auf der Incidentseite öffnen, indem Sie im Bereich "Incidentseite" unter Verwandte Bedrohungen die Option Bedrohungsanalysebericht anzeigen auswählen.

Bedrohungsanalyseberichte enthalten auch relevante Risikominderungs-, Wiederherstellungs- und Präventionsmethoden, die Analysten bewerten und auf ihre Umgebung anwenden können. Die Verwendung der Informationen in Bedrohungsanalyseberichten hilft SOC-Teams, ihre Umgebung vor Containerangriffen zu schützen und zu schützen. Hier sehen Sie ein Beispiel für einen Analystenbericht zu einem Containerangriff.

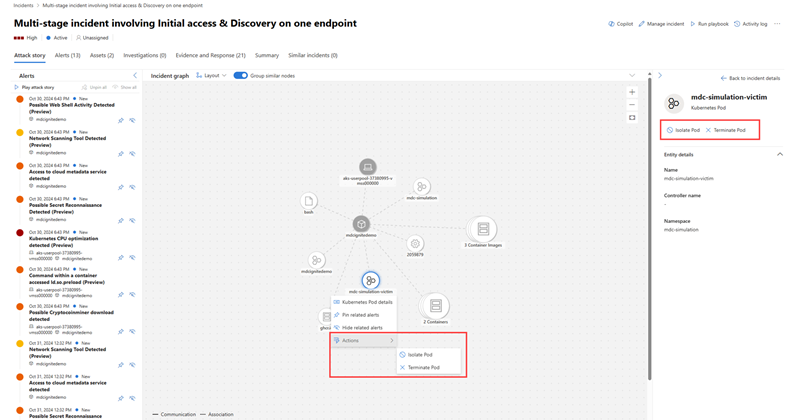

Reagieren auf Containerbedrohungen

Sie können einen Pod isolieren oder beenden , sobald Sie feststellen, dass ein Pod kompromittiert oder böswillig ist. Wählen Sie im Incidentdiagramm den Pod aus, und wechseln Sie dann zu Aktionen , um die verfügbaren Antwortaktionen anzuzeigen. Sie finden diese Antwortaktionen auch im entitätsseitigen Bereich.

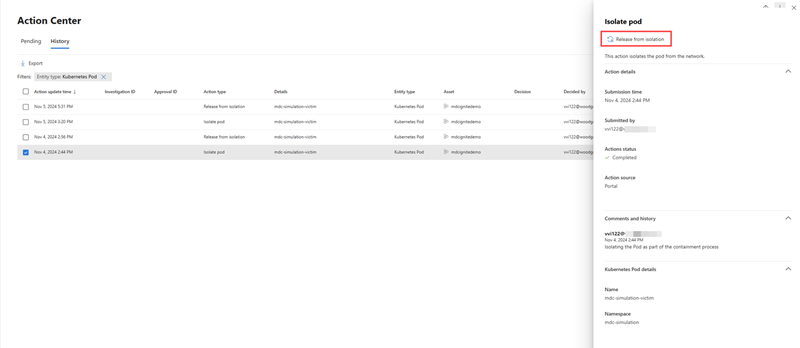

Sie können einen Pod nach Abschluss der Untersuchung mit der Aktion Release from isolation (Aus Isolation freigeben ) aus der Isolation freigeben. Diese Option wird im Seitenbereich für isolierte Pods angezeigt.

Details zu allen Antwortaktionen können im Info-Center angezeigt werden. Wählen Sie auf der Seite Info-Center die Antwortaktion aus, die Sie überprüfen möchten, um weitere Informationen zur Aktion anzuzeigen, z. B. auf welche Entität reagiert wurde, als die Aktion abgeschlossen wurde, und zeigen Sie die Kommentare zur Aktion an. Für isolierte Pods ist die Aktion Release from isolation auch im Detailbereich des Info-Centers verfügbar.

Suchen nach containerbezogenen Aktivitäten

Um den vollständigen Umfang eines Containerangriffs zu bestimmen, können Sie Ihre Untersuchung mit der Im Incidentdiagramm verfügbaren Go-Hunt-Aktion vertiefen. Sie können sofort alle Prozessereignisse und -aktivitäten im Zusammenhang mit containerbezogenen Vorfällen aus dem Incidentdiagramm anzeigen.

Auf der Seite Erweiterte Suche können Sie die Suche nach containerbezogenen Aktivitäten mithilfe der Tabellen CloudProcessEvents und CloudAuditEvents erweitern.

Die Tabelle CloudProcessEvents enthält Informationen zu Prozessereignissen in multicloudgehosteten Umgebungen wie Azure Kubernetes Service, Amazon Elastic Kubernetes Service und Google Kubernetes Engine.

Die Tabelle CloudAuditEvents enthält Cloudüberwachungsereignisse von Cloudplattformen, die durch Microsoft Defender für Cloud geschützt werden. Es enthält auch Kubeaudit-Protokolle, die Informationen zu Kubernetes-bezogenen Ereignissen enthalten.

Behandeln von Problemen

Im folgenden Abschnitt werden Probleme behandelt, die bei der Untersuchung und Reaktion auf Containerbedrohungen auftreten können.

Die Aktion "Pod isolieren" ist nicht verfügbar.

Wenn die Aktion Pod isolieren abgeblendet ist, müssen Sie überprüfen, ob Sie über die erforderlichen Berechtigungen zum Ausführen dieser Aktion verfügen. Im Abschnitt Berechtigungen können Sie überprüfen und überprüfen, ob Sie über die richtigen Berechtigungen verfügen.

Weitere Informationen finden Sie unter Berechtigungen in Microsoft Defender XDR vereinheitlichten rollenbasierten Zugriffssteuerung (RBAC).

Fehler bei der Aktion "Pod isolieren"

- Überprüfen Sie die Kubernetes-Clusterversion. Die Aktion Pod isolieren unterstützt Kubernetes-Cluster ab Version 1.27.

- Vergewissern Sie sich, dass Sie die erforderlichen Netzwerk-Plug-Ins verwenden und den unterstützten Mindestversionen entsprechen. Um Ihre Plug-Ins zu überprüfen, greifen Sie auf die Cloud Shell auf Ihrer Plattform zu, und führen Sie den Befehl aus, um Ihre Netzwerk-Plug-Ins zu überprüfen.

- Stellen Sie sicher, dass sich der Zielpod in einem gültigen oder aktiven Zustand befindet.

Erfahren Sie, wie Sie auf die Cloud Shell zugreifen und Ihre Netzwerk-Plug-Ins überprüfen, indem Sie die folgenden Schritte basierend auf Ihrer Plattform ausführen:

In Microsoft Azure

Melden Sie sich beim Azure-Portal navigieren Sie dann zu Ihrem Cluster.

Wählen Sie oberhalb der wesentlichen Informationen die Schaltfläche Verbinden aus, und folgen Sie den Anweisungen.

Die Cloud Shell wird unten im Browser geöffnet. Führen Sie in der Befehlszeilenschnittstelle den folgenden Befehl aus, um Ihre Netzwerk-Plug-Ins zu überprüfen:

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | head -n 1

Die Ergebnisse sollten eines der angegebenen Plug-Ins in der Netzwerkrichtlinienanforderung Erwähnung. Eine leere Zeile bedeutet, dass das unterstützte Plug-In nicht installiert ist.

Auf der Google Cloud-Plattform

Navigieren Sie in Ihrem Cluster im Google Cloud Portal.

Wählen Sie über dem Namen des Clusters Verbinden aus. Kopieren Sie im angezeigten kleinen Fenster den folgenden Befehl, und führen Sie ihn in Ihrem lokalen Terminal aus.

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | head -n 1

Sie können auch Ausführen in Cloud Shell auswählen, um eine Shellsitzung auszuführen, die unten im Browser geöffnet wird. Sie können den Befehl in die Schnittstelle kopieren, um Ihre Netzwerk-Plug-Ins zu überprüfen.

Die Ergebnisse sollten eines der angegebenen Plug-Ins in der Netzwerkrichtlinienanforderung Erwähnung. Eine leere Zeile bedeutet, dass das unterstützte Plug-In nicht installiert ist.

Auf Amazon Web Services

Navigieren Sie im AWS-Cloudportal zu Ihrem Cluster.

Wählen Sie in der oberen rechten Ecke CloudShell aus. Unten im Browser wird eine Cloud Shell Sitzung geöffnet, die eine Befehlszeilenschnittstelle zum Verwalten Ihrer AWS-Ressourcen bereitstellt.

Stellen Sie eine Verbindung mit Ihrem Cluster her, indem Sie den folgenden Befehl ausführen:

aws eks --region <cluster region> update-kubeconfig --name <cluster name>**

Hinweis

Stellen Sie sicher, dass der aws-node für die Calico- und Cilium-Plug-Ins gelöscht oder deaktiviert ist.

Fehler bei der Aktion zum Beenden des Pods

Sie müssen bestätigen, dass der Status des Zielpods aktiv oder gültig ist. Führen Sie den folgenden Befehl im Cloud Shell aus, um zu überprüfen, ob der Pod aktiv ist:

kubectl get pod <pod-name>