Verknüpfen von Abfrageergebnissen mit einem Vorfall

Gilt für:

- Microsoft Defender XDR

Sie können das Feature link to incident verwenden, um erweiterte Huntingabfrageergebnisse zu einem neuen oder vorhandenen Vorfall hinzuzufügen, der untersucht wird. Mit diesem Feature können Sie ganz einfach Datensätze aus erweiterten Hunting-Aktivitäten erfassen, sodass Sie eine umfangreichere Zeitleiste oder einen Kontext von Ereignissen in Bezug auf einen Incident erstellen können.

Verknüpfen von Ergebnissen mit neuen oder vorhandenen Vorfällen

Geben Sie auf der Seite erweiterte Suchabfrage zuerst Ihre Abfrage in das angegebene Abfragefeld ein, und wählen Sie dann Abfrage ausführen aus, um Ihre Ergebnisse zu erhalten.

Wählen Sie auf der Seite Ergebnisse die Ereignisse oder Datensätze aus, die sich auf eine neue oder aktuelle Untersuchung beziehen, an der Sie gerade arbeiten, und wählen Sie dann Mit Incident verknüpfen aus.

Suchen Sie im Bereich Mit Incident verknüpfen den Abschnitt Warnungsdetails , und wählen Sie dann Neuen Incident erstellen aus, um die Ereignisse in Warnungen zu konvertieren und sie in einen neuen Incident zu gruppieren:

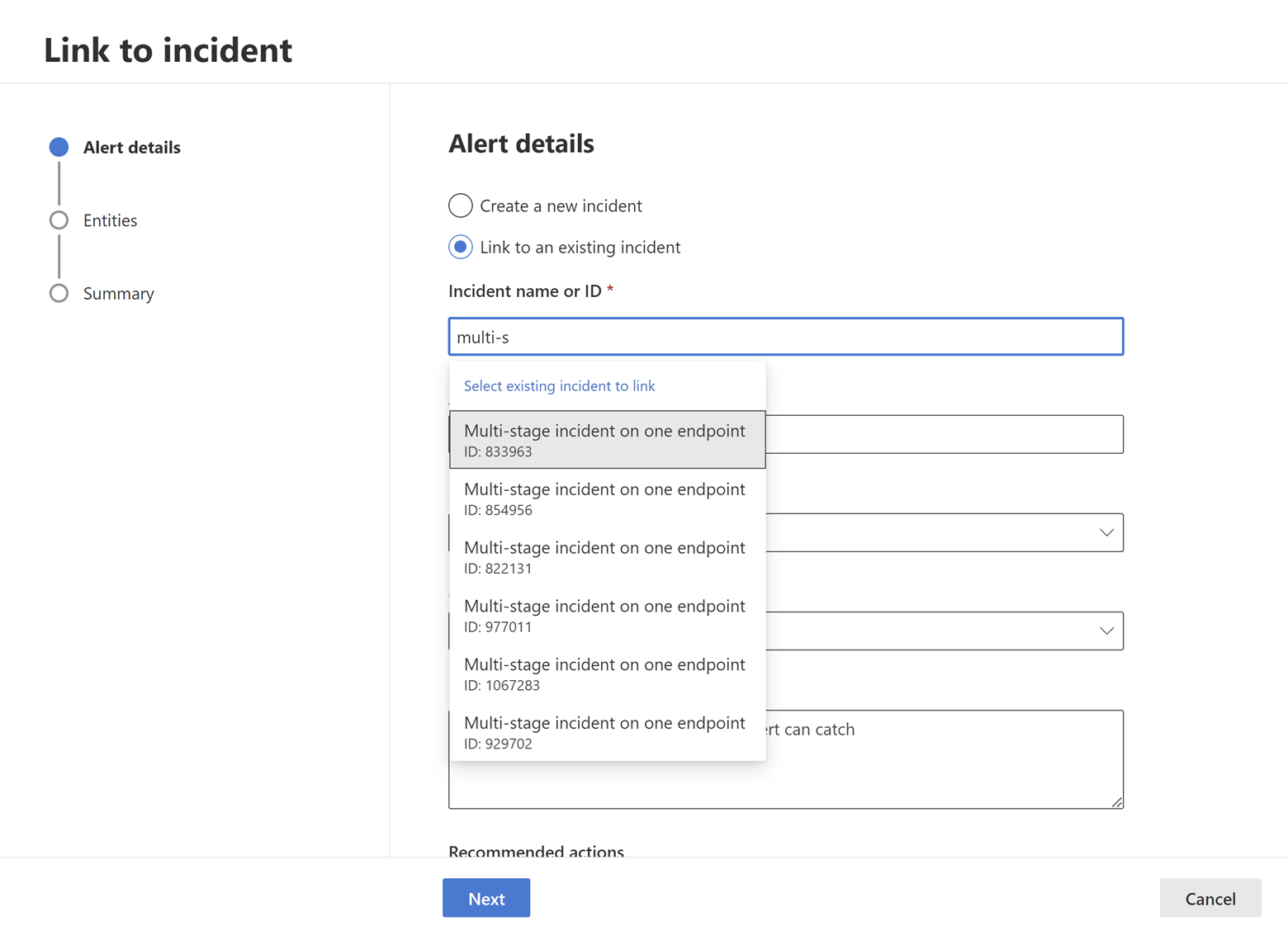

Oder wählen Sie Link zu einem vorhandenen Incident aus, um die ausgewählten Datensätze einem vorhandenen Incident hinzuzufügen. Wählen Sie den zugehörigen Incident aus der Dropdownliste der vorhandenen Vorfälle aus. Sie können auch die ersten Zeichen des Incidentnamens oder der ID eingeben, um den vorhandenen Incident zu finden.

Geben Sie für beide Optionen die folgenden Details an, und wählen Sie dann Weiter aus:

- Warnungstitel : Geben Sie einen beschreibenden Titel für die Ergebnisse an, die Ihre Incident-Responder verstehen können. Dieser beschreibende Titel wird zum Warnungstitel.

- Schweregrad : Wählen Sie den Schweregrad aus, der für die Gruppe von Warnungen gilt.

- Kategorie : Wählen Sie die geeignete Bedrohungskategorie für die Warnungen aus.

- Beschreibung : Geben Sie eine hilfreiche Beschreibung für die gruppierten Warnungen an.

- Empfohlene Aktionen : Stellen Sie Wartungsaktionen bereit.

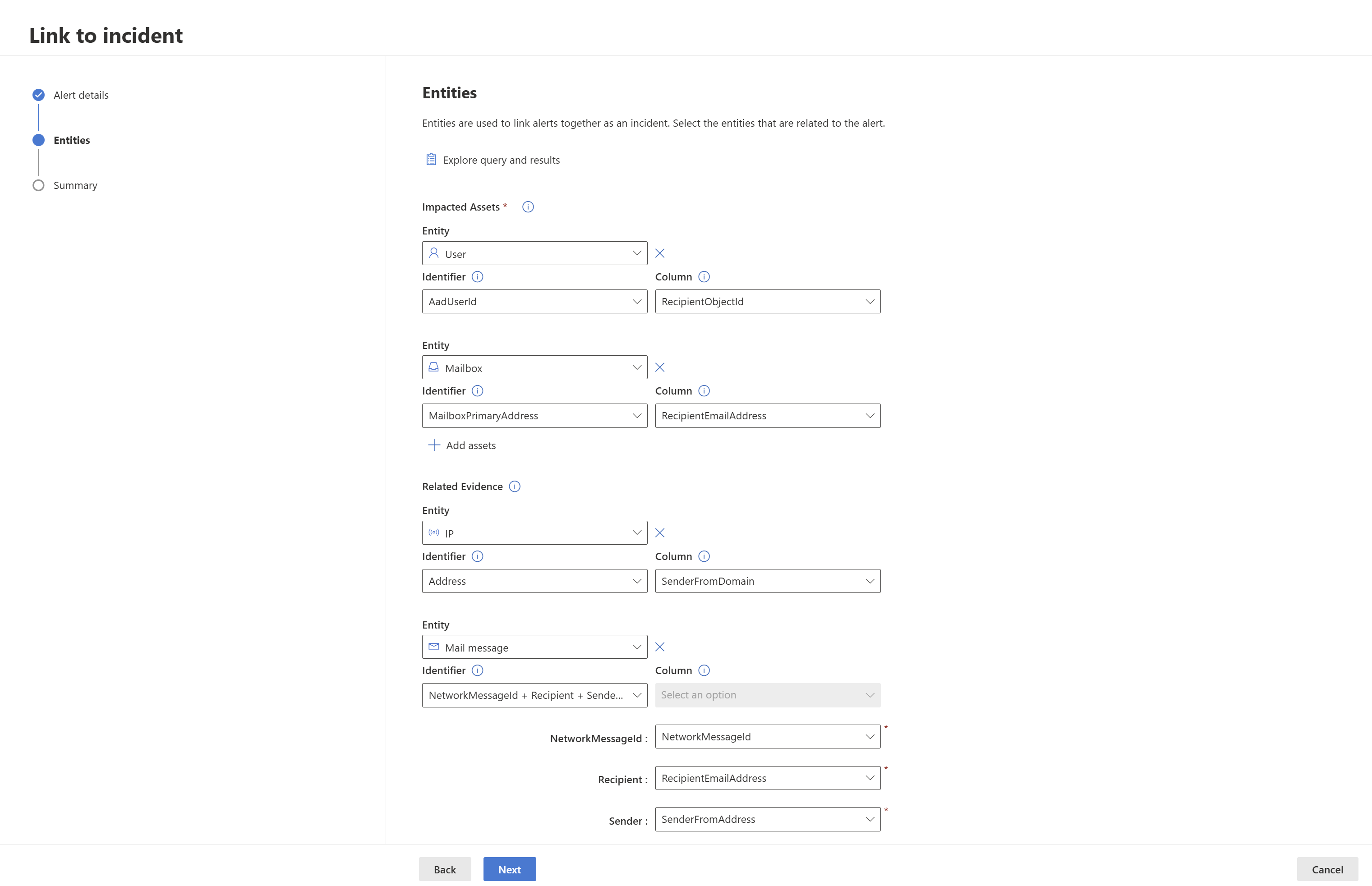

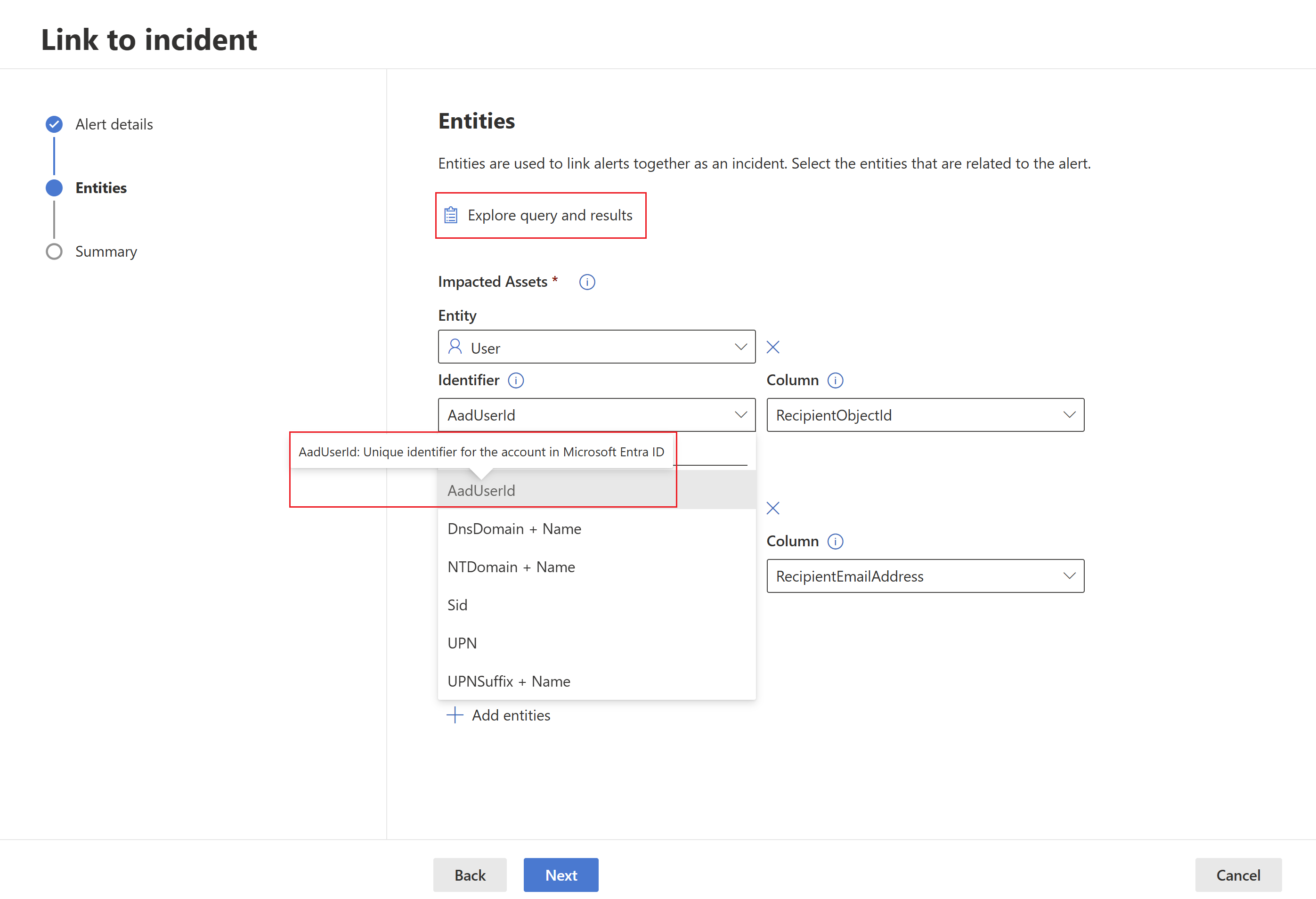

Im Abschnitt Entitäten finden Sie, welche Entitäten verwendet werden, um andere Warnungen mit dem verknüpften Incident zu korrelieren. Sie werden auch auf der Incidentseite angezeigt. Sie können die vorab ausgewählten Entitäten überprüfen, die wie folgt kategorisiert sind:

a. Beeinträchtigte Ressourcen : Ressourcen, die von den ausgewählten Ereignissen betroffen sind, können sein:

- Konto

- Gerät

- Postfach

- Cloudanwendung

- Azure-Ressource

- Amazon Web Services-Ressource

- Google Cloud Platform-Ressource

b. Verwandte Beweise : Nicht-Objekte, die in den ausgewählten Ereignissen angezeigt werden. Die unterstützten Entitätstypen sind:

- Prozess

- File

- Registrierungswert

- IP

- OAuth-Anwendung

- DNS

- Sicherheitsgruppe

- URL

- E-Mail-Cluster

- E-Mail-Nachricht

Nachdem ein Entitätstyp ausgewählt wurde, wählen Sie einen Bezeichnertyp aus, der in den ausgewählten Datensätzen vorhanden ist, damit er zum Identifizieren dieser Entität verwendet werden kann. Jeder Entitätstyp verfügt über eine Liste unterstützter Bezeichner, wie in der entsprechenden Dropdownliste zu sehen ist. Lesen Sie die Beschreibung, die beim Zeigen auf die einzelnen Bezeichner angezeigt wird, um sie besser zu verstehen.

Nachdem Sie den Bezeichner ausgewählt haben, wählen Sie eine Spalte aus den Abfrageergebnissen aus, die den ausgewählten Bezeichner enthalten. Sie können Abfrage und Ergebnisse durchsuchen auswählen, um den Kontextbereich für die erweiterte Suche zu öffnen. Auf diese Weise können Sie Ihre Abfrage und die Ergebnisse untersuchen, um sicherzustellen, dass Sie die richtige Spalte für den ausgewählten Bezeichner ausgewählt haben.

In unserem Beispiel haben wir eine Abfrage verwendet, um Ereignisse im Zusammenhang mit einem möglichen E-Mail-Exfiltrationsvorfall zu finden. Daher sind das Postfach des Empfängers und das Konto des Empfängers die betroffenen Entitäten, und die IP-Adresse des Absenders sowie die E-Mail-Nachricht sind verwandte Beweise.Für jeden Datensatz mit einer eindeutigen Kombination betroffener Entitäten wird eine andere Warnung erstellt. Wenn in unserem Beispiel drei verschiedene Kombinationen aus Empfängerpostfächern und Empfängerobjekt-ID für instance vorhanden sind, werden drei Warnungen erstellt und mit dem ausgewählten Incident verknüpft.

Wählen Sie Weiter aus.

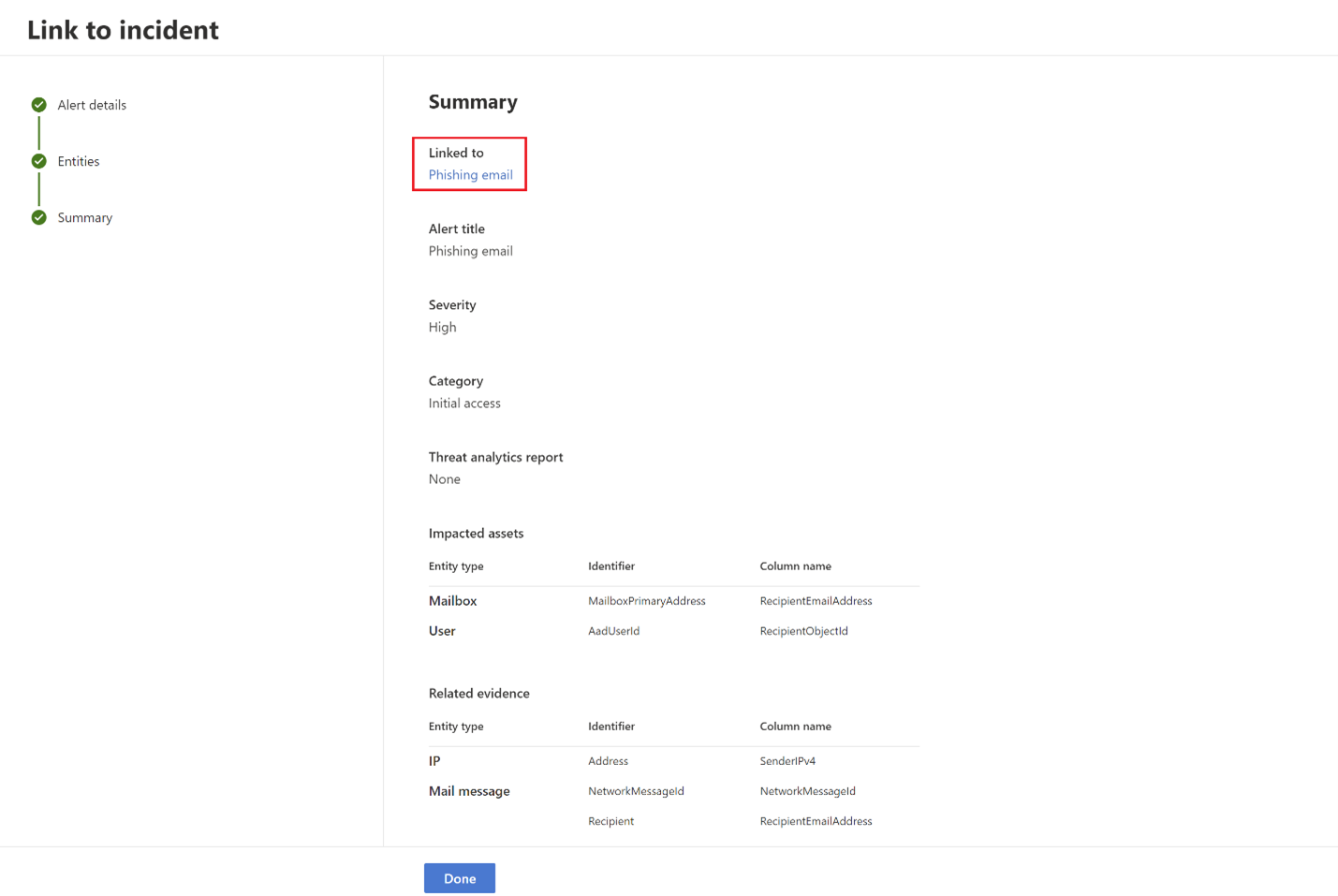

Überprüfen Sie die Details, die Sie im Abschnitt Zusammenfassung angegeben haben.

Wählen Sie Fertig aus.

Anzeigen verknüpfter Datensätze im Incident

Sie können den generierten Link im Zusammenfassungsschritt des Assistenten auswählen oder den Incidentnamen aus der Incidentwarteschlange auswählen, um den Incident anzuzeigen, mit dem die Ereignisse verknüpft sind.

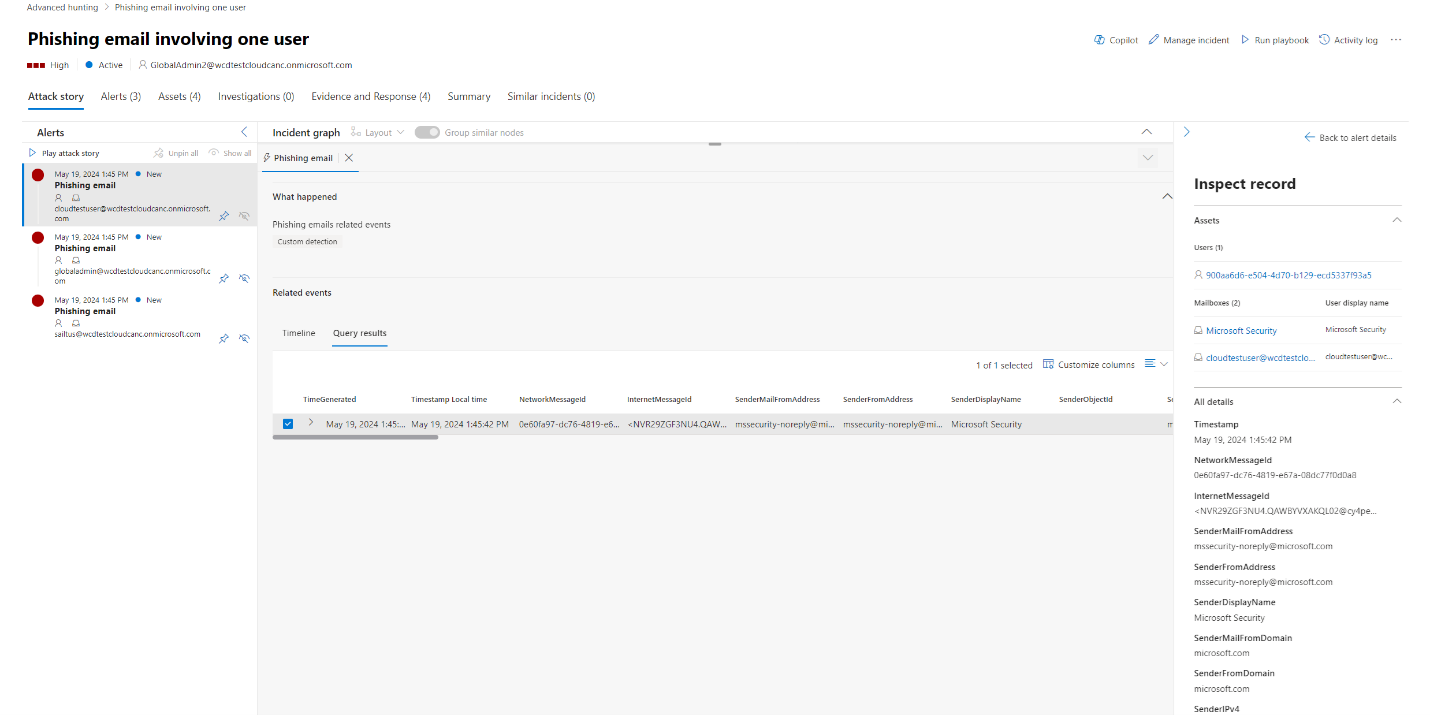

In unserem Beispiel wurden die drei Warnungen, die die drei ausgewählten Ereignisse darstellen, erfolgreich mit einem neuen Incident verknüpft. Auf jeder Warnungsseite finden Sie die vollständigen Informationen zu dem Ereignis oder den Ereignissen in Zeitleiste Ansicht (sofern verfügbar) und der Abfrageergebnisansicht.

Sie können das Ereignis auch in der ansicht Zeitleiste oder in der Abfrageergebnisansicht auswählen, um den Bereich Datensatz überprüfen zu öffnen.

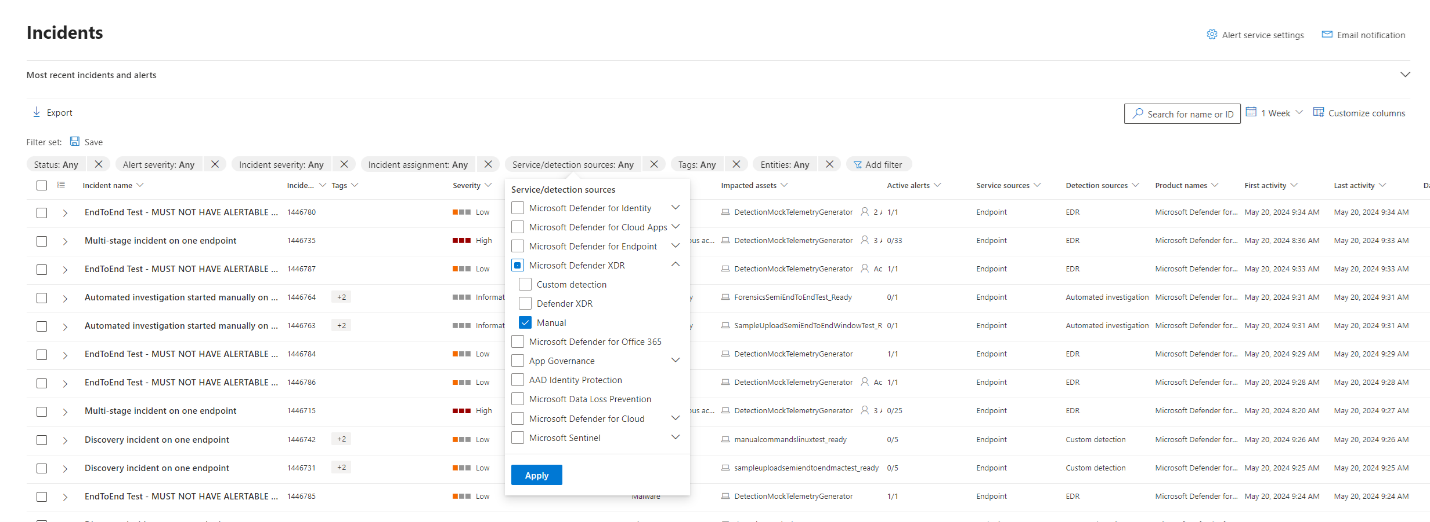

Filtern nach Ereignissen, die mithilfe der erweiterten Suche hinzugefügt wurden

Sie können anzeigen, welche Warnungen bei der erweiterten Suche generiert wurden, indem Sie Incidents und Warnungen nach der Quelle der manuellen Erkennung filtern.