Authentifizierte Überprüfung für Windows

Gilt für:

- Microsoft Defender Sicherheitsrisikomanagement

- Microsoft Defender XDR

- Microsoft Defender für Server Plan 2

Wichtig

Dieses Feature wird ende November 2025 eingestellt und nach diesem Datum nicht mehr unterstützt. Weitere Informationen zu dieser Änderung finden Sie in den häufig gestellten Fragen zur Einstellung des veralteten Windows-Scans.

Die authentifizierte Überprüfung für Windows bietet die Möglichkeit, Überprüfungen auf nicht verwalteten Windows-Geräten auszuführen. Sie können das Ziel remote nach IP-Adressbereichen oder Hostnamen richten und Windows-Dienste überprüfen, indem Sie Microsoft Defender Vulnerability Management mit Anmeldeinformationen für den Remotezugriff auf die Geräte bereitstellen. Nach der Konfiguration werden die nicht verwalteten Zielgeräte regelmäßig auf Softwarerisiken überprüft. Standardmäßig wird die Überprüfung alle vier Stunden mit Optionen ausgeführt, um dieses Intervall zu ändern oder nur einmal auszuführen.

Hinweis

Um dieses Feature verwenden zu können, benötigen Sie Microsoft Defender Vulnerability Management Eigenständig oder wenn Sie bereits kunde von Microsoft Defender for Endpoint Plan 2 sind, die Defender Vulnerability Management add-on.

Sicherheitsadministratoren können dann die neuesten Sicherheitsempfehlungen anzeigen und kürzlich entdeckte Sicherheitsrisiken für das Zielgerät im Microsoft Defender-Portal überprüfen.

Tipp

Wussten Sie, dass Sie alle Features in Microsoft Defender Vulnerability Management kostenlos testen können? Erfahren Sie, wie Sie sich für eine kostenlose Testversion registrieren.

Scannerinstallation

Ähnlich wie beim authentifizierten Scan des Netzwerkgeräts benötigen Sie ein Scangerät, auf dem der Scanner installiert ist. Wenn Sie den Scanner noch nicht installiert haben, finden Sie unter Installieren des Scanners die Schritte zum Herunterladen und Installieren des Scanners.

Hinweis

Für bereits installierte Scanner sind keine Änderungen erforderlich.

Voraussetzungen

Im folgenden Abschnitt werden die Voraussetzungen aufgeführt, die Sie für die Verwendung der authentifizierten Überprüfung für Windows konfigurieren müssen.

Überprüfen des Kontos

Für den Remotezugriff auf die Geräte ist ein Überprüfungskonto erforderlich. Hierbei muss es sich um ein gruppenverwaltetes Dienstkonto (Group Managed Service Account, gMsa) handeln.

Hinweis

Es wird empfohlen, dass das gMSA-Konto ein Konto mit den geringsten Rechten ist, das nur die erforderlichen Überprüfungsberechtigungen aufweist und so festgelegt ist, dass das Kennwort regelmäßig verwendet wird.

So erstellen Sie ein gMsa-Konto:

Führen Sie auf Ihrem Domänencontroller in einem PowerShell-Fenster Folgendes aus:

New-ADServiceAccount -Name gmsa1 -PrincipalsAllowedToRetrieveManagedPassword scanner-win11-i$ -KerberosEncryptionType RC4, AES128, AES256 -Verbose- gmsa1 steht für den Namen des Kontos, das Sie erstellen, und scanner-win11-I$ steht für den Computernamen, auf dem der Scanner-Agent ausgeführt wird. Nur dieser Computer kann das Kontokennwort abrufen. Sie können eine durch Trennzeichen getrennte Liste von Computern bereitstellen.

- Das Ändern eines vorhandenen Kontos kann mit Get-ADServiceAccount und Set-ADServiceAccount erfolgen.

Führen Sie zum Installieren des AD-Dienstkontos auf dem Computer, auf dem der Scanner-Agent mithilfe eines PowerShell-Fensters mit erhöhten Rechten ausgeführt wird, Folgendes aus:

Install-ADServiceAccount -Identity gmsa1

Wenn Ihre PowerShell diese Befehle nicht erkennt, bedeutet dies wahrscheinlich, dass Ihnen ein erforderliches PowerShell-Modul fehlt. Die Anweisungen zum Installieren des Moduls variieren je nach Betriebssystem. Weitere Informationen finden Sie unter Erste Schritte mit gruppenverwalteten Dienstkonten.

Zu scannende Geräte

In der folgenden Tabelle finden Sie Anleitungen zu den erforderlichen Konfigurationen sowie zu den Berechtigungen, die für das Überprüfungskonto auf jedem zu scannenden Gerät erforderlich sind:

Hinweis

Die folgenden Schritte sind nur eine empfohlene Möglichkeit, die Berechtigungen auf jedem Gerät zu konfigurieren, die überprüft werden sollen, und verwenden die Gruppe Leistungsmonitor Benutzer. Sie können die Berechtigungen auch auf folgende Weise konfigurieren:

- Fügen Sie das Konto einer anderen Benutzergruppe hinzu, und erteilen Sie dieser Gruppe alle erforderlichen Berechtigungen.

- Erteilen Sie dem Überprüfungskonto diese Berechtigungen explizit.

Informationen zum Konfigurieren und Anwenden der Berechtigung auf eine Gruppe von Geräten, die mithilfe einer Gruppenrichtlinie überprüft werden sollen, finden Sie unter Konfigurieren einer Gruppe von Geräten mit einer Gruppenrichtlinie.

| Anforderungen an zu scannende Geräte | Beschreibung |

|---|---|

| Windows-Verwaltungsinstrumentation (WMI) ist aktiviert | So aktivieren Sie die Windows-Verwaltungsinstrumentation (WMI)

|

| Das Überprüfen des Kontos ist Mitglied Leistungsmonitor Gruppe "Benutzer". | Das Überprüfungskonto muss Mitglied der Gruppe Leistungsmonitor Benutzer auf dem Gerät sein, das gescannt werden soll. |

| Leistungsmonitor Gruppe "Benutzer" verfügt über die Berechtigungen "Konto aktivieren" und "Remoteaktivierung" für den Root-/CIMV2-WMI-Namespace. | So überprüfen oder aktivieren Sie diese Berechtigungen:

|

| Leistungsmonitor Gruppe "Benutzer" sollte über Berechtigungen für DCOM-Vorgänge verfügen | So überprüfen oder aktivieren Sie diese Berechtigungen:

|

Konfigurieren einer Gruppe von Geräten mit einer Gruppenrichtlinie

Mit einer Gruppenrichtlinie können Sie die erforderlichen Konfigurationen sowie die für das Überprüfungskonto erforderlichen Berechtigungen in einem Massenvorgang auf eine Gruppe von Geräten anwenden, die gescannt werden sollen.

Führen Sie die folgenden Schritte auf einem Domänencontroller aus, um gleichzeitig eine Gruppe von Geräten zu konfigurieren:

| Schritt | Beschreibung |

|---|---|

| Erstellen eines neuen Gruppenrichtlinienobjekts |

|

| Aktivieren der Windows-Verwaltungsinstrumentation (WMI) | So aktivieren Sie die Windows-Verwaltungsinstrumentation (WMI)

|

| WMI durch die Firewall zulassen | So lassen Sie die Windows-Verwaltungsinstrumentation (WMI) über die Firewall zu:

|

| Erteilen von Berechtigungen zum Ausführen von DCOM-Vorgängen | So erteilen Sie Berechtigungen zum Ausführen von DCOM-Vorgängen:

|

| Erteilen Sie Berechtigungen für den WMI-Namespace Root\CIMV2, indem Sie ein PowerShell-Skript über eine Gruppenrichtlinie ausführen: |

|

Beispiel für PowerShell-Skript

Verwenden Sie das folgende PowerShell-Skript als Ausgangspunkt, um dem WMI-Namespace Root\CIMV2 über eine Gruppenrichtlinie Berechtigungen zu erteilen:

Param ()

Process {

$ErrorActionPreference = "Stop"

$accountSID = "S-1-5-32-558" # Performance Monitor Users built-in group, please change or pass parameter as you wish

$computerName = "."

$remoteparams = @{ComputerName=$computerName}

$invokeparams = @{Namespace="root\cimv2";Path="__systemsecurity=@"} + $remoteParams

$output = Invoke-WmiMethod @invokeparams -Name GetSecurityDescriptor

if ($output.ReturnValue -ne 0) {

throw "GetSecurityDescriptor failed: $($output.ReturnValue)"

}

$acl = $output.Descriptor

$CONTAINER_INHERIT_ACE_FLAG = 0x2

$ACCESS_MASK = 0x21 # Enable Account + Remote Enable

$ace = (New-Object System.Management.ManagementClass("win32_Ace")).CreateInstance()

$ace.AccessMask = $ACCESS_MASK

$ace.AceFlags = $CONTAINER_INHERIT_ACE_FLAG

$trustee = (New-Object System.Management.ManagementClass("win32_Trustee")).CreateInstance()

$trustee.SidString = $accountSID

$ace.Trustee = $trustee

$ACCESS_ALLOWED_ACE_TYPE = 0x0

$ace.AceType = $ACCESS_ALLOWED_ACE_TYPE

$acl.DACL += $ace.psobject.immediateBaseObject

$setparams = @{Name="SetSecurityDescriptor";ArgumentList=$acl.psobject.immediateBaseObject} + $invokeParams

$output = Invoke-WmiMethod @setparams

if ($output.ReturnValue -ne 0) {

throw "SetSecurityDescriptor failed: $($output.ReturnValue)"

}

}

Sobald die GPO-Richtlinie auf ein Gerät angewendet wurde, werden alle erforderlichen Einstellungen angewendet, und Ihr gMSA-Konto kann auf das Gerät zugreifen und es überprüfen.

Konfigurieren einer neuen authentifizierten Überprüfung

So konfigurieren Sie eine neue authentifizierte Überprüfung:

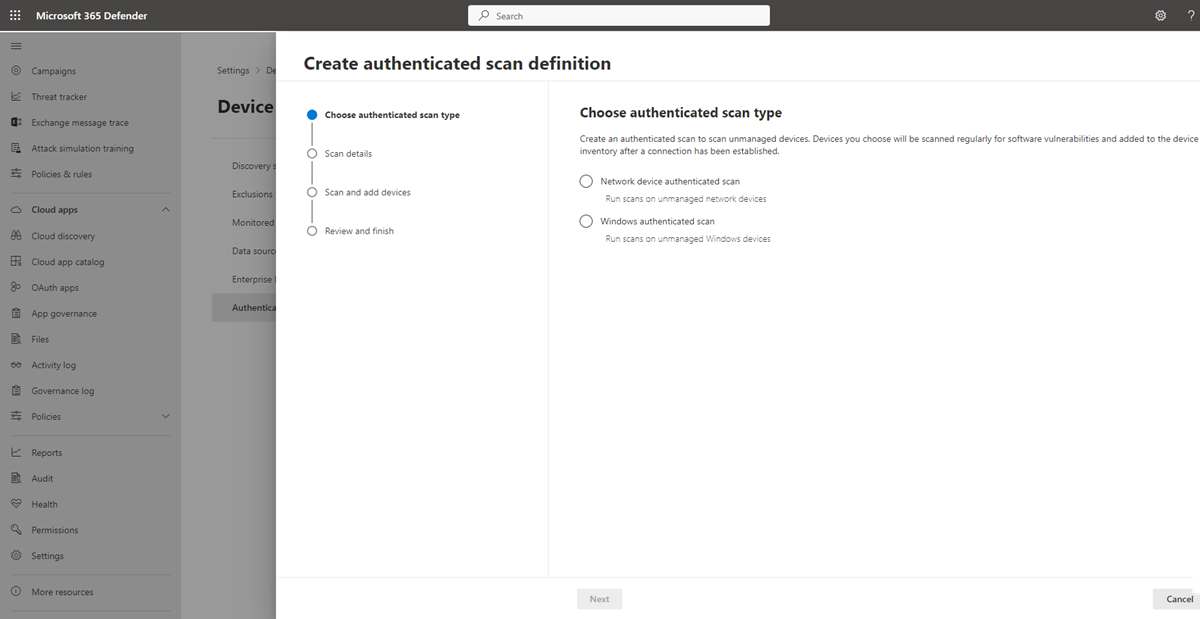

Wechseln Sie im Microsoft Defender-Portal zu Einstellungen>Geräteermittlung>Authentifizierte Überprüfungen.

Wählen Sie Neue Überprüfung hinzufügen und dann Windows-authentifizierte Überprüfung und dann Weiter aus.

Geben Sie einen Scannamen ein.

Wählen Sie das Gerät scannen aus: Das integrierte Gerät, das Sie zum Scannen der nicht verwalteten Geräte verwenden möchten.

Geben Sie das Ziel (Bereich) ein: Die IP-Adressbereiche oder Hostnamen, die Sie überprüfen möchten. Sie können entweder die Adressen eingeben oder eine CSV-Datei importieren. Beim Importieren einer Datei werden alle manuell hinzugefügten Adressen außer Kraft gesetzt.

Wählen Sie das Scanintervall aus: Standardmäßig wird die Überprüfung alle vier Stunden ausgeführt. Sie können das Überprüfungsintervall ändern oder nur einmal ausführen lassen, indem Sie "Nicht wiederholen" auswählen.

Wählen Sie Ihre Authentifizierungsmethode aus. Es stehen zwei Optionen zur Auswahl:

- Kerberos (bevorzugt)

- Verhandeln

Hinweis

Die Aushandlungsoption führt in Fällen, in denen Kerberos fehlschlägt, ein Fallback auf NTLM. Die Verwendung von NTLM wird nicht empfohlen, da es sich nicht um ein sicheres Protokoll handelt.

Geben Sie die Anmeldeinformationen ein, die Microsoft Defender Vulnerability Management für den Remotezugriff auf die Geräte verwenden:

- Verwenden sie azure KeyVault: Wenn Sie Ihre Anmeldeinformationen in Azure KeyVault verwalten, können Sie die Azure KeyVault-URL und den Namen des Azure KeyVault-Geheimnisses eingeben, auf die das scannte Gerät zugreifen kann, um Anmeldeinformationen anzugeben.

- Verwenden Sie für den Azure KeyVault-Geheimniswert gMSA-Kontodetails im Format Domäne; Nutzername

Wählen Sie Weiter aus, um den Testscan auszuführen oder zu überspringen. Weitere Informationen zu Testscans finden Sie unter Scannen und Hinzufügen von Netzwerkgeräten.

Wählen Sie Weiter aus, um die Einstellungen zu überprüfen, und wählen Sie dann Senden aus, um Ihre neue authentifizierte Überprüfung zu erstellen.

Hinweis

Da der authentifizierte Scanner derzeit einen Verschlüsselungsalgorithmus verwendet, der nicht mit den Federal Information Processing Standards (FIPS) konform ist, kann der Scanner nicht ausgeführt werden, wenn ein organization die Verwendung von FIPS-konformen Algorithmen erzwingt.

Um Algorithmen zuzulassen, die nicht mit FIPS kompatibel sind, legen Sie den folgenden Wert in der Registrierung für die Geräte fest, auf denen der Scanner ausgeführt wird: Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FipsAlgorithmPolicy mit einem DWORD-Wert namens Enabled und dem Wert 0x0

FIPS-kompatible Algorithmen werden nur in Bezug auf Abteilungen und Behörden der USA Bundesregierung verwendet.

Authentifizierte Überprüfung für Windows-APIs

Sie können APIs verwenden, um eine neue Überprüfung zu erstellen und alle vorhandenen konfigurierten Überprüfungen in Ihrem organization anzuzeigen. Weitere Informationen finden Sie unter:

- Abrufen aller Scandefinitionen

- Hinzufügen, Löschen oder Aktualisieren einer Scandefinition

- Abrufen aller Scan-Agents

- Abrufen des Scan-Agents nach ID

- Abrufen des Scanverlaufs nach Definition

- Abrufen des Scanverlaufs nach Sitzung