Microsoft Defender Vulnerability Management Dashboard

Gilt für:

- Microsoft Defender Sicherheitsrisikomanagement

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

- Microsoft Defender für Server Plan 1 & 2

Das Defender-Sicherheitsrisikomanagement bietet sowohl Sicherheitsadministratoren als auch Sicherheitsbetriebsteams einen eindeutigen Wert, einschließlich:

- Erkenntnisse aus Erkennung und Reaktion am Endpunkt in Echtzeit in Korrelation mit Endpunktsicherheitsrisiken

- Unschätzbarer Sicherheitsrisikokontext für Geräte bei Incidentuntersuchungen

- Integrierte Korrekturprozesse über Microsoft Intune und Microsoft Endpoint Configuration Manager

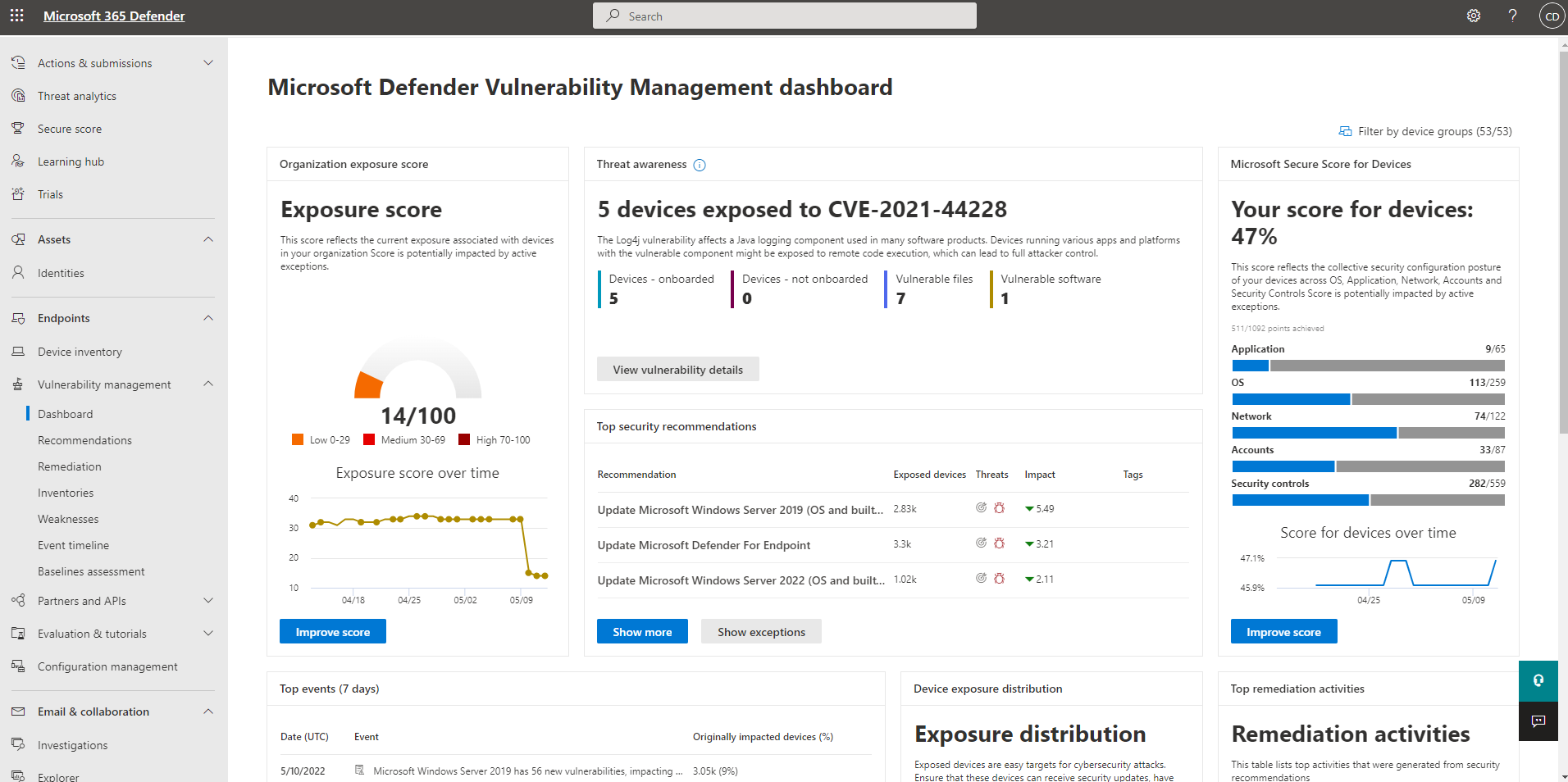

Sie können Defender Vulnerability Management Dashboard im Microsoft Defender-Portal für Folgendes verwenden:

- Anzeigen Ihrer Gefährdungsbewertung und Microsoft-Sicherheitsbewertung für Geräte zusammen mit den wichtigsten Sicherheitsempfehlungen, Softwaresicherheitsrisiken, Wartungsaktivitäten und verfügbar gemachten Geräten

- Korrelieren Sie EDR-Erkenntnisse mit Endpunkt-Schwachstellen und verarbeiten Sie sie

- Auswählen von Korrekturoptionen zum Selektieren und Nachverfolgen der Wartungsaufgaben

- Auswählen von Ausnahmeoptionen und Nachverfolgen aktiver Ausnahmen

Hinweis

Geräte, die in den letzten 30 Tagen nicht aktiv sind, werden nicht mit den Daten berücksichtigt, die die Sicherheitsrisikobewertung Ihres organization und die Microsoft-Sicherheitsbewertung für Geräte widerspiegeln.

Sehen Sie sich dieses Video an, um einen schnellen Überblick über die Defender Vulnerability Management Dashboard zu geben.

Tipp

Wussten Sie, dass Sie alle Features in Microsoft Defender Vulnerability Management kostenlos testen können? Erfahren Sie, wie Sie sich für eine kostenlose Testversion registrieren.

Defender Vulnerability Management Dashboard

| Bereich | Beschreibung |

|---|---|

| Ausgewählte Gerätegruppen (#/#) | Filtern Sie die Daten zur Verwaltung von Sicherheitsrisiken, die in den Dashboard und Karten angezeigt werden sollen, nach Gerätegruppen. Was Sie im Filter auswählen, gilt für alle Seiten zur Verwaltung von Sicherheitsrisiken. |

| Gefährdungsscore | Sehen Sie sich den aktuellen Status der Gerätegefährdung Ihres organization durch Bedrohungen und Sicherheitsrisiken an. Mehrere Faktoren wirken sich auf die Expositionsbewertung Ihrer organization aus: Schwachstellen, die auf Ihren Geräten entdeckt wurden, die Wahrscheinlichkeit, dass Ihre Geräte verletzt werden, der Wert der Geräte für Ihre organization und relevante Warnungen, die mit Ihren Geräten erkannt wurden. Das Ziel besteht darin, die Expositionsbewertung Ihrer organization zu senken, um sicherer zu sein. Um die Bewertung zu verringern, müssen Sie die in den Sicherheitsempfehlungen aufgeführten probleme mit der Sicherheitskonfiguration beheben. |

| Microsoft-Sicherheitsbewertung für Geräte | Informieren Sie sich über den Sicherheitsstatus des Betriebssystems, der Anwendungen, des Netzwerks, der Konten und der Sicherheitskontrollen Ihrer organization. Das Ziel besteht darin, die zugehörigen Sicherheitskonfigurationsprobleme zu beheben, um Ihre Bewertung für Geräte zu erhöhen. Wenn Sie die Balken auswählen, gelangen Sie zur Seite Sicherheitsempfehlungen . |

| Verteilung der Geräteexposition | Sehen Sie sich an, wie viele Geräte basierend auf ihrer Expositionsstufe verfügbar gemacht werden. Wählen Sie einen Abschnitt im Ringdiagramm aus, um zur Seite Geräteliste zu wechseln und die namen der betroffenen Geräte, die Expositionsstufe, die Risikostufe und andere Details anzuzeigen, z. B. Domäne, Betriebssystemplattform, Integritätsstatus, Zeitpunkt der letzten Anzeige und Tags. |

| Ablaufende Zertifikate | Sehen Sie sich an, wie viele Zertifikate in den nächsten 30, 60 oder 90 Tagen abgelaufen sind oder ablaufen. |

| Wichtigste Sicherheitsempfehlungen | Sehen Sie sich die sortierten Sicherheitsempfehlungen an, die basierend auf dem Risikorisiko Ihres organization und der dafür benötigten Dringlichkeit sortiert und priorisiert werden. Wählen Sie Mehr anzeigen aus, um die restlichen Sicherheitsempfehlungen in der Liste anzuzeigen. Wählen Sie Ausnahmen anzeigen für die Liste der Empfehlungen aus, die eine Ausnahme aufweisen. |

| Besonders anfällige Software | Erhalten Sie Echtzeit-Einblick in den Softwarebestand Ihrer organization mit einer Stapelliste mit anfälliger Software, die auf den Geräten Ihres Netzwerks installiert ist, und wie sich diese auf Ihre Expositionsbewertung Ihres Unternehmens auswirken. Wählen Sie ein Element für Details aus, oder zeigen Sie mehr an, um den Rest der Liste der anfälligen Software auf der Seite Softwareinventur anzuzeigen. |

| Wichtigste Wartungsaktivitäten | Verfolgen Sie die Wartungsaktivitäten nach, die aus den Sicherheitsempfehlungen generiert wurden. Sie können jedes Element in der Liste auswählen, um die Details auf der Seite Wartung anzuzeigen, oder mehr anzeigen auswählen, um die restlichen Wartungsaktivitäten und aktiven Ausnahmen anzuzeigen. |

| Am häufigsten verfügbar gemachte Geräte | Anzeigen verfügbar gemachter Gerätenamen und deren Expositionsstufe. Wählen Sie einen Gerätenamen aus der Liste aus, um zur Geräteseite zu gelangen, auf der Sie die Warnungen, Risiken, Vorfälle, Sicherheitsempfehlungen, installierte Software und ermittelte Sicherheitsrisiken im Zusammenhang mit den verfügbaren Geräten anzeigen können. Wählen Sie Mehr anzeigen aus, um den Rest der Liste der verfügbar gemachten Geräte anzuzeigen. In der Geräteliste können Sie Tags verwalten, automatisierte Untersuchungen initiieren, eine Live-Antwortsitzung initiieren, ein Untersuchungspaket sammeln, einen Antivirenscan ausführen, die App-Ausführung einschränken und das Gerät isolieren. |

| Top-Veranstaltungen | Zeigen Sie die wichtigsten Ereignisse und die Anzahl der betroffenen Geräte in Ihrem organization in den letzten sieben Tagen an. Wählen Sie Mehr anzeigen aus, um die Ereignis-Zeitleiste zu öffnen und alle Ereignisse anzuzeigen und zu filtern, einschließlich neuer Sicherheitsrisiken, neuer ausnutzbarer Sicherheitsrisiken und neuer Konfigurationsbewertungen. |