Email Analyse in Untersuchungen für Microsoft Defender for Office 365

Tipp

Wussten Sie, dass Sie die Features in Microsoft Defender for Office 365 Plan 2 kostenlos testen können? Verwenden Sie die 90-tägige Defender for Office 365 Testversion auf dem Microsoft Defender Portal-Testversionshub. Informationen dazu, wer sich registrieren und testen kann, finden Sie unter Try Microsoft Defender for Office 365.

Während der automatisierten Untersuchung von Warnungen analysiert Microsoft Defender for Office 365 die ursprüngliche E-Mail auf Bedrohungen und identifiziert andere E-Mail-Nachrichten, die sich auf die ursprüngliche E-Mail beziehen und möglicherweise Teil eines Angriffs sind. Diese Analyse ist wichtig, da E-Mail-Angriffe selten aus einer einzelnen E-Mail bestehen.

Die E-Mail-Analyse der automatisierten Untersuchung identifiziert E-Mail-Cluster mithilfe von Attributen aus der ursprünglichen E-Mail, um E-Mails abzufragen, die von Ihrem organization gesendet und empfangen wurden. Diese Analyse ähnelt der, wie ein Security Operations Analyst in Explorer oder Advanced Hunting nach der zugehörigen E-Mail suchen würde. Mehrere Abfragen werden verwendet, um übereinstimmende E-Mail-Nachrichten zu identifizieren, da Angreifer die E-Mail-Parameter in der Regel morphen, um die Sicherheitserkennung zu vermeiden. Die Clusteranalyse führt diese Überprüfungen durch, um zu bestimmen, wie E-Mails behandelt werden, die an der Untersuchung beteiligt sind:

- Bei der E-Mail-Analyse werden Abfragen (Cluster) von E-Mails mithilfe von Attributen aus der ursprünglichen E-Mail erstellt: Absenderwerte (IP-Adresse, Absenderdomäne) und Inhalte (Betreff, Cluster-ID), um E-Mails zu finden, die möglicherweise in Beziehung stehen.

- Wenn die Analyse der URLs und Dateien der ursprünglichen E-Mail erkennt, dass einige böswillig sind (d. h. Schadsoftware oder Phishing), werden auch Abfragen oder E-Mail-Cluster erstellt, die die schädliche URL oder Datei enthalten.

- Email Clusteringanalyse zählt die Bedrohungen im Zusammenhang mit der ähnlichen E-Mail im Cluster, um zu ermitteln, ob die E-Mail bösartig, verdächtig oder keine eindeutigen Bedrohungen enthält. Wenn der E-Mail-Cluster, der mit der Abfrage übereinstimmt, über eine ausreichende Menge an Spam, normalem Phishing, Phishing mit hohem Vertrauen oder Schadsoftwarebedrohungen verfügt, erhält der E-Mail-Cluster diesen Bedrohungstyp.

- Die Analyse des E-Mail-Clusters überprüft auch den aktuellen Zustellungsort der ursprünglichen E-Mails und Nachrichten in den E-Mail-Clustern, um Nachrichten zu identifizieren, die möglicherweise entfernt werden müssen oder bereits behoben oder verhindert wurden. Diese Analyse ist wichtig, da Angreifer schädliche Inhalte sowie Sicherheitsrichtlinien und Schutz zwischen Postfächern morphen können. Diese Funktion führt zu Situationen, in denen sich schädliche Inhalte möglicherweise noch in Postfächern befinden, obwohl eine oder mehrere schädliche E-Mail-Nachrichten durch automatische Löschvorgänge (Zero-Hour Auto Purge, ZAP) verhindert oder erkannt und entfernt wurden.

- Email Clustern, die aufgrund von Schadsoftware, Phishing mit hoher Zuverlässigkeit, schädlichen Dateien oder schädlichen URL-Bedrohungen als schädlich eingestuft werden, erhalten eine ausstehende Aktion zum vorläufigen Löschen von Nachrichten, die sich noch im Cloudpostfach (Posteingang oder Junk-Email-Ordner) befinden. Wenn böswillige E-Mail- oder E-Mail-Cluster "Nicht im Postfach" (blockiert, unter Quarantäne gestellt, fehlgeschlagen, vorläufig gelöscht usw.) oder "Lokal/extern" ohne im Cloudpostfach vorhanden sind, wird keine ausstehende Aktion eingerichtet, um sie zu entfernen.

- Wenn einer der E-Mail-Cluster als bösartig eingestuft wird, wird die vom Cluster identifizierte Bedrohung wieder auf die ursprüngliche E-Mail angewendet, die an der Untersuchung beteiligt ist. Dieses Verhalten ähnelt einem Security Operations Analyst, der die Ergebnisse der E-Mail-Suche verwendet, um das Urteil einer ursprünglichen E-Mail basierend auf ähnlichen E-Mails zu bestimmen. Dieses Ergebnis stellt sicher, dass das System, unabhängig davon, ob die URLs, Dateien oder Quell-E-Mail-Indikatoren einer ursprünglichen E-Mail erkannt werden oder nicht, schädliche E-Mail-Nachrichten identifizieren kann, die der Erkennung durch Personalisierung, Morphing, Umgehung oder andere Angreifertechniken möglicherweise entgehen.

- Bei der Untersuchung der Benutzergefährdung werden zusätzliche E-Mail-Cluster erstellt, um potenzielle E-Mail-Probleme zu identifizieren, die vom Postfach erstellt wurden. Dieser Prozess umfasst einen sauber E-Mail-Cluster (gute E-Mails vom Benutzer, potenzielle Datenexfiltration und potenzielle Befehls-/Kontroll-E-Mail), verdächtige E-Mail-Cluster (E-Mail mit Spam oder normalem Phishing) und böswillige E-Mail-Cluster (E-Mails mit Schadsoftware oder Phishing mit hohem Vertrauen). Diese E-Mail-Cluster stellen Sicherheitsbetriebsanalysten Daten bereit, um andere Probleme zu ermitteln, die möglicherweise durch eine Kompromittierung behoben werden müssen, und die Sichtbarkeit, welche Nachrichten die ursprünglichen Warnungen ausgelöst haben könnten (z. B. Phishing/Spam, die Einschränkungen beim Senden von Benutzern ausgelöst haben).

Email Clusteringanalyse über Ähnlichkeits- und böswillige Entitätsabfragen stellt sicher, dass E-Mail-Probleme vollständig identifiziert und bereinigt werden, auch wenn nur eine E-Mail von einem Angriff identifiziert wird. Sie können Links aus den Detailansichten des E-Mail-Clusters verwenden, um die Abfragen in Explorer oder Der erweiterten Suche zu öffnen, um eine eingehendere Analyse durchzuführen und die Abfragen bei Bedarf zu ändern. Diese Funktion ermöglicht manuelle Verfeinerung und Korrektur, wenn Sie die Abfragen des E-Mail-Clusters zu eng oder zu breit (einschließlich nicht verwandter E-Mails) finden.

Hier finden Sie weitere Verbesserungen der E-Mail-Analyse in Untersuchungen.

Die AIR-Untersuchung ignoriert erweiterte Übermittlungselemente (SecOps-Postfächer und Phishingsimulationsnachrichten)

Während der Analyse des E-Mail-Clusters ignorieren alle Clusterabfragen SecOps-Postfächer und Phishingsimulations-URLs, die als Erweiterte Übermittlungsrichtlinie identifiziert werden. SecOps-Postfächer und Phishingsimulations-URLs werden in der Abfrage nicht angezeigt, um die Clusteringattribute einfach und einfach zu lesen. Diese Ausschlüsse stellen sicher, dass Nachrichten, die an SecOps-Postfächer gesendet werden, und Nachrichten, die UrLs für die Phishingsimulation enthalten, während der Bedrohungsanalyse ignoriert werden und während einer Korrektur nicht entfernt werden.

Hinweis

Wenn Sie einen E-Mail-Cluster öffnen, um ihn in Explorer aus den Details des E-Mail-Clusters anzuzeigen, werden die Phishingsimulation und die SecOps-Postfachfilter in Explorer angewendet, aber nicht angezeigt. Wenn Sie die Explorer Filtern, Datumsangaben ändern oder die Abfrage auf der Seite aktualisieren, werden die Phishingsimulations-/SecOps-Filterausschlüsse entfernt, und übereinstimmende E-Mail-Nachrichten werden erneut angezeigt. Wenn Sie die Explorer Seite mithilfe der Browseraktualisierungsfunktion aktualisieren, werden die ursprünglichen Abfragefilter erneut geladen, einschließlich der Phishingsimulations-/SecOps-Filter, aber alle nachfolgenden Änderungen werden entfernt, die Sie vorgenommen haben.

AIR updates pending email action status

Die Untersuchungs-E-Mail-Analyse berechnet E-Mail-Bedrohungen und Standorte zum Zeitpunkt der Untersuchung, um die Untersuchungsbeweis und -aktionen zu erstellen. Diese Daten können veraltet und veraltet werden, wenn sich Aktionen außerhalb der Untersuchung auf die E-Mail auswirken, die an der Untersuchung beteiligt ist. Beispielsweise kann die manuelle Suche und Korrektur von Sicherheitsvorgängen sauber E-Mails, die in einer Untersuchung enthalten sind. Ebenso könnten Löschaktionen, die bei parallelen Untersuchungen oder automatischen ZAP-Quarantäneaktionen genehmigt wurden, E-Mails entfernt haben. Darüber hinaus kann die verzögerte Erkennung von Bedrohungen nach der Zustellung der E-Mail die Anzahl der Bedrohungen ändern, die in den E-Mail-Abfragen/Clustern der Untersuchung enthalten sind.

Um sicherzustellen, dass Untersuchungsaktionen auf dem neuesten Stand sind, führen Untersuchungen, die ausstehende Aktionen enthalten, in regelmäßigen Abständen die E-Mail-Analyseabfragen erneut aus, um die E-Mail-Speicherorte und Bedrohungen zu aktualisieren.

- Wenn sich die Daten des E-Mail-Clusters ändern, werden die Anzahl der Bedrohungen und die neuesten Lieferorte aktualisiert.

- Wenn sich E-Mail oder E-Mail-Cluster mit ausstehenden Aktionen nicht mehr im Postfach befinden, wird die ausstehende Aktion abgebrochen, und die schädliche E-Mail/der schädliche Cluster gilt als behoben.

- Nachdem alle Bedrohungen der Untersuchung wie zuvor beschrieben behoben oder abgebrochen wurden, geht die Untersuchung in einen behobenen Zustand über, und die ursprüngliche Warnung wurde behoben.

Die Anzeige von Incidentbeweis für E-Mail- und E-Mail-Cluster

Email auf der Registerkarte "Beweis und Antwort" für einen Vorfall werden nun die folgenden Informationen angezeigt.

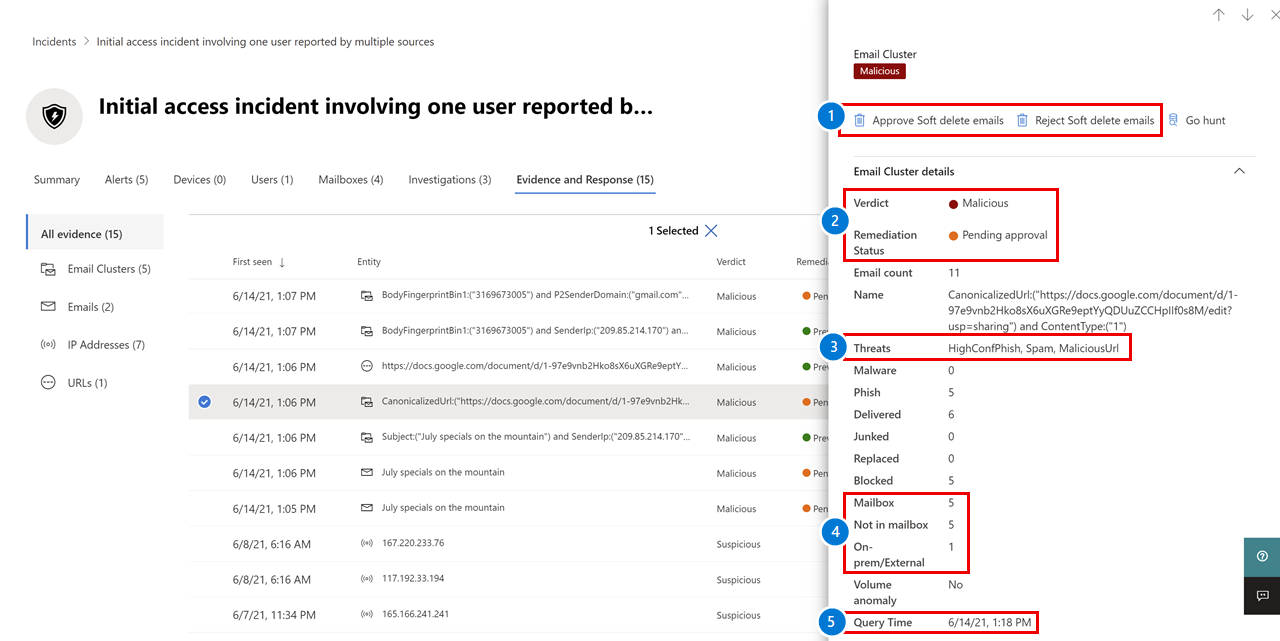

Aus den nummerierten Legenden in der Abbildung:

Sie können zusätzlich zum Info-Center Korrekturaktionen ausführen.

Sie können Abhilfemaßnahmen für E-Mail-Cluster mit einem böswilligen Urteil (aber nicht verdächtig) durchführen.

Für das E-Mail-Spam-Urteil wird Phishing in hohe Zuverlässigkeit und normales Phishing unterteilt.

Für ein böswilliges Urteil sind die Bedrohungskategorien Schadsoftware, Phishing mit hohem Vertrauen, schädliche URL und schädliche Datei.

Für ein Verdächtiges Urteil sind die Bedrohungskategorien Spam und normales Phishing.

Die Anzahl der E-Mails nach basiert auf dem neuesten Zustellungsort und enthält Leistungsindikatoren für E-Mails in Postfächern, nicht in Postfächern und lokal.

Enthält das Datum und die Uhrzeit der Abfrage, die möglicherweise für die neuesten Daten aktualisiert wird.

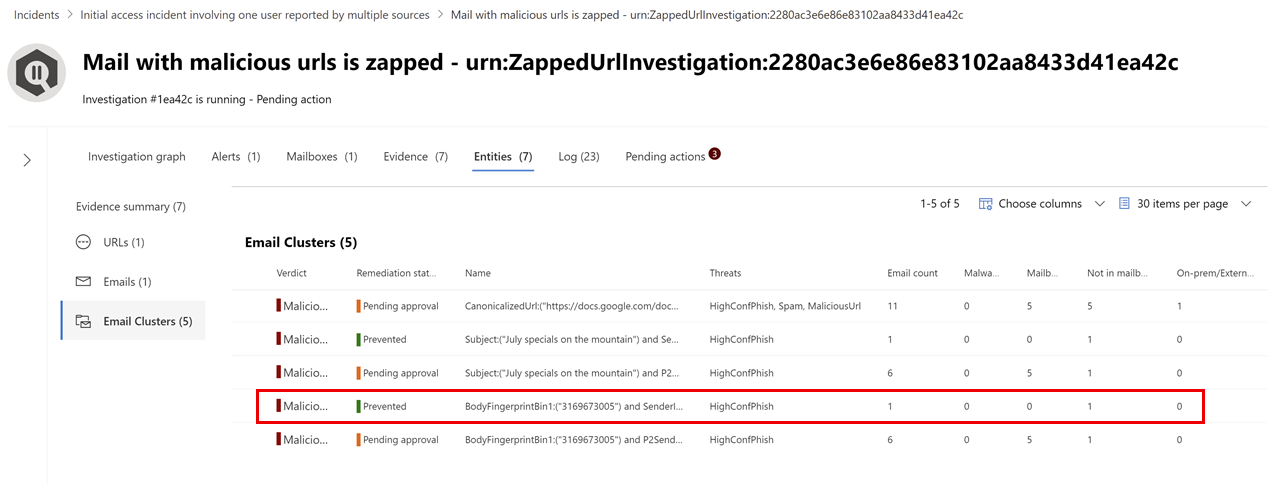

Bei E-Mail- oder E-Mail-Clustern auf der Registerkarte Entitäten einer Untersuchung bedeutet "Verhindert ", dass das Postfach für dieses Element (E-Mail oder Cluster) keine schädliche E-Mail-Adresse enthält. Im Folgenden sehen Sie ein Beispiel.

In diesem Beispiel ist die E-Mail bösartig, aber nicht in einem Postfach.