Reagieren auf einen kompromittierten Connector

Tipp

Wussten Sie, dass Sie die Features in Microsoft Defender for Office 365 Plan 2 kostenlos testen können? Verwenden Sie die 90-tägige Defender for Office 365 Testversion auf dem Microsoft Defender Portal-Testversionshub. Informationen dazu, wer sich registrieren und testen kann, finden Sie unter Try Microsoft Defender for Office 365.

Connectors werden verwendet, um den E-Mail-Fluss zwischen Microsoft 365 und E-Mail-Servern in Ihrer lokalen Umgebung zu ermöglichen. Weitere Informationen finden Sie unter Konfigurieren des Nachrichtenflusses mithilfe von Connectors in Exchange Online.

Ein eingehender Connector mit dem WertOnPremises Typ gilt als gefährdet, wenn ein Angreifer einen neuen Connector erstellt oder einen vorhandenen Connector ändert, um Spam- oder Phishing-E-Mails zu senden.

In diesem Artikel werden die Symptome eines kompromittierten Connectors und das Wiederherstellen der Kontrolle darüber erläutert.

Symptome eines kompromittierten Connectors

Ein kompromittierter Connector weist mindestens eine der folgenden Merkmale auf:

- Eine plötzliche Spitze des ausgehenden E-Mail-Volumens.

- Ein Konflikt zwischen der

5321.MailFromAdresse (auch als MAIL FROM-Adresse , P1-Absender oder Umschlagsender bezeichnet) und der5322.FromAdresse (auch als From-Adresse oder P2-Absender bezeichnet) in ausgehenden E-Mails. Weitere Informationen zu diesen Absendern finden Sie unter How EOP validates the From address to prevent phishing.for these senders, see How EOP validates the From address to prevent phishing. - Ausgehende E-Mails, die von einer Domäne gesendet werden, die nicht bereitgestellt oder registriert ist.

- Das Senden oder Weiterleiten von E-Mails durch den Connector wird blockiert.

- Das Vorhandensein eines eingehenden Connectors, der nicht von einem Administrator erstellt wurde.

- Nicht autorisierte Änderungen an der Konfiguration eines vorhandenen Connectors (z. B. Name, Domänenname und IP-Adresse).

- Ein kürzlich kompromittiertes Administratorkonto. Das Erstellen oder Bearbeiten von Connectors erfordert Administratorzugriff.

Wenn Sie diese Symptome oder andere ungewöhnliche Symptome sehen, sollten Sie untersuchen.

Sichern und Wiederherstellen der E-Mail-Funktion für einen mutmaßlich kompromittierten Connector

Führen Sie alle folgenden Schritte aus, um die Kontrolle über den Connector wiederzuerlangen. Führen Sie die Schritte aus, sobald Sie ein Problem vermuten, und stellen Sie so schnell wie möglich sicher, dass der Angreifer die Kontrolle über den Connector nicht wieder aufnehmen kann. Mit diesen Schritten können Sie auch alle Back door-Einträge entfernen, die der Angreifer dem Connector hinzugefügt haben könnte.

Schritt 1: Ermitteln, ob ein eingehender Connector kompromittiert wurde

Überprüfen des aktuellen verdächtigen Connectordatenverkehrs oder verwandter Nachrichten

Öffnen Sie in Microsoft Defender for Office 365 Plan 2 das Microsoft Defender-Portal unter https://security.microsoft.com , und wechseln Sie zu Explorer. Oder verwenden Sie , um direkt zur seite Explorer zu wechselnhttps://security.microsoft.com/threatexplorer.

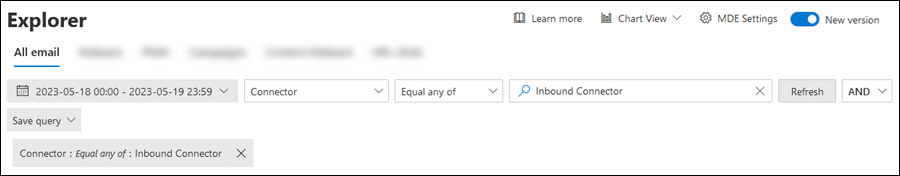

Vergewissern Sie sich auf der Seite Explorer, dass die Registerkarte Alle E-Mails ausgewählt ist, und konfigurieren Sie dann die folgenden Optionen:

- Wählen Sie den Datums-/Uhrzeitbereich aus.

- Wählen Sie Connector aus.

- Geben Sie den Connectornamen in das

Suchfeld ein.

Suchfeld ein. - Wählen Sie Aktualisieren aus.

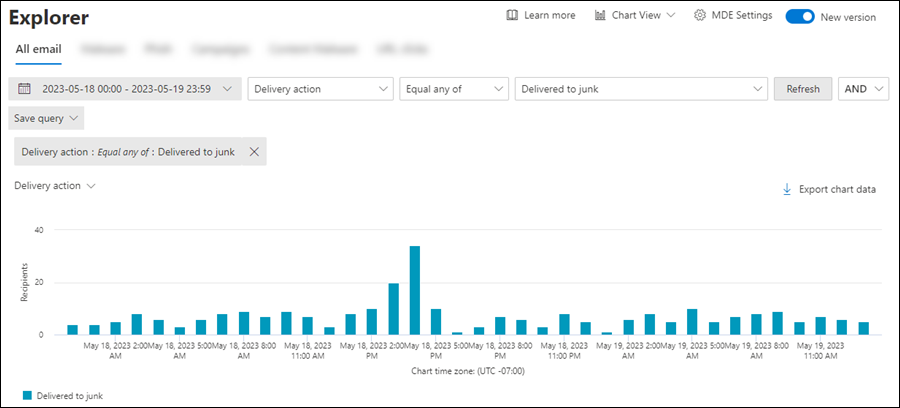

Suchen Sie nach ungewöhnlichen Spitzen oder Einbrüchen im E-Mail-Datenverkehr.

Beantworten Sie die folgenden Fragen:

- Stimmt die Absender-IP mit der lokalen IP-Adresse Ihres organization überein?

- Wurde eine beträchtliche Anzahl neuer Nachrichten an den Junk-Email-Ordner gesendet? Dieses Ergebnis weist eindeutig darauf hin, dass ein kompromittierter Connector zum Senden von Spam verwendet wurde.

- Ist es sinnvoll, dass die Nachrichtenempfänger E-Mails von Absendern in Ihrem organization erhalten?

Verwenden Sie in Microsoft Defender for Office 365 oder Exchange Online ProtectionWarnungen und Nachrichtenablaufverfolgung, um nach den Symptomen einer Connectorkompromittierung zu suchen:

Öffnen Sie das Defender-Portal unter https://security.microsoft.com , und wechseln Sie zu Incidents & Warnungen>Warnungen. Um direkt zur Seite Warnungen zu wechseln, verwenden Sie Aktivitätswarnung für verdächtigen Connector öffnen in https://security.microsoft.com/alerts.

Verwenden Sie auf der Seite Warnungen die

ConnectoraktivitätFilterrichtlinie>>Verdächtiger Connector, um Warnungen im Zusammenhang mit verdächtigen Connectoraktivitäten zu finden.

ConnectoraktivitätFilterrichtlinie>>Verdächtiger Connector, um Warnungen im Zusammenhang mit verdächtigen Connectoraktivitäten zu finden.Wählen Sie eine Warnung zu verdächtigen Connectoraktivitäten aus, indem Sie auf eine beliebige Stelle in der Zeile klicken, die sich nicht auf das Kontrollkästchen neben dem Namen befindet. Wählen Sie auf der daraufhin geöffneten Detailseite unter Aktivitätsliste eine Aktivität aus, und kopieren Sie die Werte für Connectordomäne und IP-Adresse aus der Warnung.

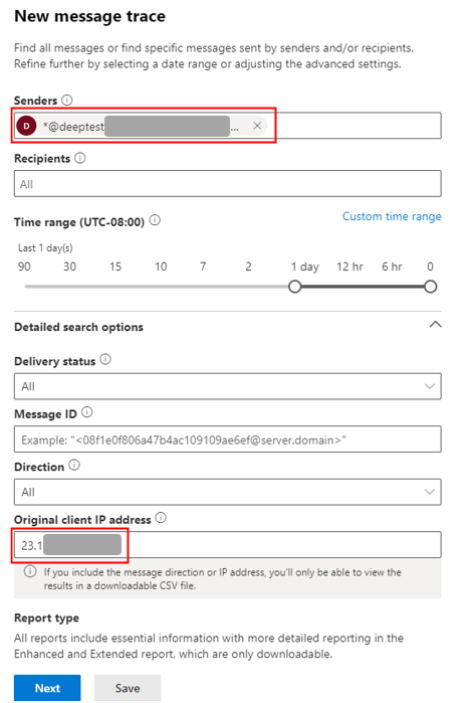

Öffnen Sie das Exchange Admin Center unter , https://admin.exchange.microsoft.com und wechseln Sie zuNachrichtenablaufablaufverfolgung>. Oder verwenden Sie , um direkt zur Seite Nachrichtenablaufverfolgung zu wechseln https://admin.exchange.microsoft.com/#/messagetrace.

Wählen Sie auf der Seite Nachrichtenablaufverfolgung die Registerkarte Benutzerdefinierte Abfragen aus, wählen Sie Ablaufverfolgung starten aus

, und verwenden Sie die Werte für Connectordomäne und IP-Adresse aus dem vorherigen Schritt.

, und verwenden Sie die Werte für Connectordomäne und IP-Adresse aus dem vorherigen Schritt.Weitere Informationen zur Nachrichtenablaufverfolgung finden Sie unter Nachrichtenablaufverfolgung im modernen Exchange Admin Center in Exchange Online.

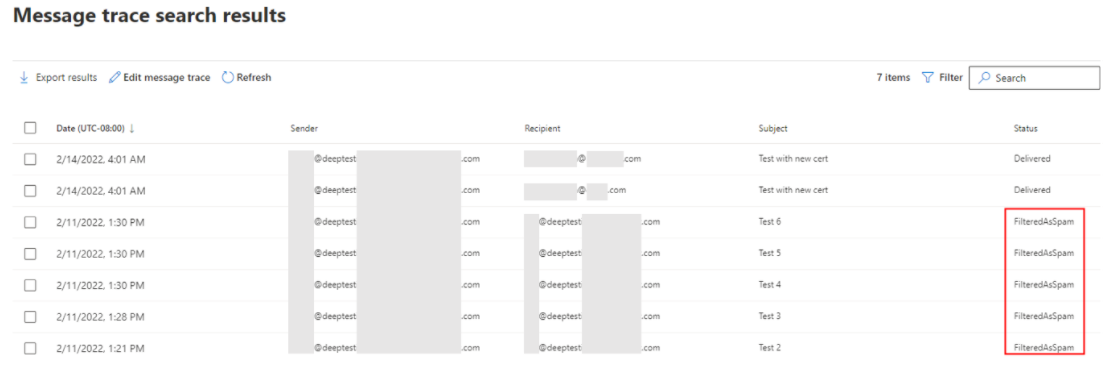

Suchen Sie in den Ergebnissen der Nachrichtenablaufverfolgung nach den folgenden Informationen:

- Eine erhebliche Anzahl von Nachrichten wurde kürzlich als FilteredAsSpam gekennzeichnet. Dieses Ergebnis weist eindeutig darauf hin, dass ein kompromittierter Connector zum Senden von Spam verwendet wurde.

- Ob es sinnvoll ist, dass die Nachrichtenempfänger E-Mails von Absendern in Ihrem organization

Untersuchen und Überprüfen von connectorbezogenen Aktivitäten

Ersetzen <Sie in Exchange Online PowerShell StartDate> und <EndDate> durch Ihre Werte, und führen Sie dann den folgenden Befehl aus, um administratorbezogene Connectoraktivitäten im Überwachungsprotokoll zu suchen und zu überprüfen. Weitere Informationen finden Sie unter Verwenden eines PowerShell-Skripts zum Durchsuchen des Überwachungsprotokolls.

Search-UnifiedAuditLog -StartDate "<ExDateTime>" -EndDate "<ExDateTime>" -Operations "New-InboundConnector","Set-InboundConnector","Remove-InboundConnector

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Search-UnifiedAuditLog.

Schritt 2: Überprüfen und rückgängig machen nicht autorisierter Änderungen in einem Connector

Öffnen Sie das Exchange Admin Center unter , https://admin.exchange.microsoft.com und wechseln Sie zu E-Mail-Flussconnectors>. Oder verwenden Sie https://admin.exchange.microsoft.com/#/connectors, um direkt zur Seite Connectors zu wechseln.

Überprüfen Sie auf der Seite Connectors die Liste der Connectors. Entfernen oder deaktivieren Sie alle unbekannten Connectors, und überprüfen Sie jeden Connector auf nicht autorisierte Konfigurationsänderungen.

Schritt 3: Aufheben der Blockierung des Connectors zum erneuten Aktivieren des E-Mail-Flusses

Nachdem Sie die Kontrolle über den kompromittierten Connector wiedererlangt haben, heben Sie die Blockierung des Connectors auf der Seite Eingeschränkte Entitäten im Defender-Portal auf. Anweisungen finden Sie unter Entfernen blockierter Connectors von der Seite Eingeschränkte Entitäten.

Schritt 4: Untersuchen und Korrigieren potenziell kompromittierter Administratorkonten

Nachdem Sie das Administratorkonto identifiziert haben, das für die Nicht autorisierte Connectorkonfigurationsaktivität verantwortlich war, untersuchen Sie das Administratorkonto auf Kompromittierung. Anweisungen finden Sie unter Reagieren auf ein kompromittiertes Email Konto.