Überlegungen zur Bereitstellung von Angriffssimulationstraining und FAQ

Tipp

Wussten Sie, dass Sie die Features in Microsoft Defender for Office 365 Plan 2 kostenlos testen können? Verwenden Sie die 90-tägige Defender for Office 365 Testversion auf dem Microsoft Defender Portal-Testversionshub. Informationen dazu, wer sich registrieren und testen kann, finden Sie unter Try Microsoft Defender for Office 365.

Angriffssimulationstraining ermöglicht es Microsoft 365 E5- oder Microsoft Defender for Office 365 Plan 2-Organisationen, Social Engineering-Risiken zu messen und zu verwalten. Angriffssimulationstraining ermöglicht Phishing-Simulationen, die von realen, harmlosen Phishing-Nutzlasten unterstützt werden. Hyper-gezielte Schulungen, die in Partnerschaft mit Terranova Security bereitgestellt werden, helfen, das Wissen zu verbessern und das Benutzerverhalten zu ändern.

Weitere Informationen zu den ersten Schritten mit Angriffssimulationstraining finden Sie unter Erste Schritte mit Angriffssimulationstraining.

Während das Erstellen und Planen von Simulationen einfach ist, erfordern Simulationen auf Unternehmensebene eine Planung. Dieser Artikel hilft bei der Bewältigung spezifischer Herausforderungen, die unsere Kunden beim Ausführen von Simulationen in ihren eigenen Umgebungen sehen.

Probleme mit der Benutzererfahrung

Phishingsimulations-URLs, die von Google Safe Browsing blockiert werden

Ein URL-Reputationsdienst identifiziert möglicherweise eine oder mehrere der URLs, die von Angriffssimulationstraining als unsicher verwendet werden. Google Safe Browsing in Google Chrome blockiert einige der simulierten Phishing-URLs mit einer täuschenden Website-Vorabmeldung . Obwohl wir mit vielen URL-Reputationsanbietern zusammenarbeiten, um unsere Simulations-URLs immer zuzulassen, haben wir nicht immer eine vollständige Abdeckung.

Dieses Problem wirkt sich nicht auf Microsoft Edge aus.

Überprüfen Sie im Rahmen der Planungsphase unbedingt die Verfügbarkeit der URL in Ihren unterstützten Webbrowsern, bevor Sie die URL in einer Phishingkampagne verwenden. Wenn Google Safe Browsing die URLs blockiert, befolgen Sie diese Anleitung von Google, um den Zugriff auf die URLs zuzulassen.

Unter Erste Schritte mit Angriffssimulationstraining finden Sie eine Liste der URLs, die derzeit von Angriffssimulationstraining verwendet werden.

Phishingsimulation und Administrator-URLs, die von Netzwerkproxylösungen und Filtertreibern blockiert werden

Zwischengeschaltete Sicherheitsgeräte oder Filter können Ihre Phishingsimulations-URLs und Administrator-URLs blockieren oder löschen. Zum Beispiel:

- Firewalls

- WAF-Lösungen (Web Application Firewall)

- Nicht-Microsoft-Filtertreiber (z. B. Kernelmodusfilter)

Während wir sehen, dass nur wenige Kunden auf dieser Ebene blockiert werden, passiert dies. Wenn Probleme auftreten, sollten Sie die folgenden URLs konfigurieren, um die Überprüfung durch Ihre Sicherheitsgeräte oder Filter nach Bedarf zu umgehen:

- Die simulierten Phishing-URLs, wie unter Erste Schritte mit Angriffssimulationstraining beschrieben.

https://security.microsoft.com/attacksimulatorhttps://security.microsoft.com/attacksimulationreporthttps://security.microsoft.com/trainingassignmentshttp://asttrainingfdendpoint-a6fva0cjbsbbereq.b02.azurefd.net/

Simulationsnachrichten, die nicht an alle Zielbenutzer übermittelt werden

Es ist möglich, dass alle Von der Simulation betroffenen Benutzer die Simulations-E-Mail-Nachrichten nicht erhalten. Die folgenden Benutzertypen werden im Rahmen der Zielüberprüfung ausgeschlossen:

- Ungültige Empfänger-E-Mail-Adressen.

- Gäste.

- Benutzer, die nicht mehr in Microsoft Entra ID aktiv sind.

Sie können das Cmdlet Get-DistributionGroupMember in Exchange Online PowerShell verwenden, um Mitglieder der Zielgruppe anzuzeigen und zu überprüfen.

Trainings, die Benutzern unerwartet zugewiesen oder nicht zugewiesen wurden

Der Trainingsschwellenwert in Trainingskampagnen verhindert, dass Benutzern während eines bestimmten Intervalls (standardmäßig 90 Tage) dieselben Schulungen zugewiesen werden. Weitere Informationen finden Sie unter Festlegen des Trainingsschwellenwerts.

Wenn Sie eine Simulation oder eine Simulationsautomatisierung mit dem Trainingszuweisungswert Training für mich zuweisen (empfohlen) erstellt haben, weisen wir training basierend auf der vorherigen Simulation und den Trainingsergebnissen eines Benutzers zu. Um Schulungen basierend auf bestimmten Kriterien zuzuweisen, wählen Sie Trainingskurse und Module selbst auswählen aus.

Was geschieht, wenn ein Benutzer auf eine Simulationsnachricht antwortet oder diese weiterleitet?

Wenn ein Benutzer auf eine Simulationsnachricht antwortet oder an ein anderes Postfach weiterleitet, wird die Nachricht wie eine normale E-Mail-Nachricht behandelt (einschließlich Detonation durch sichere Links oder sichere Anlagen). Der Simulationsbericht zeigt an, ob die Simulationsmeldung geantwortet oder weitergeleitet wurde. Jede URL in der Simulations-E-Mail ist an einen einzelnen Benutzer gebunden, sodass Detonationen von sicheren Links vom Benutzer als Klicks identifiziert werden.

Wenn Sie ein SecOps-Postfach (Dedicated Security Operations) verwenden, müssen Sie es in der erweiterten Übermittlungsrichtlinie als SecOps identifizieren, damit Nachrichten ungefiltert zugestellt werden.

Wie kann ich die Übermittlung von Simulationsnachrichten staffeln?

- Simulationen bieten regionsbezogene Übermittlung.

- Simulationsautomatisierungen verfügen über eine Seite zum Simulationszeitplan , auf der Sie die Übermittlung zufällig festlegen und andere Übermittlungsdetails konfigurieren können.

In beiden Fall ist es wichtig, unterschiedliche Nutzlasten zu verwenden, um Diskussionen und Identifizierungen zwischen Benutzern zu vermeiden.

Warum werden Bilder in Simulationsnachrichten von Outlook blockiert?

Standardmäßig ist Outlook so konfiguriert, dass automatische Bilddownloads in Nachrichten aus dem Internet blockiert werden. Obwohl Sie Outlook so konfigurieren können, dass Bilder automatisch heruntergeladen werden, empfehlen wir dies aufgrund der Auswirkungen auf die Sicherheit (potenzielles automatisches Herunterladen von schädlichem Code oder Webfehlern, auch bekannt als Webbeacons oder Trackingpixel).

Ich sehe Klicks oder Kompromittierungsereignisse von Benutzern, die darauf bestehen, dass sie nicht auf den Link in der Simulationsmeldung geklickt haben, ODER Ich sehe Klicks innerhalb weniger Sekunden nach der Übermittlung für viele Benutzer (falsch positive Ergebnisse). Was ist los?

Diese Ereignisse können auftreten, wenn andere Sicherheitsgeräte oder Anwendungen Simulationsmeldungen überprüfen. Beispiel (aber nicht beschränkt auf):

- Anwendungen oder Plug-Ins in Outlook, die die Nachricht untersuchen oder abfangen.

- Email Sicherheitsanwendungen.

- Endpunktsicherheit oder Antivirensoftware.

- SOAR-Playbooks (Sicherheitsorchestrierung, Automatisierung und Reaktion), die automatisch selektieren oder auf gemeldete Nachrichten reagieren.

Diese Arten von Anwendungen können Webinhalte untersuchen, um Phishing zu erkennen. Daher müssen Sie Ausschlüsse für Simulationsnachrichten in diesen Anwendungen definieren.

EmailLinkClicked_IP und EmailLinkClicked_TimeStamp Daten können weitere Details zum Ereignis liefern. Wenn z. B. einige Sekunden nach der Übermittlung ein Klick aufgetreten ist und die IP-Adresse nicht zu Microsoft, Ihrem Unternehmen oder dem Benutzer gehört, hat wahrscheinlich ein Nicht-Microsoft-Filtersystem oder ein anderer Dienst die Nachricht abgefangen.

Für alle Filtersysteme oder -dienste, die nicht von Microsoft sind, müssen Sie die folgenden Elemente zulassen oder ausschließen:

- Alle Angriffssimulationstraining URLs und die entsprechenden Domänen. Derzeit senden wir keine Simulationsnachrichten aus einer statischen Liste von IP-Adressen.

- Alle anderen Domänen, die Sie in benutzerdefinierten Nutzlasten verwenden.

Kann ich das Externe Tag oder Sicherheitstipps zu Simulationsnachrichten hinzufügen?

Sie können benutzerdefinierte Nutzlasten konfigurieren, um nachrichten das Tag External hinzuzufügen. Weitere Informationen finden Sie unter Schritt 5 unter Erstellen von Nutzlasten.

Es gibt keine integrierten Optionen zum Hinzufügen von Sicherheitstipps zu Nutzlasten, aber Sie können die folgenden Methoden auf der Seite Nutzlast konfigurieren des Nutzlastsetup-Assistenten verwenden:

Verwenden Sie eine vorhandene E-Mail-Nachricht, die den Sicherheitstipp enthält, als Vorlage. Speichern Sie die Nachricht als HTML, und kopieren Sie die Informationen.

Verwenden Sie den folgenden Beispielcode für den Sicherheitstipp "Erster Kontakt":

<table class="MsoNormalTable" border="0" cellspacing="0" cellpadding="0" align="left" width="100%" style="width:100.0%;mso-cellspacing:0in;mso-yfti-tbllook:1184; mso-table-lspace:2.25pt;mso-table-rspace:2.25pt;mso-table-anchor-vertical: paragraph;mso-table-anchor-horizontal:column;mso-table-left:left;mso-padding-alt: 0in 0in 0in 0in"> <tbody><tr style="mso-yfti-irow:0;mso-yfti-firstrow:yes;mso-yfti-lastrow:yes"> <td style="background:#A6A6A6;padding:5.25pt 1.5pt 5.25pt 1.5pt"></td> <td width="100%" style="width:100.0%;background:#EAEAEA;padding:5.25pt 3.75pt 5.25pt 11.25pt" cellpadding="7px 5px 7px 15px" color="#212121"> <div> <p class="MsoNormal" style="mso-element:frame;mso-element-frame-hspace:2.25pt; mso-element-wrap:around;mso-element-anchor-vertical:paragraph;mso-element-anchor-horizontal: column;mso-height-rule:exactly"><span style="font-size:9.0pt;font-family: wf_segoe-ui_normal;mso-fareast-font-family:"Times New Roman";mso-bidi-font-family: Aptos;color:#212121;mso-ligatures:none">You don't often get email from this sender <a rel="noopener" href="https://aka.ms/LearnAboutSenderIdentification" tabindex="-1" target="_blank">Learn why this is important</a></span></p> </div> </td> <td width="75" style="width:56.25pt;background:#EAEAEA;padding:5.25pt 3.75pt 5.25pt 3.75pt; align:left" cellpadding="7px 5px 7px 5px" color="#212121"></td> </tr> </tbody></table> <div> <p class="MsoNormal"><span lang="DA" style="font-size:12.0pt;font-family:"Georgia",serif; color:black;mso-ansi-language:DA">Insert payload content here,</span></p> </div>

Kann ich Trainingsmodule zuweisen, ohne Benutzer durch eine Simulation zu bringen?

Ja. Weitere Informationen finden Sie unter Trainingskampagnen in Angriffssimulationstraining.

Gewusst wie informationen zu Simulationsnachrichten, die nicht übermittelt wurden?

Die Registerkarte Benutzer für die Simulation kann nach Übermittlung von Simulationsnachrichten gefiltert werden: Fehler beim Übermitteln.

Wenn Sie der Besitzer der Absenderdomäne sind, wird der nicht zugestellte Simulationsbericht in einem Nichtzustellbarkeitsbericht (auch als NDR- oder Unzustellbarkeitsnachricht bezeichnet) zurückgegeben. Weitere Informationen zu den Codes im NDR finden Sie unter Email Nichtübermittlungsberichte und SMTP-Fehler in Exchange Online.

Probleme melden

Tipp

Die Aufzeichnung von Simulationsdaten beginnt einige Minuten nach dem Start der Simulation und nachdem Benutzer mit der Interaktion mit den Simulationsmeldungen begonnen haben. Es gibt keine feste Startzeit. Ereignisse werden auch nach Dem Ende der Simulation erfasst.

Unterschiede zwischen Benutzeraktivitätsdaten und Angriffssimulationstraining Berichten und anderen Berichten

Für Berichte zu Benutzeraktivitäten im Zusammenhang mit Simulationsmeldungen empfehlen wir die Verwendung der integrierten Simulationsberichte. Berichte aus anderen Quellen (z. B. erweiterte Suche) sind möglicherweise nicht korrekt.

Sichere Links umschließen simulations-URLs nicht, sodass die URLs als unverpackte Links betrachtet werden. Nicht alle Klicks auf entwrappte Links durchlaufen sichere Links, sodass Benutzeraktivitäten im Zusammenhang mit Simulationsmeldungen möglicherweise nicht in den UrlClickEvents-Protokollen aufgezeichnet werden.

Angriffssimulationstraining Berichte enthalten keine Aktivitätsdetails.

Angriffssimulationstraining bietet umfangreiche, umsetzbare Erkenntnisse, die Sie über den Fortschritt der Bedrohungsbereitschaft von Benutzern auf dem Laufenden halten. Wenn Angriffssimulationstraining Berichte nicht mit Daten aufgefüllt werden, überprüfen Sie, ob die Überwachungsprotokollierung in Ihrem organization aktiviert ist (standardmäßig aktiviert).

Angriffssimulationstraining erfordert die Überwachungsprotokollierung zum Erfassen, Aufzeichnen und Zurücklesen von Ereignissen. Das Deaktivieren der Überwachungsprotokollierung hat die folgenden Auswirkungen auf Angriffssimulationstraining:

- Berichtsdaten sind nicht in allen Berichten verfügbar. Die Berichte werden leer angezeigt.

- Trainingszuweisungen werden blockiert, da keine Daten verfügbar sind.

Informationen zum Überprüfen, ob die Überwachungsprotokollierung aktiviert oder aktiviert ist, finden Sie unter Aktivieren oder Deaktivieren der Überwachung.

Tipp

Benutzer ohne zugewiesene Microsoft 365 E5 Lizenzen verursachen ebenfalls leere Aktivitätsdetails. Um sicherzustellen, dass Berichtsereignisse erfasst und aufgezeichnet werden, überprüfen Sie, ob einem aktiven Benutzer mindestens eine E5-Lizenz zugewiesen ist.

Benutzer- und Administratoraktionen werden überwacht. Suchen Sie in der Verwaltungsaktivitäts-API nach den AuditLogRecordType-Werten 85, 88 und 218.

Einige Überwachungsinformationen sind möglicherweise auch in der Tabelle CloudAppEvents in Microsoft Defender XDR Erweiterte Suche über das Defender-Portal oder die Streaming-API verfügbar.

Melden von Problemen mit lokalen Postfächern

Angriffssimulationstraining unterstützt lokale Postfächer, aber mit eingeschränkter Berichterstellungsfunktionalität:

- Daten darüber, ob Benutzer die Simulations-E-Mail lesen, weiterleiten oder löschen, sind für lokale Postfächer nicht verfügbar.

- Die Anzahl der Benutzer, die die Simulations-E-Mail gemeldet haben, ist für lokale Postfächer nicht verfügbar.

Tipp

Simulationsnachrichten werden über die Transportpipeline an lokale Postfächer gesendet. Andernfalls sind die Trainings-, Automatisierungs- und Inhaltsverwaltungserfahrungen für lokale Postfächer identisch.

Simulationsberichte werden nicht sofort aktualisiert

Detaillierte Simulationsberichte werden nicht sofort nach dem Start einer Kampagne aktualisiert. Keine Sorge; Dieses Verhalten wird erwartet.

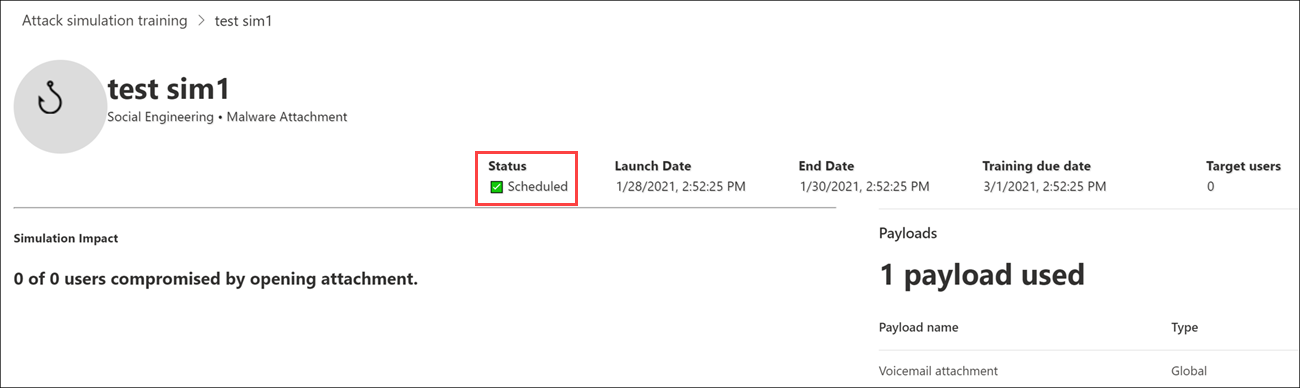

Jede Simulationskampagne hat einen Lebenszyklus. Bei der ersten Erstellung befindet sich die Simulation im Zustand Geplant . Wenn die Simulation gestartet wird, wechselt sie in den Status In Bearbeitung . Nach Abschluss des Vorgangs wechselt die Simulation in den Status Abgeschlossen .

Während sich eine Simulation im Zustand Geplant befindet, sind die Simulationsberichte größtenteils leer. In dieser Phase löst das Simulationsmodul die E-Mail-Adressen des Zielbenutzers auf, erweitert Verteilergruppen, entfernt Gäste aus der Liste usw.:

Sobald die Simulation in die Phase In Bearbeitung eintritt, beginnen Informationen in die Berichterstellung einzudringen:

Es kann bis zu 30 Minuten dauern, bis die einzelnen Simulationsberichte nach dem Übergang in den Status In Bearbeitung aktualisiert werden. Die Berichtsdaten werden so lange erstellt, bis die Simulation den Status Abgeschlossen erreicht hat. Berichterstellungsupdates erfolgen in den folgenden Intervallen:

- Alle 10 Minuten für die ersten 60 Minuten.

- Alle 15 Minuten nach 60 Minuten bis zwei Tagen.

- Alle 30 Minuten nach zwei Tagen bis sieben Tagen.

- Alle 60 Minuten nach sieben Tagen.

Widgets auf der Seite Übersicht bieten eine schnelle Momentaufnahme des simulationsbasierten Sicherheitsstatus Ihrer organization im Laufe der Zeit. Da diese Widgets Ihren allgemeinen Sicherheitsstatus und Ihre Reise im Laufe der Zeit widerspiegeln, werden sie aktualisiert, nachdem jede Simulationskampagne abgeschlossen wurde.

Hinweis

Sie können die Option Exportieren auf den verschiedenen Berichtsseiten verwenden, um Daten zu extrahieren.

Nachrichten, die von Benutzern als Phishing gemeldet werden, werden nicht in Simulationsberichten angezeigt

Simulationsberichte im Angriffssimulatortraining enthalten Details zur Benutzeraktivität. Zum Beispiel:

- Benutzer, die auf den Link in der Nachricht geklickt haben.

- Benutzer, die ihre Anmeldeinformationen aufgegeben haben.

- Benutzer, die die Nachricht als Phishing gemeldet haben.

Wenn Nachrichten, die Benutzer als Phishing gemeldet haben, nicht in Angriffssimulationstraining Simulationsberichten erfasst werden, gibt es möglicherweise eine Exchange-Nachrichtenflussregel (auch als Transportregel bezeichnet), die die Übermittlung der gemeldeten Nachrichten an Microsoft blockiert. Stellen Sie sicher, dass Nachrichtenflussregeln die Übermittlung an die folgenden E-Mail-Adressen nicht blockieren:

junk@office365.microsoft.comabuse@messaging.microsoft.comphish@office365.microsoft.comnot_junk@office365.microsoft.com

Benutzern wird ein Training zugewiesen, nachdem sie eine simulierte Nachricht gemeldet haben

Wenn Benutzern ein Training zugewiesen wird, nachdem sie eine Phishingsimulationsnachricht gemeldet haben, überprüfen Sie, ob Ihr organization ein Berichterstellungspostfach verwendet, um von Benutzern gemeldete Nachrichten unter https://security.microsoft.com/securitysettings/userSubmissionzu empfangen. Das Berichterstellungspostfach muss so konfiguriert werden, dass es viele Sicherheitsüberprüfungen überspringt, wie in den Voraussetzungen für das Berichterstellungspostfach beschrieben.

Der Schutz vor sicheren Links oder sicheren Anlagen kann Nachrichten detonieren, wenn Sie die erforderlichen Ausschlüsse für das benutzerdefinierte Berichterstellungspostfach nicht konfigurieren. Detonierte Meldungen führen zu Trainingszuweisungen.

Weitere häufig gestellte Fragen

F: Welche Methode wird empfohlen, um Benutzer für Simulationskampagnen anzusprechen?

A: Für Zielbenutzer stehen mehrere Optionen zur Verfügung:

- Alle Benutzer einschließen (derzeit für Organisationen mit weniger als 40.000 Benutzern verfügbar).

- Wählen Sie bestimmte Benutzer aus.

- Wählen Sie Benutzer aus einer CSV-Datei aus (eine E-Mail-Adresse pro Zeile).

- Verwenden Sie Microsoft Entra Gruppen. Die folgenden Gruppentypen werden unterstützt:

- Microsoft 365-Gruppen (statisch und dynamisch)

- Verteilergruppen (nur statisch)

- E-Mail-aktivierte Sicherheitsgruppen (nur statisch)

Wir stellen fest, dass Kampagnen, die Microsoft Entra Gruppen zugewiesen sind, einfacher zu verwalten sind.

F: Wie viele Trainingsmodule gibt es?

Derzeit gibt es 94 integrierte Schulungen auf der Seite Trainingsmodule .

F: Wie werden Sprachen für Erfahrungen wie Trainingsmodule und Benachrichtigungen verwendet?

- Trainingsmodule: Die Browsergebietsschemaeinstellungen werden verwendet. Sobald das Training jedoch einem Benutzer zugewiesen wurde, wird die Sprachauswahl beibehalten, und zukünftige Schulungen werden in dieser Sprache zugewiesen.

- Endbenutzerbenachrichtigungen: Es werden die Gebietsschema-/Spracheinstellungen des Postfachs verwendet.

- Simulationsnutzlasten: Die vom Administrator während der Erstellung ausgewählte Sprache wird verwendet.

- Zielseiten: Die Spracheinstellungen des Microsoft 365-Kontos werden verwendet. Der Benutzer kann auch die Sprache auf der Landing Page ändern.

F: Gibt es Einschränkungen bei der Ausrichtung auf Benutzer beim Importieren aus einer CSV-Datei oder beim Hinzufügen von Benutzern?

A: Der Grenzwert für das Importieren von Empfängern aus einer CSV-Datei oder das Hinzufügen einzelner Empfänger zu einer Simulation beträgt 40.000.

Ein Empfänger kann ein einzelner Benutzer oder eine Gruppe sein. Eine Gruppe kann Hunderte oder Tausende von Empfängern enthalten. Die Obergrenze für die Anzahl der Benutzer beträgt 400.000, aber wir empfehlen für jede Simulation eine Obergrenze von 200.000 Benutzern, um eine optimale Leistung zu erzielen.

Das Verwalten einer großen CSV-Datei oder das Hinzufügen vieler einzelner Empfänger kann umständlich sein. Die Verwendung von Microsoft Entra Gruppen vereinfachen die allgemeine Verwaltung der Simulation.

Tipp

Derzeit werden freigegebene Postfächer in Angriffssimulationstraining nicht unterstützt. Simulationen sollten auf Benutzerpostfächer oder Gruppen ausgerichtet sein, die Benutzerpostfächer enthalten.

Gruppen werden erweitert, und die Liste der Benutzer wird zum Zeitpunkt des Speicherns der Simulation, der Simulationsautomatisierung oder der Trainingskampagne generiert.

F: Gelten die Grenzwerte für die Anzahl von Simulationen, die während eines bestimmten Zeitintervalls bereitgestellt werden können?

A. Nein, obwohl es möglicherweise zu Langsamkeit kommt, wenn Sie viele parallele Simulationen starten. Die Nachrichtenratenlimits des Diensts schränken auch die Nachrichtenraten der Simulation ein.

F: Stellt Microsoft Nutzlasten in anderen Sprachen bereit?

A: Derzeit sind mehr als 40 lokalisierte Nutzlasten in über 29 Sprachen verfügbar: Englisch, Spanisch, Deutsch, Japanisch, Französisch, Portugiesisch, Niederländisch, Italienisch, Schwedisch, Chinesisch (vereinfacht), Norwegisch Bokmål, Polnisch, Russisch, Finnisch, Koreanisch, Türkisch, Ungarisch, Hebräisch, Thai, Arabisch, Vietnamesisch, Slowakisch, Griechisch, Indonesisch, Rumänisch, Slowenisch, Kroatisch, Katalanisch und Andere. Wir haben festgestellt, dass die direkte oder maschinelle Übersetzung vorhandener Nutzlasten in andere Sprachen zu Ungenauigkeiten und einer verringerten Relevanz führt.

Abgesehen davon können Sie ihre eigenen Nutzlasten in der Sprache Ihrer Wahl erstellen, indem Sie die benutzerdefinierte Nutzlasterstellung verwenden. Es wird auch dringend empfohlen, vorhandene Nutzlasten zu sammeln, die verwendet wurden, um Benutzer in einer bestimmten Geografischen Region als Ziel zu verwenden. Mit anderen Worten, lassen Sie die Angreifer den Inhalt für Sie lokalisieren.

F: Wie viele Schulungsvideos sind verfügbar?

A: Derzeit sind in der Inhaltsbibliothek mehr als 85 Trainingsmodule verfügbar.

F: Wie kann ich für meine Verwaltungsportal- und Schulungserfahrung zu anderen Sprachen wechseln?

A: In Microsoft 365 oder Office 365 ist die Sprachkonfiguration für jedes Benutzerkonto spezifisch und zentralisiert. Anweisungen zum Ändern der Spracheinstellung finden Sie unter Ändern der Anzeigesprache und Zeitzone in Microsoft 365 Business.

Die Synchronisierung der Konfigurationsänderung für alle Dienste kann bis zu 30 Minuten dauern.

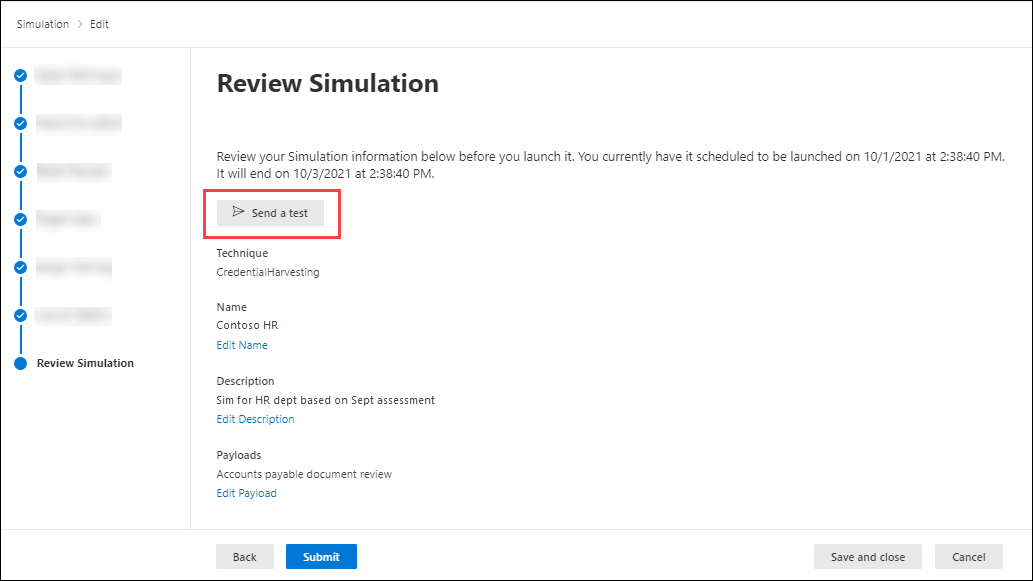

F: Kann ich eine Testsimulation auslösen, um zu verstehen, wie sie aussieht, bevor ich eine echte Kampagne starte?

A.: Ja. Wählen Sie auf der letzten Seite Simulation überprüfen im Assistenten für neue Simulation die Option Test senden aus. Diese Option sendet eine Beispiel-Phishingsimulationsnachricht an den aktuell angemeldeten Benutzer. Nachdem Sie die Phishingnachricht in Ihrem Posteingang überprüft haben, können Sie die Simulation übermitteln.

Tipp

Sie können auch Test senden über die Seite Nutzlasten verwenden. Wenn Sie jedoch jemals die ausgewählte Nutzlast in einer Simulation verwenden, wird die Testmeldung in den aggregierten Berichten angezeigt. Sie können die Ergebnisse exportieren oder die Microsoft Graph-API verwenden, um die Ergebnisse zu filtern.

F: Kann ich benutzer, die zu einer anderen organization gehören, als Teil derselben Simulationskampagne ansprechen?

A: Nein. Derzeit werden organization Simulationen nicht unterstützt. Vergewissern Sie sich, dass sich alle Zielbenutzer im gleichen organization befinden. Alle organization Benutzer oder Gäste werden von der Simulationskampagne ausgeschlossen.

F: Wie funktioniert die regionsbezogene Zustellung?

A: Die regionsbezogene Übermittlung verwendet das Zeitzonen-Attribut des Postfachs des Zielbenutzers, um zu bestimmen, wann die Nachricht übermittelt werden soll. Es kann eine Zeitdifferenz von ± einer Stunde in der E-Mail-Zustellung basierend auf der Zeitzone des Benutzers geben. Stellen Sie sich beispielsweise das folgende Szenario vor.

- Um 7:00 Uhr in der Pazifischen Zeitzone (UTC-8) erstellt und plant ein Administrator eine Kampagne, die am selben Tag um 9:00 Uhr beginnt.

- UserA befindet sich in der Östlichen Zeitzone (UTC-5).

- UserB befindet sich auch in der Pazifischen Zeitzone.

Um 9:00 Uhr am selben Tag wird die Simulationsnachricht an UserB gesendet. Bei regionsbezogener Zustellung wird die Nachricht nicht am selben Tag an UserA gesendet, da 9:00 Uhr Pazifische Zeit 12:00 Uhr Ostzeit ist. Stattdessen wird die Nachricht am folgenden Tag um 9:00 Uhr Eastern Time an UserA gesendet.

Daher kann es bei der ersten Ausführung einer Kampagne mit aktivierter regionsbezogener Übermittlung den Anschein haben, dass die Simulationsnachricht nur an Benutzer in einer bestimmten Zeitzone gesendet wurde. Aber wenn die Zeit vergeht und mehr Benutzer in den Bereich kommen, nehmen die Zielbenutzer zu.

Wenn Sie keine regionsbezogene Zustellung verwenden, beginnt die Kampagne basierend auf der Zeitzone des Benutzers, der sie eingerichtet hat.

F: Sammelt oder speichert Microsoft Informationen, die Benutzer auf der Anmeldeinformations-Ernte-Anmeldeseite eingeben, die in der Credential Harvest-Simulationsmethode verwendet wird?

A: Nein. Alle Informationen, die auf der Anmeldeseite für die Anmeldeinformationslese eingegeben werden, werden automatisch verworfen. Es wird nur der "Klick" aufgezeichnet, um das Kompromittierungsereignis zu erfassen. Microsoft erfasst, protokolliert oder speichert keine Details, die Benutzer in diesem Schritt eingeben.

F: Wie lange werden Simulationsinformationen aufbewahrt? Kann ich Simulationsdaten löschen?

A: Siehe folgende Tabelle:

| Datentyp | Aufbewahrung |

|---|---|

| Simulationsmetadaten | 18 Monate, es sei denn , ein Administrator löscht die Simulation zuerst. |

| Simulationsautomatisierung | 18 Monate, es sei denn , ein Administrator löscht zuerst die Simulationsautomatisierung. |

| Nutzlastautomatisierung | 18 Monate, es sei denn , ein Administrator löscht zuerst die Nutzlastautomatisierung. |

| Benutzeraktivität in Simulationsmetadaten | 18 Monate, es sei denn , ein Administrator löscht die Simulation zuerst. |

| Globale Nutzlasten | Wird beibehalten, es sei denn, es wird von Microsoft gelöscht. |

| Mandantennutzlasten | 18 Monate, es sei denn , ein Administrator löscht zuerst die archivierte Nutzlast. |

| Benutzeraktivität in Trainingsmetadaten | 18 Monate, es sei denn , ein Administrator löscht die Simulation zuerst. |

| MDO empfohlenen Nutzlasten | 6 Monate. |

| Globale Endbenutzerbenachrichtigungen | Wird beibehalten, es sei denn, es wird von Microsoft gelöscht. |

| Mandantenendbenutzerbenachrichtigungen | 18 Monate, es sei denn , ein Administrator löscht die Benachrichtigung zuerst. |

| Globale Anmeldeseiten | Wird beibehalten, es sei denn, es wird von Microsoft gelöscht. |

| Mandantenanmeldeseiten | 18 Monate, es sei denn , ein Administrator löscht zuerst die Anmeldeseite. |

| Globale Zielseiten | Beibehalten, sofern nicht von Microsoft gelöscht |

| Mandantenzielseiten | 18 Monate, es sei denn , ein Administrator löscht zuerst die Landing Page. |

Wenn der gesamte Mandant gelöscht wird, werden die Trainingsdaten für die Angriffssimulation nach 90 Tagen gelöscht.

Weitere Informationen finden Sie unter Datenaufbewahrungsinformationen für Microsoft Defender for Office 365.

F: Kann ich Simulationen mithilfe einer API erstellen, anzeigen und verwalten?

A.: Ja. Lese- und Schreibszenarien werden mithilfe der Microsoft Graph-API unterstützt:

-

AttackSimulation.Read.All:- Lesen von Simulationsmetadaten

- Benutzeraktivität lesen

- Lesen von Trainingsdaten

- Lesen von Wiederholungstätern

-

AttackSimulation.ReadWrite.All: Führen Sie Simulationen mit den angegebenen Nutzlasten, Benachrichtigungen und Anmeldeseiten aus.

Weitere Informationen finden Sie unter List simulation and Reports API overview for attack simulation training as part of Microsoft Defender for Office 365.For more information, see List simulation and Reports API overview for attack simulation training as part of Microsoft Defender for Office 365.

F: Kann ich benutzerdefinierte Nutzlasten löschen?

A.: Ja. Zuerst archivieren Sie die Nutzlast und löschen dann die archivierte Nutzlast. Anweisungen finden Sie unter Archiv Nutzlasten.

F: Kann ich die integrierten Nutzlasten ändern?

A: Nicht direkt. Sie können die integrierte Nutzlast kopieren und dann die Kopie ändern. Anweisungen finden Sie unter Kopieren von Nutzlasten.

F: Ich versuche, eine QR-Code-Simulation auszuführen, aber das Scannen des QR-Codes zeigt, dass ich "erfolgreich pingen" anstelle der Landing Page?

A: Wenn Sie einen QR-Code in den Nutzlast-Editor einfügen, wird er der Basis-Phishing-URL zugeordnet, die Sie im Abschnitt >PhishinglinkURL auswählen ausgewählt haben. Der QR-Code wird als Bild in die E-Mail-Nachricht eingefügt. Wenn Sie von der Registerkarte Text zur Registerkarte Code wechseln, wird das eingefügte Bild im Base64-Format angezeigt. Der Anfang des Bilds enthält <div id="QRcode"...>. Stellen Sie sicher, dass die fertige Nutzlast enthält <div id="QRcode"...> , bevor Sie sie in einer Simulation verwenden.

Wenn Sie während der Erstellung der Simulation den QR-Code scannen oder Test senden verwenden, um die Nutzlast zu überprüfen, verweist der QR-Code auf die von Ihnen ausgewählte Basis-Phishing-URL.

Wenn die Nutzlast in einer Simulation verwendet wird, ersetzt der Dienst den QR-Code durch einen dynamisch generierten QR-Code, um Klick- und Kompromittierungsmetriken nachzuverfolgen. Größe, Position und Form des QR-Codes entsprechen den Konfigurationsoptionen, die Sie in der Nutzlast konfiguriert haben. Durch das Scannen des QR-Codes während einer tatsächlichen Simulation gelangen Sie zur konfigurierten Landing Page.

F: Ich versuche, eine Nutzlast in HTML zu erstellen, aber der Nutzlast-Editor scheint bestimmte Inhalte aus meinem Design zu entfernen?

A: Derzeit werden die folgenden HTML-Tags im Nutzlast-Editor nicht unterstützt: applet, base, basefont, command, embed, frame, frameset, iframe, keygen, link, meta, noframes, noscript, param, script, object, title.

F: Was geschieht, wenn Sie den in einer vorhandenen Simulation verwendeten Inhalt ändern?

A: Sie können Schlüsselelemente, die in einer Simulation verwendet werden, unabhängig von der Simulation selbst ändern. Zum Beispiel:

- Nutzlast

- Modul

- Anmeldeseite

- Zielseite

Der Simulationsinhalt wird zum Zeitpunkt des Starts ausgewertet, sodass die in der Simulation verwendeten Elemente von der status der Simulation abhängen, als Sie den Inhalt geändert haben:

- Aktiv oder In Bearbeitung: Diese Simulation wurde bereits gestartet, sodass inhaltsbezogene Änderungen nicht verwendet werden.

- Geplant: Die Simulation wurde noch nicht gestartet, sodass alle Inhaltsänderungen in der Situation verwendet werden, wenn sie gestartet wird.

F: Was geschieht, wenn Sie eine Simulation abbrechen, nachdem bereits auf die Nutzlast geklickt wurde? Gelten diese Benutzer immer noch als Wiederholungstäter, obwohl die Simulation abgebrochen wurde?

Ein Wiederholungstäter ist ein Benutzer, der durch aufeinanderfolgende Simulationen kompromittiert wurde (seine Anmeldeinformationen aufgegeben). Der Standardwert von aufeinanderfolgenden Simulationen ist zwei, aber Sie können den Schwellenwert konfigurieren.

Wenn Sie eine laufende Simulation abbrechen, werden Benutzer, die ihre Anmeldeinformationen vor dem Abbruch eingegeben haben, als Wiederholungstäter gezählt oder in Berichten kompromittiert.