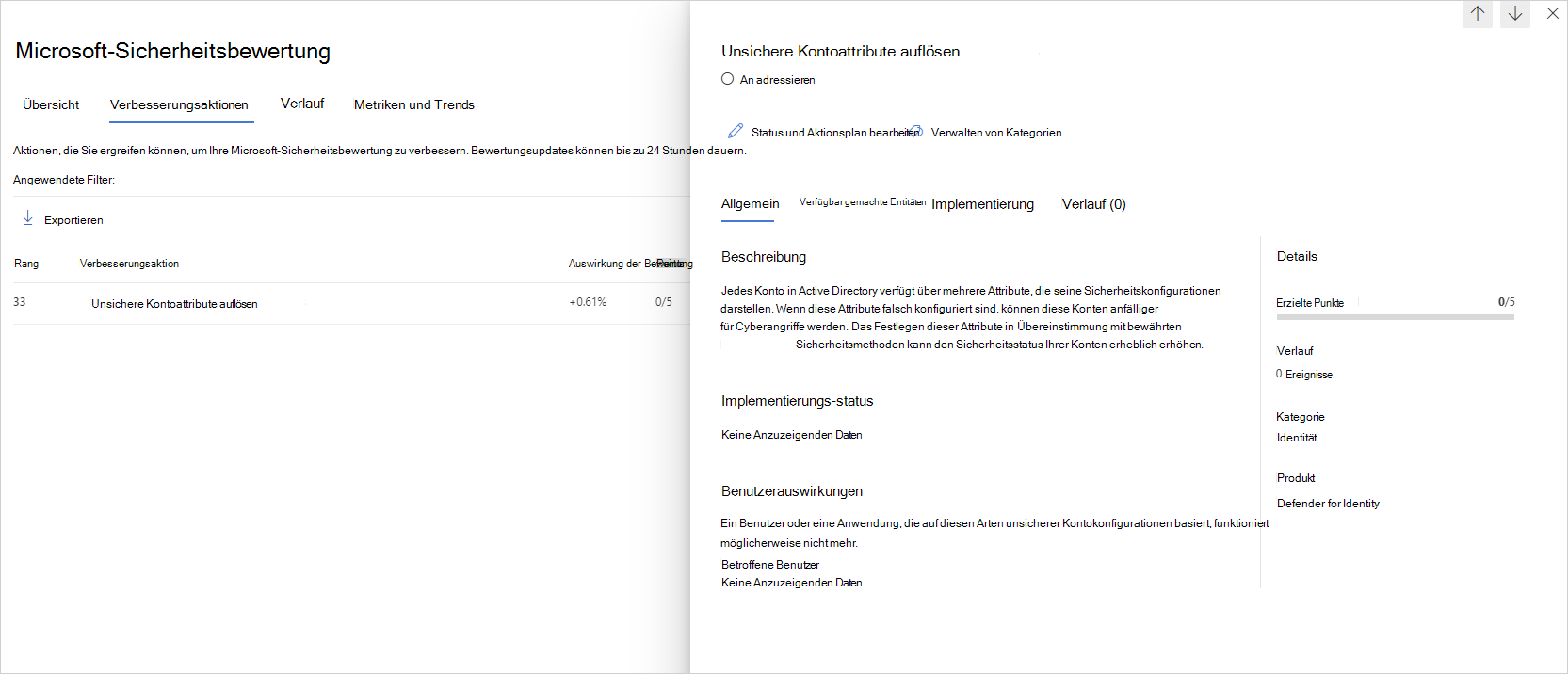

Sicherheitsbewertung: Unsichere Kontoattribute

Was sind unsichere Kontoattribute?

Microsoft Defender for Identity ihre Umgebung kontinuierlich überwachen, um Konten mit Attributwerten zu identifizieren, die ein Sicherheitsrisiko darstellen, und berichte über diese Konten, um Sie beim Schutz Ihrer Umgebung zu unterstützen.

Welches Risiko stellen unsichere Kontoattribute dar?

Organisationen, die ihre Kontoattribute nicht schützen können, lassen die Tür für böswillige Akteure entsperrt.

Böswillige Akteure, ähnlich wie Diebe, suchen oft nach dem einfachsten und leisesten Weg in jede Umgebung. Konten, die mit unsicheren Attributen konfiguriert sind, sind Chancen für Angreifer und können Risiken offenlegen.

Wenn beispielsweise das PasswordNotRequired-Attribut aktiviert ist, kann ein Angreifer problemlos auf das Konto zugreifen. Dies ist besonders riskant, wenn das Konto über privilegierten Zugriff auf andere Ressourcen verfügt.

Gewusst wie diese Sicherheitsbewertung verwenden?

Überprüfen Sie die empfohlene Aktion unter https://security.microsoft.com/securescore?viewid=actions , um herauszufinden, welche Ihrer Konten unsichere Attribute aufweisen.

Ergreifen Sie geeignete Maßnahmen für diese Benutzerkonten, indem Sie die relevanten Attribute ändern oder entfernen.

Sanierung

Verwenden Sie die korrektur, die für das relevante Attribut geeignet ist, wie in der folgenden Tabelle beschrieben.

| Empfohlenes Vorgehen | Sanierung | Grund |

|---|---|---|

| Entfernen Keine Kerberos-Vorauthentifizierung erforderlich | Entfernen Sie diese Einstellung aus den Kontoeigenschaften in Active Directory (AD) | Das Entfernen dieser Einstellung erfordert eine Kerberos-Vorauthentifizierung für das Konto, was zu einer verbesserten Sicherheit führt. |

| Entfernen des Speicherkennworts mit umkehrbarer Verschlüsselung | Entfernen Sie diese Einstellung aus den Kontoeigenschaften in AD. | Das Entfernen dieser Einstellung verhindert eine einfache Entschlüsselung des Kontokennworts. |

| Kennwort entfernen nicht erforderlich | Entfernen Sie diese Einstellung aus den Kontoeigenschaften in AD. | Um diese Einstellung zu entfernen, muss ein Kennwort mit dem Konto verwendet werden, und verhindert nicht autorisierten Zugriff auf Ressourcen. |

| Mit schwacher Verschlüsselung gespeichertes Kennwort entfernen | Zurücksetzen des Kontokennworts | Wenn Sie das Kennwort des Kontos ändern, können stärkere Verschlüsselungsalgorithmen zum Schutz des Kontos verwendet werden. |

| Aktivieren der Kerberos-AES-Verschlüsselungsunterstützung | Aktivieren von AES-Features für die Kontoeigenschaften in AD | Wenn Sie AES128_CTS_HMAC_SHA1_96 oder AES256_CTS_HMAC_SHA1_96 für das Konto aktivieren, können Sie die Verwendung schwächerer Verschlüsselungsverfahren für die Kerberos-Authentifizierung verhindern. |

| Entfernen Verwenden von Kerberos DES-Verschlüsselungstypen für dieses Konto | Entfernen Sie diese Einstellung aus den Kontoeigenschaften in AD. | Das Entfernen dieser Einstellung ermöglicht die Verwendung stärkerer Verschlüsselungsalgorithmen für das Kennwort des Kontos. |

| Entfernen eines Dienstprinzipalnamens (SPN) | Entfernen Sie diese Einstellung aus den Kontoeigenschaften in AD. | Wenn ein Benutzerkonto mit einem SPN-Satz konfiguriert ist, bedeutet dies, dass das Konto einem oder mehreren SPNs zugeordnet wurde. Dies tritt in der Regel auf, wenn ein Dienst für die Ausführung unter einem bestimmten Benutzerkonto installiert oder registriert ist und der SPN erstellt wird, um den Dienstarbeitsbereich für die Kerberos-Authentifizierung eindeutig zu identifizieren. Diese Empfehlung wurde nur für vertrauliche Konten angezeigt. |

Verwenden Sie das Flag UserAccountControl , um Benutzerkontenprofile zu bearbeiten. Weitere Informationen finden Sie unter:

- Windows Server Dokumentation zur Problembehandlung.

- Benutzereigenschaften – Abschnitt "Konto"

- Einführung in Verbesserungen des Active Directory-Verwaltungscenters (Level 100)

- Active Directory-Verwaltungscenter

Hinweis

Während Bewertungen nahezu in Echtzeit aktualisiert werden, werden Bewertungen und Status alle 24 Stunden aktualisiert. Während die Liste der betroffenen Entitäten innerhalb weniger Minuten nach der Implementierung der Empfehlungen aktualisiert wird, kann die status noch einige Zeit dauern, bis sie als Abgeschlossen markiert ist.