Schützen von macOS-Sicherheitseinstellungen mit Manipulationsschutz

Gilt für:

- Microsoft Defender XDR

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

Der Manipulationsschutz in macOS verhindert, dass unerwünschte Änderungen an Den Sicherheitseinstellungen von nicht autorisierten Benutzern vorgenommen werden. Manipulationsschutz trägt dazu bei, das nicht autorisierte Entfernen von Microsoft Defender for Endpoint unter macOS zu verhindern. Diese Funktion trägt auch dazu bei, dass wichtige Sicherheitsdateien, Prozesse und Konfigurationseinstellungen manipuliert werden.

Wichtig

Ab März 2023 berücksichtigt Microsoft Defender for Endpoint unter macOS die Auswahl für den Manipulationsschutz, der über den globalen Manipulationsschutzschalter unter den erweiterten Einstellungen im Microsoft Defender-Portal (https://security.microsoft.com) angewendet wird. Sie können ihre eigenen macOS-Manipulationsschutzeinstellungen erzwingen (blockieren/überwachen/deaktivieren), indem Sie eine Mobile Geräteverwaltung-Lösung (MDM) wie Intune oder JAMF (empfohlen) verwenden. Wenn die Manipulationsschutzeinstellung nicht über MDM erzwungen wurde, kann ein lokaler Administrator die Einstellung weiterhin mit dem folgenden Befehl manuell ändern: sudo mdatp config tamper-protection enforcement-level --value (chosen mode).

Sie können die Einstellung "Manipulationsschutz" in den folgenden Modi festlegen:

| Artikel | Beschreibung |

|---|---|

| Deaktiviert | Der Manipulationsschutz ist vollständig deaktiviert. |

| Überwachung | Manipulationsvorgänge werden protokolliert, aber nicht blockiert. Dieser Modus ist der Standardmodus nach der Installation. |

| Blockieren | Der Manipulationsschutz ist aktiviert. Manipulationsvorgänge werden blockiert. |

Wenn der Manipulationsschutz auf den Überwachungs- oder Blockmodus festgelegt ist, können Sie die folgenden Ergebnisse erwarten:

Überwachungsmodus:

- Aktionen zum Deinstallieren des Defender für Endpunkt-Agents werden protokolliert (überwacht)

- Bearbeitung/Änderung von Defender für Endpunkt-Dateien werden protokolliert (überwacht)

- Die Erstellung neuer Dateien unter dem Speicherort von Defender für Endpunkt wird protokolliert (überwacht)

- Das Löschen von Defender für Endpunkt-Dateien wird protokolliert (überwacht)

- Das Umbenennen von Defender für Endpunkt-Dateien wird protokolliert (überwacht)

Blockmodus:

- Aktionen zum Deinstallieren des Defender für Endpunkt-Agents sind blockiert

- Die Bearbeitung/Änderung von Defender für Endpunkt-Dateien wird blockiert

- Die Erstellung neuer Dateien unter dem Speicherort von Defender für Endpunkt ist blockiert.

- Das Löschen von Defender für Endpunkt-Dateien ist blockiert.

- Das Umbenennen von Defender für Endpunkt-Dateien ist blockiert.

- Fehler bei Befehlen zum Beenden des Agents (wdavdaemon)

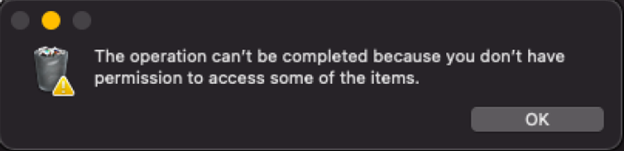

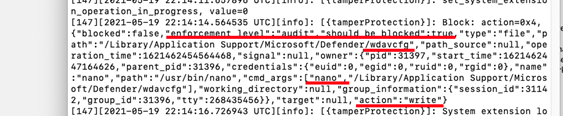

Hier sehen Sie ein Beispiel für eine Systemnachricht als Reaktion auf eine blockierte Aktion:

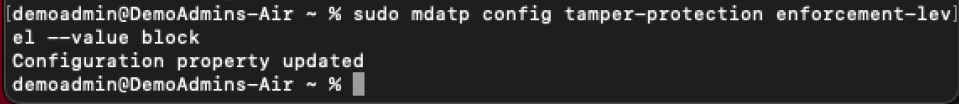

Sie können den Modus "Manipulationsschutz" konfigurieren, indem Sie den Modusnamen als Erzwingungsebene angeben.

Hinweis

- Der Moduswechsel gilt sofort.

- Wenn Sie JAMF während der Erstkonfiguration verwendet haben, müssen Sie die Konfiguration auch mithilfe von JAMF aktualisieren.

Bevor Sie beginnen

Stellen Sie sicher, dass folgende Anforderungen erfüllt sind:

- Unterstützte macOS-Versionen: Big Sur (11) oder höher

- Erforderliche Mindestversion für Defender für Endpunkt:

101.70.19 - Ihnen ist eine entsprechende Rolle zugewiesen (siehe Erstellen und Verwalten von Rollen für die rollenbasierte Zugriffssteuerung).

Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Dies trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine hoch privilegierte Rolle, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Dringend empfohlene Einstellungen:

Systemintegritätsschutz (SIP) aktiviert. Weitere Informationen finden Sie unter Deaktivieren und Aktivieren des Systemintegritätsschutzes.

Verwenden Sie ein Mdm-Tool (Mobile Device Management), um Microsoft Defender for Endpoint zu konfigurieren.

Stellen Sie sicher, dass Defender für Endpunkt über die Vollzugriffsautorisierung verfügt .

Hinweis

Sowohl die Aktivierung von SIP als auch die gesamte Konfiguration über MDM ist nicht obligatorisch, ist jedoch für ein vollständig gesichertes Gerät erforderlich. Andernfalls kann ein lokaler Administrator Manipulationsänderungen vornehmen, die von macOS verwaltet werden. Wenn Sie beispielsweise TCC (Transparenz, Zustimmung & Kontrolle) über eine Mobile Geräteverwaltung-Lösung wie Intune aktivieren, entfällt das Risiko, dass ein Sicherheitsadministrator die Vollzugriffsautorisierung durch einen lokalen Administrator widerruft.

Konfigurieren des Manipulationsschutzes auf macOS-Geräten

Microsoft Defender wertet diese Einstellungen in der folgenden Reihenfolge aus. Wenn eine Einstellung mit höherer Priorität konfiguriert ist, werden die übrigen ignoriert:

Verwaltetes Konfigurationsprofil (Einstellung tamperProtection/enforcementLevel):

Manuelle Konfiguration (mit

mdatp config tamper-protection enforcement-level --value { disabled|audit|block })Wenn der Manipulationsschutz im Microsoft Defender-Portal aktiviert ist, wird der "Blockieren"-Modus verwendet (in der Vorschau; nicht für alle Kunden verfügbar).

- Wenn das Gerät lizenziert ist, wird standardmäßig der Überwachungsmodus verwendet.

- Wenn das Gerät nicht lizenziert ist, befindet sich der Manipulationsschutz im Modus "Blockieren".

Bevor Sie beginnen

Stellen Sie sicher, dass Ihr Gerät lizenziert und fehlerfrei ist (entsprechende Werte melden true):

mdatp health

healthy : true

health_issues : []

licensed : true

...

tamper_protection : "audit"

tamper_protection gibt die effektive Erzwingungsstufe an.

Manuelle Konfiguration

- Verwenden Sie den folgenden Befehl, um in den restriktivsten Modus zu wechseln:

sudo mdatp config tamper-protection enforcement-level --value block

Hinweis

Sie müssen ein verwaltetes Konfigurationsprofil (bereitgestellt über MDM) auf Produktionsgeräten verwenden. Wenn ein lokaler Administrator den Manipulationsschutzmodus über eine manuelle Konfiguration geändert hat, kann er ihn auch jederzeit in einen weniger restriktiven Modus ändern. Wenn der Manipulationsschutzmodus über ein verwaltetes Profil festgelegt wurde, kann nur ein Sicherheitsadministrator ihn rückgängig machen.

- Überprüfen Sie das Ergebnis.

healthy : true

health_issues : []

licensed : true

engine_version : "1.1.19300.3"

app_version : "101.70.19"

org_id : "..."

log_level : "info"

machine_guid : "..."

release_ring : "InsiderFast"

product_expiration : Dec 29, 2022 at 09:48:37 PM

cloud_enabled : true

cloud_automatic_sample_submission_consent : "safe"

cloud_diagnostic_enabled : false

passive_mode_enabled : false

real_time_protection_enabled : true

real_time_protection_available : true

real_time_protection_subsystem : "endpoint_security_extension"

network_events_subsystem : "network_filter_extension"

device_control_enforcement_level : "audit"

tamper_protection : "block"

automatic_definition_update_enabled : true

definitions_updated : Jul 06, 2022 at 01:57:03 PM

definitions_updated_minutes_ago : 5

definitions_version : "1.369.896.0"

definitions_status : "up_to_date"

edr_early_preview_enabled : "disabled"

edr_device_tags : []

edr_group_ids : ""

edr_configuration_version : "20.199999.main.2022.07.05.02-ac10b0623fd381e28133debe14b39bb2dc5b61af"

edr_machine_id : "..."

conflicting_applications : []

network_protection_status : "stopped"

data_loss_prevention_status : "disabled"

full_disk_access_enabled : true

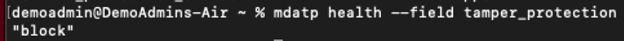

Beachten Sie, dass jetzt tamper_protection auf blockfestgelegt ist.

JAMF

Konfigurieren Sie den Manipulationsschutzmodus in Microsoft Defender for Endpoint Konfigurationsprofil, indem Sie die folgenden Einstellungen hinzufügen:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</plist>

Hinweis

Wenn Sie bereits über ein Konfigurationsprofil für Microsoft Defender for Endpoint müssen Sie diesem Einstellungen hinzufügen. Sie sollten kein zweites Konfigurationsprofil erstellen.

Intune

Einstellungenkatalog

Sie können ein neues Einstellungskatalogprofil erstellen, um die Manipulationsschutzkonfiguration hinzuzufügen, oder Sie können es einem vorhandenen Hinzufügen hinzufügen. Die Einstellung "Erzwingungsstufe" befindet sich in der Kategorie "Microsoft Defender" und unter der Unterkategorie "Manipulationsschutz". Wählen Sie anschließend die gewünschte Ebene aus.

Benutzerdefiniertes Profil

Alternativ können Sie den Manipulationsschutz auch über ein benutzerdefiniertes Profil konfigurieren. Weitere Informationen finden Sie unter Festlegen von Einstellungen für Microsoft Defender for Endpoint unter macOS.

Hinweis

Für Intune Konfiguration können Sie eine neue Profilkonfigurationsdatei erstellen, um die Manipulationsschutzkonfiguration hinzuzufügen, oder Sie können diese Parameter der vorhandenen Hinzufügen. Wählen Sie die gewünschte Ebene aus.

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</array>

</dict>

</plist>

Status überprüfen

Überprüfen Sie den status Manipulationsschutz, indem Sie den folgenden Befehl ausführen:

mdatp health --field tamper_protection

Das Ergebnis zeigt "Blockieren" an, wenn der Manipulationsschutz aktiviert ist:

Sie können auch vollständig mdatp health ausführen und in der Ausgabe nach dem "tamper_protection" suchen.

Führen Sie aus, um erweiterte Informationen zum manipulationssicheren status zu erfahrenmdatp health --details tamper_protection.

Überprüfen der Funktionen zum Schutz vor Manipulationen

Sie können auf verschiedene Weise überprüfen, ob der Manipulationsschutz aktiviert ist.

Überprüfen des Blockmodus

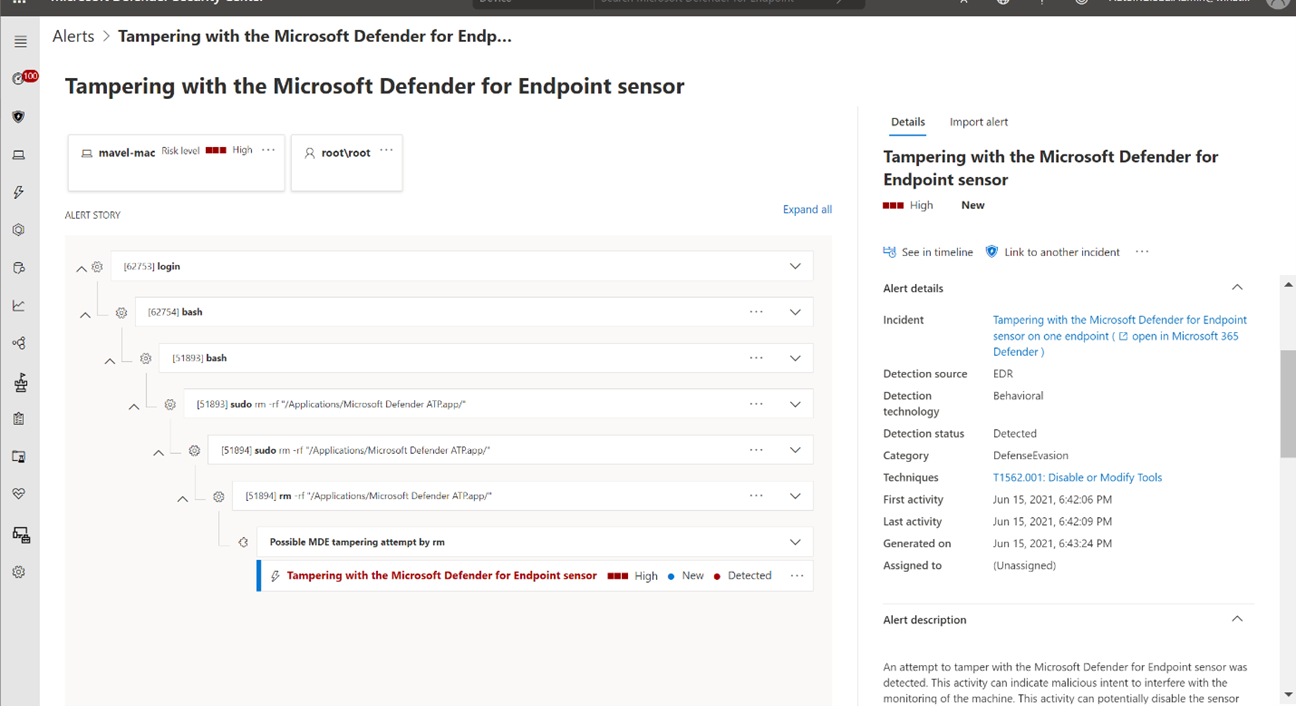

Manipulationswarnung wird im Microsoft Defender-Portal ausgelöst

Überprüfen des Blockmodus und der Überwachungsmodi

- Bei Verwendung der erweiterten Suche werden Manipulationswarnungen angezeigt.

- Manipulationsereignisse finden Sie in den Protokollen des lokalen Geräts:

sudo grep -F '[{tamperProtection}]' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log

DIY-Szenarien

Wenn der Manipulationsschutz auf "blockieren" festgelegt ist, versuchen Sie verschiedene Methoden zum Deinstallieren von Defender für Endpunkt. Ziehen Sie beispielsweise die App-Kachel in den Papierkorb, oder deinstallieren Sie den Manipulationsschutz über die Befehlszeile.

Versuchen Sie, den Defender für Endpunkt-Prozess zu beenden (beenden).

Versuchen Sie, Defender für Endpunkt-Dateien zu löschen, umzubenennen, zu ändern und zu verschieben (ähnlich wie ein böswilliger Benutzer), z. B.:

- /Applications/Microsoft Defender.app/

- /Library/LaunchDaemons/com.microsoft.fresno.plist

- /Library/LaunchDaemons/com.microsoft.fresno.uninstall.plist

- /Library/LaunchAgents/com.microsoft.wdav.tray.plist

- /Library/Managed Preferences/com.microsoft.wdav.ext.plist

- /Library/Managed Preferences/mdatp_managed.json

- /Library/Managed Preferences/com.microsoft.wdav.atp.plist

- /Library/Managed Preferences/com.microsoft.wdav.atp.offboarding.plist

- /usr/local/bin/mdatp

Deaktivieren des Manipulationsschutzes

Sie können den Manipulationsschutz mit einer der folgenden Methoden deaktivieren.

Manuelle Konfiguration

Verwenden Sie den folgenden Befehl:

sudo mdatp config tamper-protection enforcement-level --value disabled

JAMF

Ändern Sie den enforcementLevel Wert in Ihrem Konfigurationsprofil in "deaktiviert", und pushen Sie ihn an das Gerät:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</plist>

Intune

Fügen Sie die folgende Konfiguration in Ihrem Intune-Profil hinzu:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</array>

</dict>

</plist>

Ausschlüsse

Hinweis

Verfügbar in version 101.98.71 oder höher.

Manipulationsschutz verhindert, dass ein macOS-Prozess Änderungen an den Ressourcen Microsoft Defender vornimmt oder die Prozesse von Microsoft Defender beendet. Zu den geschützten Ressourcen gehören Installations- und Konfigurationsdateien.

Intern macht Microsoft Defender unter bestimmten Umständen Ausnahmen für bestimmte macOS-Prozesse. Beispielsweise kann macOS das Defender-Paket aktualisieren, wenn der Manipulationsschutz die Echtheit der Pakete überprüft. Es gibt auch andere Ausschlüsse. Beispielsweise kann der macOS-MDM-Prozess die verwalteten Konfigurationsdateien von Microsoft Defender ersetzen.

Es gibt Situationen, in denen ein Sicherheitsadministrator Defender auf allen oder einigen verwalteten Geräten neu starten muss. In der Regel erfolgt dies durch Erstellen und Ausführen einer JAMF-Richtlinie, die ein Skript auf Remotegeräten ausführt (oder ähnliche Vorgänge für andere MDM-Anbieter).

Um zu vermeiden, dass diese richtlinieninitiierte Vorgänge markiert werden, erkennt Microsoft Defender diese MDM-Richtlinienprozesse für JAMF und Intune und lässt Manipulationsvorgänge zu. Gleichzeitig verhindert der Manipulationsschutz, dass dasselbe Skript Microsoft Defender neu gestartet wird, wenn es lokal über ein Terminal gestartet wird.

Diese Richtlinienausführungsprozesse sind jedoch herstellerspezifisch. Obwohl Microsoft Defender integrierte Ausschlüsse für JAMF und Intune bereitstellt, kann es diese Ausschlüsse nicht für alle möglichen MDM-Anbieter bereitstellen. Stattdessen kann ein Sicherheitsadministrator eigene Ausschlüsse zum Manipulationsschutz hinzufügen. Ausschlüsse können nur über das MDM-Profil und nicht über die lokale Konfiguration erfolgen.

Dazu müssen Sie zunächst den Pfad zum MDM-Hilfsprozess ermitteln, der Richtlinien ausführt. Sie können dies tun, indem Sie die Dokumentation des MDM-Anbieters befolgen. Sie können auch eine Manipulation mit einer Testrichtlinie initiieren, eine Warnung im Sicherheitsportal erhalten, die Hierarchie der Prozesse untersuchen, die den Angriff initiiert haben, und den Prozess auswählen, der wie ein MDM-Hilfskandidat aussieht.

Nachdem der Prozesspfad identifiziert wurde, haben Sie einige Möglichkeiten zum Konfigurieren eines Ausschlusses:

- Durch den Pfad selbst. Dies ist die einfachste (Sie haben diesen Pfad bereits) und die am wenigsten sichere Möglichkeit, dies zu tun, mit anderen Worten, nicht empfohlen.

- Indem Sie die Signatur-ID aus der ausführbaren Datei abrufen, entweder TeamIdentifier oder Signaturbezeichner, indem Sie ausführen

codesign -dv --verbose=4 path_to_helper(suchen Sie nach Bezeichner und TeamIdentifier, letzteres ist für apple-eigene Tools nicht verfügbar).) - Oder indem Sie eine Kombination dieser Attribute verwenden.

Beispiel:

codesign -dv --verbose=4 /usr/bin/ruby

Executable=/usr/bin/ruby

Identifier=com.apple.ruby

Format=Mach-O universal (x86_64 arm64e)

CodeDirectory v=20400 size=583 flags=0x0(none) hashes=13+2 location=embedded

Platform identifier=14

VersionPlatform=1

VersionMin=852992

VersionSDK=852992

Hash type=sha256 size=32

CandidateCDHash sha256=335c10d40db9417d80db87f658f6565018a4c3d6

CandidateCDHashFull sha256=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

Hash choices=sha256

CMSDigest=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

CMSDigestType=2

Executable Segment base=0

Executable Segment limit=16384

Executable Segment flags=0x1

Page size=4096

Launch Constraints:

None

CDHash=335c10d40db9417d80db87f658f6565018a4c3d6

Signature size=4442

Authority=Software Signing

Authority=Apple Code Signing Certification Authority

Authority=Apple Root CA

Signed Time=Apr 15, 2023 at 4:45:52 AM

Info.plist=not bound

TeamIdentifier=not set

Sealed Resources=none

Internal requirements count=1 size=64

Konfigurieren Sie Einstellungen, z. B. für JAMF:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

<key>exclusions</key>

<array>

<dict>

<key>path</key>

<string>/usr/bin/ruby</string>

<key>teamId</key>

<string/>

<key>signingId</key>

<string>com.apple.ruby</string>

<key>args</key>

<array>

<string>/usr/local/bin/global_mdatp_restarted.rb</string>

</array>

</dict>

</array>

</dict>

</dict>

</plist>

Beachten Sie, dass das Ausschließen eines Skriptinterpreters (wie Ruby aus dem obigen Beispiel) anstelle einer kompilierten ausführbaren Datei nicht sicher ist, da er jedes Beliebige Skript ausführen kann, nicht nur das Skript, das ein Sicherheitsadministrator verwendet.

Um das Risiko zu minimieren, empfehlen wir die Verwendung von extra args , damit nur bestimmte Skripts mit Skriptinterpretern ausgeführt werden können.

Im obigen Beispiel ist es nur /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb zulässig, Defender neu zu starten.

Aber zum Beispiel /usr/bin/ruby /Library/Application Support/Global Manager/global_mdatp_restarted.rb sind oder sogar /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb $USER nicht zulässig.

Warnung

Verwenden Sie immer die restriktivsten Kriterien, um unerwartete Angriffe zu verhindern!

Behandeln von Konfigurationsproblemen

Problem: Manipulationsschutz wird als deaktiviert gemeldet

Wenn die Ausführung des Befehls mdatp health meldet, dass der Manipulationsschutz deaktiviert ist, auch wenn Sie ihn aktiviert haben und seit dem Onboarding mehr als eine Stunde vergangen ist, können Sie überprüfen, ob Sie über die richtige Konfiguration verfügen, indem Sie den folgenden Befehl ausführen:

mdatp health --details tamper_protection

tamper_protection : "audit"

exclusions : [{"path":"/usr/bin/ruby","team_id":"","signing_id":"com.apple.ruby","args":["/usr/local/bin/global_mdatp_restarted.rb"]}] [managed]

feature_enabled_protection : true

feature_enabled_portal : true

configuration_source : "local"

configuration_local : "audit"

configuration_portal : "block"

configuration_default : "audit"

configuration_is_managed : false

-

tamper_protectionist der effektive Modus. Wenn dieser Modus der Modus ist, den Sie verwenden möchten, sind Sie fertig. -

configuration_sourcegibt an, wie die Erzwingungsstufe für den Manipulationsschutz festgelegt wird. Sie muss mit der Konfiguration des Manipulationsschutzes übereinstimmen. (Wenn Sie den Modus über ein verwaltetes Profil festlegen undconfiguration_sourceetwas anderes anzeigt, haben Sie Ihr Profil höchstwahrscheinlich falsch konfiguriert.)-

mdm: Sie wird über ein verwaltetes Profil konfiguriert. Nur ein Sicherheitsadministrator kann dies mit einem Update des Profils ändern! -

local– Sie ist mitmdatp configdem Befehl konfiguriert. -

portal– Im Sicherheitsportal festgelegte Standarderzwingungsstufe -

defaults– nicht konfiguriert, der Standardmodus wird verwendet

-

- Wenn

feature_enabled_protectionfalse ist, ist der Manipulationsschutz für Ihre organization nicht aktiviert (dies geschieht, wenn Defender nicht "lizenziert" meldet). - Wenn

feature_enabled_portalfalse ist, ist das Festlegen des Standardmodus über das Sicherheitsportal für Sie noch nicht aktiviert. -

configuration_local,configuration_portalgibtconfiguration_defaultden Modus an, der verwendet werden würde, wenn der entsprechende Konfigurationskanal verwendet wird. (Als Beispiel können Sie den Manipulationsschutz über ein MDM-Profil für den "Block"-Modus konfigurieren undconfiguration_defaultSieauditdarüber informieren. Dies bedeutet nur, dass der Standardmodusauditverwendet wird, wenn Sie Ihr Profil entfernen und der Modus nicht mitmdatp configoder über das Sicherheitsportal festgelegt wurde.

Hinweis

Sie müssen die Protokolle von Microsoft Defender überprüfen, um die gleichen Informationen vor Version 101.98.71 zu erhalten. Im Folgenden sehen Sie ein Beispiel.

$ sudo grep -F '[{tamperProtection}]: Feature state:' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log | tail -n 1

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.