Ergreifen von Reaktionen auf eine Datei

Gilt für:

Wichtig

Einige Informationen in diesem Artikel beziehen sich auf ein vorab veröffentlichtes Produkt, das vor der kommerziellen Veröffentlichung möglicherweise erheblich geändert wird. Microsoft übernimmt in Bezug auf die hier bereitgestellten Informationen keine Gewährleistung, weder ausdrücklich noch konkludent.

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

Reagieren Sie schnell auf erkannte Angriffe, indem Sie Dateien beenden und in Quarantäne stellen oder eine Datei blockieren. Nachdem Sie Maßnahmen für Dateien ergriffen haben, können Sie die Aktivitätsdetails im Info-Center überprüfen.

Antwortaktionen sind auf der Detailprofilseite einer Datei verfügbar. Auf dieser Seite können Sie zwischen dem neuen und dem alten Seitenlayout wechseln, indem Sie neue Dateiseite umschalten. Im weiteren Verlauf dieses Artikels wird das neuere Seitenlayout beschrieben.

Antwortaktionen werden am oberen Rand der Dateiseite ausgeführt und umfassen Folgendes:

- Beenden und Datei unter Quarantäne stellen

- Indikator verwalten

- Datei herunterladen

- Datei sammeln

- Defender Experten fragen

- Manuelle Aktionen

- Suche starten

- Tiefe Analyse

Hinweis

Wenn Sie Defender für Endpunkt Plan 1 verwenden, können Sie bestimmte Reaktionsaktionen manuell ausführen. Weitere Informationen finden Sie unter Manuelle Antwortaktionen.

Sie können auch Dateien für eine eingehende Analyse übermitteln, um die Datei in einer sicheren Cloud-Sandbox auszuführen. Nach Abschluss der Analyse erhalten Sie einen detaillierten Bericht, der Informationen zum Verhalten der Datei enthält. Sie können Dateien für eine umfassende Analyse übermitteln und frühere Berichte lesen, indem Sie die Aktion Deep analysis (Tiefe Analyse ) auswählen.

Einige Aktionen erfordern bestimmte Berechtigungen. In der folgenden Tabelle wird beschrieben, welche Aktionen bestimmte Berechtigungen für portable ausführbare Dateien (PE) und Nicht-PE-Dateien ausführen können:

| Permission | PE-Dateien | Nicht PE-Dateien |

|---|---|---|

| Daten anzeigen | X | X |

| Untersuchung von Warnungen | ☑ | X |

| Grundlegendes zur Liveantwort | X | X |

| Erweiterte Liveantwort | ☑ | ☑ |

Weitere Informationen zu Rollen finden Sie unter Erstellen und Verwalten von Rollen für die rollenbasierte Zugriffssteuerung.

Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Dies trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine hoch privilegierte Rolle, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

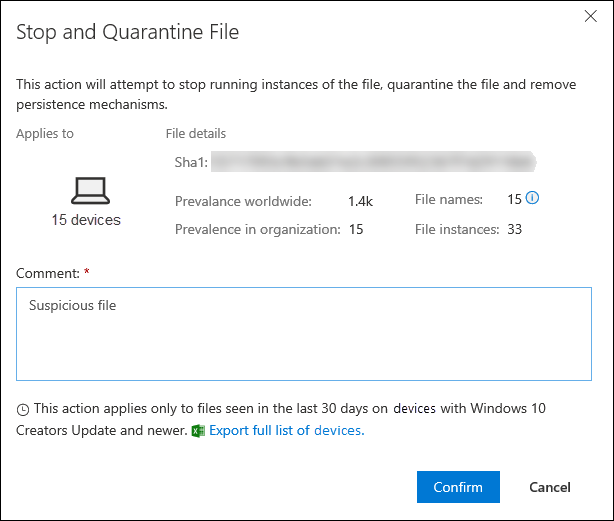

Dateien in Ihrem Netzwerk beenden und unter Quarantäne stellen

Sie können einen Angriff in Ihrem organization eindämmen, indem Sie den schädlichen Prozess beenden und die Datei unter Quarantäne stellen, an der sie beobachtet wurde.

Wichtig

Sie können diese Aktion nur ausführen, wenn:

- Das Gerät, auf dem Sie die Aktion ausführen, wird Windows 10, Version 1703 oder höher, Windows 11 und Windows Server 2012 R2+ ausgeführt.

- Die Datei gehört nicht zu vertrauenswürdigen Herausgebern von Drittanbietern oder ist nicht von Microsoft signiert.

- Microsoft Defender Antivirus muss mindestens im passiven Modus ausgeführt werden. Weitere Informationen finden Sie unter Microsoft Defender Antivirus-Kompatibilität.

Die Aktion Datei beenden und unter Quarantäne stellen umfasst das Beenden ausgeführter Prozesse, das Isolieren der Dateien und das Löschen persistenter Daten wie Registrierungsschlüssel.

Diese Aktion wird auf Geräten mit Windows 10, Version 1703 oder höher, und Windows 11 und Windows Server 2012 R2 oder höher wirksam, bei denen die Datei in den letzten 30 Tagen beobachtet wurde.

Hinweis

Sie können die Datei jederzeit aus der Quarantäne wiederherstellen.

Beenden und Isolieren von Dateien

Wählen Sie die Datei aus, die Sie beenden und unter Quarantäne stellen möchten. Sie können eine Datei aus einer der folgenden Ansichten auswählen oder das Suchfeld verwenden:

- Warnungen: Wählen Sie die entsprechenden Links aus der Beschreibung oder Details im warnungsbezogenen Zeitleiste

- Suchfeld : Wählen Sie im Dropdownmenü Datei aus, und geben Sie den Dateinamen ein.

Hinweis

Die Aktion Datei beenden und unter Quarantäne stellen ist auf maximal 1.000 Geräte beschränkt. Informationen zum Beenden einer Datei auf einer größeren Anzahl von Geräten finden Sie unter Hinzufügen eines Indikators zum Blockieren oder Zulassen einer Datei.

Wechseln Sie zur oberen Leiste, und wählen Sie Datei beenden und unter Quarantäne stellen aus.

Geben Sie einen Grund an, und wählen Sie dann Bestätigen aus.

Im Info-Center werden die Übermittlungsinformationen angezeigt:

- Übermittlungszeit : Zeigt an, wann die Aktion übermittelt wurde.

- Erfolg : Zeigt die Anzahl der Geräte an, auf denen die Datei beendet und unter Quarantäne gesetzt wurde.

- Fehler: Zeigt die Anzahl der Geräte an, auf denen die Aktion fehlgeschlagen ist, sowie Details zum Fehler.

- Ausstehend : Zeigt die Anzahl der Geräte an, auf denen die Datei noch beendet und unter Quarantäne gesetzt werden muss. Dies kann einige Zeit dauern, wenn das Gerät offline ist oder nicht mit dem Netzwerk verbunden ist.

Wählen Sie einen der status Indikatoren aus, um weitere Informationen zur Aktion anzuzeigen. Wählen Sie z. B . Fehler aus, um zu sehen, wo die Aktion fehlgeschlagen ist.

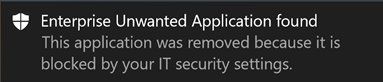

Benachrichtigung über den Gerätebenutzer

Wenn die Datei von einem Gerät entfernt wird, wird die folgende Benachrichtigung angezeigt:

In der Geräte-Zeitleiste wird für jedes Gerät, auf dem eine Datei beendet und unter Quarantäne gesetzt wurde, ein neues Ereignis hinzugefügt.

Eine Warnung wird angezeigt, bevor die Aktion für Dateien implementiert wird, die in einem organization weit verbreitet sind. Es wird überprüft, ob der Vorgang beabsichtigt ist.

Datei aus der Quarantäne wiederherstellen

Sie können ein Rollback ausführen und eine Datei aus der Quarantäne entfernen, wenn Sie nach einer Untersuchung festgestellt haben, dass sie sauber ist. Führen Sie den folgenden Befehl auf jedem Gerät aus, auf dem die Datei unter Quarantäne gesetzt wurde.

Öffnen Sie eine Eingabeaufforderung mit erhöhten Rechten auf dem Gerät:

Wechseln Sie zu Start, und geben Sie cmd ein.

Klicken Sie mit der rechten Maustaste auf Eingabeaufforderung, und wählen Sie Als Administrator ausführen aus.

Geben Sie den folgenden Befehl ein, und drücken Sie die EINGABETASTE:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -AllHinweis

In einigen Szenarien kann threatName wie folgt aussehen: EUS:Win32/CustomEnterpriseBlock!cl.

Defender für Endpunkt stellt alle benutzerdefinierten blockierten Dateien wieder her, die in den letzten 30 Tagen auf diesem Gerät unter Quarantäne standen.

Wichtig

Eine Datei, die als potenzielle Netzwerkgefahr unter Quarantäne gesetzt wurde, kann möglicherweise nicht wiederhergestellt werden. Wenn ein Benutzer versucht, die Datei nach der Quarantäne wiederherzustellen, kann auf diese Datei möglicherweise nicht zugegriffen werden. Dies kann daran liegen, dass das System nicht mehr über Netzwerkanmeldeinformationen für den Zugriff auf die Datei verfügt. In der Regel ist dies das Ergebnis einer temporären Anmeldung bei einem System oder freigegebenen Ordner, und die Zugriffstoken sind abgelaufen.

Datei herunterladen oder sammeln

Wenn Sie datei herunterladen aus den Antwortaktionen auswählen, können Sie ein lokales, kennwortgeschütztes .zip Archiv herunterladen, das Ihre Datei enthält. Es wird ein Flyout angezeigt, in dem Sie einen Grund für das Herunterladen der Datei aufzeichnen und ein Kennwort festlegen können.

Standardmäßig sollten Sie Dateien herunterladen können, die sich in Quarantäne befinden.

Die Schaltfläche Datei herunterladen kann die folgenden Zustände aufweisen:

Aktiv : Sie können die Datei sammeln.

Deaktiviert : Wenn die Schaltfläche während eines aktiven Sammlungsversuchs abgeblendet oder deaktiviert ist, verfügen Sie möglicherweise nicht über die entsprechenden RBAC-Berechtigungen zum Sammeln von Dateien.

Die folgenden Berechtigungen sind erforderlich:

Für Microsoft Defender XDR vereinheitlichte rollenbasierte Zugriffssteuerung (RBAC):

- Hinzufügen von Dateisammlungsberechtigungen in Microsoft Defender XDR Unified (RBAC)

Für Microsoft Defender for Endpoint rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC):

Für portable ausführbare Dateien (.exe, .sys, .dll usw.)

- Sicherheitsadministrator oder erweiterte Liveantwort oder Warnungen

Nicht portable ausführbare Datei (.txt, .docx usw.)

- Sicherheitsadministrator oder erweiterte Liveantwort

- Mandanten mit aktivierten Berechtigungen für den rollenbasierten Zugriff (Role-Based Access, RBAC)

Wichtig

Ab dem 16. Februar 2025 haben neue Microsoft Defender for Endpoint Kunden nur Zugriff auf die Unified Role-Based Access Control (URBAC). Bestehende Kunden behalten ihre aktuellen Rollen und Berechtigungen. Weitere Informationen finden Sie unter URBAC Unified Role-Based Access Control (URBAC) für Microsoft Defender for Endpoint

In Quarantäne befindliche Dateien herunterladen

Dateien, die von Microsoft Defender Antivirus oder Ihrem Sicherheitsteam unter Quarantäne gesetzt wurden, werden gemäß Ihren Beispielübermittlungskonfigurationen auf konforme Weise gespeichert. Ihr Sicherheitsteam kann die Dateien über die Schaltfläche "Datei herunterladen" direkt von der Detailseite der Datei herunterladen. Dieses Feature ist standardmäßig aktiviert.

Der Standort hängt von den geografischen Einstellungen Ihrer organization ab (eu, uk oder US). Eine unter Quarantäne gestellte Datei wird nur einmal pro organization gesammelt. Weitere Informationen zum Datenschutz von Microsoft finden Sie im Service Trust Portal unter https://aka.ms/STP.

Wenn diese Einstellung aktiviert ist, können Sicherheitsteams potenziell fehlerhafte Dateien untersuchen und Vorfälle schnell und weniger riskant untersuchen. Wenn Sie diese Einstellung jedoch deaktivieren müssen, wechseln Sie zu Einstellungen>Endpunkte>Erweiterte Features>In Quarantäne befindliche Dateien herunterladen , um die Einstellung anzupassen. Weitere Informationen zu erweiterten Features

Sichern von unter Quarantäne stehenden Dateien

Benutzer werden möglicherweise aufgefordert, vor dem Sichern der in Quarantäne befindlichen Datei eine explizite Zustimmung zu erteilen, abhängig von Ihrer Beispielübermittlungskonfiguration.

Dieses Feature funktioniert nicht, wenn die Beispielübermittlung deaktiviert ist. Wenn die automatische Beispielübermittlung so festgelegt ist, dass die Berechtigung des Benutzers angefordert wird, werden nur Stichproben gesammelt, deren Übermittlung der Benutzer zustimmt.

Wichtig

Anforderungen für den Download in Quarantäne befindlicher Dateien:

- Ihr organization verwendet Microsoft Defender Antivirus im aktiven Modus.

- Die Antivirus-Engine-Version ist 1.1.17300.4 oder höher. Siehe Monatliche Plattform- und Engine-Versionen

- Cloudbasierter Schutz ist aktiviert. Weitere Informationen finden Sie unter Aktivieren des in der Cloud bereitgestellten Schutzes.

- Die Beispielübermittlung ist aktiviert.

- Auf Clientgeräten muss Windows 11 oder Windows 10, Version 1703 oder höher, ausgeführt werden.

- Servergeräte müssen Windows Server 2025, Windows Server 2022, Windows Server 2019 oder Windows Server 2016

Sammeln von Dateien

Wenn eine Datei noch nicht von Microsoft Defender for Endpoint gespeichert wurde, können Sie sie nicht herunterladen. Stattdessen wird die Schaltfläche Datei sammeln am selben Speicherort angezeigt.

Die Schaltfläche Datei sammeln kann die folgenden Zustände aufweisen:

Aktiv : Sie können die Datei sammeln.

Deaktiviert : Wenn die Schaltfläche während eines aktiven Sammlungsversuchs abgeblendet oder deaktiviert ist, verfügen Sie möglicherweise nicht über die entsprechenden RBAC-Berechtigungen zum Sammeln von Dateien.

Die folgenden Berechtigungen sind erforderlich:

Für portable ausführbare Dateien (.exe, .sys, .dll usw.)

- Sicherheitsadministrator oder erweiterte Liveantwort oder Warnungen

Nicht portable ausführbare Datei (.txt, .docx usw.)

- Sicherheitsadministrator oder erweiterte Liveantwort

Wenn in den letzten 30 Tagen keine Datei im organization angezeigt wurde, ist Datei sammeln deaktiviert.

Wichtig

Eine Datei, die als potenzielle Netzwerkgefahr unter Quarantäne gesetzt wurde, kann möglicherweise nicht wiederhergestellt werden. Wenn ein Benutzer versucht, die Datei nach der Quarantäne wiederherzustellen, kann auf diese Datei möglicherweise nicht zugegriffen werden. Dies kann daran liegen, dass das System nicht mehr über Netzwerkanmeldeinformationen für den Zugriff auf die Datei verfügt. In der Regel ist dies das Ergebnis einer temporären Anmeldung bei einem System oder freigegebenen Ordner, und die Zugriffstoken sind abgelaufen.

Hinzufügen eines Indikators zum Blockieren oder Zulassen einer Datei

Verhindern Sie die weitere Verbreitung eines Angriffs in Ihrem organization, indem Sie potenziell schädliche Dateien oder vermutete Schadsoftware verbieten. Wenn Sie eine potenziell schädliche PE-Datei (Portable Executable) kennen, können Sie sie blockieren. Dieser Vorgang verhindert, dass er auf Geräten in Ihrem organization gelesen, geschrieben oder ausgeführt wird.

Wichtig

Dieses Feature ist verfügbar, wenn Ihr organization Microsoft Defender Antivirus verwendet und von der Cloud bereitgestellter Schutz aktiviert ist. Weitere Informationen finden Sie unter Verwalten des in der Cloud bereitgestellten Schutzes.

Die Antischadsoftware-Clientversion muss 4.18.1901.x oder höher sein.

Dieses Feature soll verhindern, dass vermutete Schadsoftware (oder potenziell schädliche Dateien) aus dem Web heruntergeladen wird. Derzeit werden pe-Dateien (Portable Executable) unterstützt, einschließlich .exe - und .dll-Dateien . Die Abdeckung wird im Laufe der Zeit verlängert.

Diese Antwortaktion ist für Geräte mit Windows 10, Version 1703 oder höher, und Windows 11 verfügbar.

Die Allow- oder Block-Funktion kann nicht für Dateien ausgeführt werden, wenn die Klassifizierung der Datei im Cache des Geräts vor der Aktion zulassen oder blockieren vorhanden ist.

Hinweis

Die PE-Datei muss sich im Geräte-Zeitleiste befinden, damit Sie diese Aktion ausführen können.

Zwischen dem Zeitpunkt, zu dem die Aktion ausgeführt wird, und der eigentlichen Datei, die blockiert wird, kann es einige Minuten dauern.

Aktivieren der Blockdateifunktion

Um mit dem Blockieren von Dateien zu beginnen, müssen Sie zuerst das Feature Blockieren oder Zulassen in den Einstellungen aktivieren.

Datei zulassen oder blockieren

Wenn Sie einen Indikatorhash für eine Datei hinzufügen, können Sie eine Warnung auslösen und die Datei blockieren, wenn ein Gerät in Ihrem organization versucht, sie auszuführen.

Dateien, die automatisch durch einen Indikator blockiert werden, werden nicht im Info-Center der Datei angezeigt, aber die Warnungen sind weiterhin in der Warnungswarteschlange sichtbar.

Weitere Informationen zum Blockieren und Auslösen von Warnungen für Dateien finden Sie unter Übersicht über Indikatoren .

Um das Blockieren einer Datei zu beenden, entfernen Sie den Indikator. Sie können dies über die Aktion Indikator bearbeiten auf der Profilseite der Datei tun. Diese Aktion wird an derselben Position wie die Aktion Indikator hinzufügen angezeigt, bevor Sie den Indikator hinzugefügt haben.

Sie können Indikatoren auch auf der Seite Einstellungen unter Regelindikatoren> bearbeiten. Indikatoren werden in diesem Bereich nach dem Hash ihrer Datei aufgeführt.

Überprüfen von Aktivitätsdetails im Aktionscenter

Das Info-Center enthält Informationen zu Aktionen, die auf einem Gerät oder einer Datei ausgeführt wurden. Sie können die folgenden Details anzeigen:

- Sammlung von Untersuchungspaketen

- Antivirenüberprüfung

- App-Einschränkung

- Geräteisolation

Alle anderen zugehörigen Details werden ebenfalls angezeigt, z. B. Übermittlungsdatum/-uhrzeit, Benutzer übermitteln und ob die Aktion erfolgreich war oder fehlgeschlagen ist.

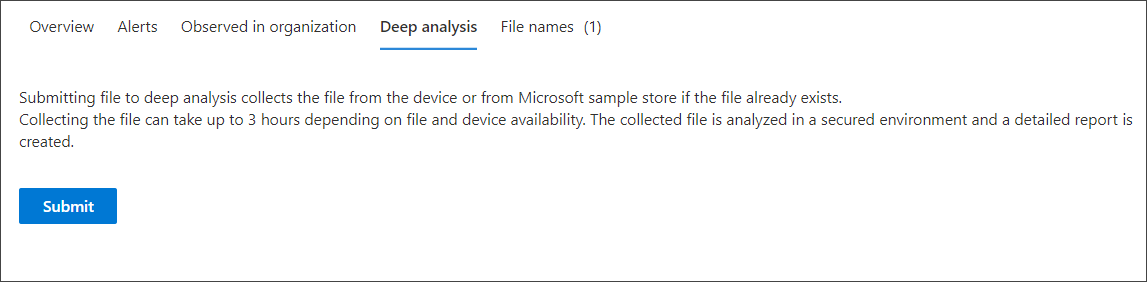

Tiefe Analyse

Cybersicherheitsuntersuchungen werden in der Regel durch eine Warnung ausgelöst. Warnungen beziehen sich auf eine oder mehrere beobachtete Dateien, die häufig neu oder unbekannt sind. Wenn Sie eine Datei auswählen, gelangen Sie zur Dateiansicht, in der Sie die Metadaten der Datei sehen können. Um die daten im Zusammenhang mit der Datei anzureichern, können Sie die Datei zur tiefen Analyse übermitteln.

Die Deep-Analyse-Funktion führt eine Datei in einer sicheren, vollständig instrumentierten Cloudumgebung aus. Ausführliche Analyseergebnisse zeigen die Aktivitäten der Datei, das beobachtete Verhalten und die zugehörigen Artefakte, z. B. gelöschte Dateien, Registrierungsänderungen und Kommunikation mit IP-Adressen. Die umfassende Analyse unterstützt derzeit eine umfassende Analyse portabler ausführbarer Dateien (PE) (einschließlich .exe - und .dll-Dateien ).

Die ausführliche Analyse einer Datei dauert mehrere Minuten. Sobald die Dateianalyse abgeschlossen ist, wird die Registerkarte Deep Analysis aktualisiert, um eine Zusammenfassung sowie Datum und Uhrzeit der letzten verfügbaren Ergebnisse anzuzeigen.

Die Zusammenfassung der umfassenden Analyse enthält eine Liste der beobachteten Verhaltensweisen, von denen einige auf schädliche Aktivitäten hinweisen können, und Beobachtbares, einschließlich kontaktierter IP-Adressen und Dateien, die auf dem Datenträger erstellt wurden. Wenn nichts gefunden wurde, wird in diesen Abschnitten eine kurze Meldung angezeigt.

Die Ergebnisse einer umfassenden Analyse werden mit Threat Intelligence abgeglichen, und alle Übereinstimmungen generieren entsprechende Warnungen.

Verwenden Sie das Feature zur tiefen Analyse, um die Details einer Datei zu untersuchen, in der Regel während einer Untersuchung einer Warnung oder aus einem anderen Grund, aus dem Sie schädliches Verhalten vermuten. Dieses Feature ist oben auf der Seite der Datei verfügbar. Wählen Sie die drei Punkte aus, um auf die Aktion Tiefe Analyse zuzugreifen.

Im folgenden Video erfahren Sie mehr über die umfassende Analyse:

Zur tiefen Analyse übermitteln ist aktiviert, wenn die Datei in der Defender für Endpunkt-Beispielsammlung verfügbar ist oder wenn sie auf einem Windows 10 Gerät beobachtet wurde, das die Übermittlung an eine eingehende Analyse unterstützt.

Hinweis

Nur Dateien aus Windows 10, Windows 11 und Windows Server 2012 R2+ können automatisch erfasst werden.

Sie können auch ein Beispiel über das Microsoft Defender-Portal übermitteln, wenn die Datei auf einem Windows 10 Gerät (oder Windows 11 oder Windows Server 2012 R2+) nicht beobachtet wurde, und warten, bis die Schaltfläche Für tiefe Analyse senden verfügbar ist.

Hinweis

Aufgrund von Back-End-Verarbeitungsflows im Microsoft Defender-Portal kann es zwischen der Dateiübermittlung und der Verfügbarkeit des Features für die umfassende Analyse in Defender für Endpunkt zu einer Wartezeit von bis zu 10 Minuten kommen.

Übermitteln von Dateien zur tiefen Analyse

Wählen Sie die Datei aus, die Sie zur eingehenden Analyse übermitteln möchten. Sie können eine Datei aus einer der folgenden Ansichten auswählen oder durchsuchen:

- Warnungen: Wählen Sie die Dateilinks aus der Beschreibung oder Details im warnungsbezogenen Zeitleiste

- Geräteliste: Wählen Sie die Dateilinks im Abschnitt Beschreibung oder Details im Abschnitt Gerät in organization aus.

- Suchfeld : Wählen Sie im Dropdownmenü Datei aus, und geben Sie den Dateinamen ein.

Wählen Sie in der Dateiansicht auf der Registerkarte Tiefe Analyse die Option Senden aus.

Hinweis

Nur PE-Dateien werden unterstützt, einschließlich .exe - und .dll-Dateien .

Es wird eine Statusanzeige angezeigt, die Informationen zu den verschiedenen Phasen der Analyse bereitstellt. Nach Abschluss der Analyse können Sie den Bericht anzeigen.

Hinweis

Je nach Geräteverfügbarkeit kann die Dauer der Stichprobensammlung variieren. Es gibt ein 3-Stunden-Timeout für die Stichprobensammlung. Die Sammlung schlägt fehl, und der Vorgang wird abgebrochen, wenn zu diesem Zeitpunkt keine Online-Windows 10 Gerät (oder Windows 11 oder Windows Server 2012 R2+) gemeldet wird. Sie können Dateien zur eingehenden Analyse erneut übermitteln, um neue Daten für die Datei zu erhalten.

Anzeigen von Berichten zur tiefen Analyse

Zeigen Sie den bereitgestellten Bericht zur tiefen Analyse an, um ausführlichere Einblicke in die von Ihnen übermittelte Datei zu erhalten. Dieses Feature ist im Dateiansichtskontext verfügbar.

Sie können den umfassenden Bericht anzeigen, der Details zu den folgenden Abschnitten enthält:

- Behaviors

- Observables

Die bereitgestellten Details können Ihnen helfen, zu untersuchen, ob Hinweise auf einen potenziellen Angriff vorhanden sind.

Wählen Sie die Datei aus, die Sie zur eingehenden Analyse übermittelt haben.

Wählen Sie die Registerkarte Tiefe Analyse aus. Wenn vorherige Berichte vorhanden sind, wird die Berichtszusammenfassung auf dieser Registerkarte angezeigt.

Problembehandlung bei der tiefen Analyse

Wenn beim Übermitteln einer Datei ein Problem auftritt, führen Sie die folgenden Schritte zur Problembehandlung aus.

Stellen Sie sicher, dass es sich bei der betreffenden Datei um eine PE-Datei handelt. PE-Dateien haben in der Regel .exe - oder .dll-Erweiterungen (ausführbare Programme oder Anwendungen).

Stellen Sie sicher, dass der Dienst Zugriff auf die Datei hat, dass sie noch vorhanden ist und nicht beschädigt oder geändert wurde.

Warten Sie kurz, und versuchen Sie erneut, die Datei zu übermitteln. Die Warteschlange ist möglicherweise voll, oder es ist ein vorübergehender Verbindungs- oder Kommunikationsfehler aufgetreten.

Wenn die Beispielsammlungsrichtlinie nicht konfiguriert ist, besteht das Standardverhalten darin, die Beispielsammlung zuzulassen. Wenn sie konfiguriert ist, überprüfen Sie, ob die Richtlinieneinstellung die Beispielsammlung zulässt, bevor Sie die Datei erneut übermitteln. Wenn die Beispielsammlung konfiguriert ist, überprüfen Sie den folgenden Registrierungswert:

Path: HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection Name: AllowSampleCollection Type: DWORD Hexadecimal value : Value = 0 - block sample collection Value = 1 - allow sample collectionÄndern Sie die Organisationseinheit über die Gruppenrichtlinie. Weitere Informationen finden Sie unter Konfigurieren mit Gruppenrichtlinie.

Wenn das Problem mit diesen Schritten nicht behoben wird, wenden Sie sich an den Support.

Verwandte Artikel

- Ergreifen von Reaktionen auf einem Gerät

- Untersuchen von Dateien

- Manuelle Reaktionsaktionen in Microsoft Defender for Endpoint Plan 1

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.