AMSI-Demonstrationen mit Microsoft Defender for Endpoint

Gilt für:

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender für Unternehmen

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender Antivirus

Microsoft Defender for Endpoint nutzt das Antimalware Scan Interface (AMSI), um den Schutz vor dateiloser Schadsoftware, dynamischen skriptbasierten Angriffen und anderen nicht traditionellen Cyberbedrohungen zu verbessern. In diesem Artikel wird beschrieben, wie Sie die AMSI-Engine mit einer gutartigen Probe testen.

Szenarioanforderungen und Einrichtung

- Windows 10 oder neuer

- Windows Server 2016 oder höher

- Microsoft Defender Antivirus (als primär) und diese Funktionen müssen aktiviert werden:

- Real-Time Protection (RTP)

- Verhaltensüberwachung (BM)

- Aktivieren der Skriptüberprüfung

Testen von AMSI mit Defender für Endpunkt

In diesem Demoartikel haben Sie zwei Engine-Optionen zum Testen von AMSI:

- PowerShell

- VBScript

Testen von AMSI mit PowerShell

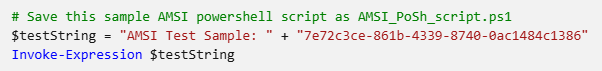

Speichern Sie das folgende PowerShell-Skript als

AMSI_PoSh_script.ps1:Öffnen Sie PowerShell auf Ihrem Gerät als Administrator.

Geben Sie

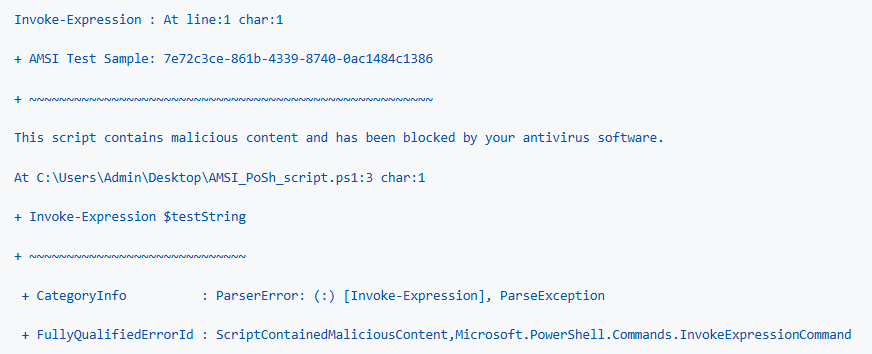

Powershell -ExecutionPolicy Bypass AMSI_PoSh_script.ps1ein, und drücken Sie dann die Eingabetaste.Das Ergebnis sollte wie folgt aussehen:

Testen von AMSI mit VBScript

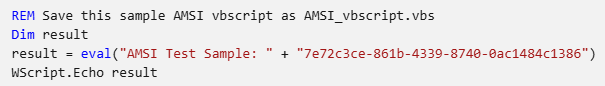

Speichern Sie das folgende VBScript als

AMSI_vbscript.vbs:Öffnen Sie auf Ihrem Windows-Gerät die Eingabeaufforderung als Administrator.

Geben Sie

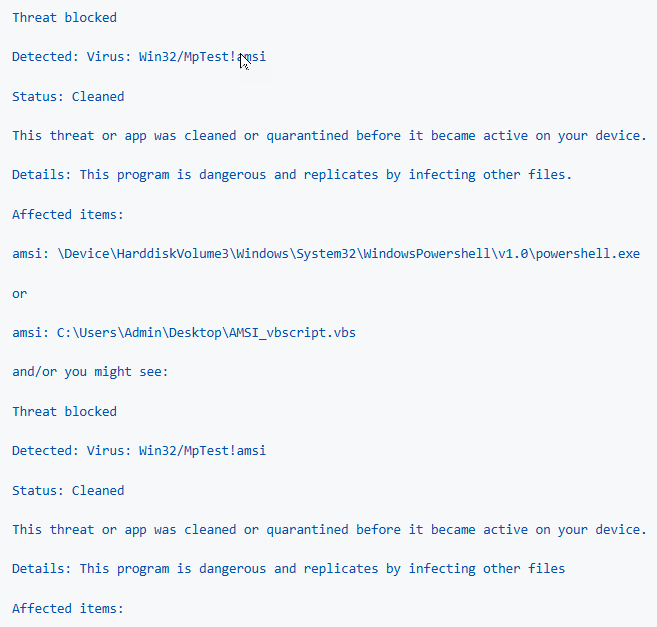

wscript AMSI_vbscript.jsein, und drücken Sie dann die Eingabetaste.Das Ergebnis sollte wie folgt aussehen:

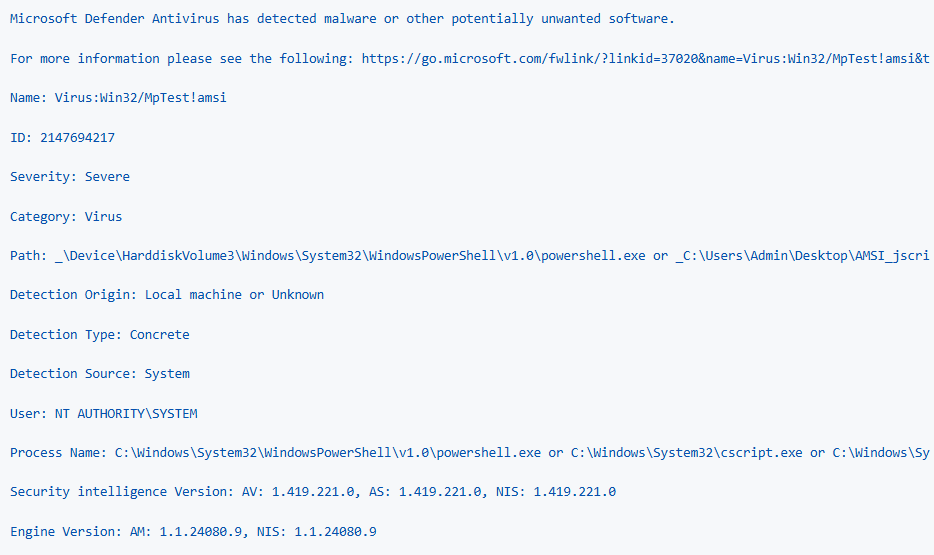

Überprüfen der Testergebnisse

In Ihrem Schutzverlauf sollten die folgenden Informationen angezeigt werden:

Abrufen der Liste der Microsoft Defender Antivirus-Bedrohungen

Sie können erkannte Bedrohungen mithilfe des Ereignisprotokolls oder mithilfe von PowerShell anzeigen.

Verwenden des Ereignisprotokolls

Wechseln Sie zu Start, und suchen Sie nach

EventVwr.msc. Öffnen Sie Ereignisanzeige in der Ergebnisliste.Wechseln Sie zu Anwendungen und Dienste Protokolle>Microsoft>Windows>Windows Defender-Betriebsereignisse.

event ID 1116Suchen Sie nach . Die folgenden Informationen sollten angezeigt werden:

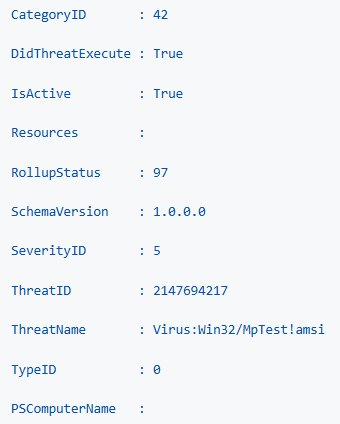

PowerShell verwenden

Öffnen Sie PowerShell auf Ihrem Gerät.

Geben Sie den folgenden Befehl ein:

Get-MpThreat.Möglicherweise werden die folgenden Ergebnisse angezeigt:

Siehe auch

Microsoft Defender for Endpoint : Demonstrationsszenarien

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.