Kontrollierte Ordnerzugriff anpassen

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

- Microsoft Defender Antivirus

Plattformen

- Windows

Tipp

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

Der kontrollierte Ordnerzugriff hilft Ihnen, wertvolle Daten vor schädlichen Apps und Bedrohungen wie Ransomware zu schützen. Der kontrollierte Ordnerzugriff wird unterstützt für:

- Windows 11

- Windows 10

- Windows Server 2025

- Windows Server 2022

- Windows Server 2019

Wichtig

Der kontrollierte Ordnerzugriff wird auf Linux-Servern nicht unterstützt.

In diesem Artikel wird beschrieben, wie Sie die Funktionen für den kontrollierten Ordnerzugriff anpassen, und enthält die folgenden Abschnitte:

- Schützen zusätzlicher Ordner

- Hinzufügen von Apps, für die der Zugriff auf geschützte Ordner zulässig sein soll

- Zulassen des Zugriffs auf geschützte Ordner für signierte ausführbare Dateien

- Anpassen der Benachrichtigung

Wichtig

Der kontrollierte Ordnerzugriff überwacht Apps auf Aktivitäten, die als bösartig erkannt werden. Manchmal werden legitime Apps daran gehindert, Änderungen an Ihren Dateien vorzunehmen. Wenn sich der kontrollierte Ordnerzugriff auf die Produktivität Ihrer organization auswirkt, sollten Sie erwägen, dieses Feature im Überwachungsmodus auszuführen, um die Auswirkungen vollständig zu bewerten.

Schützen zusätzlicher Ordner

Der kontrollierte Ordnerzugriff gilt für viele Systemordner und Standardspeicherorte, einschließlich Ordnern wie Dokumente, Bilder und Filme. Sie können weitere zu schützende Ordner hinzufügen, aber Sie können die Standardordner nicht in der Standardliste entfernen.

Das Hinzufügen weiterer Ordner zum kontrollierten Ordnerzugriff kann hilfreich sein, wenn Sie Dateien nicht in den Standardbibliotheken von Windows speichern oder den Standardspeicherort Ihrer Bibliotheken geändert haben.

Sie können auch Netzwerkfreigaben und zugeordnete Laufwerke angeben. Umgebungsvariablen werden unterstützt. Dies ist jedoch nicht der Wert für Dies.

Sie können die Windows-Sicherheit-App, Gruppenrichtlinie, PowerShell-Cmdlets oder Konfigurationsdienstanbieter für die Verwaltung mobiler Geräte verwenden, um geschützte Ordner hinzuzufügen und zu entfernen.

Verwenden der Windows-Sicherheit-App zum Schützen zusätzlicher Ordner

Öffnen Sie die Windows-Sicherheit App, indem Sie auf der Taskleiste auf das Schildsymbol klicken oder im Startmenü nach Sicherheit suchen.

Wählen Sie Virus & Bedrohungsschutz aus, und scrollen Sie dann nach unten zum Abschnitt Ransomware-Schutz .

Wählen Sie Ransomware-Schutz verwalten aus, um den Bereich Ransomware-Schutz zu öffnen.

Wählen Sie im Abschnitt Kontrollierter Ordnerzugriffdie Option Geschützte Ordner aus.

Wählen Sie in der Benutzer-Access Control-EingabeaufforderungJa aus. Der Bereich Geschützte Ordner wird angezeigt.

Wählen Sie Geschützten Ordner hinzufügen aus, und folgen Sie den Anweisungen zum Hinzufügen von Ordnern.

Verwenden von Gruppenrichtlinie zum Schützen zusätzlicher Ordner

Öffnen Sie auf dem Computer, der Ihre Gruppenrichtlinie verwaltet, die Gruppenrichtlinien-Verwaltungskonsole.

Klicken Sie mit der rechten Maustaste auf das Gruppenrichtlinie Objekt, das Sie konfigurieren möchten, und wählen Sie dann Bearbeiten aus.

Wechseln Sie in Ihrem Gruppenrichtlinie Management Editor zu Computerkonfigurationsrichtlinien>>Administrative Vorlagen.

Erweitern Sie die Struktur zu Windows-Komponenten>Microsoft Defender Antivirus>Windows Defender Exploit Guard>Kontrollierter Ordnerzugriff.

HINWEIS: In älteren Versionen von Windows wird möglicherweise Windows Defender Antivirus anstelle von Microsoft Defender Antivirus angezeigt.Doppelklicken Sie auf Konfigurierte geschützte Ordner, und legen Sie die Option auf Aktiviert fest. Wählen Sie Anzeigen aus, und geben Sie jeden Ordner an, den Sie schützen möchten.

Stellen Sie Ihr Gruppenrichtlinie-Objekt wie üblich bereit.

Verwenden von PowerShell zum Schützen zusätzlicher Ordner

Geben Sie PowerShell im Startmenü ein, klicken Sie mit der rechten Maustaste auf Windows PowerShell, und wählen Sie Als Administrator ausführen aus.

Geben Sie das folgende PowerShell-Cmdlet ein, und

<the folder to be protected>ersetzen Sie dabei durch den Pfad des Ordners (z"c:\apps\". B. ):Add-MpPreference -ControlledFolderAccessProtectedFolders "<the folder to be protected>"Wiederholen Sie Schritt 2 für jeden Ordner, den Sie schützen möchten. Geschützte Ordner sind in der Windows-Sicherheit-App sichtbar.

Wichtig

Verwenden Sie Add-MpPreference , um Apps an die Liste anzufügen oder hinzuzufügen, und nicht Set-MpPreference. Wenn Sie das Set-MpPreference Cmdlet verwenden, wird die vorhandene Liste überschrieben.

Verwenden von MDM-CSPs zum Schützen zusätzlicher Ordner

Verwenden Sie ./Vendor/MSFT/Policy/Config/Defender/GuardedFoldersList Configuration Service Provider (CSP), damit Apps Änderungen an geschützten Ordnern vornehmen können.

Zulassen, dass bestimmte Apps Änderungen an kontrollierten Ordnern vornehmen können

Sie können angeben, ob bestimmte Apps immer als sicher gelten, und Schreibzugriff auf Dateien in geschützten Ordnern gewähren. Das Zulassen von Apps kann nützlich sein, wenn eine bestimmte App, die Sie kennen und denen Sie vertrauen, durch das Feature für den kontrollierten Ordnerzugriff blockiert wird.

Wichtig

Standardmäßig fügt Windows Apps hinzu, die der Liste der zulässigen Apps als freundlich gelten. Solche Apps, die automatisch hinzugefügt werden, werden nicht in der Liste aufgezeichnet, die in der Windows-Sicherheit-App oder mithilfe der zugehörigen PowerShell-Cmdlets angezeigt wird. Sie sollten die meisten Apps nicht hinzufügen müssen. Fügen Sie Apps nur hinzu, wenn sie blockiert werden, und Sie können ihre Vertrauenswürdigkeit überprüfen.

Wenn Sie eine App hinzufügen, müssen Sie den Standort der App angeben. Nur der App an diesem Speicherort wird der Zugriff auf die geschützten Ordner gestattet. Wenn sich die App (mit demselben Namen) an einem anderen Speicherort befindet, wird sie nicht zur Positivliste hinzugefügt und kann durch den kontrollierten Ordnerzugriff blockiert werden.

Eine zulässige Anwendung oder ein zulässiger Dienst verfügt nur nach dem Start über Schreibzugriff auf einen kontrollierten Ordner. Beispielsweise löst ein Updatedienst weiterhin Ereignisse aus, nachdem er zugelassen wurde, bis er beendet und neu gestartet wird.

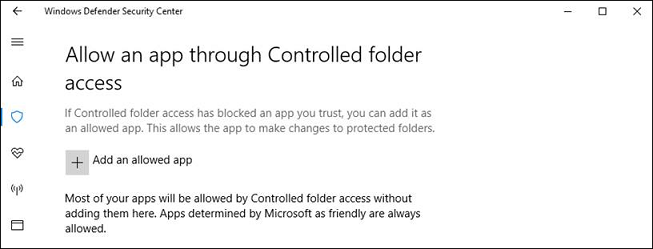

Verwenden der Windows Defender-Sicherheits-App zum Zulassen bestimmter Apps

Öffnen Sie die Windows-Sicherheit-App, indem Sie im Startmenü nach Sicherheit suchen.

Wählen Sie die Kachel Virenschutz & Bedrohungsschutz (oder das Schildsymbol in der linken Menüleiste) und dann Ransomware-Schutz verwalten aus.

Wählen Sie im Abschnitt Kontrollierter Ordnerzugriff die Option App über kontrollierten Ordnerzugriff zulassen aus.

Wählen Sie Zulässige App hinzufügen aus, und folgen Sie den Anweisungen zum Hinzufügen von Apps.

Verwenden von Gruppenrichtlinie zum Zulassen bestimmter Apps

Öffnen Sie auf Ihrem Gruppenrichtlinie Verwaltungsgerät die Gruppenrichtlinie Management Console, klicken Sie mit der rechten Maustaste auf das Gruppenrichtlinie Objekt, das Sie konfigurieren möchten, und wählen Sie Bearbeiten aus.

Wechseln Sie im Gruppenrichtlinien-Verwaltungs-Editor zu Computerkonfiguration, und wählen Sie Administrative Vorlagen aus.

Erweitern Sie die Struktur zu Windows-Komponenten>Microsoft Defender Antivirus>Windows Defender Exploit Guard>Kontrollierter Ordnerzugriff.

Doppelklicken Sie auf die Einstellung Zulässige Anwendungen konfigurieren , und legen Sie dann die Option auf Aktiviert fest. Wählen Sie Anzeigen aus.

Fügen Sie den vollständigen Pfad zur ausführbaren Datei unter Wertname hinzu. Legen Sie Value auf fest

0. Um beispielsweise die Eingabeaufforderung zuzulassen, legen Sie Wertname aufC:\Windows\System32\cmd.exefest. Der Wert sollte auf0festgelegt werden.

Verwenden von PowerShell zum Zulassen bestimmter Apps

Geben Sie PowerShell im Startmenü ein, klicken Sie mit der rechten Maustaste auf Windows PowerShell, und wählen Sie dann Als Administrator ausführen aus.

Geben Sie das folgende Cmdlet ein:

Add-MpPreference -ControlledFolderAccessAllowedApplications "<the app that should be allowed, including the path>"Um beispielsweise die ausführbare test.exe hinzuzufügen, die sich im Ordner C:\apps befindet, würde das Cmdlet wie folgt aussehen:

Add-MpPreference -ControlledFolderAccessAllowedApplications "c:\apps\test.exe"Verwenden Sie

Add-MpPreference -ControlledFolderAccessAllowedApplicationsweiterhin, um der Liste weitere Apps hinzuzufügen. Apps, die mit diesem Cmdlet hinzugefügt wurden, werden in der Windows-Sicherheit-App angezeigt.

Wichtig

Verwenden Sie Add-MpPreference zum Anfügen oder Hinzufügen von Apps zur Liste. Wenn Sie das Set-MpPreference Cmdlet verwenden, wird die vorhandene Liste überschrieben.

Verwenden von MDM-CSPs zum Zulassen bestimmter Apps

Verwenden Sie ./Vendor/MSFT/Policy/Config/Defender/ControlledFolderAccessAllowedApplications Configuration Service Provider (CSP), damit Apps Änderungen an geschützten Ordnern vornehmen können.

Zulassen des Zugriffs auf geschützte Ordner für signierte ausführbare Dateien

Microsoft Defender for Endpoint Zertifikat- und Dateiindikatoren können signierten ausführbaren Dateien den Zugriff auf geschützte Ordner ermöglichen. Details zur Implementierung finden Sie unter Erstellen von Indikatoren basierend auf Zertifikaten.

Hinweis

Dies gilt nicht für Skript-Engines, einschließlich PowerShell.

Anpassen der Benachrichtigung

Weitere Informationen zum Anpassen der Benachrichtigung, wenn eine Regel ausgelöst und eine App oder Datei blockiert wird, finden Sie unter Konfigurieren von Warnungsbenachrichtigungen in Microsoft Defender for Endpoint.

Siehe auch

- Schützen wichtiger Ordner durch kontrollierten Ordnerzugriff

- Kontrollierte Ordnerzugriff aktivieren

- Aktivieren der Regeln zur Verringerung der Angriffsfläche

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.