Integrieren von Defender für Cloud-Apps in Zscaler

Wenn Sie sowohl mit Microsoft Defender for Cloud Apps als auch mit Zscaler arbeiten, integrieren Sie beide, um Ihre Cloud Discovery-Erfahrung zu verbessern. Zscaler überwacht als eigenständiger Cloudproxy den Datenverkehr Ihrer organization und ermöglicht es Ihnen, Richtlinien zum Blockieren von Transaktionen festzulegen. Zusammen stellen Defender for Cloud Apps und Zscaler die folgenden Funktionen bereit:

- Nahtlose Cloudermittlung: Verwenden Sie Zscaler, um Ihren Datenverkehr zu proxyn und an Defender for Cloud Apps zu senden. Die Integration der beiden Dienste bedeutet, dass Sie keine Protokollsammler auf Ihren Netzwerkendpunkten installieren müssen, um Cloud Discovery zu ermöglichen.

- Automatische Blockierung: Nach dem Konfigurieren der Integration werden die Blockfunktionen von Zscaler automatisch auf alle Apps angewendet, die Sie in Defender for Cloud Apps als nicht sanktioniert festlegen.

- Erweiterte Zscalar-Daten: Erweitern Sie Ihr Zscaler-Portal mit der Defender for Cloud Apps Risikobewertung für führende Cloud-Apps, die direkt im Zscaler-Portal angezeigt werden können.

Voraussetzungen

- Eine gültige Lizenz für Microsoft Defender for Cloud Apps oder eine gültige Lizenz für Microsoft Entra ID P1

- Eine gültige Lizenz für Zscaler Cloud 5.6

- Ein aktives Zscaler NSS-Abonnement

Bereitstellen der Zscaler-Integration

Konfigurieren Sie im Zscalar-Portal die Zscaler-Integration für Defender for Cloud Apps. Weitere Informationen finden Sie in der Zscaler-Dokumentation.

Schließen Sie Microsoft Defender XDR die Integration mit den folgenden Schritten ab:

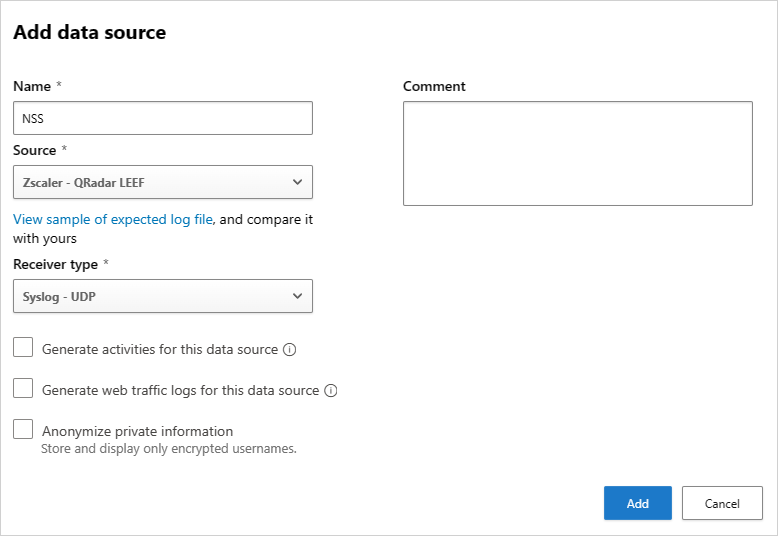

Wählen Sie Einstellungen>Cloud-AppsCloud-Ermittlung>>Automatischer Protokollupload>+Datenquelle hinzufügen aus.

Geben Sie auf der Seite Datenquelle hinzufügen die folgenden Einstellungen ein:

- Name = NSS

- Quelle = Zscaler QRadar LEEF

- Empfängertyp = Syslog – UDP

Zum Beispiel:

Hinweis

Stellen Sie sicher, dass der Name der Datenquelle NSS lautet. Weitere Informationen zum Einrichten von NSS-Feeds finden Sie unter Hinzufügen von Defender for Cloud Apps NSS-Feeds.

Um ein Beispielermittlungsprotokoll anzuzeigen, wählen Sie Beispiel der erwarteten Protokolldatei>anzeigen Beispielprotokoll herunterladen aus. Stellen Sie sicher, dass das heruntergeladene Beispielprotokoll ihren Protokolldateien entspricht.

Nach Abschluss der Integrationsschritte wird jede App, die Sie in Defender for Cloud Apps als nicht sanktioniert festlegen, alle zwei Stunden von Zscaler angepingt und dann gemäß Ihrer Zscalar-Konfiguration von Zscaler blockiert. Weitere Informationen finden Sie unter Sanktionieren/Aufheben der Sanktionierung einer App.

Fahren Sie fort, indem Sie in Ihrem Netzwerk ermittelte Cloud-Apps untersuchen. Weitere Informationen und Untersuchungsschritte finden Sie unter Arbeiten mit Cloud Discovery.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.