In-Browser-Schutz mit Microsoft Edge for Business (Vorschau)

Defender for Cloud Apps Benutzer, die Microsoft Edge for Business verwenden und Sitzungsrichtlinien unterliegen, werden direkt im Browser geschützt. Der In-Browser-Schutz reduziert den Bedarf an Proxys und verbessert sowohl die Sicherheit als auch die Produktivität.

Geschützte Benutzer erleben eine reibungslose Erfahrung mit ihren Cloud-Apps, ohne Latenz- oder App-Kompatibilitätsprobleme und mit einem höheren Sicherheitsniveau.

In-Browser-Schutzanforderungen

Um den In-Browser-Schutz verwenden zu können, müssen sich Benutzer im Arbeitsprofil ihres Browsers befinden.

Mit Microsoft Edge-Profilen können Benutzer Browserdaten in separate Profile aufteilen, wobei die Daten, die zu den einzelnen Profilen gehören, getrennt von den anderen Profilen aufbewahrt werden. Wenn Benutzer beispielsweise über unterschiedliche Profile für persönliches Surfen und Arbeiten verfügen, werden ihre persönlichen Favoriten und der Verlauf nicht mit ihrem Arbeitsprofil synchronisiert.

Wenn Benutzer über separate Profile verfügen, verfügen ihr Arbeitsbrowser (Microsoft Edge for Business) und der persönliche Browser (Microsoft Edge) über separate Caches und Speicherorte, und die Informationen bleiben getrennt.

Um den In-Browser-Schutz verwenden zu können, müssen benutzer außerdem die folgenden Umgebungsanforderungen erfüllen:

| Anforderung | Beschreibung |

|---|---|

| Betriebssysteme | Windows 10 oder 11, macOS |

| Identity Platform | Microsoft Entra-ID |

| Microsoft Edge for Business Versionen | Die letzten beiden stabilen Versionen. Wenn der neueste Microsoft Edge beispielsweise 126 ist, funktioniert der Browserschutz für v126 und v125. Weitere Informationen finden Sie unter Microsoft Edge-Releases. |

| Unterstützte Sitzungsrichtlinien |

Benutzer, die von mehreren Richtlinien bereitgestellt werden, einschließlich mindestens einer Richtlinie, die von Microsoft Edge for Business nicht unterstützt wird, werden ihre Sitzungen immer vom Reverseproxy bereitgestellt. Richtlinien, die im Microsoft Entra ID-Portal definiert sind, werden ebenfalls immer vom Reverseproxy bereitgestellt. |

Alle anderen Szenarien werden automatisch mit der Standardmäßigen Reverseproxytechnologie bereitgestellt, einschließlich Benutzersitzungen von Browsern, die keinen In-Browser-Schutz unterstützen, oder für Richtlinien, die nicht vom In-Browser-Schutz unterstützt werden.

Für instance werden diese Szenarien vom Reverseproxy bereitgestellt:

- Google Chrome-Benutzer.

- Microsoft Edge-Benutzer, die auf eine Richtlinie zum Schützen von Dateidownloads ausgerichtet sind.

- Microsoft Edge-Benutzer auf Android-Geräten.

- Benutzer in Apps, die die OKTA-Authentifizierungsmethode verwenden.

- Microsoft Edge-Benutzer im InPrivate-Modus.

- Microsoft Edge-Benutzer mit älteren Browserversionen.

- B2B-Gastbenutzer.

- Die Sitzung ist auf eine Richtlinie für bedingten Zugriff festgelegt, die in Microsoft Entra ID Portal definiert ist.

Benutzererfahrung mit In-Browser-Schutz

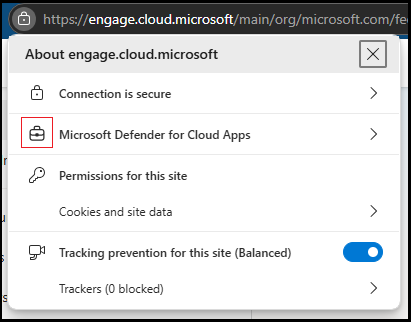

Um zu bestätigen, dass der In-Browser-Schutz aktiv ist, müssen Benutzer das Symbol "Sperren" in der Adressleiste des Browsers auswählen und nach dem "Koffer"-Symbol im angezeigten Formular suchen. Das Symbol gibt an, dass die Sitzung durch Defender for Cloud Apps geschützt ist. Zum Beispiel:

Außerdem wird das .mcas.ms Suffix nicht in der Adressleiste des Browsers mit In-Browser-Schutz angezeigt, wie es bei der standardmäßigen App-Steuerung für bedingten Zugriff der Fall ist, und Entwicklertools sind mit browserinternem Schutz deaktiviert.

Erzwingung von Arbeitsprofilen für browserinternen Schutz

Um auf eine Arbeitsressource in contoso.com mit Browserschutz zuzugreifen, müssen sich Benutzer mit ihrem username@contoso.com Profil anmelden. Wenn Benutzer versuchen, von außerhalb des Arbeitsprofils auf die Arbeitsressource zuzugreifen, werden sie aufgefordert, zum Arbeitsprofil zu wechseln oder eins zu erstellen, wenn es nicht vorhanden ist. Benutzer können auch mit ihrem aktuellen Profil fortfahren. In diesem Fall werden sie von der Reverseproxyarchitektur bereitgestellt.

Wenn der Benutzer entscheidet, ein neues Arbeitsprofil zu erstellen, wird er mit der Option Meinem organization erlauben, mein Gerät zu verwalten aufgefordert. In solchen Fällen müssen Benutzer diese Option nicht auswählen, um das Arbeitsprofil zu erstellen oder vom In-Browser-Schutz zu profitieren.

Weitere Informationen finden Sie unter Microsoft Edge for Business und Hinzufügen neuer Profile zu Microsoft Edge.

Konfigurieren von In-Browser-Schutzeinstellungen

Der In-Browser-Schutz mit Microsoft Edge for Business ist standardmäßig aktiviert. Administratoren können die Integration deaktivieren und aktivieren und eine Aufforderung für Nicht-Microsoft Edge-Benutzer konfigurieren, um zu Microsoft Edge zu wechseln, um die Leistung und Sicherheit zu verbessern.

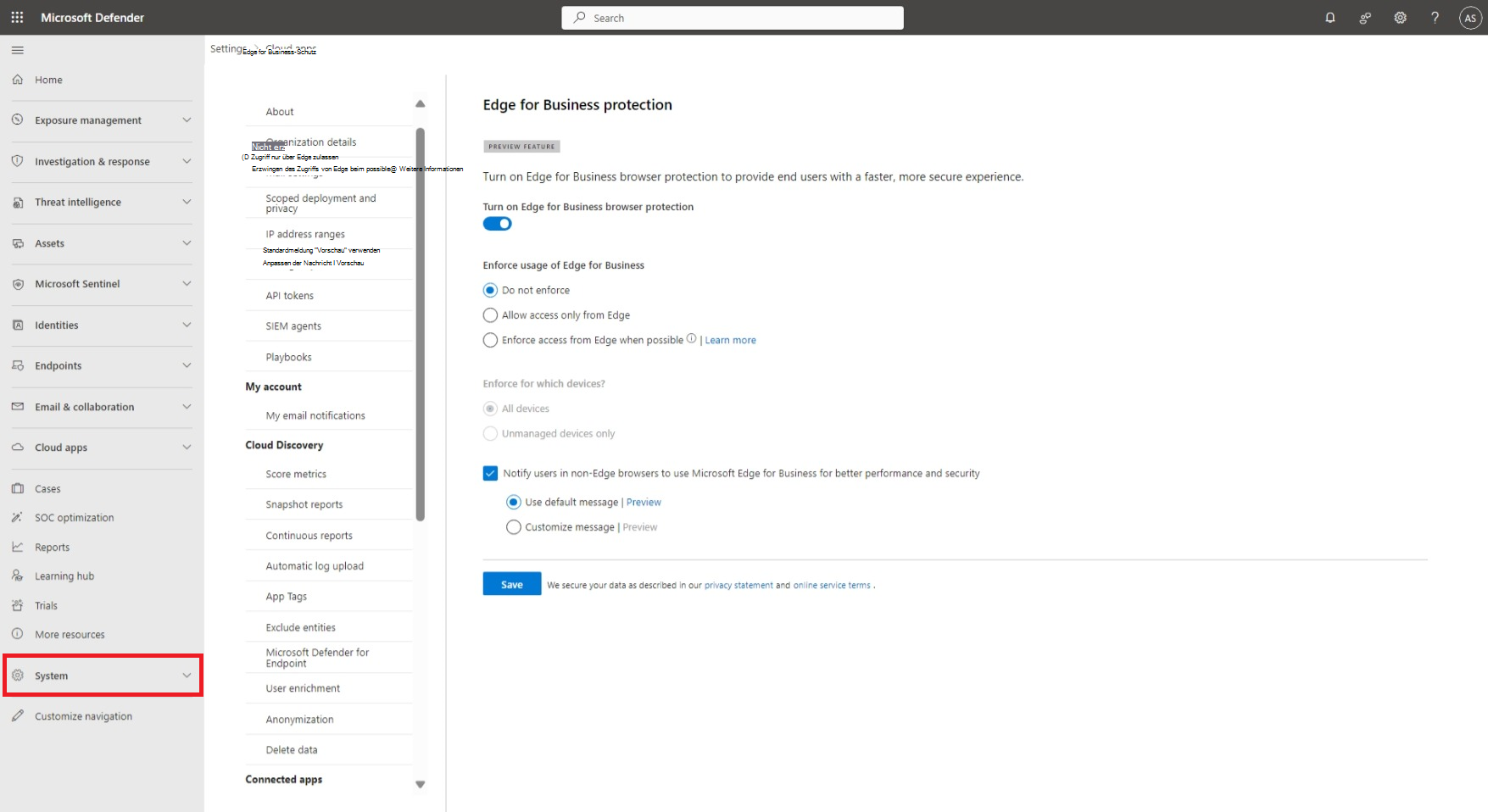

Navigieren Sie im Microsoft Defender-Portal unter https://security.microsoft.comzum Abschnitt >Systemeinstellungen>>Cloud-Apps>Bedingter Zugriff App-SteuerungEdge for Business-Schutz. Oder verwenden Sie https://security.microsoft.com/cloudapps/settings?tabid=edgeIntegration, um direkt zur Edge for Business-Schutzseite zu wechseln.

Konfigurieren Sie auf der Seite Edge for Business-Schutz die folgenden Einstellungen nach Bedarf:

Edge for Business-Browserschutz aktivieren: Der Standardwert ist Ein, Aber Sie können die Einstellung auf Aus umschalten.

Benutzer in Nicht-Edge-Browsern benachrichtigen, Microsoft Edge for Business für bessere Leistung und Sicherheit zu verwenden: Wenn Sie das Kontrollkästchen aktivieren, aktivieren Sie einen der folgenden Angezeigten Werte:

- Standardmeldung verwenden (Standard)

- Nachricht anpassen: Geben Sie den benutzerdefinierten Text in das angezeigte Feld ein.

Verwenden Sie den Link Vorschau , um die Benachrichtigung anzuzeigen.

Wenn Sie auf der Seite Schutz für Edge for Business fertig sind, wählen Sie Speichern aus.

Arbeiten mit Microsoft Purview und endpoint data loss prevention

Wenn sowohl für Defender for Cloud Apps-Richtlinien als auch für eine Microsoft Purview Endpoint-Richtlinie zur Verhinderung von Datenverlust (Data Loss Prevention, DLP) derselbe Kontext und dieselbe Aktion konfiguriert sind, wird die Endpunkt-DLP-Richtlinie angewendet.

Beispielsweise verfügen Sie über eine Endpunkt-DLP-Richtlinie, die einen Dateiupload in Salesforce blockiert, und Sie verfügen auch über eine Defender for Cloud Apps Richtlinie, die Dateiuploads in Salesforce überwacht. In diesem Szenario wird die Endpunkt-DLP-Richtlinie angewendet.

Weitere Informationen finden Sie unter Informationen zur Verhinderung von Datenverlust.

Erzwingen des Microsoft Edge-Browserschutzes beim Zugriff auf Geschäfts-Apps

Administratoren, die die Leistungsfähigkeit des Microsoft Edge-Browserschutzes verstehen, können verlangen, dass Benutzer Microsoft Edge verwenden, wenn sie auf Unternehmensressourcen zugreifen. Ein Hauptgrund ist die Sicherheit, da die Barriere für die Umgehung von Sitzungssteuerungen mit Microsoft Edge viel höher ist als bei Reverseproxytechnologie.

Navigieren Sie im Microsoft Defender-Portal unter https://security.microsoft.comzum Abschnitt >Systemeinstellungen>>Cloud-Apps>Bedingter Zugriff App-SteuerungEdge for Business-Schutz. Oder verwenden Sie https://security.microsoft.com/cloudapps/settings?tabid=edgeIntegration, um direkt zur Edge for Business-Schutzseite zu wechseln.

Solange edge for Business-Browserschutz aktivieren aktiviert ist, ist auf der Seite Edge for Business-Schutzerzwingen mit den folgenden Werten verfügbar:

Nicht erzwingen (Standard)

Zugriff nur über Edge zulassen: Der Zugriff auf die Geschäftsanwendung (im Rahmen von Sitzungsrichtlinien) ist nur über den Microsoft Edge-Browser verfügbar.

Zugriff von Edge erzwingen, wenn möglich: Benutzer sollten Microsoft Edge verwenden, um auf die Anwendung zuzugreifen, wenn ihr Kontext dies zulässt. Andernfalls wird möglicherweise ein anderer Browser verwendet, um auf die geschützte Anwendung zuzugreifen.

Beispielsweise unterliegt ein Benutzer einer Richtlinie, die nicht mit den In-Browser-Schutzfunktionen übereinstimmt (z. B. Datei beim Herunterladen schützen), ODER das Betriebssystem ist inkompatibel (für instance Android).

Da der Benutzer in diesem Szenario keine Kontrolle über den Kontext hat, kann er sich für die Verwendung eines anderen Browsers entscheiden.

Wenn die entsprechenden Richtlinien dies zulassen und das Betriebssystem kompatibel ist (Windows 10, 11, macOS), muss der Benutzer Microsoft Edge verwenden.

Wenn Sie Zugriff nur von Microsoft Edge zulassen oder Zugriff von Microsoft Edge erzwingen auswählen, wenn möglich, ist die Einstellung Für welche Geräte erzwingen? mit den folgenden Werten verfügbar:

- Alle Geräte (Standard)

- Nur nicht verwaltete Geräte

Wenn Sie auf der Seite Schutz für Edge for Business fertig sind, wählen Sie Speichern aus.

Verwandte Inhalte

Weitere Informationen finden Sie unter Microsoft Defender for Cloud Apps App-Steuerung für bedingten Zugriff.