Silverfort

Das Silverfort-Plug-In für Microsoft Security Copilot ermöglicht die nahtlose Integration der erweiterten CEF-Daten von Silverfort in die Microsoft Sentinel Umgebung, um Erkenntnisse zum Identitätsschutz zu gewinnen. Dieses Plug-In ermöglicht es Sicherheitsteams, ihre Funktionen zur Bedrohungserkennung und -reaktion durch intuitive Abfragen in natürlicher Sprache und detaillierte Erkenntnisse zu verbessern.

Das Silverfort-Plug-In nutzt KQL-basierte Abfragen, um Daten aus den Sicherheitsprotokollen von Silverfort im Microsoft Sentinel Arbeitsbereich zu extrahieren und zu analysieren. Benutzer können ihre Abfragen mithilfe einer Reihe von Eingabeparametern anpassen, um gezielte Informationen abzurufen, was eine effizientere Bedrohungsuntersuchung und proaktive Schutzmaßnahmen ermöglicht.

Hinweis

Dieser Artikel enthält Informationen zu Plug-Ins von Drittanbietern. Dies wird bereitgestellt, um Integrationsszenarien abzuschließen. Microsoft bietet jedoch keine Unterstützung bei der Problembehandlung für Plug-Ins von Drittanbietern. Wenden Sie sich an den Drittanbieter, um Support zu erhalten.

Voraussetzungen

Um das Silverfort-Plug-In verwenden zu können, müssen Sie zunächst cef (Common Event Format) und Syslog über die Azure Monitor Agent-Weiterleitung (AMA) konfigurieren. Verwenden Sie dazu den folgenden Leitfaden. Dieses Plug-In fragt Daten ab, die in der CommonSecurityLog-Tabelle in einem Log Analytics-Arbeitsbereich gespeichert sind, der für Microsoft Sentinel aktiviert ist. Weitere Informationen finden Sie unter Erfassen von Syslog- und CEF-Nachrichten zum Microsoft Sentinel mit dem Azure Monitor-Agent.

Fahren Sie nach dem Einrichten einer Weiterleitung mit folgendes fort:

- Zuweisen einer öffentlichen IP-Adresse

- Eingehenden Syslog-Datenverkehr an Port 514 in den Netzwerkeinstellungen zulassen

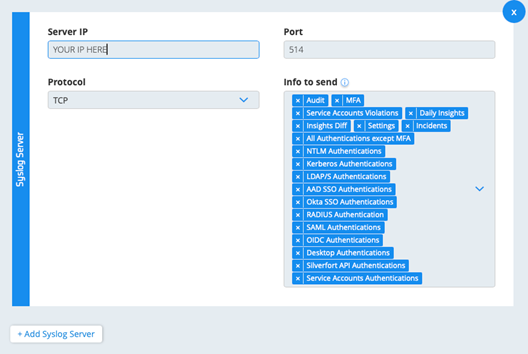

Sie können nun Ihren Syslog-Server in Silverfort einrichten, um die Ereignisse zu senden und die informationen vom neu konfigurierten AMA an Microsoft Sentinel weiterzuleiten.

Geben Sie die IP-Adresse Ihrer AMA-Weiterleitung in das Feld Server-IP ein.

Geben Sie Port 514 in das Feld Port ein.

Wählen Sie im Feld Protokoll die Option TCP-Protokoll aus.

Stellen Sie sicher, dass alle Informationen in den Feldern mit Ausnahme der Splunk-Anwendung vorhanden sind.

Wählen Sie Alle speichern aus.

Klare Ideen vor dem Loslegen

Sie müssen die folgenden Schritte ausführen, bevor Sie das Plug-In verwenden.

Melden Sie sich bei Microsoft Security Copilot an.

Greifen Sie auf Plug-Ins verwalten zu, indem Sie auf der Eingabeaufforderungsleiste die Schaltfläche Plug-In auswählen.

Wählen Sie neben Silverfort die Umschaltfläche aus, um es zu aktivieren.

Geben Sie die folgenden Informationen an:

- TenantId: Die ID der Microsoft Entra ID Organisation, in der sich der Microsoft Sentinel Arbeitsbereich befindet.

- WorkspaceName: Der Name des Microsoft Sentinel Arbeitsbereichs.

- SubscriptionId: Die ID des Azure-Abonnements, in dem sich der Microsoft Sentinel Arbeitsbereich befindet.

- ResourceGroupName: Der Name der Ressourcengruppe, in der sich der Microsoft Sentinel Arbeitsbereich befindet.

Speichern Sie Ihre Änderungen.

Silverfort-Beispielaufforderungen

Nachdem das Silverfort-Plug-In konfiguriert wurde, können Sie es verwenden, indem Sie einen der folgenden Schritte ausführen:

- Greifen Sie auf die Plug-In-Funktionen zu, indem Sie in der Eingabeaufforderungsleiste die Schaltfläche Plug-In und Dann Silverfort auswählen.

- Eingabeaufforderung Security Copilot mithilfe einer der folgenden Beispieleingabeaufforderungen.

Die folgende Tabelle enthält Beispielaufforderungen zum Ausprobieren:

| Funktion | Beispieleingabeaufforderungen |

|---|---|

| QuerySilverfortInformation Fragt Informationen zu CEF-Daten innerhalb Microsoft Sentinel basierend auf Zeit, Risiko, Indikator, Quell-IP, Quellhostname usw. ab. |

Provide a count of Silverfort risk requests that have the Silverfort policy name 'mypolicy' in the last week. How many Silverfort MFA subtype requests have there been in the last week that have an MFA response of 'Blocked'?How many requests in the last week have a Silverfort policy action of 'MFA'?Give me the top 10 Silverfort requests with Criticalrisk where the source username is "john.doe@something.com". |

| QuerySilverfortIncidents Abfragen für alle Silverfort-bezogenen Vorfälle innerhalb des angegebenen Zeitraums |

Give me all Silverfort incidents in the last month. Give me all Silverfort incidents in the last week with status ongoing. |

Problembehandlung für das Silverfort-Plug-In

Fehler treten auf

Wenn Fehler auftreten, z. B . Konnte Ihre Anforderung nicht abschließen oder Unbekannter Fehler aufgetreten | Stellen Sie sicher, dass das Plug-In aktiviert ist. Dieser Fehler kann auftreten, wenn der Lookbackzeitraum zu lang ist, sodass die Abfrage versucht, eine übermäßige Datenmenge abzurufen. Wenn das Problem weiterhin besteht, melden Sie sich bei Security Copilot ab, und melden Sie sich dann wieder an.

Prompts nicht die richtigen Funktionen aufrufen

Wenn Eingabeaufforderungen nicht die richtigen Funktionen aufrufen oder Eingabeaufforderungen einen anderen Funktionssatz aufrufen, verfügen Sie möglicherweise über benutzerdefinierte Plug-Ins oder andere Plug-Ins, die über ähnliche Funktionen wie der Funktionssatz verfügen, den Sie verwenden möchten.

Feedback geben

Wenden Sie sich an Silverfort, um Feedback zu geben.