Essential Eight Patch-Anwendungen

In diesem Artikel werden Methoden zum Erreichen des Australian Cyber Security Center (ACSC) Essential Eight Maturity Model zum Patchen von Anwendungen beschrieben.

ISM-Steuerungen und Patchanwendungen– Reifegrade

Eine Zuordnung zwischen Maturity Level 1 (ML1), Maturity Level 2 (ML2) und Maturity Level 3 (ML3) des Patch Application Essential Eight Control zum ISM ist in der folgenden Tabelle beschrieben.

| ISM-Steuerung Sep 2024 | Reifegrad | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | Andere Anwendungen als Office-Produktivitätssuites, Webbrowser und deren Erweiterungen, E-Mail-Clients, PDF-Software, Adobe Flash Player und Sicherheitsprodukte, die nicht mehr von Anbietern unterstützt werden, werden entfernt. | Mithilfe der Anwendungsverwaltungsmethode von Intune werden nicht unterstützte Anwendungen entfernt. |

| ISM-1690 | 1, 2, 3 | Patches, Updates oder andere Risikominderungen von Anbietern für Sicherheitsrisiken in Onlinedienste werden innerhalb von zwei Wochen nach der Veröffentlichung angewendet, wenn Sicherheitsrisiken von Anbietern als nicht kritisch bewertet werden und keine funktionierenden Exploits vorhanden sind. | Intune Dienst wird regelmäßig von Microsoft aktualisiert und gepatcht, um sicherzustellen, dass kein funktionierender Exploit vorhanden ist. |

| ISM-1691 | 1, 2 | Patches, Updates oder andere Risikominderungen von Anbietern für Sicherheitsrisiken in Office-Produktivitätssuites, Webbrowsern und deren Erweiterungen, E-Mail-Clients, PDF-Software und Sicherheitsprodukten werden innerhalb von zwei Wochen nach der Veröffentlichung angewendet. | Mithilfe von Windows Update for Business und definierten Updateringen werden die Patches mit einer Veröffentlichung von 2 Wochen installiert. Für die Installation des neuesten Patches für E-Mail-Clients, PDF-Software und Sicherheitsprodukt wird Intune Anwendungsbereitstellungsmethode verwendet. |

| ISM-1692 | 3 | Patches, Updates oder andere Risikominderungen von Anbietern für Sicherheitsrisiken in Office-Produktivitätssuites, Webbrowsern und deren Erweiterungen, E-Mail-Clients, PDF-Software und Sicherheitsprodukten werden innerhalb von 48 Stunden nach der Veröffentlichung angewendet, wenn Sicherheitsrisiken von Anbietern als kritisch bewertet werden oder wenn funktionierende Exploits vorhanden sind. | Microsoft Defender Sicherheitsrisikomethode wird verwendet, um Sicherheitsrisiken zu identifizieren. Intune Anwendung wird verwendet, um die Patches innerhalb von 48 Stunden nach der Veröffentlichung bereitzustellen. |

| ISM-1693 | 2, 3 | Patches, Updates oder andere Risikominderungen von Anbietern für Sicherheitsrisiken in anderen Anwendungen als Office-Produktivitätssuites, Webbrowsern und deren Erweiterungen, E-Mail-Clients, PDF-Software und Sicherheitsprodukten werden innerhalb eines Monats nach der Veröffentlichung angewendet. | Intune Anwendungsbereitstellungsmethode wird verwendet, um die Anwendungspatches innerhalb eines Monats nach der Veröffentlichung bereitzustellen. |

| ISM-1698 | 1, 2, 3 | Ein Sicherheitsrisikoscanner wird mindestens täglich verwendet, um fehlende Patches oder Updates für Sicherheitsrisiken in Onlinedienste zu identifizieren. | Geräte werden in Defender für Endpunkt integriert. Microsoft Defender Vulnerability Management überwacht und erkennt risiken kontinuierlich auf den Geräten eines organization. |

| ISM-1699 | 1, 2, 3 | Ein Sicherheitsrisikoscanner wird mindestens wöchentlich verwendet, um fehlende Patches oder Updates für Sicherheitsrisiken in Office-Produktivitätssuites, Webbrowsern und deren Erweiterungen, E-Mail-Clients, PDF-Software und Sicherheitsprodukten zu identifizieren. | Geräte werden in Defender für Endpunkt integriert. Microsoft Defender Vulnerability Management überwacht und erkennt risiken kontinuierlich auf den Geräten eines organization. |

| ISM-1700 | 2, 3 | Ein Sicherheitsrisikoscanner wird mindestens zwei Wochen verwendet, um fehlende Patches oder Updates für Sicherheitsrisiken in anderen Anwendungen als Office-Produktivitätssammlungen, Webbrowsern und deren Erweiterungen, E-Mail-Clients, PDF-Software und Sicherheitsprodukten zu identifizieren. | Geräte werden in Defender für Endpunkt integriert. Microsoft Defender Vulnerability Management überwacht und erkennt risiken kontinuierlich auf den Geräten eines organization. |

| ISM-17041 | 1, 2, 3 | Office-Produktivitätssuites, Webbrowser und deren Erweiterungen, E-Mail-Clients, PDF-Software, Adobe Flash Player und Sicherheitsprodukte, die nicht mehr von Anbietern unterstützt werden, werden entfernt. | Intune Application-Bereitstellungsmethode wird verwendet, um nicht unterstützte Anwendungen und Erweiterungen zu entfernen. |

| ISM-18071 | 1, 2, 3 | Eine automatisierte Methode zur Ressourcenermittlung wird mindestens zwei Wochen verwendet, um die Erkennung von Ressourcen für nachfolgende Aktivitäten zur Überprüfung auf Sicherheitsrisiken zu unterstützen. | Verwenden Sie einen Scanner, um die Ressourcenermittlung durchzuführen und den Ressourcenbestand zu verwalten. |

| ISM-18081 | 1, 2, 3 | Für Aktivitäten zur Überprüfung auf Sicherheitsrisiken wird eine Überprüfung auf Sicherheitsrisiken mit einer aktuellen Datenbank verwendet. | Die Datenbank für Sicherheitsrisiken von DVM wird kontinuierlich aktualisiert, wenn Microsoft und andere Sicherheitsrisiken in in Ihrem Netzwerk installierter Software entdecken. |

| ISM-1876 | 1, 2, 3 | Patches, Updates oder andere Risikominderungen von Anbietern für Sicherheitsrisiken in Onlinedienste werden innerhalb von 48 Stunden nach der Veröffentlichung angewendet, wenn Sicherheitsrisiken von Anbietern als kritisch eingestuft werden oder wenn funktionierende Exploits vorhanden sind. | Intune Dienst wird regelmäßig von Microsoft aktualisiert und gepatcht, um sicherzustellen, dass kein funktionierender Exploit vorhanden ist. |

| ISM-1901 | 3 | Patches, Updates oder andere Risikominderungen von Anbietern für Sicherheitsrisiken in Office-Produktivitätssuites, Webbrowsern und deren Erweiterungen, E-Mail-Clients, PDF-Software und Sicherheitsprodukten werden innerhalb von zwei Wochen nach der Veröffentlichung angewendet, wenn Sicherheitsrisiken von Anbietern als nicht kritisch bewertet werden und keine funktionierenden Exploits vorhanden sind. | Microsoft Defender Sicherheitsrisikomethode wird verwendet, um Sicherheitsrisiken zu identifizieren. Intune Anwendung wird verwendet, um die Patches innerhalb von zwei Wochen nach der Veröffentlichung bereitzustellen. |

| ISM-1905 | 1, 2, 3 | Onlinedienste, die von Anbietern nicht mehr unterstützt werden, werden entfernt. | Der IT-Administrator deaktiviert alle Konten und Connectors, die dem Onlinedienst zugeordnet sind und die vom Anbieter nicht mehr unterstützt werden. |

Hinweis

1 Diese Steuerelemente decken sowohl die Patchanwendung als auch das Patchbetriebssystem in Essential 8 ab.

Microsoft Defender Vulnerability Management (DVM)

Die Entdeckung neuer Sicherheitsrisiken und Unterbrechungen durch Angreifer kann jederzeit auftreten. Daher sollten Organisationen sicherstellen, dass Sicherheitsrisiken rechtzeitig behoben werden. Wenn ein Hersteller einen Patch veröffentlicht, sollte der Patch mit den folgenden Überlegungen angewendet werden:

- Ein Zeitrahmen, der der Exposition eines organization dem Sicherheitsrisiko entspricht,

- Das Ausmaß der Cyberbedrohung, vor der sich die organization schützen möchten, und

- Die ML-Ebene, die sie erreichen möchten

Ein Problem, mit dem viele Organisationen konfrontiert sind, ist die mangelnde Sichtbarkeit der tatsächlichen Patch-status ihrer Umgebung. Dieser Mangel an Sichtbarkeit kann dazu führen, dass Organisationen unwissentlich der Ausnutzung durch Angreifer ausgesetzt sind. Organisationen können fälschlicherweise davon ausgehen, dass Patches angewendet wurden oder gemeldet wurden, wenn sie nicht erfolgreich angewendet wurden. Mithilfe von Microsoft Defender Vulnerability Management (DVM) können Organisationen Informationen zu Patches in ihrer Umgebung sammeln. In besonderen Fällen, in denen ein Sicherheitsrisikoscanner nicht verwendet werden kann, sollten Organisationen die Dokumentation des Anbieters lesen, um zu erfahren, wie Patchingstufen identifiziert und stattdessen manuelle Audits durchgeführt werden können.

Da in den Grundlagen 8 eine Mindestmenge an vorbeugenden Maßnahmen beschrieben wird, müssen Organisationen weitere Maßnahmen implementieren, wenn dies von ihrer Umgebung als gerechtfertigt eingestuft wird. Darüber hinaus kann essential 8 dazu beitragen, die meisten Cyberbedrohungen zu entschärfen, aber nicht alle Cyberbedrohungen. Weitere Entschärfungsstrategien und Sicherheitskontrollen müssen in Betracht gezogen werden, z. B. die Strategien zur Entschärfung von Cyber-Sicherheitsvorfällen und das Handbuch zur Informationssicherheit (Information Security Manual, ISM).

Implementierung – Patchanwendungen

Steuern spezifischer Anleitungen

Dieses Steuerelement verfügt über zwei Standard Komponenten. Eine ist technologie zum Entdecken von Sicherheitsrisiken und die andere ist der Prozess der organization für die Verwaltung von Sicherheitsrisiken.

- Technologie: Technologien wie Sicherheitsrisikoscanner und Patchrollout-Systeme können Organisationen unterstützen. Die Sicherheitsrisikoscanner helfen dabei, Informationen zu anfälligen Anwendungen und fehlenden Patches in der Umgebung zu sammeln.

- Prozess: Organisationsprozess, der einen Plan zur Verwaltung von Sicherheitsrisiken definiert, um Sicherheitsrisiken zu ermitteln, zu identifizieren, zu klassifizieren, zu bewerten und zu beheben oder zu entschärfen. Die organization sollte auch über einen Prozess verfügen, der entweder das Onboarding von Systemen für automatisierte Sicherheitsrisikoscanner oder eine entsprechende Problemumgehung wie das Einrichten von E-Mail-Benachrichtigungen des Anbieters vorschreibt. In Fällen, in denen keine Sicherheitsrisikoscanner verwendet werden können, sollten Organisationen die Dokumentation des Anbieters lesen, um zu erfahren, wie Patchebenen identifiziert und stattdessen manuelle Audits durchgeführt werden können. Für das Anwendungspatching-Steuerelement spielen der Prozess zur Verwaltung von Sicherheitsrisiken und sein Auftrag eine wichtige Rolle beim Erreichen der von ACSC definierten Reifegrade. Der rechtzeitige Rollout von Patches ist entscheidend für den Prozess der Sicherheitsrisikomanagement. Daher müssen Organisationen einen Patchrollout Zeitleiste als Teil ihrer Essential 8 ML-Ebene definiert haben. Darüber hinaus erfordern sie definierte Zuständigkeiten für Teams mithilfe einer Rollenverantwortungsmatrix oder eines gleichwertigen Modells.

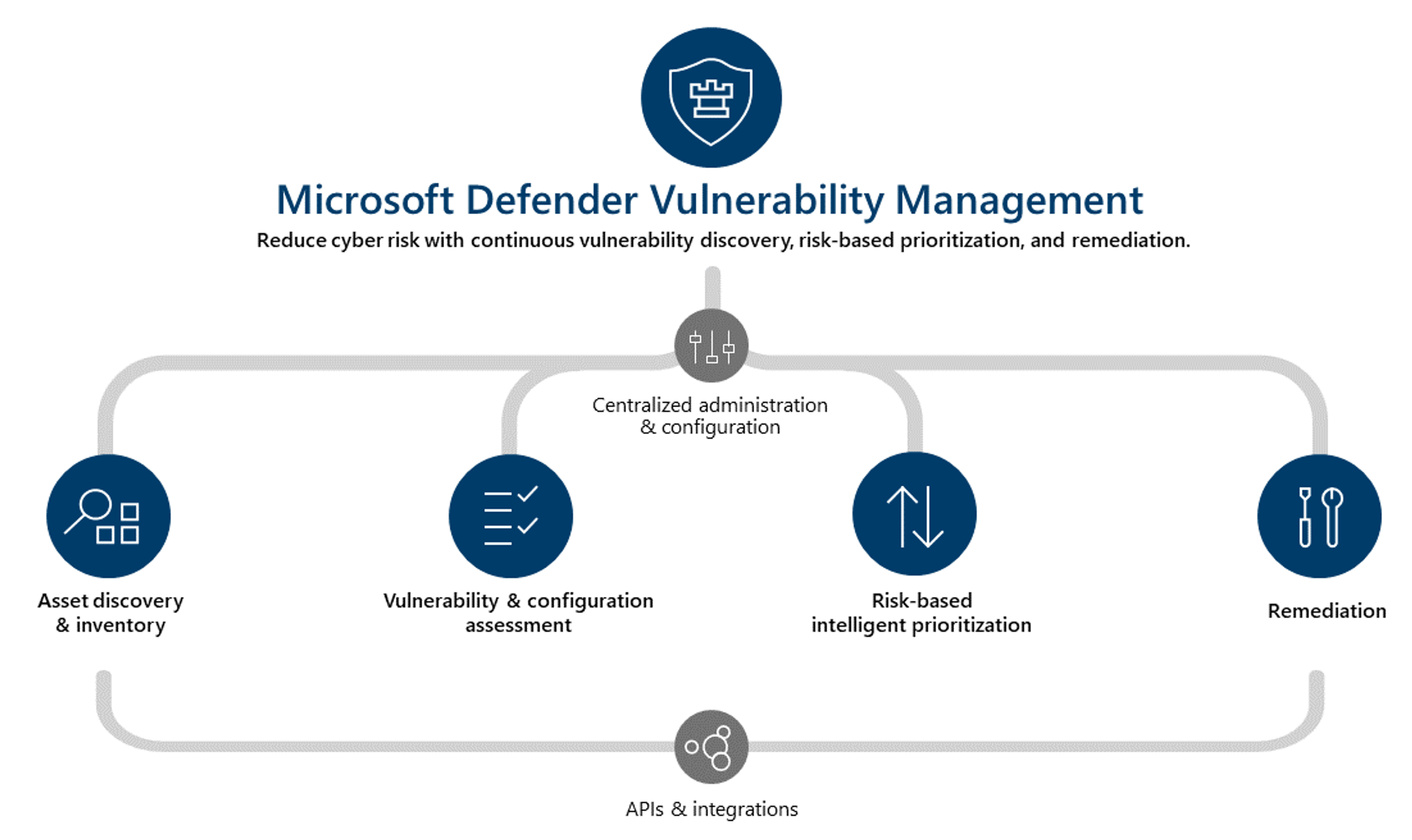

Implementierung mit der Microsoft-Plattform

Die effektive Identifizierung, Bewertung und Behebung von Schwachstellen in einem System ist entscheidend für die Ausführung eines fehlerfreien Sicherheitsprogramms und die Verringerung des Organisationsrisikos. Microsoft Defender Vulnerability Management (DVM) dient als Infrastruktur zur Verringerung der Gefährdung durch Organisationen, zur Härtung der Endpunktoberfläche und zur Erhöhung der Resilienz der Organisation.

Der DVM kann für Benutzerendpunkte und Server verwendet werden. Für andere Cloudressourcen wie Repositorys, Container usw. bietet Defender für Cloud Funktionen zur Verwaltung von Sicherheitsrisiken. Beide Lösungen werden in den folgenden Abschnitten erläutert.

Weitere Informationen finden Sie unter:

- Microsoft Defender Sicherheitsrisikomanagement

- Konfigurieren von Microsoft Defender for Cloud zum automatischen Bewerten von Computern auf Sicherheitsrisiken

Ermittlung von Ressourcen

Defender Vulnerability Management integrierten und agentlosen Scannern überwachen und erkennen Risiken in Ihrem organization kontinuierlich, auch wenn Geräte nicht mit dem Unternehmensnetzwerk verbunden sind. Ein einzelner Bestand mit einer konsolidierten Echtzeitansicht der Softwareanwendungen, digitalen Zertifikate, Netzwerkfreigaben und Browsererweiterungen Ihres organization hilft Ihnen, alle Ressourcen Ihrer organization zu ermitteln und zu bewerten. Zeigen Sie Informationen zu Erweiterungsberechtigungen und den zugehörigen Risikostufen an, identifizieren Sie Zertifikate, bevor sie ablaufen, erkennen Sie potenzielle Sicherheitsrisiken aufgrund schwacher Signaturalgorithmen und bewerten Sie Fehlkonfigurationen in internen Netzwerkfreigaben.

| ISM-Steuerung Sep 2024 | Reifegrad | Control | Measure |

|---|---|---|---|

| 1807 | 1, 2, 3 | Eine automatisierte Methode zur Ressourcenermittlung wird mindestens zwei Wochen verwendet, um die Erkennung von Ressourcen für nachfolgende Aktivitäten zur Überprüfung auf Sicherheitsrisiken zu unterstützen. | Verwenden Sie einen Scanner, um die Ressourcenermittlung durchzuführen und den Ressourcenbestand zu verwalten. |

Ermittlung von Sicherheitsrisiken

Defender Vulnerability Management (DVM) bietet Die Sichtbarkeit von Ressourcen, intelligente Bewertungen und integrierte Tools zur Behebung. DVM kann für Windows-, macOS-, Linux-, Android-, iOS- und Netzwerkgeräte verwendet werden. Wenn ein organization Microsoft Threat Intelligence, Vorhersagen zur Risikowahrscheinlichkeit, Geschäftskontexte und Gerätebewertungen von Microsoft verwendet, Defender Vulnerability Management schnell und kontinuierlich die größten Sicherheitsrisiken für Ihre kritischsten Ressourcen priorisieren und Sicherheitsempfehlungen zur Risikominderung bereitstellen.

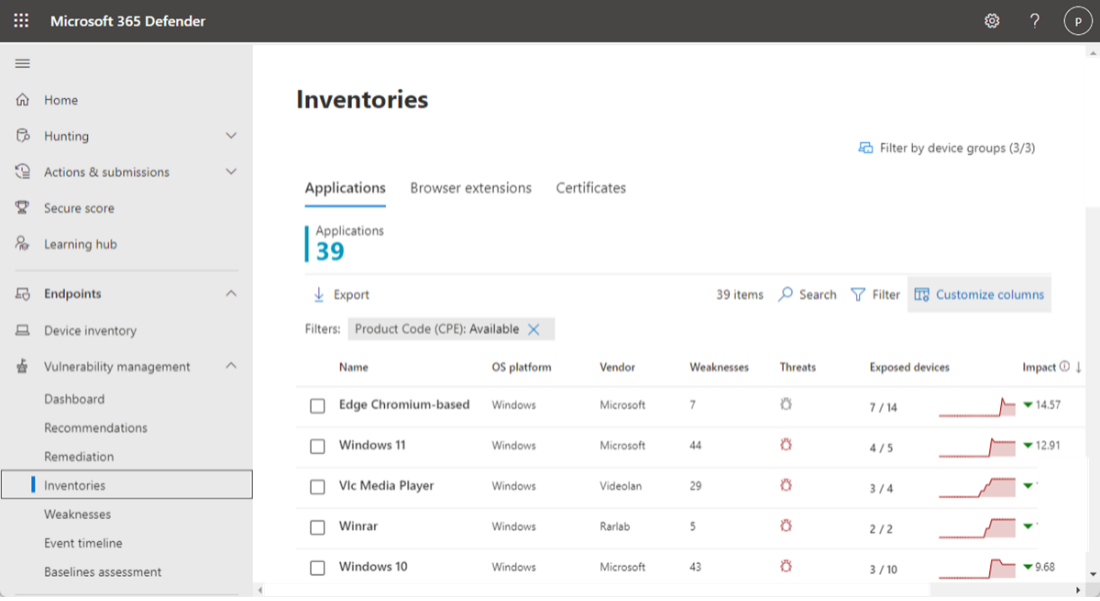

Die Softwareinventur in DVM enthält eine Liste bekannter Software in Ihrem organization. Die Bestandsansicht enthält Details wie den Namen des Anbieters, die Anzahl der Schwachstellen, Bedrohungen und die Anzahl der verfügbaren Geräte.

Für die Ermittlung verwendet Microsoft die gleichen Signale, die für die Erkennung und Sicherheitsrisikobewertung in Microsoft Defender for Endpoint Erkennungs- und Reaktionsfunktionen verantwortlich sind. Da es sich um Echtzeit handelt, werden die Sicherheitsrisikoinformationen innerhalb weniger Minuten im Portal angezeigt, sobald sie entdeckt werden. Common Platform Enumerations (CPE) werden vom Sicherheitsrisikomanagement verwendet, um die Software und alle mit der Software verbundenen Sicherheitsrisiken zu identifizieren. Die Engine erfasst automatisch Informationen aus mehreren Sicherheitsfeeds. Überprüfen Sie, ob eine bestimmte Software mit einer Live-Bedrohungskampagne verbunden ist. Außerdem wird ein Link zu einem Threat Analytics-Bericht bereitgestellt, sobald er verfügbar ist.

Hinweis

Bei Softwareprodukten ohne CPE wird die Software auf der Bestandsseite angezeigt. Software ohne CPE wird jedoch nicht von der Verwaltung von Sicherheitsrisiken unterstützt, und Informationen wie Exploits, anzahl der verfügbaren Geräte und Schwachstellen sind für diese Software nicht verfügbar.

Die folgenden Schritte beschreiben den Onboardingprozess und die Ermittlung von Sicherheitsrisiken mithilfe von DVM:

Lizenzierungsanforderungen

- Microsoft Defender Vulnerability Management (DVM) bietet ein neues eigenständiges Angebot den vollständigen Satz von Tools und Funktionen für Sicherheitsrisiken; oder

- Microsoft Defender for Endpoint Plan 2- oder E5-Lizenz bietet eine Teilmenge der wichtigsten Funktionen zur Verwaltung von Sicherheitsrisiken. Vollständige Funktionen von DVM sind als Add-On verfügbar

Den Vergleich der Features für die beiden Lizenzierungsangebote finden Sie unter folgendem Link: Vergleich Microsoft Defender Vulnerability Management Angebote.

Für Serverressourcen: Defender für Cloud-Plan für Server oder die In Defender für Endpunkt integrierten Server aktiviert.

Für andere Cloudressourcen muss ein bestimmter Defender für Cloud-Plan aktiviert werden. Um beispielsweise Containerregistrierungen zu überprüfen, muss der Defender für Container-Plan innerhalb der Cloudumgebung aktiviert sein.

Zugreifen auf das DVM-Portal

Die DVM-Informationen sind im Microsoft Defender-Portal verfügbar. Auf das Portal kann über Microsoft Edge (empfohlen) oder google Chrome zugegriffen werden. Für den Zugriff auf das Portal sollten Sie mindestens teil der integrierten AD-Rolle "Sicherheitsleseberechtigter" sein. Weitere Informationen zum Verwalten des Zugriffs auf das Portal finden Sie unter diesem Link: Verwenden der rollenbasierten Zugriffssteuerung, um differenzierten Zugriff auf Microsoft Defender Portal zu gewähren.

Onboarding von Geräten in DVM

- Für Geräte, die bereits in Defender für Endpunkt integriert sind (mit P2-Lizenz), sind die DVM-Features aktiviert und in Microsoft Defender Portal verfügbar.

- Für Geräte, die nicht in Defender für Endpunkt integriert sind, erfordert der DVM mindestens, dass Defender für Endpunkt im Blockmodus ausgeführt wird, d.

Microsoft hat mehrere Möglichkeiten zum Integrieren der Geräte in Defender für Endpunkt erstellt, z. B. Gruppenrichtlinien, Endpunkt-Manager oder lokale Skripts. Ausführliche Anleitungen finden Sie unter Onboarding von Geräten und Konfigurieren Microsoft Defender for Endpoint Funktionen.

Unterstützte Betriebssysteme sind unter folgendem Link dokumentiert: Unterstützte Betriebssystemplattformen und -funktionen

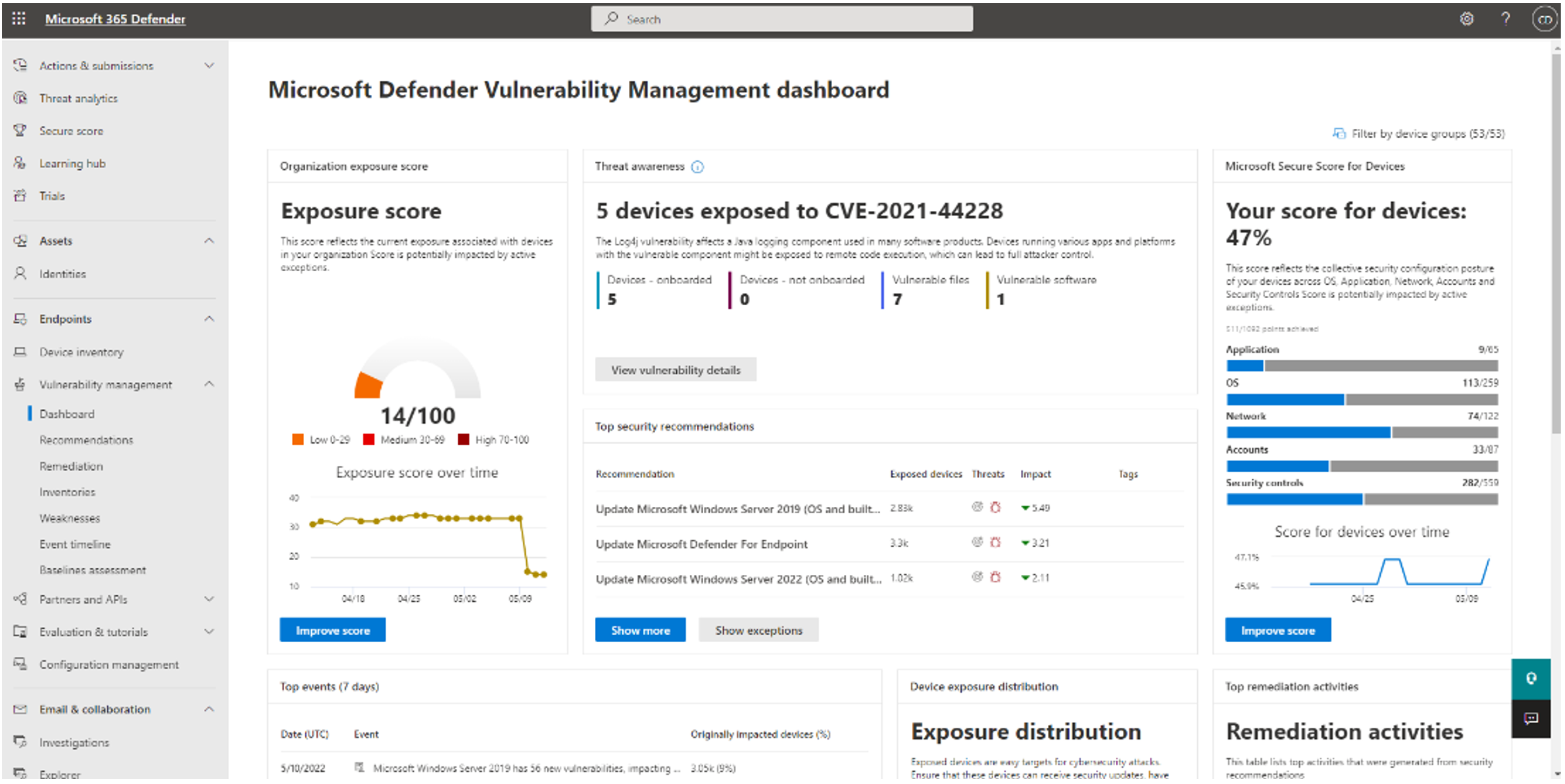

Ermittlung von Sicherheitsrisiken mithilfe von DVM

Der Abschnitt Sicherheitsrisikoverwaltung in Microsoft Defender Portal bietet eine Dashboard, um schnelle Einblicke in die Offenlegung von Sicherheitsrisiken und Sicherheitsempfehlungen anzuzeigen, wie im folgenden Beispielscreenshot gezeigt.

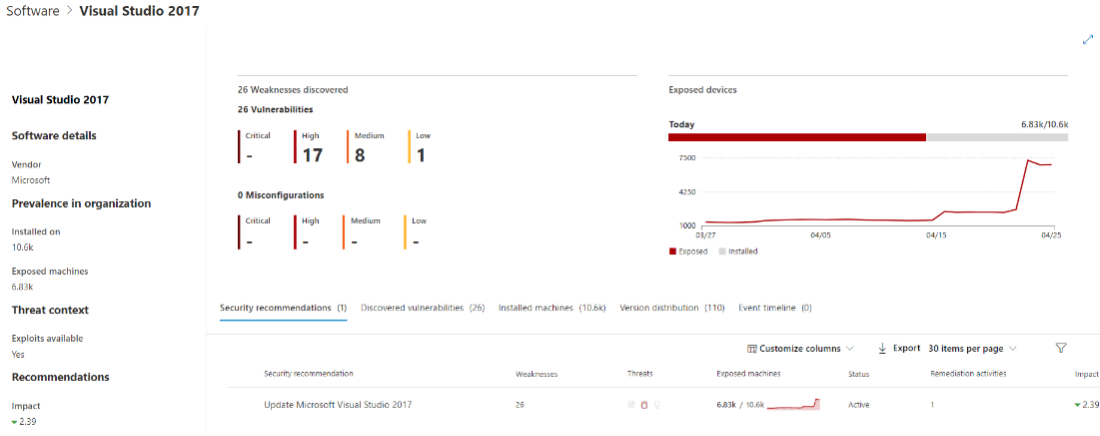

Die Seite Softwareinventur enthält eine Liste der in Ihrem Netzwerk installierten Software, einschließlich Des Anbieternamens, gefundener Schwachstellen, damit verbundener Bedrohungen, verfügbar gemachter Geräte, Expositionsbewertung und Tags.

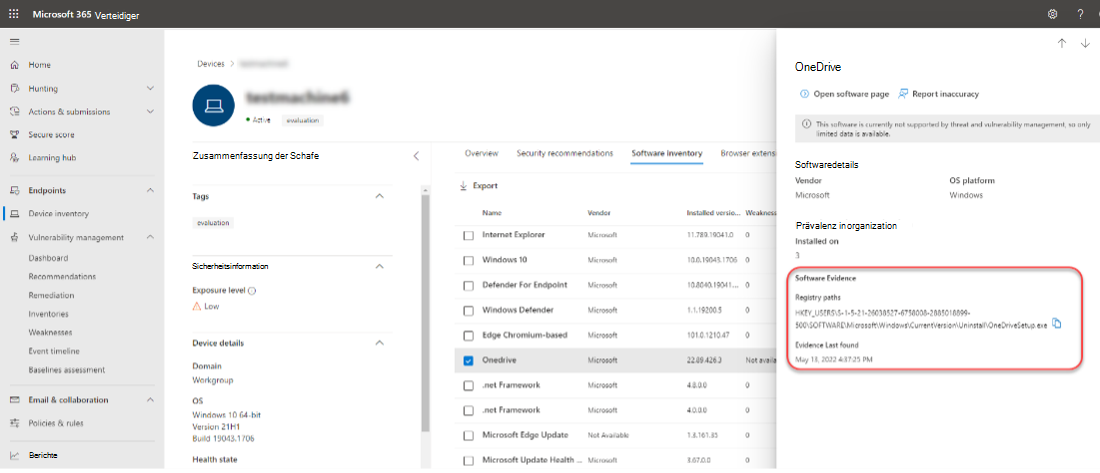

Sie können auch nach Softwarebeständen auf bestimmten Geräten suchen, indem Sie zur Seite Gerätebestand navigieren. Wählen Sie den Namen eines Geräts aus, um die Geräteseite zu öffnen (z. B. Computer1), und wählen Sie dann die Registerkarte Softwareinventur aus, um eine Liste aller bekannten Software anzuzeigen, die auf dem Gerät vorhanden ist. Wählen Sie einen bestimmten Softwareeintrag aus, um das Flyout mit weiteren Informationen zu öffnen.

Wenn Sie die Spezifische Softwareseite öffnen, finden Sie weitere Details zur Anwendung, wie im folgenden Screenshot gezeigt:

- Entsprechende Sicherheitsempfehlungen für die identifizierten Schwachstellen und Sicherheitsrisiken

- Benannte CVEs von entdeckten Sicherheitsrisiken

- Geräte, auf denen die Software installiert ist (zusammen mit Gerätename, Domäne, Betriebssystem usw.)

- Softwareversionsliste (einschließlich anzahl der Geräte, auf der die Version installiert ist, die Anzahl der entdeckten Sicherheitsrisiken und die Namen der installierten Geräte)

Ebenso können Sie die Sicherheitsrisikobewertung von Browsererweiterungen und Zertifikaten mithilfe von DVM anzeigen.

Die Funktionen zur Verwaltung von Sicherheitsrisiken werden auch auf die Serverbetriebssysteme ausgedehnt. Die Server, die in Defender für Cloud (Defender für Server-Plan) integriert und für die Verwendung von Defender Vulnerability Management konfiguriert sind, werden in Microsoft Defender Portal angezeigt. Die Informationen zur Verwaltung von Sicherheitsrisiken werden auch im Defender für Cloud-Portal synchronisiert, um die Sichtbarkeit zu ermöglichen.

Für Anwendungen oder Softwareprodukte, die nicht von CPE oder Lösungen zur Sicherheitsrisikobewertung unterstützt werden, sollten Sicherheitsteams über andere Mittel verfügen, um die Sicherheitsrisiken zu identifizieren. Die anderen Mittel umfassen E-Mail-Abonnements für den Anwendungsanbieter, um Benachrichtigungen zu den Anwendungsupdates und damit verbundenen Sicherheitsrisiken zu erhalten.

| ISM-Steuerung September 2024 | Reifegrad | Control | Measure |

|---|---|---|---|

| 1808 | 1, 2, 3 | Für Aktivitäten zur Überprüfung auf Sicherheitsrisiken wird eine Überprüfung auf Sicherheitsrisiken mit einer aktuellen Datenbank verwendet. | Die Datenbank für Sicherheitsrisiken von DVM wird kontinuierlich aktualisiert, wenn Microsoft und andere Sicherheitsrisiken in in Ihrem Netzwerk installierter Software entdecken. |

| 1698 | 1, 2, 3 | Ein Sicherheitsrisikoscanner wird mindestens täglich verwendet, um fehlende Patches oder Updates für Sicherheitsrisiken in Onlinedienste zu identifizieren. | Geräte werden in Defender für Endpunkt integriert. Microsoft Defender Vulnerability Management überwacht und erkennt risiken kontinuierlich auf den Geräten eines organization |

| 1699 | 1, 2, 3 | Ein Sicherheitsrisikoscanner wird mindestens wöchentlich verwendet, um fehlende Patches oder Updates für Sicherheitsrisiken in Office-Produktivitätssuites, Webbrowsern und deren Erweiterungen, E-Mail-Clients, PDF-Software und Sicherheitsprodukten zu identifizieren. | Geräte werden in Defender für Endpunkt integriert. Microsoft Defender Vulnerability Management überwacht und erkennt risiken kontinuierlich auf den Geräten eines organization |

| 1700 | 2, 3 | Ein Sicherheitsrisikoscanner wird mindestens zwei Wochen verwendet, um fehlende Patches oder Updates für Sicherheitsrisiken in anderen Anwendungen als Office-Produktivitätssammlungen, Webbrowsern und deren Erweiterungen, E-Mail-Clients, PDF-Software und Sicherheitsprodukten zu identifizieren. | Geräte werden in Defender für Endpunkt integriert. Microsoft Defender Vulnerability Management überwacht und erkennt risiken kontinuierlich auf den Geräten eines organization. |

| 1901 | 3 | Patches, Updates oder andere Risikominderungen von Anbietern für Sicherheitsrisiken in Office-Produktivitätssuites, Webbrowsern und deren Erweiterungen, E-Mail-Clients, PDF-Software und Sicherheitsprodukten werden innerhalb von zwei Wochen nach der Veröffentlichung angewendet, wenn Sicherheitsrisiken von Anbietern als nicht kritisch bewertet werden und keine funktionierenden Exploits vorhanden sind. | Microsoft Defender Sicherheitsrisikomethode wird verwendet, um Sicherheitsrisiken zu identifizieren. Intune Anwendung wird verwendet, um die Patches innerhalb von zwei Wochen nach der Veröffentlichung bereitzustellen. |

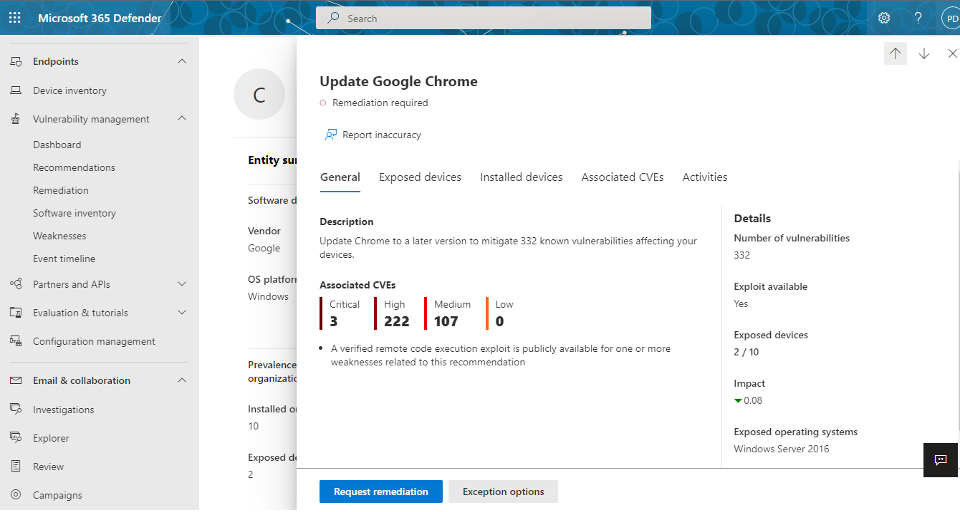

Priorisieren und Beheben von Sicherheitsrisiken mithilfe von DVM und Intune Integration

Cybersicherheitsschwächen, die in Ihrem organization identifiziert werden, werden umsetzbaren Sicherheitsempfehlungen zugeordnet und durch deren Auswirkungen priorisiert. Priorisierte Empfehlungen tragen dazu bei, die Zeit zur Minderung oder Behebung von Schwachstellen zu verkürzen und die Compliance zu fördern. Es wird auch empfohlen, den Wert eines Geräts zu definieren , um zwischen Ressourcenprioritäten zu unterscheiden. Der Gerätewert wird verwendet, um die Risikobereitschaft einer einzelnen Anlage in die Bedrohungs- und Sicherheitsrisikomanagement Risikobewertungsberechnung einzubeziehen. Geräte, die als "hoher Wert" zugewiesen sind, erhalten eine höhere Gewichtung.

Jede Sicherheitsempfehlung enthält umsetzbare Abhilfemaßnahmen. Zur Unterstützung der Aufgabenverwaltung kann die Empfehlung auch mithilfe von Microsoft Intune gesendet werden. Wenn sich die Bedrohungslandschaft ändert, ändert sich auch die Empfehlung, da kontinuierlich Informationen aus Ihrer Umgebung gesammelt werden.

Hinweis

Bei Softwareprodukten ohne CPE wird die Software auf der Bestandsseite angezeigt. Software ohne CPE wird jedoch nicht von der Verwaltung von Sicherheitsrisiken unterstützt, und Informationen wie Exploits, anzahl der verfügbaren Geräte und Schwachstellen sind für diese Software nicht verfügbar.

In bestimmten Fällen reichen das Risiko und die Priorisierung durch die Microsoft-Lösung möglicherweise nicht aus, da es zu Systemkomplexitäten kommen kann. Daher wird in diesem Fall empfohlen, eine andere Risikobewertung für kritische oder Zero-Day-Sicherheitsrisiken basierend auf dem Systemkontext durchzuführen. Dabei sollten Organisationen versuchen, alle Ausnahmen und deren Umfang zu minimieren. Beispielsweise durch die Implementierung kompensierender Sicherheitskontrollen und durch die Minimierung der Anzahl der betroffenen Systeme oder Benutzer. Alle Ausnahmen oder ausgleichenden Kontrollen, die zur Behebung der Sicherheitsanfälligkeit implementiert wurden, sollten durch einen geeigneten Prozess dokumentiert und genehmigt werden.

Die DVM-Funktionen wurden entwickelt, um die Lücke zwischen Sicherheits- und IT-Administratoren durch den Workflow für Wartungsanforderungen zu schließen. Die DVM-Wartungsaktionen können native Integrationen verwenden, um Wartungstasks in Microsoft Endpoint Manager zu generieren. Die DVM-API kann verwendet werden, um Korrekturprozesse und -aktionen bei Bedarf mit Nicht-Microsoft-Tools zu orchestrieren.

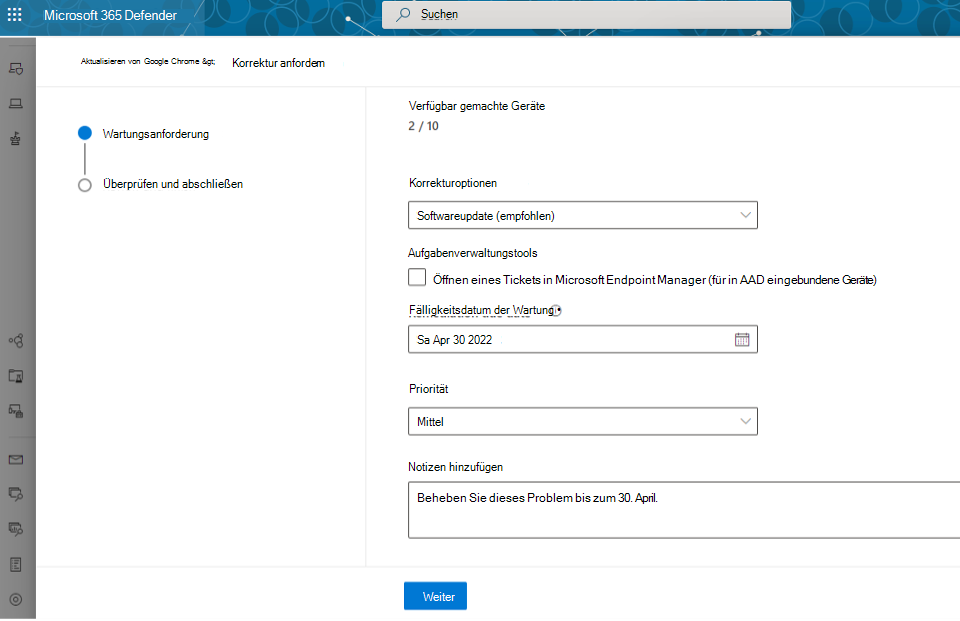

Die folgenden Schritte beschreiben den Wartungsworkflow mit DVM und Endpoint Manager:

- Um die Wartungsworkflowfunktion zu verwenden, aktivieren Sie Ihre Microsoft Intune-Verbindungen. Navigieren Sie im Microsoft Defender-Portal zu Einstellungen>Endpunkte>Allgemein>Erweiterte Features.

- Scrollen Sie nach unten, und suchen Sie nach Microsoft Intune Verbindung. Standardmäßig ist die Umschaltfläche deaktiviert. Schalten Sie den Microsoft Intune-Verbindungsschalter ein.

Hinweis

Wenn Sie Intune Verbindung aktiviert haben, erhalten Sie beim Erstellen einer Wartungsanforderung eine Option zum Erstellen einer Intune Sicherheitsaufgabe. Diese Option wird nicht angezeigt, wenn die Verbindung nicht festgelegt ist.

Navigieren Sie im Microsoft Defender-Portal zum Navigationsmenü für die Verwaltung von Sicherheitsrisiken, und wählen Sie Empfehlungen aus. Wählen Sie eine Sicherheitsempfehlung aus, für die Sie Korrekturen anfordern möchten, und wählen Sie dann Wartungsoptionen aus. Füllen Sie das Formular aus, einschließlich der Von Ihnen angeforderten Korrekturen, anwendbaren Gerätegruppen, Priorität, Fälligkeitsdatum und optionalen Hinweisen. Die folgenden Screenshots enthalten Verweise auf diese Schritte:

Anfordern der Behebung für ausgewählte Sicherheitsanfälligkeit

Auswählen von Korrekturoptionen und Priorität

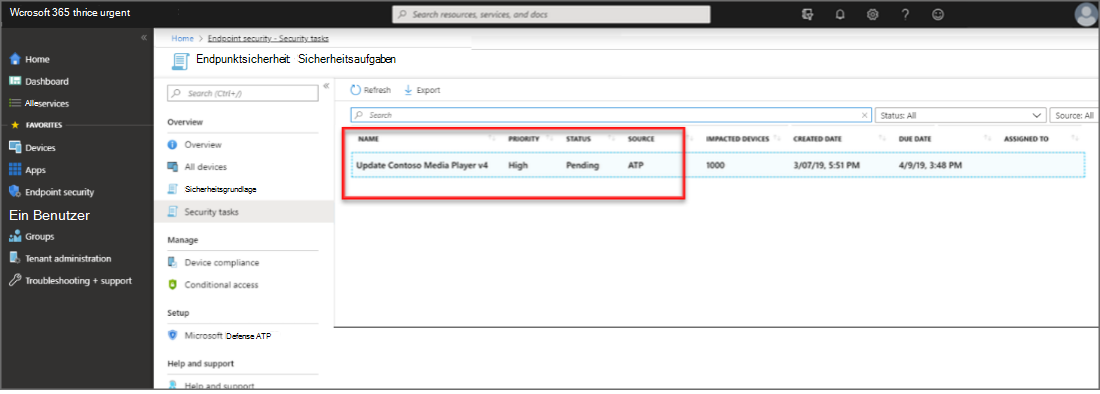

Durch das Übermitteln einer Wartungsanforderung wird ein Wartungsaktivitätselement innerhalb der Sicherheitsrisikoverwaltung erstellt, das zum Überwachen des Korrekturfortschritts für diese Empfehlung verwendet werden kann. Wenn Sie eine Wartungsanforderung von der Seite Sicherheitsempfehlungen übermitteln, wird eine Wartungsaktivität gestartet. Es wird eine Sicherheitsaufgabe erstellt, die auf einer Wartungsseite nachverfolgt werden kann, und ein Wartungsticket wird in Microsoft Intune erstellt. Dadurch werden keine Korrekturen ausgelöst oder Änderungen auf Geräte angewendet. Die folgende Abbildung zeigt eine Sicherheitsaufgabe, die in Intune erstellt wurde:

Sicherheitstask, der in Intune für die Wartungsanforderung

Der Intune-Administrator wählt die Sicherheitsaufgabe aus, um Details zur Aufgabe anzuzeigen. Dann wählt der Administrator Akzeptieren aus, wodurch der Status in Intune und in Defender für Endpunkt in Akzeptiert geändert wird.

Der Administrator korrigiert dann die Aufgabe gemäß der bereitgestellten Anleitung. Die Anleitung variiert je nach Art der erforderlichen Korrektur. Sofern verfügbar, enthält eine Anleitung für Abhilfemaßnahmen Links, über die relevante Bereiche für Konfigurationen in Intune geöffnet werden.

| ISM-Steuerung Sep 2024 | Reifegrad | Control | Measure |

|---|---|---|---|

| 1690 | 1, 2, 3 | Patches, Updates oder andere Risikominderungen von Anbietern für Sicherheitsrisiken in Onlinedienste werden innerhalb von zwei Wochen nach der Veröffentlichung angewendet, wenn Sicherheitsrisiken von Anbietern als nicht kritisch bewertet werden und keine funktionierenden Exploits vorhanden sind. | Intune Dienst wird regelmäßig von Microsoft aktualisiert und gepatcht, um sicherzustellen, dass kein funktionierender Exploit vorhanden ist. |

| 1691 | 1, 2 | Patches, Updates oder andere Risikominderungen von Anbietern für Sicherheitsrisiken in Office-Produktivitätssuites, Webbrowsern und deren Erweiterungen, E-Mail-Clients, PDF-Software und Sicherheitsprodukten werden innerhalb von zwei Wochen nach der Veröffentlichung angewendet. | Mithilfe von Windows Update for Business und definierten Updateringen werden die Patches mit einer Veröffentlichung von 2 Wochen installiert. Für die Installation des neuesten Patches für E-Mail-Clients, PDF-Software und Sicherheitsprodukt wird Intune Anwendungsbereitstellungsmethode verwendet. |

| 1692 | 3 | Patches, Updates oder andere Risikominderungen von Anbietern für Sicherheitsrisiken in Office-Produktivitätssuites, Webbrowsern und deren Erweiterungen, E-Mail-Clients, PDF-Software und Sicherheitsprodukten werden innerhalb von 48 Stunden nach der Veröffentlichung angewendet, wenn Sicherheitsrisiken von Anbietern als kritisch bewertet werden oder wenn funktionierende Exploits vorhanden sind. | Microsoft Defender Sicherheitsrisikomethode wird verwendet, um Sicherheitsrisiken zu identifizieren. Intune Anwendung wird verwendet, um die Patches innerhalb von 48 Stunden nach der Veröffentlichung bereitzustellen. |

| 1693 | 2, 3 | Patches, Updates oder andere Risikominderungen von Anbietern für Sicherheitsrisiken in anderen Anwendungen als Office-Produktivitätssammlungen, Webbrowsern und deren Erweiterungen, E-Mail-Clients, PDF-Software und Sicherheitsprodukten werden innerhalb eines Monats nach der Veröffentlichung angewendet. | Intune Anwendungsbereitstellungsmethode wird verwendet, um die Anwendungspatches innerhalb eines Monats nach der Veröffentlichung bereitzustellen. |

| 1704 | 1, 2, 3 | Office-Produktivitätssuites, Webbrowser und deren Erweiterungen, E-Mail-Clients, PDF-Software, Adobe Flash Player und Sicherheitsprodukte, die nicht mehr von Anbietern unterstützt werden, werden entfernt. | Intune Application-Bereitstellungsmethode wird verwendet, um nicht unterstützte Anwendungen und Erweiterungen zu entfernen. |

| 0304 | 3 | Andere Anwendungen als Office-Produktivitätssuites, Webbrowser und deren Erweiterungen, E-Mail-Clients, PDF-Software, Adobe Flash Player und Sicherheitsprodukte, die nicht mehr von Anbietern unterstützt werden, werden entfernt. | Mithilfe der Anwendungsverwaltungsmethode von Intune werden nicht unterstützte Anwendungen entfernt. |

| 1876 | 1, 2, 3 | Patches, Updates oder andere Risikominderungen von Anbietern für Sicherheitsrisiken in Onlinedienste werden innerhalb von 48 Stunden nach der Veröffentlichung angewendet, wenn Sicherheitsrisiken von Anbietern als kritisch eingestuft werden oder wenn funktionierende Exploits vorhanden sind. | Intune Dienst wird regelmäßig von Microsoft aktualisiert und gepatcht, um sicherzustellen, dass kein funktionierender Exploit vorhanden ist. |

Ermitteln und Beheben von Sicherheitsrisiken für Cloud- und lokale Ressourcen

Defender für Cloud bietet Funktionen zur Sicherheitsrisikobewertung für viele Dienste. Zu diesen Diensten gehören Server, Azure Container Registry, Amazon Elastic Container Registry, Azure SQL Datenbanken, SQL-Datenbankserver und DevOps. Um die Sicherheitsrisikobewertung für bestimmte Cloudressourcen bereitzustellen, muss der Defender für Cloud-Plan mit dem Azure-Abonnement oder Amazon-Konto aktiviert sein.

Defender für Cloud sammelt Daten von Ihren virtuellen Azure-Computern (VMs), Virtual Machine Scale Sets, IaaS-Containern und Nicht-Azure-Computern (einschließlich lokaler Computer), um sie auf Sicherheitsrisiken und Bedrohungen zu überwachen. Einige Defender-Pläne erfordern Überwachungskomponenten, um Daten von Ihren Workloads zu sammeln. Die Datensammlung ist erforderlich, um Einblick in fehlende Updates, falsch konfigurierte Sicherheitseinstellungen des Betriebssystems, Endpoint Protection status sowie Integritäts- und Bedrohungsschutz zu bieten. Die Datensammlung ist nur für Computeressourcen wie VMs, Virtual Machine Scale Sets, IaaS-Container und Nicht-Azure-Computer erforderlich.

Patchen von Onlinediensten für Sicherheitsrisiken

Neue Featurereleases für Intune haben in der Regel einen Rhythmus von sechs bis acht Wochen, von der Planung bis zur Veröffentlichung. Dieser Rhythmus wird als Sprint bezeichnet. Intune-Releases verwenden die Benennungskonvention JJMM. Beispielsweise ist 2301 das Release vom Januar 2023.

Der monatliche Releaseprozess umfasst viele verschiedene Umgebungen und wird in mehreren Azure-Diensten bereitgestellt. Nach der Bereitstellung in Azure werden die Releaseupdates im Intune Admin Center bereitgestellt, wodurch die Releasefeatures für Sie zur Verfügung stehen.

Eine interne Umgebung namens "SelfHost" ist die erste Umgebung, die das Release empfängt. Self Host wird nur von den Intune Entwicklungsteams verwendet. Nach dem Self-Host wird das Dienstrelease auf dem Microsoft-Mandanten bereitgestellt, der viele Geräte verwaltet. Sobald überprüft wurde, dass keine wichtigen Probleme mit dem Dienstrelease vorliegen, beginnt das Release mit der Bereitstellung in Kundenumgebungen in einem stufenweisen Ansatz. Sobald alle Mandanten erfolgreich aktualisiert wurden, wird das Microsoft Intune Admin Center aktualisiert. Dieser stufenweise Ansatz hilft dabei, Probleme zu identifizieren, bevor sie sich auf den Dienst oder unsere Kunden auswirken.

Das Aktualisieren der Unternehmensportal-App ist ein anderer Prozess. Microsoft unterliegt den Releaseanforderungen und -prozessen von Apple App Store, Google Play und manchmal Auch Mobilfunkanbietern. Es ist nicht immer möglich, die Intune Releaseupdates an Updates für die Unternehmensportal-App auszurichten. Weitere Informationen zu den Unternehmensportal-App-Updates finden Sie unter Benutzeroberflächenupdates für Intune Endbenutzer-Apps.

Patchanwendungen

Anwendungen können in zwei Kategorien unterteilt werden:

- Anwendungen, die über die Möglichkeit zum automatischen Aktualisieren verfügen (empfohlen).

- Anwendungen, für die Updates manuell gepackt und bereitgestellt werden müssen.

Bestimmte App-Typen werden basierend auf der Version von Windows 10/11 unterstützt, die Ihre Benutzer ausführen. Informationen zu bestimmten unterstützten Apps finden Sie unter Unterstützte Windows-App-Typen.

Office C2R und Microsoft Edge werden aktualisiert, wenn Windows Update for Business oder Autopatch zum Aktualisieren des Windows-Betriebssystems und von Microsoft-Produkten konfiguriert ist.

Die Microsoft Store-App kann selbst aktualisiert werden. Wenn Anwendungen als bereitgestellt werden. IntuneWin (d. h. Win32-Apps) können Sie Intune verwenden, um eine oder mehrere Ablösungsbeziehungen zwischen Apps zu erstellen. Im Allgemeinen ist die Ablösung der Ort, an dem Sie etwas aktualisieren oder ersetzen. In Intune können Sie vorhandene Win32-Apps durch neuere Versionen derselben App oder einer völlig anderen Win32-App aktualisieren und ersetzen.

Anwendungen, die über die Möglichkeit zum automatischen Aktualisieren verfügen

Microsoft Store-App

Administratoren können Microsoft Store-Anwendungen in Intune durchsuchen, bereitstellen und überwachen. Nach der Bereitstellung hält Intune die Apps automatisch auf dem neuesten Stand, wenn eine neue Version verfügbar wird. Der Microsoft Store unterstützt Universelle Windows-Plattform-Apps (UWP), in MSIX gepackte Desktop-Apps und jetzt Win32-Apps, die in .exe- oder .msi-Installern gepackt sind.

Weitere Informationen finden Sie unter Microsoft Store-App zum Microsoft Intune.

| ISM-Steuerung Sep 2024 | Reifegrad | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | Andere Anwendungen als Office-Produktivitätssuites, Webbrowser und deren Erweiterungen, E-Mail-Clients, PDF-Software, Adobe Flash Player und Sicherheitsprodukte, die nicht mehr von Anbietern unterstützt werden, werden entfernt. | Mithilfe der Anwendungsverwaltungsmethode von Intune werden nicht unterstützte Anwendungen entfernt. |

| ISM-1693 | 2, 3 | Patches, Updates oder andere Risikominderungen von Anbietern für Sicherheitsrisiken in anderen Anwendungen als Office-Produktivitätssuites, Webbrowsern und deren Erweiterungen, E-Mail-Clients, PDF-Software und Sicherheitsprodukten werden innerhalb eines Monats nach der Veröffentlichung angewendet. | Intune Anwendungsbereitstellungsmethode wird verwendet, um die Anwendungspatches innerhalb eines Monats nach der Veröffentlichung bereitzustellen. |

Microsoft Intune Enterprise Application Management

Enterprise App Management ermöglicht IT- und Sicherheitsteams, den Lebenszyklus der Verwaltung von Erstanbieter- und Nicht-Microsoft-Anwendungen zu vereinfachen, indem sie einen sicheren, vorkonfigurierten App-Katalog anbieten. Dies reduziert den Zeit- und Aufwand, den IT-Administratoren für das Packen von Apps und das Nachverfolgen von Updates aufwenden. Mit dieser Lösung können IT-Teams fehlerbehebungen für anfällige Apps effizient bereitstellen und sicherstellen, dass alle Apps aus dem Intune Admin Center auf dem neuesten Stand gehalten werden. Die Einführung des neuen Katalogs beginnt mit Windows-Anwendungen.

Enterprise App Management optimiert und konsolidiert den Anwendungsupdateprozess, indem eine umfassende Ansicht aller Apps bereitgestellt wird, die ein Update benötigen, über einen einzigen, einfach zu bedienenden Bildschirm. Eine Liste der Apps im Katalog mit verfügbaren Updates zeigt sowohl aktuelle als auch neue Versionen an. Die arbeit, die traditionell zum Überwachen von Updates und sammeln anwendungsbezogener Daten und Paketerstellung erforderlich ist, wird reduziert, sodass sich Administratoren auf strategischere Aufgaben konzentrieren können.

Hinweis

Microsoft Intune Anwendungsverwaltung Teil von Intune Suite ist, ist eine zusätzliche Lizenz erforderlich.

Weitere Informationen finden Sie unter Microsoft Intune Anwendungsverwaltung, die Teil von Intune Suite ist.

| ISM-Steuerung Sep 2024 | Reifegrad | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | Andere Anwendungen als Office-Produktivitätssuites, Webbrowser und deren Erweiterungen, E-Mail-Clients, PDF-Software, Adobe Flash Player und Sicherheitsprodukte, die nicht mehr von Anbietern unterstützt werden, werden entfernt. | Mithilfe der Anwendungsverwaltungsmethode von Intune werden nicht unterstützte Anwendungen entfernt. |

| ISM-1693 | 2, 3 | Patches, Updates oder andere Risikominderungen von Anbietern für Sicherheitsrisiken in anderen Anwendungen als Office-Produktivitätssuites, Webbrowsern und deren Erweiterungen, E-Mail-Clients, PDF-Software und Sicherheitsprodukten werden innerhalb eines Monats nach der Veröffentlichung angewendet. | Intune Anwendungsbereitstellungsmethode wird verwendet, um die Anwendungspatches innerhalb eines Monats nach der Veröffentlichung bereitzustellen. |

Anwendungen, für die Updates manuell verpackt und bereitgestellt werden müssen

In diesem Abschnitt wird die manuelle Bereitstellung von .MSI, BRANCHEN: APPX/MSIX, Web-Apps, Store Link behandelt.

Tipp

Erwägen Sie die Verwendung der Microsoft Store-App für kontinuierliche Compliance, da sie Universelle Windows-Plattform-Apps (UWP), in MSIX gepackte Desktop-Apps und Win32-Apps unterstützt, die in .exe- oder .msi-Installern gepackt sind.

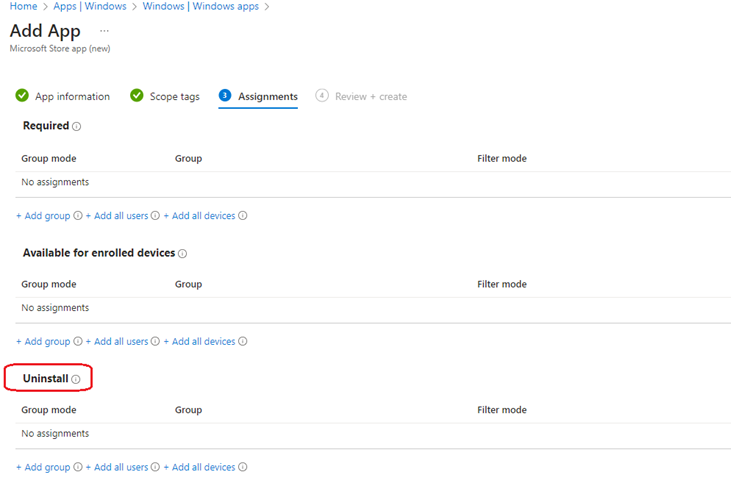

Der Administrator muss Updates von branchenspezifischen Apps manuell hochladen und bereitstellen. Diese Updates werden automatisch auf Benutzergeräten installiert, auf denen die Anwendung installiert ist. Es ist kein Benutzereingriff erforderlich, und der Benutzer hat keine Kontrolle über die Updates. Eine ältere Version der Anwendung muss deinstalliert werden, indem Sie den Zuweisungstyp in "Deinstallieren" ändern.

| ISM-Steuerung Sep 2024 | Reifegrad | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | Andere Anwendungen als Office-Produktivitätssuites, Webbrowser und deren Erweiterungen, E-Mail-Clients, PDF-Software, Adobe Flash Player und Sicherheitsprodukte, die nicht mehr von Anbietern unterstützt werden, werden entfernt. | Mithilfe der Anwendungsverwaltungsmethode von Intune werden nicht unterstützte Anwendungen entfernt. |

| ISM-1691 | 1, 2 | Patches, Updates oder andere Risikominderungen von Anbietern für Sicherheitsrisiken in Office-Produktivitätssuites, Webbrowsern und deren Erweiterungen, E-Mail-Clients, PDF-Software und Sicherheitsprodukten werden innerhalb von zwei Wochen nach der Veröffentlichung angewendet. | Mithilfe von Windows Update for Business und definierten Updateringen werden die Patches mit einer Veröffentlichung von 2 Wochen installiert. Für die Installation des neuesten Patches für E-Mail-Clients, PDF-Software und Sicherheitsprodukt wird Intune Anwendungsbereitstellungsmethode verwendet. |

| ISM-1692 | 3 | Patches, Updates oder andere Risikominderungen von Anbietern für Sicherheitsrisiken in Office-Produktivitätssuites, Webbrowsern und deren Erweiterungen, E-Mail-Clients, PDF-Software und Sicherheitsprodukten werden innerhalb von 48 Stunden nach der Veröffentlichung angewendet, wenn Sicherheitsrisiken von Anbietern als kritisch bewertet werden oder wenn funktionierende Exploits vorhanden sind. | Microsoft Defender Sicherheitsrisikomethode wird verwendet, um Sicherheitsrisiken zu identifizieren. Intune Anwendung wird verwendet, um die Patches innerhalb von 48 Stunden nach der Veröffentlichung bereitzustellen. |

| ISM-1693 | 2, 3 | Patches, Updates oder andere Risikominderungen von Anbietern für Sicherheitsrisiken in anderen Anwendungen als Office-Produktivitätssuites, Webbrowsern und deren Erweiterungen, E-Mail-Clients, PDF-Software und Sicherheitsprodukten werden innerhalb eines Monats nach der Veröffentlichung angewendet. | Intune Anwendungsbereitstellungsmethode wird verwendet, um die Anwendungspatches innerhalb eines Monats nach der Veröffentlichung bereitzustellen. |

| ISM-1704 | 1, 2, 3 | Office-Produktivitätssuites, Webbrowser und deren Erweiterungen, E-Mail-Clients, PDF-Software, Adobe Flash Player und Sicherheitsprodukte, die nicht mehr von Anbietern unterstützt werden, werden entfernt. | Intune Application-Bereitstellungsmethode wird verwendet, um nicht unterstützte Anwendungen und Erweiterungen zu entfernen. |

| ISM-1901 | 3 | Patches, Updates oder andere Risikominderungen von Anbietern für Sicherheitsrisiken in Office-Produktivitätssuites, Webbrowsern und deren Erweiterungen, E-Mail-Clients, PDF-Software und Sicherheitsprodukten werden innerhalb von zwei Wochen nach der Veröffentlichung angewendet, wenn Sicherheitsrisiken von Anbietern als nicht kritisch bewertet werden und keine funktionierenden Exploits vorhanden sind. | Microsoft Defender Sicherheitsrisikomethode wird verwendet, um Sicherheitsrisiken zu identifizieren. Intune Anwendung wird verwendet, um die Patches innerhalb von zwei Wochen nach der Veröffentlichung bereitzustellen. |

Entfernen nicht unterstützter Onlinedienste

Entfernen Sie veraltete Onlinedienste, indem Sie die folgenden Schritte ausführen:

- Wenn eine Unternehmens-App registriert wurde, meldet sich der IT-Administrator bei Microsoft Entra ID Portal an und löscht die Anwendung.

Hinweis

Als Zwischenschritt kann die Anmeldung für relevante Dienstkonten für die Onlinedienste deaktiviert werden.

- Wenn ein Connector erstellt wurde, wird er mithilfe der Intune-Konsole unter Plattformübergreifende Connectors gelöscht.

- Der IT-Administrator deaktiviert das Dienstkonto und widerruft Zertifikate, die für die Authentifizierung des (nicht verwendeten) Onlinedienste erstellt wurden.

| ISM-Steuerung Sep 2024 | Reifegrad | Control | Measure |

|---|---|---|---|

| ISM-1905 | 1, 2, 3 | Onlinedienste, die von Anbietern nicht mehr unterstützt werden, werden entfernt. | Der IT-Administrator deaktiviert alle Konten und Connectors, die dem Onlinedienst zugeordnet sind und die vom Anbieter nicht mehr unterstützt werden. |