Übersicht über die Azure Web Application Firewall für Azure Application Gateway-Bot-Schutz

Etwa 20 % des gesamten Internetdatenverkehrs stammt von böswilligen Bots. Diese Bots führen Scraping und Scans durch, um Sicherheitsrisiken in Ihrer Webanwendung zu ermitteln. Wenn diese Bots durch die WAF (Web Application Firewall) aufgehalten werden, können diese Sie nicht angreifen. Außerdem können sie nicht Ihre Ressourcen und Dienste wie z. B. Ihre Back-Ends und andere zugrunde liegende Infrastruktur nutzen.

Sie können einen verwalteten Bot-Schutzregelsatz für Ihre WAF aktivieren, um Anforderungen von IP-Adressen, die als schädlich bekannt sind, zu blockieren oder zu protokollieren. Die IP-Adressen stammen aus dem Microsoft Threat Intelligence-Feed. Der Intelligente Sicherheitsgraph stellt die Grundlage für die Bedrohungsanalyse von Microsoft dar und wird von mehreren Diensten genutzt, darunter auch Microsoft Defender für Cloud.

Verwendung mit OWASP-Regelsätzen

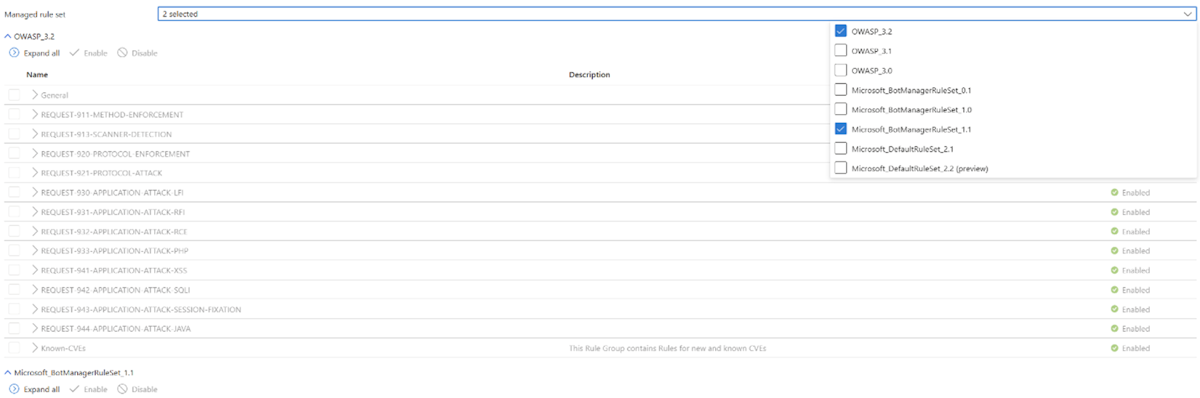

Sie können der Bot Protection-Regelsatz zusammen mit einem der OWASP-Regelsätze mit der Application Gateway WAF v2-SKU verwenden. Es kann aber immer nur ein OWASP-Regelsatz verwendet werden. Der Bot-Schutzregelsatz enthält eine andere Regel, die in ihrem eigenen Regelsatz enthalten ist. Er hat den Namen Microsoft_BotManagerRuleSet_1.1 und kann genau wie die anderen OWASP-Regeln aktiviert oder deaktiviert werden.

Updates für Regelsätze

Die Liste bekannter böswilliger IP-Adressen des Bot-Schutzregelsatzes wird mehrmals täglich über den Microsoft Threat Intelligence-Feed aktualisiert, damit sie mit den Bots Schritt hält. Ihre Webanwendungen werden fortlaufend geschützt, auch wenn sich die Angriffsvektoren der Bots ändern.

Protokollbeispiel

Hier ist ein Beispiel für einen Protokolleintrag für den Bot-Schutz:

{

"timeStamp": "0000-00-00T00:00:00+00:00",

"resourceId": "appgw",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "vm1",

"clientIp": "1.2.3.4",

"requestUri": "/hello.php?arg1=aaaaaaabccc",

"ruleSetType": "MicrosoftBotProtection",

"message": "IPReputationTriggered",

"action": "Blocked",

"hostname": "example.com",

"transactionId": "abc",

"policyId": "waf policy 1",

"policyScope": "Global",

"policyScopeName": "Default Policy",

"engine": "Azwaf"

}

}