Was ist Quotenbegrenzung für Azure Front Door?

Durch die Quotenbegrenzung können Sie ungewöhnlich hohe Datenverkehrsmengen von einzelnen Socket-IP-Adressen erkennen und blockieren. Durch Verwenden der Azure Web Application Firewall in Azure Front Door können Sie bestimmte Arten von Denial-of-Service-Angriffen abschwächen. Die Quotengrenze schützt auch vor Clients, die versehentlich falsch konfiguriert wurden und große Mengen von Anforderungen in einem kurzen Zeitraum senden.

Die Socket-IP-Adresse ist die Adresse des Clients, der die TCP-Verbindung mit Azure Front Door initiiert hat. In der Regel ist die Socket-IP-Adresse die IP-Adresse des Benutzers, aber es kann auch die IP-Adresse eines Proxyservers oder eines anderen Geräts sein, das sich zwischen dem Benutzer und der Azure Front Door befindet. Wenn mehrere Clients von unterschiedlichen Socket-IP-Adressen aus auf Azure Front Door zugreifen, werden auf diese jeweils eigene Quotenbegrenzungen angewandt.

Konfigurieren einer Quotengrenzrichtlinie

Die Quotenbegrenzung wird mithilfe von benutzerdefinierten WAF-Regeln konfiguriert.

Wenn Sie eine Regel für Quotenbegrenzungen konfigurieren, legen Sie den Schwellenwert fest. Der Schwellenwert legt die Anzahl der Webanforderungen fest, die von einer einzelnen Socket-IP-Adresse innerhalb eines Zeitraums von einer Minute oder fünf Minuten zulässig sind.

Sie müssen auch mindestens eine Vergleichsbedingung angeben, die Azure Front Door mitteilt, wann die Quotenbegrenzung aktiviert werden soll. Sie können mehrere Quotengrenzwerte konfigurieren, die für unterschiedliche Pfade innerhalb Ihrer Anwendung gelten.

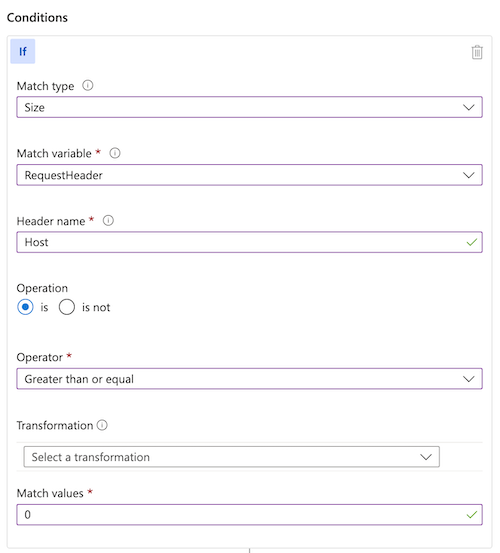

Wenn Sie eine Regel für Quotenbegrenzungen auf alle Ihre Anforderungen anwenden müssen, können Sie eine Vergleichsbedingung wie im folgende Beispiel verwenden:

Die vorstehend beschriebene Vergleichsbedingung identifiziert alle Anforderungen mit einer Länge des Host-Headers größer als 0. Da alle gültigen HTTP-Anforderungen für Azure Front Door einen Host-Header enthalten, hat diese Vergleichsbedingung den Effekt, mit allen HTTP-Anforderungen übereinzustimmen.

Quotenbegrenzungen und Azure Front Door-Server

Anforderungen vom gleichen Client treffen häufig auf demselben Azure Front-Door-Server ein. In diesem Fall werden die Anforderungen blockiert, sobald der Ratengrenzwert für die Client-IP-Adressen erreicht sind.

Es ist möglich, dass Anforderungen desselben Clients auf einem anderen Azure Front-Door-Server eingehen, dessen Zähler für die Regel für Quotenbegrenzung noch nicht aktualisiert wurde. Beispielsweise kann der Client für jede Anforderung eine neue TCP-Verbindung öffnen, und jede TCP-Verbindung kann an einen anderen Azure Front Door-Server geroutet werden.

Wenn der Schwellenwert niedrig genug ist, könnte die erste Anforderung an den neuen Azure Front Door-Server die Überprüfung der Quotenbegrenzung bestehen. Bei einem sehr niedrigen Schwellenwert (z. B. weniger als 200 Anforderungen pro Minute) kann es also vorkommen, dass einige Anfragen oberhalb des Schwellenwerts durchkommen.

Beachten Sie beim Festlegen von Schwellenwerten und Zeitfenstern für Quotenbegrenzungen einige Überlegungen:

- Ein größeres Zeitfenster mit dem kleinsten zulässigen Schwellenwert für die Anforderungsanzahl ist die effektivste Konfiguration zum Verhindern von DDoS-Angriffen. Diese Konfiguration ist effektiver, da ein Angreifer für das restliche Quotengrenzfenster blockiert wird, wenn der Schwellenwert erreicht wird. Wenn ein Angreifer daher in den ersten 30 Sekunden eines einminütigen Zeitfensters blockiert wird, gilt die Quotengrenze nur für die verbleibenden 30 Sekunden. Wenn ein Angreifer in der ersten Minute eines fünfminütigen Zeitfensters blockiert wird, gilt die Quotengrenze für die verbleibenden vier Minuten.

- Die Festlegung größerer Zeitfenster (z. B. fünf Minuten statt einer Minute) und höherer Schwellenwerte (z. B. 200 statt 100) führt in der Regel zu einer genaueren Durchsetzung von Schwellenwerten, die nahe an den Quotengrenzen liegen, als die Verwendung kürzerer Zeitfenster und niedrigerer Schwellenwerte.

- Die Azure Front Door WAF-Quotengrenzen sind in einem festen Zeitraum aktiv. Sobald ein Schwellenwert für eine Quotengrenze überschritten wurde, wird der gesamte Datenverkehr, der mit dieser Quotengrenzregel übereinstimmt, für den Rest des festen Zeitfensters blockiert.

Nächste Schritte

- Konfigurieren der Quotenbegrenzung für Ihre Azure Front Door-WAF.

- Siehe Bewährte Methoden für die Quotenbegrenzung.