Konfigurieren einer Verbindung für die S2S-VPN Gateway-Zertifikatauthentifizierung – Preview

In diesem Artikel erfahren Sie, wie Sie das Azure-Portal zum Erstellen einer Site-to-Site(S2S)-VPN Gateway-Verbindung zur Zertifikatauthentifizierung zwischen Ihrem lokalen und Ihrem virtuellen Netzwerk verwenden. Die Schritte für diese Konfiguration verwenden verwaltete Identität, Azure Key Vault und Zertifikate. Informationen zum Erstellen einer Site-to-Site-VPN-Verbindung, die stattdessen einen gemeinsamen Schlüssel verwendet, finden Sie unter Erstellen einer S2S-VPN-Verbindung.

Voraussetzungen

Hinweis

Die Site-to-Site-Zertifikatauthentifizierung wird von Basic SKU VPN Gateways nicht unterstützt.

Sie haben bereits ein virtuelles Netzwerk und ein VPN Gateway. Falls nicht, folgen Sie den Schritten unter Erstellen eines VPN Gateways und kehren Sie dann zu dieser Seite zurück, um Ihre Site-to-Site-Zertifikatauthentifizierungsverbindung zu konfigurieren.

Achten Sie darauf, dass Sie über ein kompatibles VPN-Gerät und eine Person verfügen, die es konfigurieren kann. Weitere Informationen zu kompatiblen VPN-Geräten und zur Gerätekonfiguration finden Sie unter Informationen zu VPN-Geräten.

Vergewissern Sie sich, dass Sie über eine externe öffentliche IPv4-Adresse für Ihr VPN-Gerät verfügen.

Falls Sie nicht mit den IP-Adressbereichen in Ihrer lokalen Netzwerkkonfiguration vertraut sind, wenden Sie sich an eine Person, die Ihnen diese Informationen zur Verfügung stellen kann. Beim Erstellen dieser Konfiguration müssen Sie die Präfixe für die IP-Adressbereiche angeben, die Azure an Ihren lokalen Standort weiterleitet. Keines der Subnetze Ihres lokalen Netzwerks darf sich mit den Subnetzen des virtuellen Netzwerks überschneiden, mit dem Sie eine Verbindung herstellen möchten.

Erstellen einer verwalteten Identität

Diese Konfiguration erfordert eine verwaltete Identität. Weitere Informationen zu verwalteten Identitäten finden Sie unter Was sind verwaltete Identitäten für Azure-Ressourcen?. Wenn Sie bereits eine benutzerseitig zugewiesene verwaltete Identität haben, können Sie diese für diese Übung verwenden. Führen Sie die folgenden Schritte aus, um eine verwaltete Identität zu erstellen.

- Suchen Sie im Azure-Portal nach Verwaltete Identitäten, und wählen Sie diese Option aus.

- Klicken Sie auf Erstellen.

- Geben Sie die erforderlichen Informationen ein. Verwenden Sie einen eingängigen Namen. Beispiel: site-to-site-verwaltet oder vpngwy-verwaltet. Sie benötigen den Namen für die Konfigurationsschritte des Schlüsseltresors. Die Ressourcengruppe muss nicht mit der Ressourcengruppe übereinstimmen, die Sie für Ihr VPN Gateway verwenden.

- Klicken Sie auf Überprüfen + erstellen.

- Die Werte werden überprüft. Wählen Sie nach Abschluss der Überprüfung Erstellen aus.

Aktivieren des VPN Gateways für Key Vault und verwaltete Identität

In diesem Abschnitt aktivieren Sie das Gateway für Azure Key Vault und die verwaltete Identität, die Sie zuvor erstellt haben. Weitere Informationen über Azure Key Vault finden Sie unter Über Azure Key Vault.

- Gehen Sie im Portal zu Ihrem virtuellen Netzwerk-Gateway (VPN Gateway).

- Wechseln Sie zu Einstellungen > Konfiguration. Auf der Seite „Konfiguration“ geben Sie die folgenden Authentifizierungseinstellungen an:

- Aktivieren des Schlüsseltresor-Zugriffs: Aktiviert.

- Verwaltete Identität: Wählen Sie die verwaltete Identität aus, die Sie bereits erstellt haben.

- Speichern Sie die Einstellungen.

Erstellen eines Gateways für das lokale Netzwerk

Das lokale Netzwerkgateway ist ein spezielles Objekt, das Ihrem lokalen Standort für Routingzwecke entspricht. Sie geben dem Standort einen Namen, über den Azure darauf verweisen kann, und geben dann die IP-Adresse des lokalen VPN-Geräts an, mit dem Sie eine Verbindung herstellen. Außerdem geben Sie die IP-Adresspräfixe an, die über das VPN-Gateway an das VPN-Gerät weitergeleitet werden. Die von Ihnen angegebenen Adresspräfixe befinden sich in Ihrem lokalen Netzwerk. Wenn bei dem lokalen Netzwerk Änderungen vorgenommen werden oder Sie die öffentliche IP-Adresse des VPN-Geräts ändern müssen, können Sie dies Werte später bequem aktualisieren.

Hinweis

Das lokale Netzwerkgatewayobjekt wird in Azure bereitgestellt, nicht an Ihrem lokalen Standort.

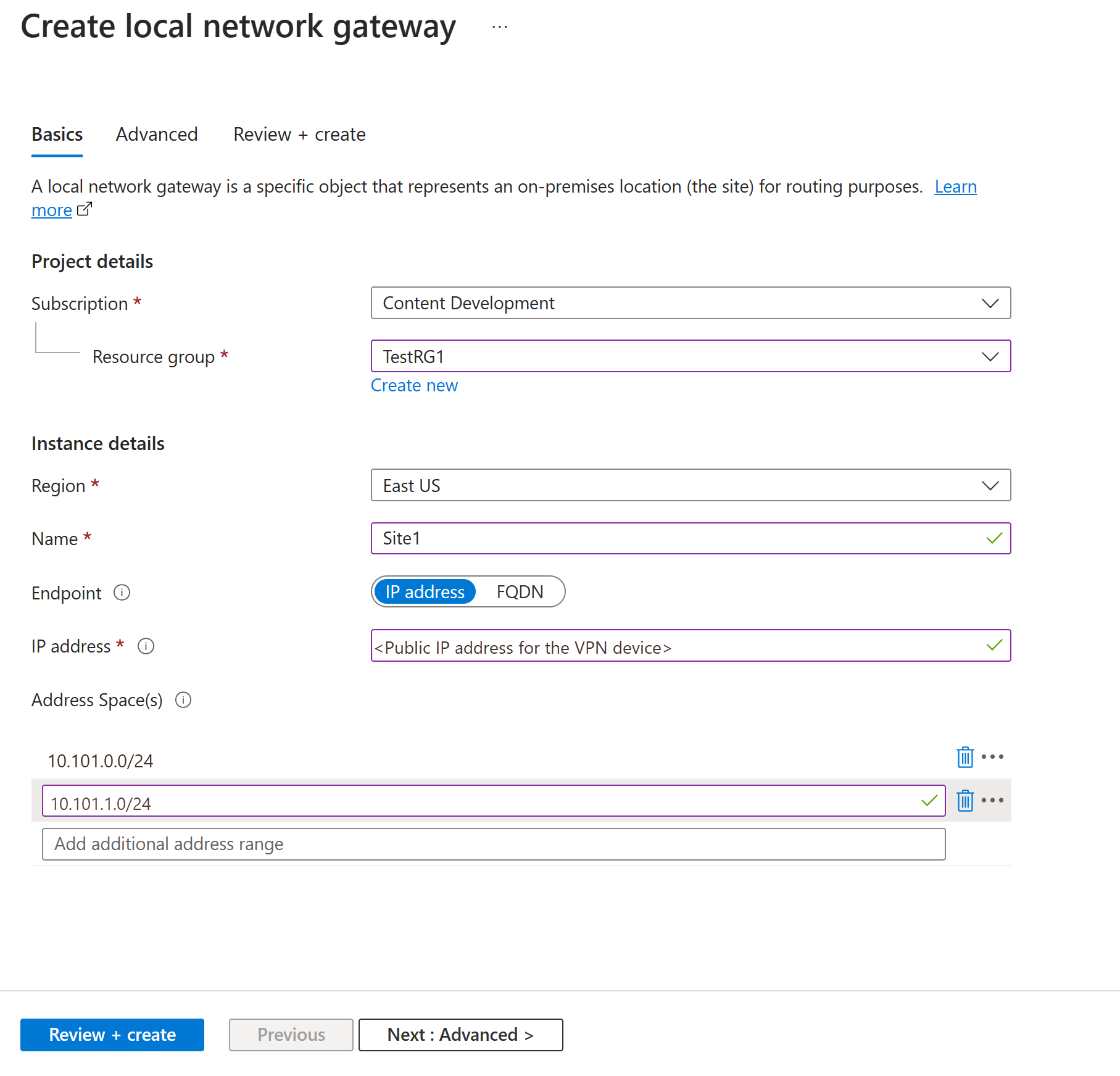

Erstellen Sie ein lokales Netzwerkgateway mithilfe der folgenden Werte:

- Name: Site1

- Ressourcengruppe: TestRG1

- Standort: East US

Überlegungen zur Konfiguration:

- VPN Gateway unterstützt nur eine IPv4-Adresse für jeden FQDN (vollqualifizierter Domänenname). Wenn der Domänenname in mehrere IP-Adressen aufgelöst wird, verwendet VPN Gateway die erste von den DNS-Servern zurückgegebene IP-Adresse. Um die Ungewissheit zu beseitigen, wird empfohlen, dass Ihr FQDN immer in eine einzelne IPv4-Adresse aufgelöst wird. ICv6 wird nicht unterstützt.

- VPN Gateway verwaltet einen DNS-Cache, der alle fünf Minuten aktualisiert wird. Das Gateway versucht, die vollqualifizierten Domänennamen nur für getrennte Tunnel aufzulösen. Durch das Zurücksetzen des Gateways wird auch die FQDN-Auflösung ausgelöst.

- Obwohl VPN Gateway mehrere Verbindungen zu verschiedenen lokalen Netzwerkgateways mit unterschiedlichen FQDNs unterstützt, müssen alle FQDNs in unterschiedliche IP-Adressen aufgelöst werden.

Gehen Sie im Portal zu Lokale Netzwerkgateways, und öffnen Sie die Seite Lokales Netzwerkgateway erstellen.

Geben Sie auf der Registerkarte Allgemeine Informationen die Werte für Ihr lokales Netzwerkgateway an.

- Abonnement: Vergewissern Sie sich, dass das richtige Abonnement angezeigt wird.

- Ressourcengruppe: Wählen Sie die Ressourcengruppe aus, die Sie verwenden möchten. Sie können entweder eine neue Ressourcengruppe erstellen oder eine bereits erstellte auswählen.

- Region: Wählen Sie die Region für dieses Objekt aus. Sie können denselben Ort auswählen, an dem sich Ihr virtuelles Netzwerk befindet, müssen dies aber nicht tun.

- Name: Geben Sie einen Namen für das lokale Netzwerkgatewayobjekt ein.

-

Endpunkt: Wählen Sie den Endpunkttyp für das lokale VPN-Gerät aus als IP-Adresse oder FQDN (Fully Qualified Domain Name, vollqualifizierter Domänenname).

- IP-Adresse: Wenn Sie über eine statische öffentliche IP-Adresse verfügen, die Ihnen von Ihrem Internetdienstanbieter (Internet Service Provider, ISP) für Ihr VPN-Gerät zugeordnet wurde, wählen Sie die Option „IP-Adresse“ aus. Geben Sie die IP-Adresse wie im Beispiel angezeigt ein. Diese Adresse ist die öffentliche IP-Adresse des VPN-Geräts, mit dem Azure VPN Gateway eine Verbindung herstellen soll. Wenn Sie derzeit nicht über die IP-Adresse verfügen, können Sie die im Beispiel angezeigten Werte verwenden. Später müssen Sie zurückkehren und Ihre Platzhalter-IP-Adresse durch die öffentliche IP-Adresse Ihres VPN-Geräts ersetzen. Andernfalls kann Azure keine Verbindung herstellen.

- FQDN: Wenn Sie über eine dynamische öffentliche IP-Adresse verfügen, die sich nach einer bestimmten, oftmals von Ihrem Internetdienstanbieter festgelegten Zeitspanne ändern könnte, können Sie einen konstanten DNS-Namen mit einem dynamischen DNS-Dienst verwenden, um auf die aktuelle öffentliche IP-Adresse Ihres VPN-Geräts zu verweisen. Azure VPN Gateway löst den FQDN auf, um die öffentliche IP-Adresse zum Herstellen der Verbindung zu ermitteln.

- Adressraum: Der Adressraum bezieht sich auf die Adressbereiche für das Netzwerk, das dieses lokale Netzwerk darstellt. Sie können mehrere Adressraumbereiche hinzufügen. Achten Sie darauf, dass sich die hier angegebenen Bereiche nicht mit den Bereichen anderer Netzwerke überschneiden, mit denen Sie eine Verbindung herstellen möchten. Azure leitet den Adressbereich, den Sie angeben, an die lokale IP-Adresse des VPN-Geräts weiter. Verwenden Sie hier anstelle der Werte aus dem Beispiel Ihre eigenen Werte, wenn Sie eine Verbindung mit Ihrem lokalen Standort herstellen möchten.

Auf der Registerkarte Erweitert können Sie bei Bedarf BGP-Einstellungen konfigurieren.

Nachdem Sie die Werte angegeben haben, wählen Sie am unteren Rand der Seite Überprüfen und Erstellen aus, um die Seite zu überprüfen.

Wählen Sie Erstellen aus, um das lokale Netzwerkgateway-Objekt zu erstellen.

Zertifikate

Die Architektur der Site-to-Site-Zertifikatsauthentifizierung beruht sowohl auf eingehenden als auch auf ausgehenden Zertifikaten.

Hinweis

Die eingehenden und ausgehenden Zertifikate müssen nicht vom selben Stammzertifikat erstellt werden.

Ausgehendes Zertifikat

- Das ausgehende Zertifikat wird verwendet, um Verbindungen von Azure zu Ihrem lokalen Standort zu verifizieren.

- Das Zertifikat wird in Azure Key Vault gespeichert. Sie geben die Kennung des ausgehenden Zertifikatspfads an, wenn Sie Ihre Site-to-Site-Verbindung konfigurieren.

- Sie können ein Zertifikat über eine Zertifizierungsstelle Ihrer Wahl oder ein selbstsigniertes Stammzertifikat erstellen.

Wenn Sie ein ausgehendes Zertifikaterstellen, muss das Zertifikat den folgenden Richtlinien entsprechen:

- Die Mindestlänge für den Schlüssel beträgt 2048 Bit.

- Es muss über einen privaten Schlüssel verfügen.

- Es muss über Server- und Clientauthentifizierung verfügen.

- Es muss über einen Antragstellernamen verfügen.

Eingehendes Zertifikat

- Das eingehende Zertifikat wird verwendet, wenn Sie sich von Ihrem lokalen Standort aus mit Azure verbinden.

- Der Wert für den Antragsteller wird verwendet, wenn Sie Ihre Site-to-Site-Verbindung konfigurieren.

- Der öffentliche Schlüssel der Zertifikatkette wird angegeben, wenn Sie Ihre Site-to-Site-Verbindung konfigurieren.

Generieren von Zertifikaten

Verwenden Sie PowerShell lokal auf Ihrem Computer, um Zertifikate zu generieren. Die folgenden Schritte zeigen Ihnen, wie Sie ein selbstsigniertes Stammzertifikat und Leaf-Zertifikate (eingehend und ausgehend) erstellen. Wenn Sie die folgenden Beispiele verwenden, schließen Sie das PowerShell-Fenster nicht zwischen der Erstellung der selbstsignierten Stamm-CA und der Leaf-Zertifikate.

Erstellen eines selbstsignierten Stammzertifikats

Verwenden Sie das Cmdlet „New-SelfSignedCertificate“, um ein selbstsigniertes Stammzertifikat zu erstellen. Zusätzliche Informationen zu den Parametern finden Sie unter New-SelfSignedCertificate.

Öffne auf einem Computer unter Windows 10 oder neuer bzw. Windows Server 2016 eine Windows PowerShell-Konsole mit erhöhten Rechten.

Erstellen Sie ein selbstsigniertes Stammzertifikat. Das folgende Beispiel erstellt ein selbstsigniertes Stammzertifikat mit dem Namen „VPNRootCA01“, das automatisch in „Certificates-Current User\Personal\Certificates“ installiert wird. Nachdem das Zertifikat erstellt ist, können sie es anzeigen, indem Sie certmgr.msc öffnen oder die Option Benutzerzertifikate verwalten auswählen.

Nehmen Sie alle erforderlichen Änderungen vor, bevor Sie dieses Beispiel verwenden. Der Parameter „NotAfter“ ist optional. Ohne diesen Parameter läuft das Zertifikat standardmäßig nach einem Jahr ab.

$params = @{ Type = 'Custom' Subject = 'CN=VPNRootCA01' KeySpec = 'Signature' KeyExportPolicy = 'Exportable' KeyUsage = 'CertSign' KeyUsageProperty = 'Sign' KeyLength = 2048 HashAlgorithm = 'sha256' NotAfter = (Get-Date).AddMonths(120) CertStoreLocation = 'Cert:\CurrentUser\My' TextExtension = @('2.5.29.19={critical}{text}ca=1&pathlength=4') } $cert = New-SelfSignedCertificate @paramsLassen Sie die PowerShell-Konsole geöffnet, und fahren Sie mit den nächsten Schritten fort, um ein Leaf-Zertifikate zu generieren.

Generieren von Leaf-Zertifikaten

In diesen Beispielen wird das Cmdlet New-SelfSignedCertificate verwendet, um ein- und ausgehende Leaf-Zertifikate zu generieren. Zertifikate werden auf Ihrem Computer automatisch in „Certificates – Current User\Personal\Certificate“ installiert.

Ausgehendes Zertifikat

$params = @{

Type = 'Custom'

Subject = 'CN=Outbound-certificate'

KeySpec = 'Signature'

KeyExportPolicy = 'Exportable'

KeyLength = 2048

HashAlgorithm = 'sha256'

NotAfter = (Get-Date).AddMonths(120)

CertStoreLocation = 'Cert:\CurrentUser\My'

Signer = $cert

TextExtension = @(

'2.5.29.37={text}1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.1')

}

New-SelfSignedCertificate @params

Eingehendes Zertifikat

$params = @{

Type = 'Custom'

Subject = 'CN=Inbound-certificate'

KeySpec = 'Signature'

KeyExportPolicy = 'Exportable'

KeyLength = 2048

HashAlgorithm = 'sha256'

NotAfter = (Get-Date).AddMonths(120)

CertStoreLocation = 'Cert:\CurrentUser\My'

Signer = $cert

TextExtension = @(

'2.5.29.37={text}1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.1')

}

New-SelfSignedCertificate @params

Ausgehendes Zertifikat – Exportieren privater Schlüsseldaten

Exportieren Sie die Informationen des ausgehenden Zertifikats (mit dem privaten Schlüssel) in eine PFX- oder PEM-Datei. In späteren Schritten laden Sie diese Zertifikatsinformationen sicher in Azure Key Vault hoch. Um unter Windows nach PFX zu exportieren, gehen Sie wie folgt vor:

Um die CER-Datei des Zertifikats abzurufen, öffnen Sie Benutzerzertifikate verwalten.

Suchen Sie das ausgehende Zertifikat (in der Regel befindet es sich unter Certificates – Current User\Personal\Certificates), und klicken Sie mit der rechten Maustaste darauf. Wählen Sie Alle Vorgänge ->Export aus. Dadurch wird der Zertifikatexport-Assistentgeöffnet.

Wählen Sie im Assistenten Weiter aus.

Wählen Sie Ja, privaten Schlüssel exportieren und dann Weiter aus.

Wählen Sie auf der Seite ExportdateiformatPrivater Informationsaustausch – PKCS #12 (.PFX) aus. Wählen Sie die folgenden Elemente aus:

- Integrieren Sie alle Zertifikate im Zertifizierungspfad, wenn möglich

- Alle erweiterten Eigenschaften exportieren

- Zertifikatdatenschutz aktivieren

Wählen Sie Weiter aus. Wählen Sie auf der Seite SicherheitKennwort und eine Verschlüsselungsmethode aus. Wählen Sie anschließend Weiter aus.

Geben Sie einen Dateinamen an und suchen Sie den Ort, an den Sie exportieren möchten.

Wählen Sie Fertig stellen aus, um das Zertifikat zu exportieren.

Sie erhalten eine Bestätigung, dass der Export erfolgreich war.

Eingehendes Zertifikat – Exportieren öffentlicher Schlüsseldaten

Exportieren Sie die öffentlichen Schlüsseldaten für das eingehende Zertifikat. Die Informationen in der Datei werden für das Feld für die eingehende Zertifikatkette verwendet, wenn Sie Ihre Site-to-Site-Verbindung konfigurieren. Exportierte Dateien müssen das Format .cer haben. Verschlüsseln Sie den Zertifikatwert nicht.

- Um die CER-Datei des Zertifikats abzurufen, öffnen Sie Benutzerzertifikate verwalten.

- Suchen Sie das Zertifikat (in der Regel befindet es sich unter Certificates > Current User\Personal\Certificates), und klicken Sie mit der rechten Maustaste darauf. Wählen Sie Alle Vorgänge ->Export aus. Dadurch wird der Zertifikatexport-Assistentgeöffnet.

- Wählen Sie im Assistenten Weiter aus.

- Wählen Sie Nein, privaten Schlüssel nicht exportieren aus. Wählen Sie Weiter aus.

- Wählen Sie Base-64-codiert X.509 (.CER) und dann Weiter aus.

- Geben Sie einen Dateinamen an und suchen Sie den Ort, an den Sie exportieren möchten.

- Wählen Sie Fertig stellen aus, um das Zertifikat zu exportieren.

- Sie erhalten eine Bestätigung, dass der Export erfolgreich war.

- Diese

.cerDatei wird später verwendet, wenn Sie Ihre Verbindung konfigurieren.

Stammzertifikat – Exportieren öffentlicher Schlüsseldaten

Exportieren Sie die öffentlichen Schlüsseldaten für das Stammzertifikat. Exportierte Dateien müssen das Format .cer haben. Verschlüsseln Sie den Zertifikatwert nicht.

- Um die CER-Datei des Zertifikats abzurufen, öffnen Sie Benutzerzertifikate verwalten.

- Suchen Sie das Zertifikat (in der Regel befindet es sich unter Certificates > Current User\Personal\Certificates), und klicken Sie mit der rechten Maustaste darauf. Wählen Sie Alle Vorgänge ->Export aus. Dadurch wird der Zertifikatexport-Assistentgeöffnet.

- Wählen Sie im Assistenten Weiter aus.

- Wählen Sie Nein, privaten Schlüssel nicht exportieren aus. Wählen Sie Weiter aus.

- Wählen Sie Base-64-codiert X.509 (.CER) und dann Weiter aus.

- Geben Sie einen Dateinamen an und suchen Sie den Ort, an den Sie exportieren möchten.

- Wählen Sie Fertig stellen aus, um das Zertifikat zu exportieren.

- Sie erhalten eine Bestätigung, dass der Export erfolgreich war.

- Diese

.cerDatei wird später verwendet, wenn Sie Ihre Verbindung konfigurieren.

Erstellen eines Schlüsseltresors

Für diese Konfiguration ist Azure Key Vault erforderlich. Die folgenden Schritte erstellen einen Schlüsseltresor. Sie fügen Ihr Zertifikat und Ihre verwaltete Identität später zu Ihrem Schlüsseltresor hinzu. Ausführlichere Schritte finden Sie unter Schnellstart: Erstellen eines Schlüsseltresors mithilfe des Azure-Portals.

- Suchen Sie im Azure-Portal auf der Suchleiste oben nach Schlüsseltresore. Wählen Sie auf der Seite Schlüsseltresore die Option + Erstellen aus.

- Geben Sie auf der Seite Schlüsseltresor erstellen die erforderlichen Informationen ein. Die Ressourcengruppe muss nicht mit der Ressourcengruppe übereinstimmen, die Sie für Ihr VPN Gateway verwenden.

- Wählen Sie auf der Registerkarte Zugriffskonfiguration für das Berechtigungsmodell die Option Tresor-Zugriffsrichtlinie aus.

- Füllen Sie keines der anderen Felder aus.

- Wählen Sie die Schaltfläche Bewerten + erstellen aus, und erstellen Sie den Schlüsseltresor.

Hinzufügen der ausgehenden Zertifikatdatei zu Ihrem Schlüsseltresor

Die folgenden Schritte helfen Ihnen beim Hochladen der Informationen des ausgehenden Zertifikats zu Azure Key Vault.

- Navigieren Sie zu Ihrem Schlüsseltresor. Öffnen Sie im linken Bereich die Seite Zertifikate.

- Wählen Sie auf der Seite Zertifikate die Option + Generieren/Importieren aus.

- Wählen Sie als Methode der Zertifikaterstellung aus der Dropdownliste Importieren aus.

- Geben Sie einen eingängigen Zertifikatnamen ein. Dabei muss es sich nicht um den Zertifikats-CN oder den Namen der Zertifikatsdatei handeln.

- Laden Sie Ihre ausgehende Zertifikatdatei hoch. Die Zertifikatsdatei muss in einem der folgenden Formate vorliegen:

- PFX

- PFM

- Geben Sie das Kennwort ein, das zum Schutz der Zertifikatsinformationen verwendet wird.

- Wählen Sie Erstellen aus, um die Zertifikatdatei hochzuladen.

Hinzufügen der verwalteten Identität zu Ihrem Schlüsseltresor

- Navigieren Sie zu Ihrem Schlüsseltresor. Öffnen Sie im linken Bereich die Seite Zugriffsrichtlinien.

- Wählen Sie + Erstellen aus.

- Wählen Sie auf der Seite Erstellen einer Zugriffsrichtlinie für Optionen zur Verwaltung geheimer Schlüssel und Vorgänge zur Zertifikatsverwaltung die Option Alle auswählen aus.

- Wählen Sie Weiter aus, um zur Seite Prinzipal zu gelangen.

- Suchen Sie auf der Seite Prinzipal die verwaltete Identität, die Sie zuvor erstellt haben, und wählen Sie sie aus.

- Wählen Sie Weiter aus, um zur Registerkarte Überprüfen + Erstellen zu gelangen. Klicken Sie auf Erstellen.

Konfigurieren des VPN-Geräts

Für Site-to-Site-Verbindungen mit einem lokalen Netzwerk ist ein VPN-Gerät erforderlich. In diesem Schritt konfigurieren Sie Ihr VPN-Gerät. Wenn Sie Ihr VPN-Gerät konfigurieren, benötigen Sie die folgenden Werte:

- Zertifikat: Sie benötigen die Zertifikatdaten, die für die Authentifizierung verwendet werden. Dieses Zertifikat wird auch beim Erstellen der VPN-Verbindung als eingehendes Zertifikat verwendet.

- Werte für öffentliche IP-Adressen für Ihr virtuelles Netzwerk-Gateway: Um die öffentliche IP-Adresse für Ihre VPN Gateway-VM-Instanz über das Azure-Portal zu finden, gehen Sie zu Ihrem virtuellen Netzwerkgateway und suchen Sie unter Einstellungen – >Eigenschaften. Wenn Sie ein Gateway im Aktiv-Aktiv-Modus haben (empfohlen), stellen Sie sicher, dass Sie Tunnel zu jeder VM-Instanz einrichten. Beide Tunnel sind Teil derselben Verbindung. VPN Gateways im aktiv-aktiven Modus haben zwei öffentliche IP-Adressen, eine für jede Gateway-VM-Instanz.

Abhängig von Ihrem VPN-Gerät können Sie möglicherweise ein Skript zur Konfiguration des VPN-Geräts herunterladen. Weitere Informationen finden Sie unter Herunterladen von VPN-Gerätekonfigurationsskripts für S2S-VPN-Verbindungen.

Weitere Konfigurationsinformationen finden Sie unter den folgenden Links:

- Informationen zu kompatiblen VPN-Geräten finden Sie unter VPN-Geräte.

- Überprüfen Sie vor dem Konfigurieren Ihres VPN-Geräts auf Bekannte Probleme mit der Gerätekompatibilität für das VPN-Gerät, das Sie verwenden möchten.

- Links zu Gerätekonfigurationseinstellungen finden Sie unter Überprüfte VPN-Geräte. Die Links zur Gerätekonfiguration werden nach bestem Wissen bereitgestellt. Die beste Vorgehensweise besteht immer darin, die aktuellen Informationen zur Konfiguration bei Ihrem Gerätehersteller zu erfragen. Die Liste enthält die von uns getesteten Versionen. Ist Ihr Betriebssystem nicht in der Liste enthalten, ist die Version vielleicht dennoch kompatibel. Wenden Sie sich an den Gerätehersteller, um zu überprüfen, ob die Betriebssystemversion für Ihr VPN-Gerät kompatibel ist.

- Eine Übersicht über die VPN-Gerätekonfiguration finden Sie unter Übersicht über die VPN-Gerätekonfigurationen von Drittanbietern.

- Informationen zur Bearbeitung von Gerätekonfigurationsbeispielen finden Sie unter Bearbeiten von Gerätekonfigurationsbeispielen.

- Kryptografische Anforderungen finden Sie im Artikel zu kryptografischen Anforderungen und Azure-VPN-Gateways.

- Informationen zu IPsec-/IKE-Parametern finden Sie unter Informationen zu VPN-Geräten und IPsec-/IKE-Parametern für VPN-Gatewayverbindungen zwischen Standorten. Unter diesem Link finden Sie Informationen zu IKE-Version, Diffie-Hellman-Gruppe, Authentifizierungsmethode, Verschlüsselungs- und Hashalgorithmen, SA-Gültigkeitsdauer, PFS und DPD zusätzlich zu anderen Parameterinformationen, die Sie zum Vervollständigen Ihrer Konfiguration benötigen.

- Konfigurationsschritte für IPsec-/IKE-Richtlinien finden Sie unter Konfigurieren von IPsec-/IKE-Richtlinien für Site-to-Site-VPN- oder VNet-to-VNet-Verbindungen.

- Informationen zum Herstellen einer Verbindung für mehrere richtlinienbasierte VPN-Geräte finden Sie unter Herstellen einer Verbindung zwischen Azure-VPN-Gateways und mehreren lokalen richtlinienbasierten VPN-Geräten mit PowerShell.

Erstellen der Site-to-Site-Verbindung

In diesem Abschnitt erstellen Sie eine Site-to-Site-VPN-Verbindung zwischen Ihrem virtuellen Netzwerkgateway und Ihrem lokalen VPN-Gerät.

Sammeln von Konfigurationswerten

Bevor Sie fortfahren, sollten Sie die folgenden Informationen für die erforderlichen Konfigurationswerte sammeln.

Ausgehender Zertifikatpfad: Dies ist der Pfad zum ausgehenden Zertifikat. Das ausgehende Zertifikat wird für die Verbindung von Azure zu Ihrem lokalen Standort verwendet. Diese Informationen stammen aus demselben Zertifikat, das Sie in Azure Key Vault hochgeladen haben.

- Gehen Sie zu Key Vaults, und wählen Sie Ihren Schlüsseltresor aus. Erweitern Sie im linken Bereich Objekte, und wählen Sie Zertifikate aus.

- Suchen Sie Ihr Zertifikat und wählen Sie es aus, um die Zertifikatsseite zu öffnen.

- Wählen Sie die Zeile für Ihre Zertifikatsversion aus.

- Kopieren Sie den Pfad neben Schlüssel-ID. Der Pfad ist spezifisch für das Zertifikat.

Beispiel:

https://s2s-vault1.vault.azure.net/certificates/site-to-site/<certificate-value>Antragstellername des eingehenden Zertifikats: Dies ist der allgemeine Name für das eingehende Zertifikat. So finden Sie diesen Wert:

- Wenn Sie das Zertifikat auf Ihrem Windows-Computer erstellt haben, können Sie es über die Zertifikatsverwaltung finden.

- Navigieren Sie zur Registerkarte Details. Scrollen Sie und wählen Sie Antragsteller aus. Die Werte werden im unteren Bereich angezeigt.

- Schließen Sie CN= nicht in den Wert ein.

Eingehende Zertifikatkette: Diese Zertifikatsinformationen werden nur verwendet, um das eingehende Zertifikat zu überprüfen und enthalten keine privaten Schlüssel. Sie sollten immer mindestens zwei Zertifikate im Bereich für eingehende Zertifikate des Portals haben.

Wenn Sie Zwischenzertifikate in Ihrer Zertifikatkette haben, fügen Sie zunächst das Stammzertifikat als erstes Zwischenzertifikat hinzu und fügen dann das eingehende Zwischenzertifikat hinzu.

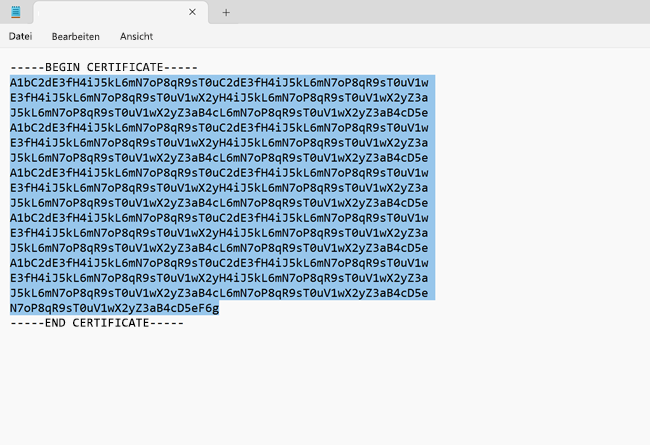

Führen Sie die folgenden Schritte aus, um Zertifikatsdaten im erforderlichen Format für das Feld für eingehende Zertifikate zu extrahieren.

Um die Zertifikatsdaten zu extrahieren, stellen Sie sicher, dass Sie Ihr eingehendes Zertifikat in den vorherigen Schritten als Base-64 kodierte X.509 (.CER) Datei exportiert haben. Das Zertifikat muss in diesem Format exportiert werden, damit Sie es mit einem Text-Editor öffnen können.

Suchen Sie die Zertifikatsdatei

.cerund öffnen Sie sie mit einem Texteditor. Stellen Sie beim Kopieren der Zertifikatsdaten sicher, dass Sie den Text als fortlaufende Zeile kopieren.Kopieren Sie die Daten, die zwischen

-----BEGIN CERTIFICATE-----und-----END CERTIFICATE-----aufgeführt sind, als eine durchgehende Zeile in das Feld Eingehende Zertifikatkette, wenn Sie eine Verbindung erstellen.Beispiel:

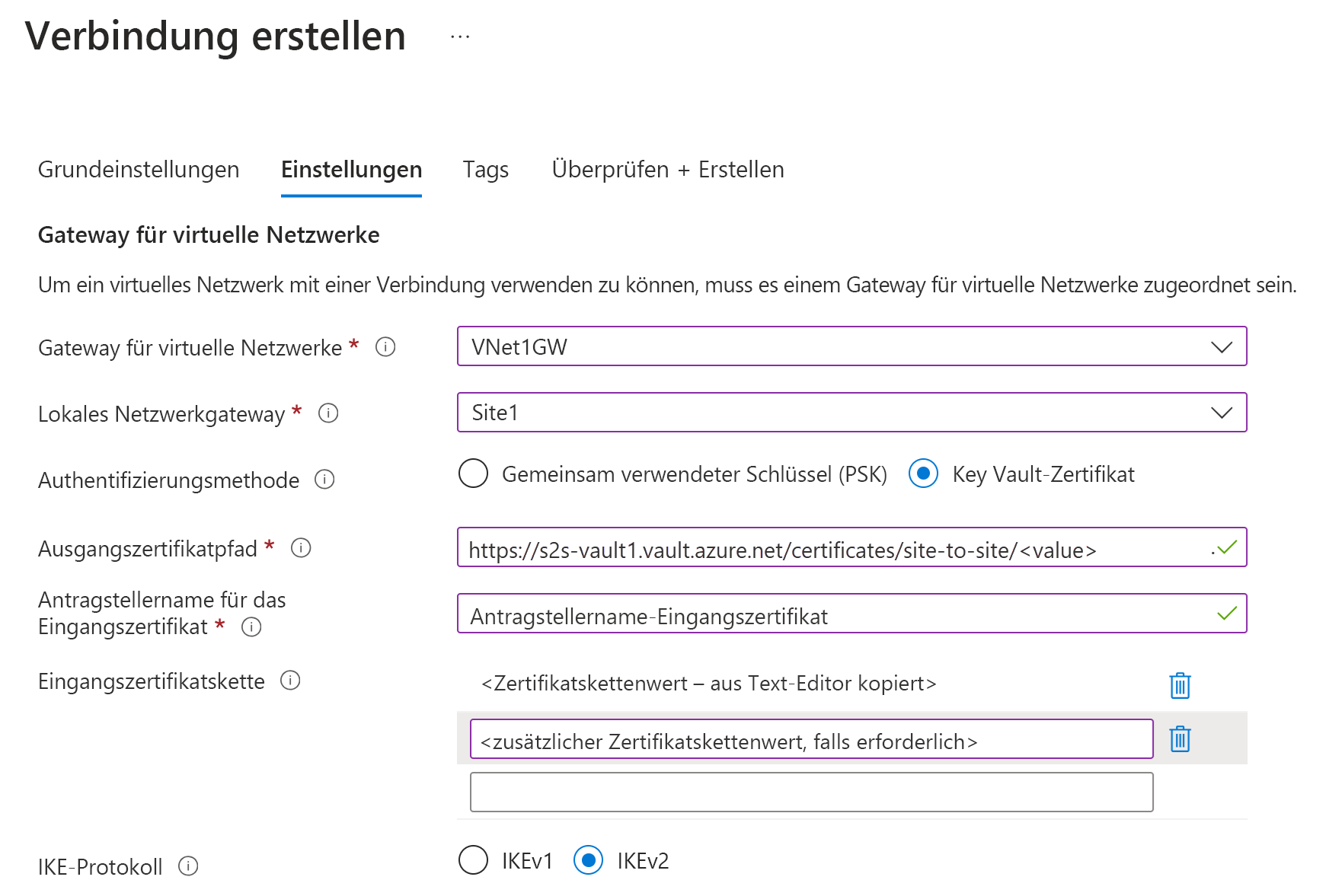

Erstellen einer Verbindung

Gehen Sie zu dem von Ihnen erstellten virtuellen Netzwerkgateway und wählen Sie Verbindungen aus.

Wählen Sie oben auf der Seite Verbindungen die Option + Hinzufügen aus, um die Seite Verbindung erstellen zu öffnen.

Konfigurieren Sie auf der Seite Verbindung erstellen auf der Registerkarte Grundlagen die Werte für Ihre Verbindung:

Wählen Sie unter Projektdetails das Abonnement und die Ressourcengruppe aus, in denen sich Ihre Ressourcen befinden.

Konfigurieren Sie unter Instanzdetails die folgenden Einstellungen:

- Verbindungstyp: Wählen Sie Site-to-Site (IPsec) aus.

- Name: Benennen Sie Ihre Verbindung. Beispiel: VNet-to-Site1.

- Region: Wählen Sie die Region für diese Verbindung aus.

Wählen Sie die Registerkarte Einstellungen aus.

Konfigurieren Sie die folgenden Werte:

- Virtuelles Netzwerkgateway: Wählen Sie in der Dropdownliste das virtuelle Netzwerkgateway aus.

- Lokales Netzwerkgateway: Wählen Sie in der Dropdownliste das lokale Netzwerkgateway aus.

- Authentifizierungsmethode: Wählen Sie Key Vault-Zertifikat aus.

- Ausgehender Zertifikatpfad: Der Pfad zu dem ausgehenden Zertifikat, das sich in Key Vault befindet. Wie Sie diese Informationen erhalten, erfahren Sie am Anfang dieses Abschnitts.

- Antragstellername des eingehenden Zertifikats: Der allgemeine Name für das eingehende Zertifikat. Wie Sie diese Informationen erhalten, erfahren Sie am Anfang dieses Abschnitts.

-

Eingehende Zertifikatkette: Die Zertifikatdaten, die Sie aus der Datei

.cerkopiert haben. Kopieren Sie die Zertifikatsinformationen für das eingehende Zertifikat und fügen Sie sie ein. Wie Sie diese Informationen erhalten, erfahren Sie am Anfang dieses Abschnitts. - IKE-Protokoll: Wählen Sie IKEv2 aus.

- Verwenden der privaten Azure-IP-Adresse: Wählen Sie dies nicht aus.

- BGP aktivieren: Nur aktivieren, wenn Sie BGP verwenden möchten.

- IPsec-/IKE-Richtlinie: Wählen Sie Standard aus.

- Verwenden des Selektors für richtlinienbasierten Datenverkehr: Wählen Sie Deaktivieren aus.

- DPD-Timeout in Sekunden: Wählen Sie 45 aus.

- Verbindungsmodus: Wählen Sie Standard aus. Diese Einstellung wird verwendet, um zu entscheiden, welches Gateway die Verbindung einleiten kann. Weitere Informationen finden Sie unter Einstellungen für VPN Gateway – Verbindungsmodi.

- Behalten Sie für NAT-Regelzuordnungen sowohl bei Eingehend als auch bei Ausgehend die Einstellung 0 ausgewählt bei.

Wählen Sie zunächst Überprüfen und Erstellen, um Ihre Verbindungseinstellungen zu überprüfen und dann Erstellen aus, um die Verbindung zu erstellen.

Sobald die Bereitstellung beendet ist, können Sie die Verbindung auf der Seite Verbindungen des virtuellen Netzwerkgateways anzeigen. Der Status ändert sich von Unbekannt in Verbindung wird hergestellt und dann in Erfolgreich.

Nächste Schritte

Sobald die Verbindung hergestellt ist, können Sie Ihren VNets virtuelle Computer hinzufügen. Weitere Informationen finden Sie unter Virtuelle Computer . Weitere Informationen zu Netzwerken und virtuellen Computern finden Sie unter Azure- und Linux-VM-Netzwerke (Übersicht).

Informationen zur P2S-Problembehandlung finden Sie unter Problembehandlung: Probleme mit Azure P2S-Verbindungen (Point-to-Site).