Konfigurieren von Servereinstellungen für die P2S-VPN Gateway-RADIUS-Authentifizierung

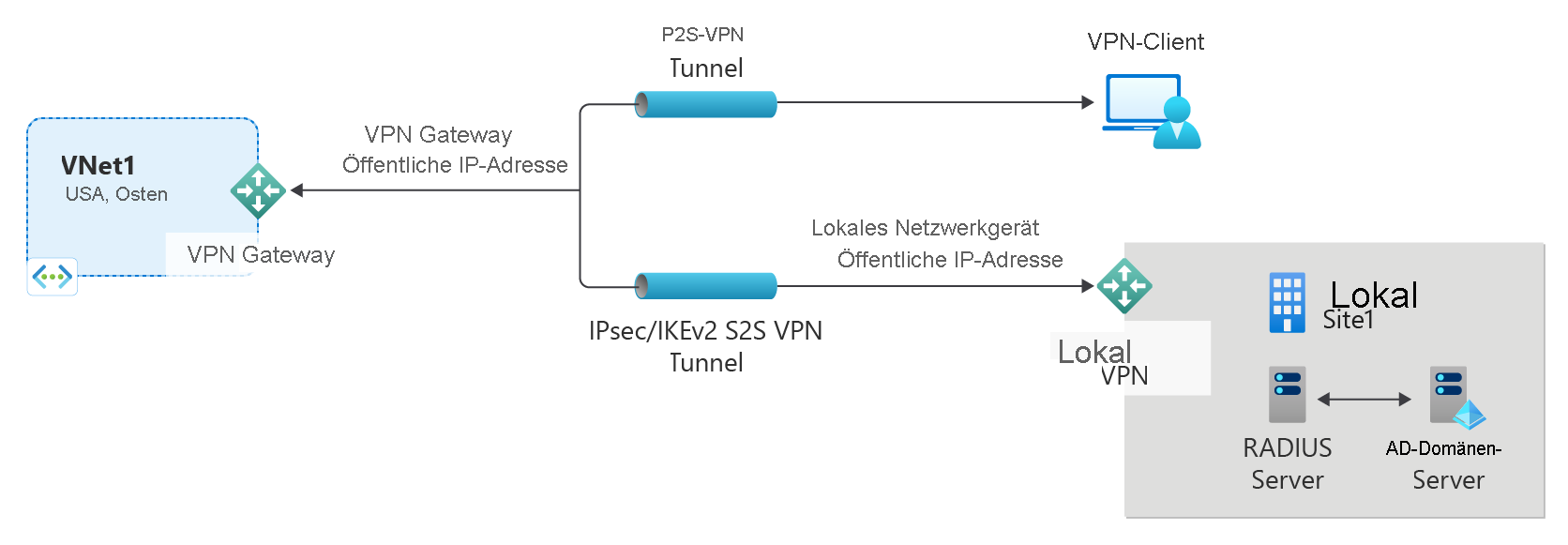

Dieser Artikel unterstützt Sie beim Erstellen einer Point-to-Site-Verbindung (P2S), die RADIUS-Authentifizierung nutzt. Sie können diese Konfiguration mit PowerShell oder über das Azure-Portal erstellen. Die Schritte in diesem Artikel gelten sowohl für VPN-Gateways im Aktiv/Aktiv-Modus als auch für VPN-Gateways im Aktiv/Standby-Modus.

P2S-VPN-Verbindungen sind nützlich, wenn Sie an einem Remotestandort (beispielsweise bei der Telearbeit zu Hause oder in einer Konferenz) eine Verbindung mit Ihrem virtuellen Netzwerk herstellen möchten. Sie können anstelle einer Site-to-Site-VPN-Verbindung (S2S) auch eine P2S-Verbindung verwenden, wenn nur wenige Clients eine Verbindung mit einem virtuellen Netzwerk herstellen müssen. Für P2S-Verbindungen ist kein VPN-Gerät und auch keine öffentliche IP-Adresse erforderlich. Für P2S-Verbindungen gibt es verschiedene Konfigurationsmöglichkeiten. Weitere Informationen zu Point-to-Site-VPN finden Sie unter Informationen zu Point-to-Site-VPN.

Für diese Art von Verbindung wird Folgendes benötigt:

- Ein RouteBased-VPN-Gateway mit einer anderen VPN-Gateway-SKU als der Standard-SKU.

- Einen RADIUS-Server für die Benutzerauthentifizierung. Der RADIUS-Server kann lokal oder im virtuellen Azure-Netzwerk (VNet) bereitgestellt werden. Für eine Hochverfügbarkeit können Sie auch zwei RADIUS-Server konfigurieren.

- Das Profilkonfigurationspaket für den VPN-Client Das Profilkonfigurationspaket für den VPN-Client ist ein Paket, das Sie generieren. Es enthält die Einstellungen, die ein VPN-Client zum Herstellen einer P2S-Verbindung benötigt.

Einschränkungen:

- Wenn Sie IKEv2 mit RADIUS verwenden, wird nur die EAP-basierte Authentifizierung unterstützt.

- Eine ExpressRoute-Verbindung kann nicht zum Herstellen einer Verbindung mit einem lokalen RADIUS-Server verwendet werden.

Informationen zur Active Directory-Domänenauthentifizierung (AD) für P2S-VPNs

Die AD-Domänenauthentifizierung ermöglicht Benutzern die Anmeldung bei Azure mit ihren Anmeldeinformationen für die Organisationsdomäne. Dafür ist ein RADIUS-Server erforderlich, der in den AD-Server integriert wird. Organisationen können auch ihre vorhandene RADIUS-Bereitstellung nutzen.

Der RADIUS-Server kann sich in der lokalen Umgebung oder im virtuellen Azure-Netzwerk befinden. Während der Authentifizierung fungiert das VPN-Gateway als Vermittler und leitet Authentifizierungsnachrichten zwischen dem RADIUS-Server und dem Gerät weiter, das eine Verbindung herstellt. Es ist wichtig, dass das VPN-Gateway den RADIUS-Server erreicht. Wenn sich der RADIUS-Server in der lokalen Umgebung befindet, ist eine VPN-S2S-Verbindung zwischen Azure und dem lokalen Standort erforderlich.

Abgesehen von Active Directory kann ein RADIUS-Server auch in andere externe Identitätssysteme integriert werden. Dadurch ergeben sich zahlreiche Authentifizierungsoptionen für P2S-VPNs, einschließlich MFA-Optionen. Sehen Sie sich in der Dokumentation des RADIUS-Serveranbieters die Liste der Identitätssysteme an, in die der Server integriert werden kann.

Einrichten des RADIUS-Servers

Bevor Sie die Einstellungen des virtuellen Netzwerkgateways für Point-to-Site konfigurieren, muss Ihr RADIUS-Server für die Authentifizierung ordnungsgemäß konfiguriert werden.

- Wenn kein RADIUS-Server bereitgestellt wurde, stellen Sie einen bereit. Informationen zu den Bereitstellungsschritten finden Sie im Einrichtungshandbuch des RADIUS-Anbieters.

- Konfigurieren Sie das VPN-Gateway als RADIUS-Client auf dem RADIUS-Server. Geben Sie beim Hinzufügen dieses RADIUS-Clients das erstellte Gatewaysubnetzt für virtuelle Netzwerke an.

- Rufen Sie nach der Einrichtung des RADIUS-Servers die IP-Adresse und das gemeinsame Geheimnis des RADIUS-Servers ab, die RADIUS-Clients für die Kommunikation mit dem RADIUS-Server verwenden sollen. Wenn sich der RADIUS-Server im virtuellen Azure-Netzwerk befindet, verwenden Sie die Zertifizierungsstellen-IP des virtuellen Computers mit dem RADIUS-Server.

Der Artikel Network Policy Server (NPS) (Netzwerkrichtlinienserver (Network Policy Server, NPS)) enthält Anweisungen zum Konfigurieren eines Windows-RADIUS-Servers (NPS) für AD-Domänenauthentifizierung.

Überprüfen Ihres VPN-Gateways

Sie müssen über ein routenbasiertes VPN-Gateway verfügen, das mit der P2S-Konfiguration, die Sie erstellen möchten, und den VPN-Clients kompatibel ist, die eine Verbindung herstellen. Informationen zum Ermitteln der benötigten P2S-Konfiguration finden Sie in der VPN-Clienttabelle. Wenn Ihr Gateway die Basic-SKU verwendet, muss Ihnen bewusst sein, dass die Basic-SKU P2S-Einschränkungen aufweist und die IKEv2- oder RADIUS-Authentifizierung nicht unterstützt. Weitere Informationen finden Sie unter Informationen zu Gateway-SKUs.

Wenn Sie noch nicht über ein funktionierendes VPN-Gateway verfügen, das mit der P2S-Authentifizierung kompatibel ist, die Sie erstellen möchten, lesen Sie die Informationen unter Erstellen und Verwalten eines VPN-Gateways. Erstellen Sie ein kompatibles VPN-Gateway, und kehren Sie zu diesem Artikel zurück, um P2S-Einstellungen zu konfigurieren.

Hinzufügen des VPN-Clientadresspools

Der Clientadresspool ist ein Bereich privater IP-Adressen, die Sie angeben. Den Clients, die eine Verbindung über ein P2S-VPN herstellen, wird dynamisch eine IP-Adresse aus diesem Bereich zugewiesen. Verwenden Sie einen privaten IP-Adressbereich, der sich nicht mit dem lokalen Standort überschneidet, aus dem Sie Verbindungen herstellen möchten. Der Bereich darf sich auch nicht mit dem VNET überschneiden, mit dem Sie Verbindungen herstellen möchten. Wenn Sie mehrere Protokolle konfigurieren und SSTP eines der Protokolle ist, wird der konfigurierte Adresspool gleichmäßig auf die konfigurierten Protokolle aufgeteilt.

Navigieren Sie im Azure-Portal zu Ihrem VPN Gateway.

Wählen Sie auf der Seite für Ihr Gateway im linken Bereich Point-to-Site-Konfiguration aus.

Klicken Sie auf Jetzt konfigurieren, um die Konfigurationsseite zu öffnen.

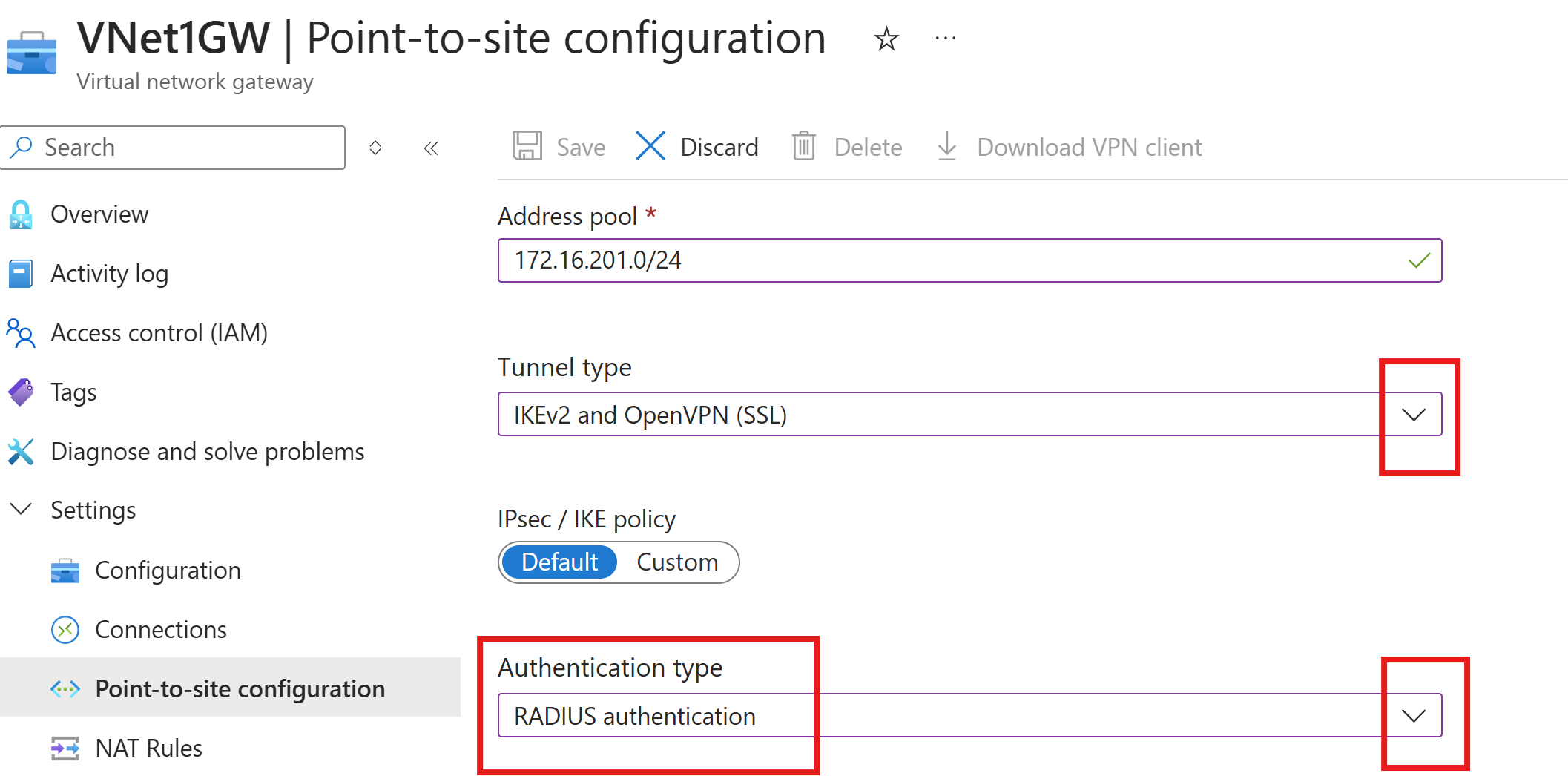

Fügen Sie auf der Seite Point-to-Site-Konfiguration im Feld Adresspool den privaten IP-Adressbereich hinzu, den Sie verwenden möchten. VPN-Clients wird aus dem von Ihnen angegebenen Bereich dynamisch eine IP-Adresse zugewiesen. Der Wert der kleinstmöglichen Subnetzmaske beträgt 29 Bit für die Aktiv/Passiv-Konfiguration und 28 Bit für die Aktiv/Aktiv-Konfiguration.

Fahren Sie mit dem nächsten Abschnitt fort, um weitere Einstellungen zu konfigurieren.

Angeben des Tunnel- und des Authentifizierungstyps

In diesem Abschnitt geben Sie den Tunnel- und Authentifizierungstyp an. Diese Einstellungen können komplex werden. Sie können in der Dropdownliste Optionen auswählen, die mehrere Tunneltypen enthalten, z. B. IKEv2 und OpenVPN (SSL) oder IKEv2 und SSTP (SSL). Es sind nur bestimmte Kombinationen von Tunneltypen und Authentifizierungstypen verfügbar.

Der Tunneltyp und der Authentifizierungstyp müssen der VPN-Clientsoftware entsprechen, die zum Herstellen einer Verbindung mit Azure verwenden möchten. Die Planung des Tunnel- und des Authentifizierungstyps ist wichtig, wenn Sie mithilfe verschiedener VPN-Clients und Betriebssysteme Verbindungen herstellen möchten.

Hinweis

Wenn auf der Seite Point-to-Site-Konfiguration weder der Tunnel- noch der Authentifizierungstyp angezeigt wird, verwendet Ihr Gateway die Basic-SKU. Die Basic-SKU unterstützt keine IKEv2- oder RADIUS-Authentifizierung. Wenn Sie diese Einstellungen verwenden möchten, müssen Sie das Gateway löschen und mit einer anderen Gateway-SKU neu erstellen.

Wählen Sie für Tunneltyp den Tunneltyp aus, den Sie verwenden möchten.

Wählen Sie für den Authentifizierungstyp in der Dropdownliste RADIUS-Authentifizierung aus.

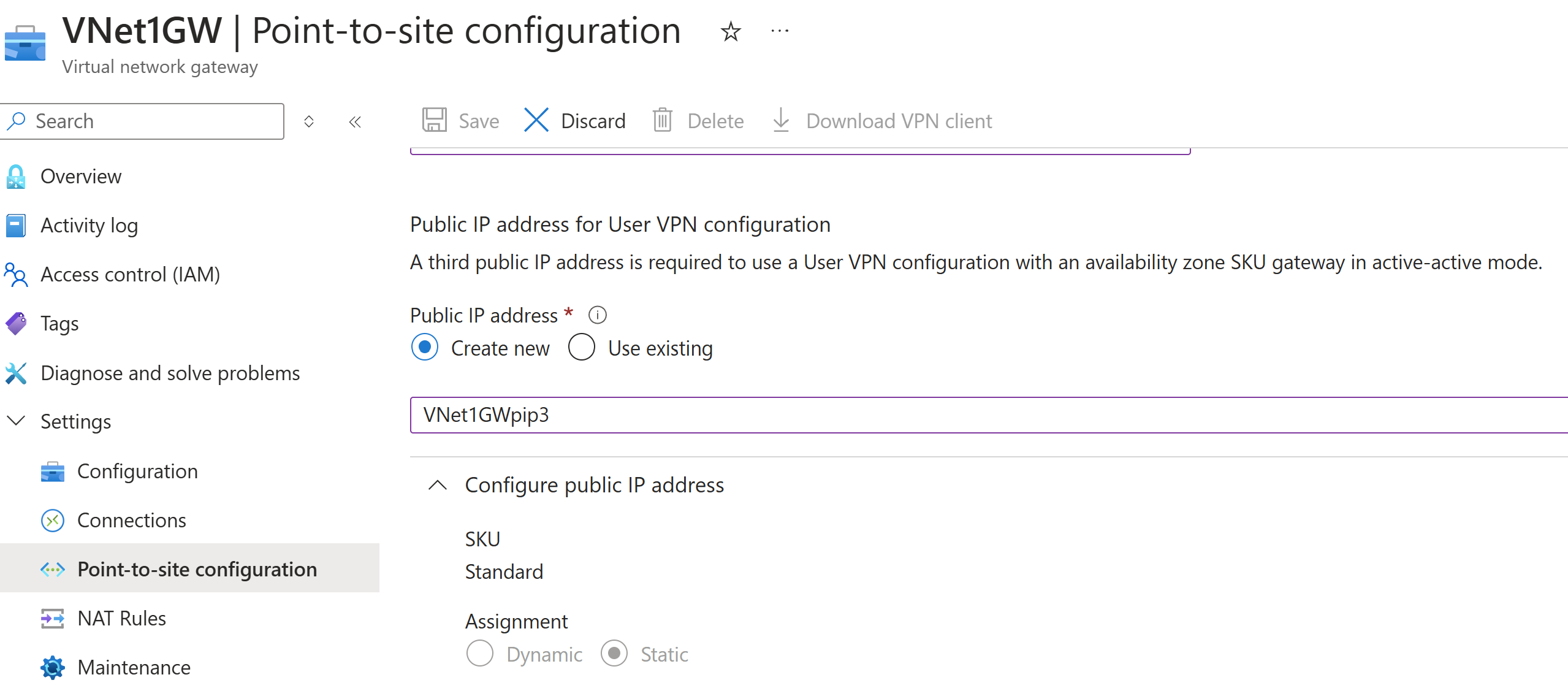

Hinzufügen einer weiteren öffentlichen IP-Adresse

Wenn Sie über ein Gateway im Aktiv/Aktiv-Modus verfügen, müssen Sie eine dritte öffentliche IP-Adresse angeben, um Point-to-Site zu konfigurieren. Im Beispiel wird die dritte öffentliche IP-Adresse mit dem Beispielwert VNet1GWpip3 erstellt. Wenn Sich Ihr Gateway nicht im Aktiv/Aktiv-Modus befindet, müssen Sie keine weitere öffentliche IP-Adresse hinzufügen.

Angeben des RADIUS-Servers

Geben Sie im Portal die folgenden Einstellungen an:

- IP-Adresse des primären Servers

- Geheimnis des primären Servers. Dies ist der geheime RADIUS-Schlüssel und muss mit dem übereinstimmen, was auf Ihrem RADIUS-Server konfiguriert ist.

Optionale Einstellungen:

- Optional können Sie die IP-Adresse des sekundären Servers und den geheimen sekundären Server angeben. Dies ist nützlich für Szenarien mit hoher Verfügbarkeit.

- Zusätzliche Routen zum Ankündigen. Weitere Informationen zu dieser Einstellung finden Sie unter Ankündigung benutzerdefinierter Routen.

Wenn Sie die Angabe Ihrer Point-to-Site-Konfiguration abgeschlossen haben, wählen Sie oben auf der Seite Speichern aus.

Konfigurieren des VPN-Clients und Herstellen einer Verbindung

Die Profilkonfigurationspakete für den VPN-Client enthalten die Einstellungen, die Ihnen beim Konfigurieren von VPN-Clientprofilen für eine Verbindung mit dem virtuellen Azure-Netzwerk helfen.

Informationen zum Generieren eines VPN-Clientkonfigurationspakets und zum Konfigurieren eines VPN-Clients finden Sie in den folgenden Artikeln:

- RADIUS: Authentifizierung mit Zertifikat für VPN-Clients

- RADIUS: Kennwortauthentifizierung für VPN-Clients

- RADIUS: Andere Authentifizierungsmethoden für VPN-Clients

Nachdem Sie den VPN-Client konfiguriert haben, stellen Sie eine Verbindung mit Azure her.

So überprüfen Sie die Verbindung

Um sicherzustellen, dass die VPN-Verbindung aktiv ist, öffnen Sie auf dem Clientcomputer eine Eingabeaufforderung mit erhöhten Rechten, und führen Sie ipconfig/all aus.

Zeigen Sie die Ergebnisse an. Beachten Sie, dass die erhaltene IP-Adresse aus dem P2S-VPN-Clientadresspool stammt, den Sie in Ihrer Konfiguration angegeben haben. Die Ergebnisse sehen in etwa wie in diesem Beispiel aus:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Informationen zur Problembehandlung für eine P2S-Verbindung finden Sie unter Problembehandlung: Azure Punkt-zu-Standort-Verbindungsprobleme.

Häufig gestellte Fragen

Häufig gestellte Fragen finden Sie im Abschnitt Point-to-Site: RADIUS-Authentifizierung in den häufig gestellten Fragen.

Nächste Schritte

Weitere Informationen zu Point-to-Site-VPN finden Sie unter Informationen zu Point-to-Site-VPN.