Erstellen oder Ändern einer benutzerdefinierten Zielgruppen-App-ID für P2S-VPN mit Microsoft Entra ID-Authentifizierung

Die Schritte in diesem Artikel helfen Ihnen beim Erstellen einer benutzerdefinierten App-ID für Microsoft Entra ID (benutzerdefinierte Zielgruppe) für den neuen von Microsoft registrierten Azure VPN Client für Point-to-Site-Verbindungen (P2S). Sie können Ihren vorhandenen Mandanten auch aktualisieren, um die neue von Microsoft registrierte Azure VPN Client-App aus der vorherigen Azure VPN Client-App zu ändern.

Wenn Sie eine benutzerdefinierte Zielgruppen-App-ID konfigurieren, können Sie alle unterstützten Werte verwenden, die der Azure VPN Client-App zugeordnet sind. Es wird empfohlen, Ihrer benutzerdefinierten App nach Möglichkeit den Azure Public-Zielgruppenwert c632b3df-fb67-4d84-bdcf-b95ad541b5c8 der bei Microsoft registrierten App-ID zuzuordnen. Die vollständige Liste der unterstützten Werte finden Sie unter P2S VPN: Microsoft Entra ID.

Dieser Artikel enthält allgemeine Schritte. Die Screenshots zum Registrieren einer Anwendung können je nach der Art des Zugriffs auf die Benutzeroberfläche geringfügig unterschiedlich sein, aber die Einstellungen sind identisch. Weitere Informationen finden Sie unter Schnellstart: Registrieren einer Anwendung. Weitere Informationen zur Microsoft Entra ID-Authentifizierung für P2S finden Sie unter Microsoft Entra ID-Authentifizierung für P2S.

Wenn Sie eine benutzerdefinierte Zielgruppen-App-ID konfigurieren, um den Zugriff basierend auf Benutzern und Gruppen zu konfigurieren oder einzuschränken, lesen Sie "Szenario: Konfigurieren des P2S-Zugriffs basierend auf Benutzern und Gruppen – Microsoft Entra ID-Authentifizierung". Im Szenarioartikel werden der Workflow und die Schritte zum Zuweisen von Berechtigungen beschrieben.

Voraussetzungen

In diesem Artikel wird davon ausgegangen, dass Sie bereits über einen Microsoft Entra-Mandanten und die Berechtigungen zum Erstellen einer Unternehmensanwendung verfügen, in der Regel die Rolle Cloudanwendungsadministrators oder höher. Weitere Informationen finden Sie unter Erstellen eines neuen Mandanten in Microsoft Entra ID und Zuweisen von Benutzerrollen mit Microsoft Entra ID.

In diesem Artikel wird davon ausgegangen, dass Sie den Azure Public-Zielgruppenwert

c632b3df-fb67-4d84-bdcf-b95ad541b5c8der von Microsoft registrierten App-ID verwenden, um Ihre benutzerdefinierte App zu konfigurieren. Dieser Wert verfügt über eine globale Einwilligung. Das bedeutet, dass Sie ihn nicht manuell registrieren müssen, um die Einwilligung für Ihre Organisation anzugeben. Es wird empfohlen, diesen Wert zu verwenden.Derzeit gibt es nur einen unterstützten Zielgruppenwert für die von Microsoft registrierte App. Weitere unterstützte Werte finden Sie in der Tabelle mit den unterstützten Zielgruppenwerten.

Wenn der von Microsoft registrierte Zielgruppenwert nicht mit Ihrer Konfiguration kompatibel ist, können Sie weiterhin die älteren manuell registrierten ID-Werte verwenden.

Wenn Sie stattdessen einen manuell registrierten App-ID-Wert verwenden möchten, müssen Sie Ihre Einwilligung erteilen, damit sich die App anmelden und Benutzerprofile lesen kann, bevor Sie mit dieser Konfiguration fortfahren. Sie müssen sich mit einem Konto anmelden, dem die Rolle Cloudanwendungsadministrator zugewiesen ist.

Um eine Administratoreinwilligung für Ihre Organisation zu erteilen, ändern Sie den folgenden Befehl so, dass er den gewünschten

client_id-Wert enthält. Im Beispiel gilt der client_id-Wert für Azure Public. Weitere unterstützte Werte finden Sie in der Tabelle.https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentKopieren Sie die URL für Ihren Bereitstellungsspeicherort, und fügen Sie sie in die Adressleiste Ihres Browsers ein.

Wählen Sie das Konto aus, das über die Rolle Cloudanwendungsadministrator verfügt, wenn Sie dazu aufgefordert werden.

Wählen Sie auf der Seite Angeforderte BerechtigungenAkzeptieren aus.

Eine Anwendung registrieren

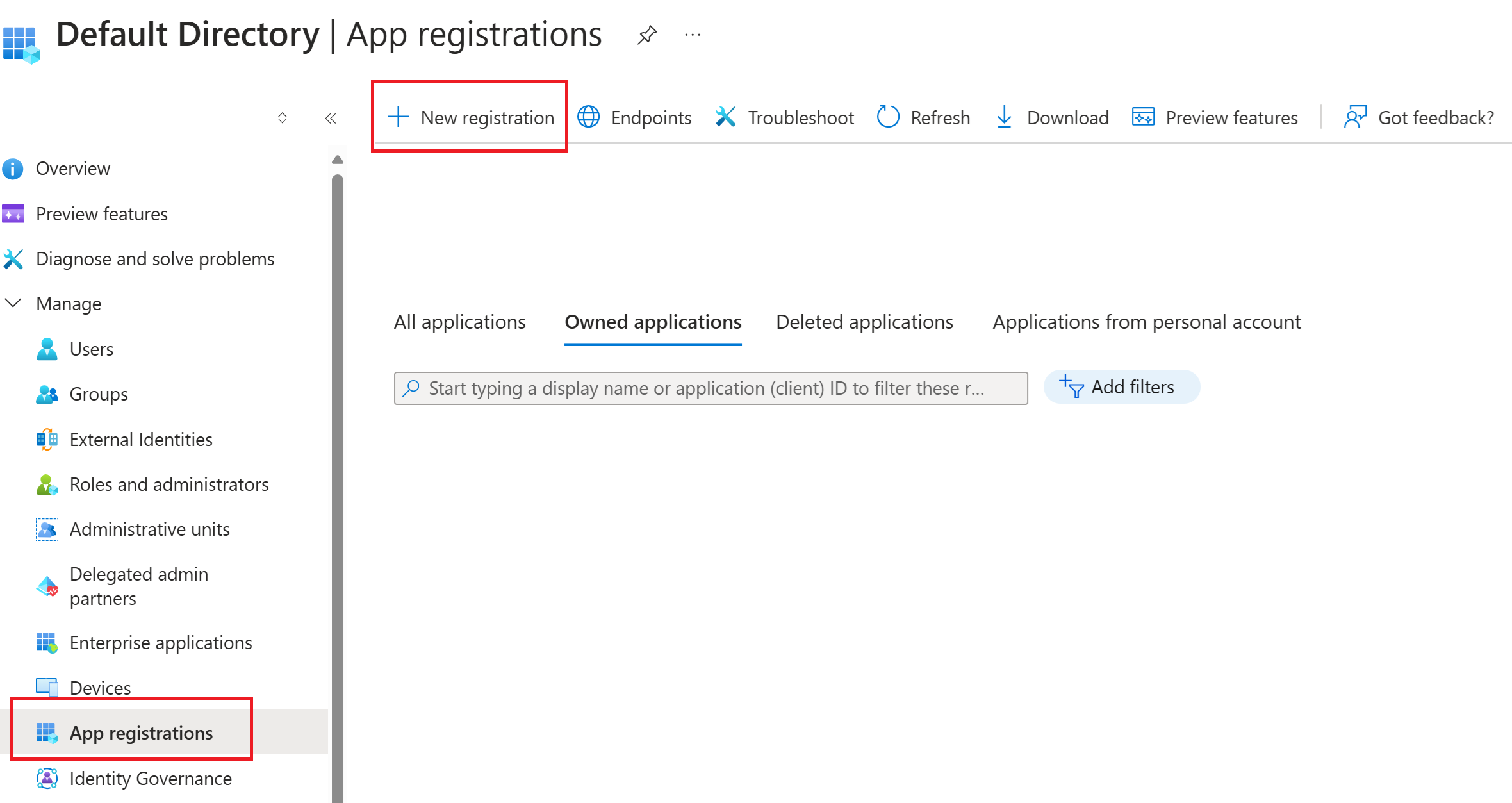

Es gibt verschiedene Möglichkeiten, auf die Seite App-Registrierungen zu gelangen. Eine Möglichkeit ist über das Microsoft Entra Admin Center. Sie können auch das Azure-Portal und Microsoft Entra ID verwenden. Melden Sie sich mit einem Konto an, das über die Rolle Cloudanwendungsadministrator oder höher verfügt.

Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie das Symbol für Einstellungen im oberen Menü, um zum Mandanten zu wechseln, in dem Sie die Anwendung über das Menü Verzeichnisse und Abonnements registrieren möchten.

Wechseln Sie zu App-Registrierungen, und wählen Sie die Option Neue Registrierung aus.

Geben Sie auf der Seite Anwendung registrieren einen Anzeigenamen für Ihre Anwendung ein. Benutzer Ihrer Anwendung können den Anzeigenamen sehen, wenn sie die App verwenden, z. B. während der Anmeldung. Sie können den Anzeigenamen jederzeit ändern. Mehrere App-Registrierungen können denselben Namen gemeinsam nutzen. Die automatisch generierte Anwendungs-ID (Client) der App-Registrierung identifiziert Ihre App eindeutig innerhalb der Identitätsplattform.

Geben Sie an, wer die Anwendung verwenden kann (Zielgruppe für die Anmeldung). Wählen Sie Nur Konten in diesem Organisationsverzeichnis (nur nameofyourdirectory – einzelner Mandant) aus.

Lassen Sie Umleitungs-URI (optional) vorerst unverändert, während Sie einen Umleitungs-URI im nächsten Abschnitt konfigurieren.

Wählen Sie Registrieren aus, um die anfängliche App-Registrierung abzuschließen.

Nach Abschluss der Registrierung wird im Microsoft Entra Admin Center der Bereich Übersicht für die App-Registrierung angezeigt. Hier finden Sie auch die Anwendungs-ID (Client-ID) . Dieser Wert wird auch als Client-ID bezeichnet und ermöglicht die eindeutige Identifizierung Ihrer Anwendung in Microsoft Identity Platform. Dies ist der benutzerdefinierte Zielgruppenwert, den Sie beim Konfigurieren Ihres P2S-Gateways verwenden. Obwohl dieser Wert vorhanden ist, müssen Sie die nächsten Abschnitte ausführen, um die von Microsoft registrierte Anwendung Ihrer Anwendungs-ID zuzuordnen.

Bereitstellen einer API und Hinzufügen eines Bereichs

In diesem Abschnitt erstellen Sie einen Bereich, um granulare Berechtigungen zuzuweisen.

Wählen Sie im linken Bereich für die registrierte App die Option API verfügbar machen aus.

Wählen Sie Bereich hinzufügen. Zeigen Sie im Bereich Bereich hinzufügen den Anwendungs-ID-URI an. Dieses Feld wird automatisch generiert. Standardmäßig wird

api://<application-client-id>verwendet. Der APP-ID-URI fungiert als Präfix für die Bereiche, auf die Sie in Ihrem API-Code verweisen, und muss global eindeutig sein.Wählen Sie Speichern und fortfahren aus, um mit dem nächsten Bereich Bereich hinzufügen fortzufahren.

Geben Sie in diesem Bereich Bereich hinzufügen die Attribute des Bereichs an. Für diese exemplarische Vorgehensweise können Sie die Beispielwerte verwenden oder eigene Werte angeben.

Feld Wert Bereichsname Beispiel: p2s-vpn1 Zum Einwilligen berechtigte Personen Nur Administratoren Anzeigename der Administratoreinwilligung Beispiel: p2s-vpn1-users Beschreibung der Administratoreinwilligung Beispiel: Zugriff auf P2S-VPN State Aktiviert Wählen Sie die Option Bereich hinzufügen aus, um den Bereich hinzuzufügen.

Starten Sie die Azure VPN Client-Anwendung

In diesem Abschnitt ordnen Sie die von Microsoft registrierte Azure VPN Client-Anwendungs-ID zu.

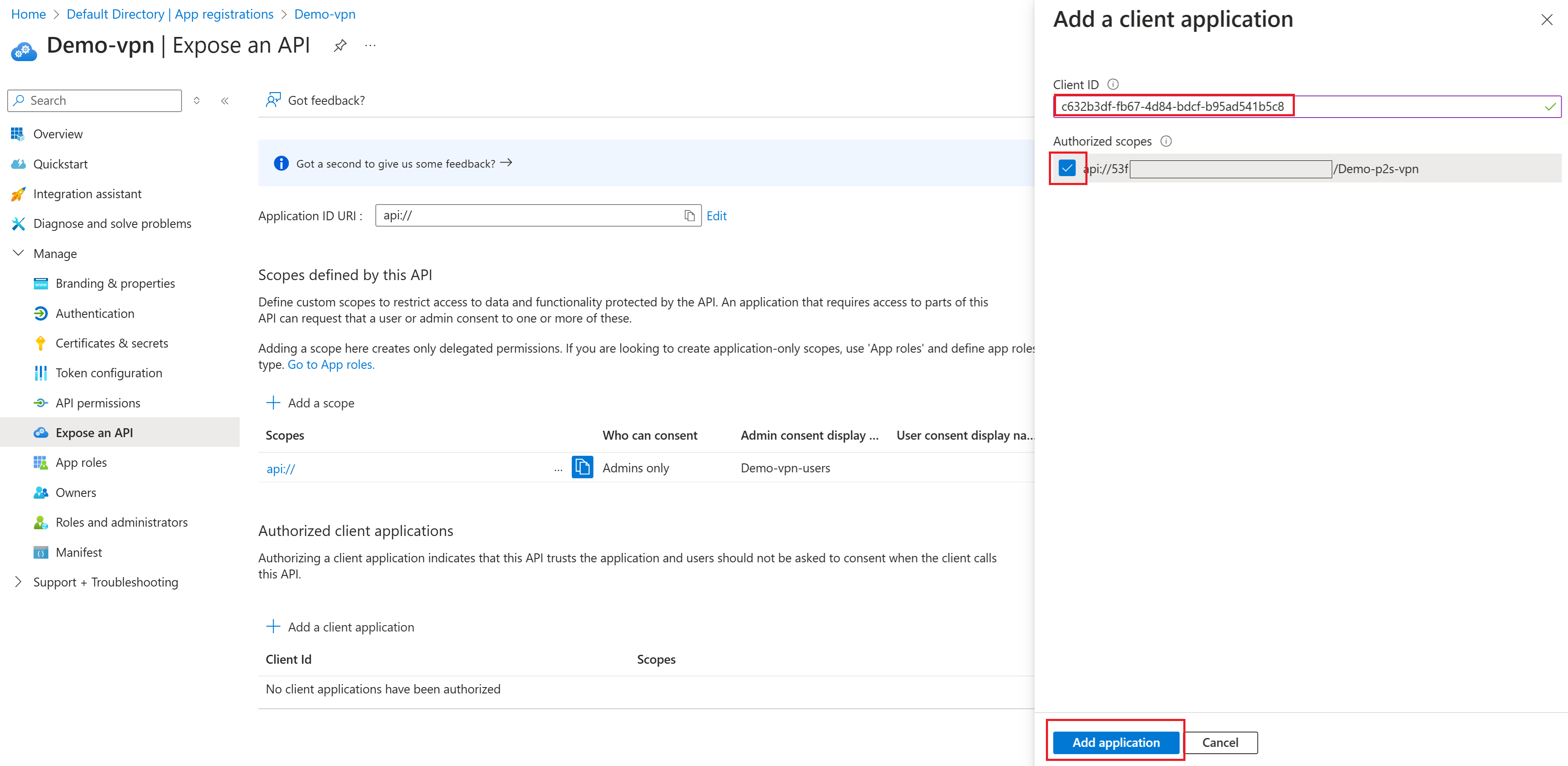

Wählen Sie auf der Seite API verfügbar machen die Option + Clientanwendung hinzufügen aus.

Verwenden Sie im Bereich Clientanwendung hinzufügen für Client-ID die Azure Public-Anwendungs-ID für die von Microsoft registrierte Azure VPN Client-App,

c632b3df-fb67-4d84-bdcf-b95ad541b5c8, es sei denn, Sie wissen, dass Sie einen anderen Wert benötigen.Stellen Sie sicher, dass die Option Autorisierte Bereiche ausgewählt ist.

Wählen Sie Anwendung hinzufügen aus.

Sammeln von Werten

Notieren Sie sich auf der Seite Übersicht Ihrer Anwendung die folgenden Werte, die Sie benötigen, wenn Sie Ihr Point-to-Site-VPN-Gateway für die Microsoft Entra ID-Authentifizierung konfigurieren.

- Anwendungs-ID (Client): Dies ist die benutzerdefinierte Zielgruppen-ID, die Sie für das Feld Zielgruppe verwenden, wenn Sie Ihr P2S-VPN-Gateway konfigurieren.

- Verzeichnis-ID (Mandant): Dieser Wert ist Teil des Werts, der für die Felder Mandant und Aussteller für das P2S-VPN-Gateway erforderlich ist.

Konfigurieren des P2S-VPN-Gateways

Nachdem Sie die Schritte in den vorherigen Abschnitten abgeschlossen haben, fahren Sie mit Konfigurieren eines P2S-VPN-Gateways für die Microsoft Entra ID-Authentifizierung – bei Microsoft registrierte App fort.

Wechseln zur Client-ID der von Microsoft registrierten VPN-App

Hinweis

Diese Schritte können für alle unterstützten Werte verwendet werden, die der Azure VPN Client-App zugeordnet sind. Es wird empfohlen, Ihrer benutzerdefinierten App nach Möglichkeit den Azure Public-Zielgruppenwert c632b3df-fb67-4d84-bdcf-b95ad541b5c8 der bei Microsoft registrierten App-ID zuzuordnen.

Wenn Sie Ihr P2S-VPN-Gateway bereits so konfiguriert haben, dass ein benutzerdefinierter Wert für das Feld Zielgruppen-ID verwendet wird und Sie zum neuen von Microsoft registrierten Azure VPN Client wechseln möchten, können Sie die neue Anwendung autorisieren, indem Sie die Clientanwendung zu Ihrer API hinzufügen. Bei Verwendung dieser Methode müssen Sie die Einstellungen für das Azure VPN-Gateway oder für Ihre Azure VPN Clients nicht ändern, wenn sie die aktuelle Version des Clients verwenden.

In den folgenden Schritten fügen Sie eine weitere autorisierte Clientanwendung mithilfe des von Microsoft registrierten Azure VPN Client-App-ID-Zielgruppenwerts hinzu. Sie ändern nicht den Wert der vorhandenen autorisierten Clientanwendung. Sie können die vorhandene autorisierte Clientanwendung jederzeit löschen, wenn Sie sie nicht mehr verwenden.

Es gibt verschiedene Möglichkeiten, auf die Seite „App-Registrierungen“ zu gelangen. Eine Möglichkeit ist über das Microsoft Entra Admin Center. Sie können auch das Azure-Portal und Microsoft Entra ID verwenden. Melden Sie sich mit einem Konto an, das über die Rolle Cloudanwendungsadministrator oder höher verfügt.

Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie das Symbol für Einstellungen im oberen Menü, um zum Mandanten zu wechseln, den Sie über das Menü Verzeichnisse und Abonnements verwenden möchten.

Wechseln Sie zu App-Registrierungen, und suchen Sie den Anzeigenamen für die registrierte App. Klicken Sie, um die Seite zu öffnen.

Klicken Sie auf Eine API verfügbar machen. Beachten Sie auf der Seite API verfügbar machen den vorherigen Azure VPN Client-Zielgruppenwert,

Client Idist vorhanden.Wählen Sie + Eine Clientanwendung hinzufügen aus.

Verwenden Sie im Bereich Clientanwendung hinzufügen für Client-ID die Azure Public-Anwendungs-ID für die von Microsoft registrierte Azure VPN Client-App,

c632b3df-fb67-4d84-bdcf-b95ad541b5c8.Stellen Sie sicher, dass die Option Autorisierte Bereiche ausgewählt ist. Klicken Sie dann auf Anwendung hinzufügen.

Auf der Seite API verfügbar machen werden nun beide Client-ID-Werte aufgelistet. Wenn Sie die vorherige Version löschen möchten, klicken Sie zunächst auf den Wert, um die Seite Clientanwendung bearbeiten zu öffnen, und klicken Sie dann auf Löschen.

Beachten Sie auf der Seite Übersicht, dass sich die Werte nicht geändert haben. Wenn Sie Ihr Gateway und Ihre Clients bereits mithilfe der benutzerdefinierten Anwendungs-ID (Client) konfiguriert haben, die für das Feld Zielgruppe-ID des Gateways angezeigt wird, und Ihre Clients bereits für die Verwendung dieses benutzerdefinierten Werts konfiguriert sind, müssen Sie keine weiteren Änderungen vornehmen.

Nächste Schritte

- Konfigurieren des P2S-VPN-Gateways für die Microsoft Entra ID-Authentifizierung – von Microsoft-registrierte App.

- Um eine Verbindung mit Ihrem virtuellen Netzwerk herzustellen, müssen Sie den Azure VPN-Client auf Ihren Clientcomputern konfigurieren. Entsprechende Informationen finden Sie unter Konfigurieren eines VPN-Clients für P2S-VPN-Verbindungen.

- Häufig gestellte Fragen finden Sie im Abschnitt Point-to-Site unter Häufig gestellte Fragen zum VPN-Gateway.