Informationen zu VPN-Gateways im Aktiv/Aktiv-Modus

Azure-VPN-Gateways können als „Aktiv/Standby“ oder „Aktiv/Aktiv“ konfiguriert werden. In diesem Artikel werden die Konfigurationen des Gateways im Aktiv-/Aktiv-Modus erläutert und die Vorteile des Aktiv/Aktiv-Modus hervorgehoben.

Gründe für das Erstellen eines Aktiv/Aktiv-Gateways

VPN-Gateways bestehen aus zwei Instanzen in einer Aktiv/Standby-Konfiguration, es sei denn, Sie geben den Aktiv/Aktiv-Modus an.

Verhalten des aktiven Standbymodus

Im Aktiv/Standby-Modus kommt es bei geplanten Wartungen oder ungeplanten Unterbrechungen, die die aktive Instanz betreffen, zu folgendem Verhalten:

- S2S und VNet-zu-VNet: Die Standbyinstanz übernimmt automatisch (Failover) und setzt die S2S-VPN- (Site-to-Site, Standort-zu-Standort) oder VNet-zu-VNet-Verbindungen fort. Dieser Wechsel verursacht eine kurze Unterbrechung. Bei einer geplanten Wartung wird die Konnektivität schnell wiederhergestellt. Bei ungeplanten Problemen dauert die Verbindungswiederherstellung länger.

- P2S: Bei P2S-VPN-Clientverbindungen (Point-to-Site, Punkt-zu-Standort) mit dem Gateway werden P2S-Verbindungen getrennt. Benutzer müssen erneut eine Verbindung mit den Clientcomputern herstellen.

Um Unterbrechungen zu vermeiden, erstellen Sie Ihr Gateway im Modus Aktiv/Aktiv, oder ändern Sie ein Aktiv/Standby-Gateway in „Aktiv/Aktiv“.

Entwurf des aktiven Modus

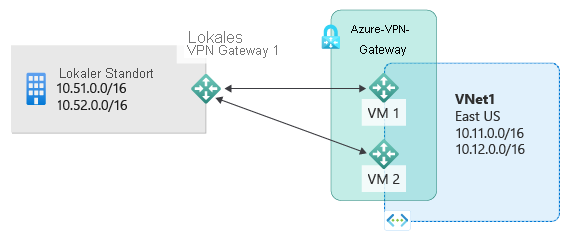

In einer Aktiv/Aktiv-Konfiguration für eine S2S-Verbindung erstellen beide Instanzen der Gateway-VMs jeweils S2S-VPN-Tunnel zu Ihrem lokalen VPN-Gerät, wie im folgenden Diagramm dargestellt:

Bei dieser Konfiguration verfügt jedes Azure-Gateway über eine eindeutige öffentliche IP-Adresse, und es wird jeweils ein IPsec/IKE-S2S-VPN-Tunnel zum lokalen VPN-Gerät erstellt. Beide Tunnel sind Teil derselben Verbindung. Konfigurieren Sie Ihr lokales VPN-Gerät so, dass zwei S2S-VPN-Tunnel akzeptiert werden, je einer für jede Gatewayinstanz. P2S-Verbindungen mit Gateways im Aktiv/Aktiv-Modus erfordern keine zusätzliche Konfiguration.

In einer Aktiv/Aktiv-Konfiguration leitet Azure Datenverkehr von Ihrem virtuellen Netzwerk zum lokalen Netzwerk gleichzeitig durch beide Tunnel. Dies gilt auch, wenn das lokale VPN-Gerät möglicherweise einen Tunnel bevorzugt. Für einen einzelnen TCP- oder UDP-Flow versucht Azure, beim Senden von Paketen an Ihr lokales Netzwerk denselben Tunnel zu verwenden. Ihr lokales Netzwerk verwendet jedoch u. U. einen anderen Tunnel, um Pakete an Azure zu senden.

Wenn für eine Gatewayinstanz ein geplantes Wartungsereignis oder ein ungeplantes Ereignis eintritt, wird die Verbindung des IPsec-Tunnels von dieser Instanz mit dem lokalen VPN-Gerät getrennt. Die entsprechenden Routen auf Ihren VPN-Geräten sollten automatisch entfernt oder zurückgezogen werden, damit für den Datenverkehr die Umschaltung auf den anderen aktiven IPsec-Tunnel durchgeführt wird. Auf Azure-Seite erfolgt die Umschaltung von der betroffenen Instanz zur anderen aktiven Instanz automatisch.

Hinweis

Stellen Sie für Site-to-Site-Verbindungen mit einem VPN-Gateway im aktiven Aktiv-Modus sicher, dass Tunnel für jede Gateway-VM-Instanz eingerichtet werden. Wenn Sie einen Tunnel zu nur einer Gateway-VM-Instanz einrichten, wird die Verbindung während der Wartung herunterfahren. Wenn Ihr VPN-Gerät dieses Setup nicht unterstützt, konfigurieren Sie stattdessen Ihr Gateway für den aktiven Standbymodus.

Aktiv/Aktiv-Modusentwurf mit dualer Redundanz

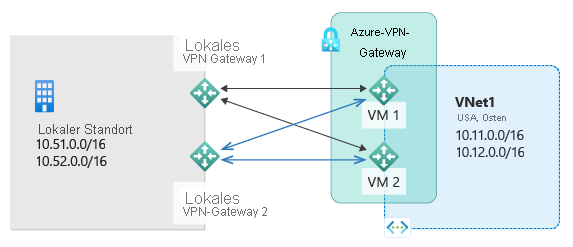

Die zuverlässigste Entwurfsoption ist eine Kombination der Aktiv/Aktiv-Gateways sowohl in Ihrem Netzwerk und in Azure, wie im folgenden Diagramm dargestellt.

In dieser Konfiguration erstellen Sie das Azure-VPN-Gateway im Aktiv/Aktiv-Modus und richten es ein. Sie erstellen zwei lokale Netzwerkgateways und zwei Verbindungen für Ihre beiden lokalen VPN-Geräte. Das Ergebnis ist eine vollständig vermaschte Verbindung mit vier IPsec-Tunneln zwischen Ihrem virtuellen Azure-Netzwerk und dem lokalen Netzwerk.

Alle Gateways und Tunnel sind auf der Azure-Seite aktiv. Der Datenverkehr wird also auf alle vier Tunnel gleichzeitig verteilt, obwohl jeder TCP- oder UDP-Flow von der Azure-Seite aus wieder demselben Tunnel oder Pfad folgt. Auch wenn Sie durch das Aufteilen des Datenverkehrs einen etwas besseren Durchsatz über die IPsec-Tunnel erzielen, ist das Hauptziel dieser Konfiguration die Hochverfügbarkeit. Aufgrund der statistischen Art und Weise der Verteilung ist es außerdem schwierig zu messen, wie sich unterschiedliche Bedingungen für den Anwendungsdatenverkehr auf den aggregierten Durchsatz auswirken.

Diese Topologie erfordert zwei lokale Netzwerkgateways und zwei Verbindungen, um das Paar lokaler VPN-Geräte zu unterstützen. Weitere Informationen finden Sie unter Informationen zur hochverfügbaren Konnektivität.

Konfigurieren eines Aktiv/Aktiv-Modusgateways

Sie können ein Aktiv/Aktiv-Gateway mithilfe des Azure-Portals, PowerShell oder CLI konfigurieren. Sie können auch ein Gateway im Modus „Aktiv/Standby“ in den Modus „Aktiv/Aktiv“ ändern. Die Schritte finden Sie unter Ändern eines Gateways in den Modus „Aktiv/Aktiv“.

Ein Aktiv/Aktiv-Gateway weist geringfügig andere Konfigurationsanforderungen als ein Aktiv/Standby-Gateway auf.

- Sie können ein Aktiv/Aktiv-Gateway nicht mithilfe der Basic-Gateway-SKU konfigurieren.

- Das VPN muss routenbasiert sein. Es darf nicht richtlinienbasiert sein.

- Es sind zwei öffentliche IP-Adressen erforderlich. Beide müssen öffentliche Standard-SKU-IP-Adressen sein, die als Statisch zugewiesen sind.

- Eine Aktiv/Aktiv-Gatewaykonfiguration kostet so viel wie eine Aktiv/Standby-Konfiguration. Aktiv/Aktiv-Konfigurationen erfordern jedoch zwei öffentliche IP-Adressen, nicht nur eine. Weitere Informationen finden Sie unter Preise für IP-Adressen.

Zurücksetzen eines Aktiv/Aktiv-Modusgateways

Wenn Sie ein Aktiv/Aktiv-Gateway zurücksetzen müssen, können Sie beide Instanzen mithilfe des Portals zurücksetzen. Sie können auch PowerShell oder die CLI verwenden, um jede Gatewayinstanz separat mithilfe von Instanzen-VIPs zurückzusetzen. Weitere Informationen finden Sie unter Zurücksetzen einer Verbindung oder eines Gateways.