Konfigurieren des P2S-Benutzer-VPN für die Microsoft Entra ID-Authentifizierung: von Microsoft-registrierte App

Die Informationen in diesem Artikel sollen Sie beim Konfigurieren der Point-to-Site-Benutzer-VPN-Verbindung mit Virtual WAN helfen, bei der die Microsoft Entra ID-Authentifizierung und die neue von Microsoft registrierte Azure VPN Client-App-ID verwendet werden.

Hinweis

Die Schritte in diesem Artikel gelten für die Microsoft Entra ID-Authentifizierung mithilfe der neuen von Microsoft registrierten Azure VPN-Client-App-ID und den zugehörigen Zielgruppenwerten. Dieser Artikel gilt nicht für die ältere, manuell registrierte Azure VPN-Client-App für Ihren Mandanten. Die Schritte für den manuell registrierten Azure VPN-Client finden Sie unter Konfigurieren von P2S-Benutzer-VPN mit einem manuell registrierten VPN-Client.

Virtual WAN unterstützt jetzt eine neue von Microsoft registrierte App-ID und entsprechende Zielgruppenwerte für die neuesten Versionen von Azure VPN Client. Wenn Sie ein VPN-Gateway für ein P2S-Benutzer-VPN mit den neuen Zielgruppenwerten konfigurieren, überspringen Sie den manuellen Registrierungsprozess der Azure VPN Client-App für Ihren Microsoft Entra-Mandanten. Die App-ID wurde bereits erstellt und Ihr Mandant kann sie automatisch ohne zusätzliche Registrierungsschritte verwenden. Dieser Vorgang ist sicherer als die manuelle Registrierung des Azure VPN-Clients, da Sie die App nicht autorisieren oder Berechtigungen über die Rolle des Unternehmensadministrators zuweisen müssen.

Zuvor mussten Sie die Azure VPN-Client-App manuell mit Ihrem Microsoft Entra-Mandanten registrieren (integrieren). Beim Registrieren der Client-App wird eine App-ID erstellt, welche die Identität der Azure VPN-Clientanwendung darstellt und eine Autorisierung mithilfe der Rolle „Globaler Administrator“ erfordert. Um den Unterschied zwischen den Anwendungsobjekttypen besser zu verstehen, finden Sie weitere Informationen unter Wie und warum Anwendungen zu Microsoft Entra ID hinzugefügt werden.

Es wird empfohlen, nach Möglichkeit neue P2S-Benutzer-VPN-Gateways mit der von Microsoft registrierten Azure VPN Client-App-ID und den entsprechenden Zielgruppenwerten zu konfigurieren, anstatt die Azure VPN Client-App manuell bei Ihrem Mandanten zu registrieren. Wenn Sie über ein zuvor konfiguriertes P2S-Benutzer-VPN-Gateway verfügen, das die Microsoft Entra ID-Authentifizierung verwendet, können Sie das Gateway und die Clients aktualisieren, um die neue von Microsoft registrierte App-ID zu nutzen. Das Aktualisieren des P2S-Gateways mit dem neuen Zielgruppenwert ist erforderlich, wenn Linux-Clients eine Verbindung herstellen sollen. Der Azure VPN-Client für Linux ist nicht abwärtskompatibel mit den älteren Zielgruppenwerten.

Überlegungen

Ein P2S-Benutzer-VPN-Gateway kann nur einen Zielgruppenwert unterstützen. Es kann nicht mehrere Zielgruppenwerte gleichzeitig unterstützen.

Der Azure VPN-Client für Linux ist nicht abwärtskompatibel mit P2S-Gateways, die für die Verwendung der älteren Zielgruppenwerte konfiguriert sind, die an der manuell registrierten App ausgerichtet sind. Der Azure VPN Client für Linux unterstützt benutzerdefinierte Zielgruppenwerte.

-

Es ist zwar möglich, dass der Azure VPN-Client für Linux möglicherweise auf anderen Linux-Distributionen und -Versionen funktioniert, der Azure VPN-Client für Linux wird jedoch nur in den folgenden Versionen unterstützt:

- Ubuntu 20.04

- Ubuntu 22.04

Die aktuellsten Versionen von Azure VPN Client für macOS und Windows sind abwärtskompatibel mit P2S-Gateways, die für die Verwendung der älteren Zielgruppenwerte konfiguriert sind, die mit der manuell registrierten App übereinstimmen. Diese Clients unterstützen auch Werte für benutzerdefinierte Zielgruppen.

Azure VPN-Client: Zielgruppenwerte

In der folgenden Tabelle sind die Versionen des Azure VPN-Clients aufgeführt, die für jede App-ID und die entsprechenden verfügbaren Zielgruppenwerte unterstützt werden.

| App-ID | Unterstützte Zielgruppenwerte | Unterstützte Clients |

|---|---|---|

| Bei Microsoft registriert | Der Zielgruppenwert c632b3df-fb67-4d84-bdcf-b95ad541b5c8 gilt für:– Azure Öffentlich – Azure Government – Azure Deutschland – Microsoft Azure, betrieben von 21Vianet |

- Linux – Windows - macOS |

| Manuell registriert | - Azure Public: 41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure Deutschland: 538ee9e6-310a-468d-afef-ea97365856a9- Microsoft Azure, betrieben von 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

– Windows - macOS |

| Benutzerdefiniert | <custom-app-id> |

- Linux – Windows - macOS |

Hinweis

Die Microsoft Entra ID-Authentifizierung wird lediglich für Verbindungen mit dem OpenVPN®-Protokoll unterstützt und erfordert Azure VPN Client.

In diesem Artikel werden folgende Vorgehensweisen behandelt:

- Erstellen eines virtuellen WAN

- Erstellen einer Benutzer-VPN-Konfiguration

- Herunterladen eines Benutzer-VPN-Profils für eine Virtual WAN-Instanz

- Erstellen eines virtuellen Hubs

- Bearbeiten eines Hubs zum Hinzufügen eines P2S-Gateways

- Verbinden eines virtuellen Netzwerks mit einem virtuellen Hub

- Herunterladen und Anwenden der VPN-Clientkonfiguration für Benutzer

- Anzeigen Ihrer Virtual WAN-Instanz

Voraussetzungen

Vergewissern Sie sich vor Beginn der Konfiguration, dass die folgenden Voraussetzungen erfüllt sind bzw. Folgendes vorhanden ist:

Sie verfügen über ein virtuelles Netzwerk, mit dem Sie eine Verbindung herstellen möchten. Stellen Sie sicher, dass sich kein Subnetz Ihres lokalen Netzwerks mit den virtuellen Netzwerken für die Verbindungsherstellung überschneidet. Informationen zum Erstellen eines virtuellen Netzwerks im Azure-Portal finden Sie in der Schnellstartanleitung.

Ihr virtuelles Netzwerk verfügt nicht über Gateways für virtuelle Netzwerke. Falls Ihr virtuelles Netzwerk über ein Gateway verfügt (entweder VPN oder ExpressRoute), müssen Sie alle Gateways entfernen. Mit den Schritten für diese Konfiguration können Sie Ihr virtuelles Netzwerk mit dem Gateway für den virtuellen Virtual WAN-Hub verbinden.

Beschaffen Sie sich einen IP-Adressbereich für Ihre Hubregion. Der Hub ist ein virtuelles Netzwerk, das von Virtual WAN erstellt und verwendet wird. Der von Ihnen für den Hub angegebene Adressbereich darf sich nicht mit einem Ihrer vorhandenen virtuellen Netzwerke überlappen, mit denen Sie eine Verbindung herstellen. Außerdem ist keine Überlappung mit Ihren Adressbereichen möglich, mit denen Sie lokal eine Verbindung herstellen. Falls Sie nicht mit den IP-Adressbereichen in Ihrer lokalen Netzwerkkonfiguration vertraut sind, sollten Sie sich an eine Person wenden, die Ihnen diese Informationen zur Verfügung stellen kann.

Sie benötigen für diese Konfiguration einen Microsoft Entra ID-Mandanten. Wenn Sie noch keinen haben, können Sie einen erstellen, indem Sie die Anweisungen unter Erstellen eines neuen Mandanten befolgen.

Wenn Sie einen benutzerdefinierten Zielgruppenwert verwenden möchten, lesen Sie die Informationen unter Erstellen oder Ändern einer benutzerdefinierten App-ID für die Zielgruppe.

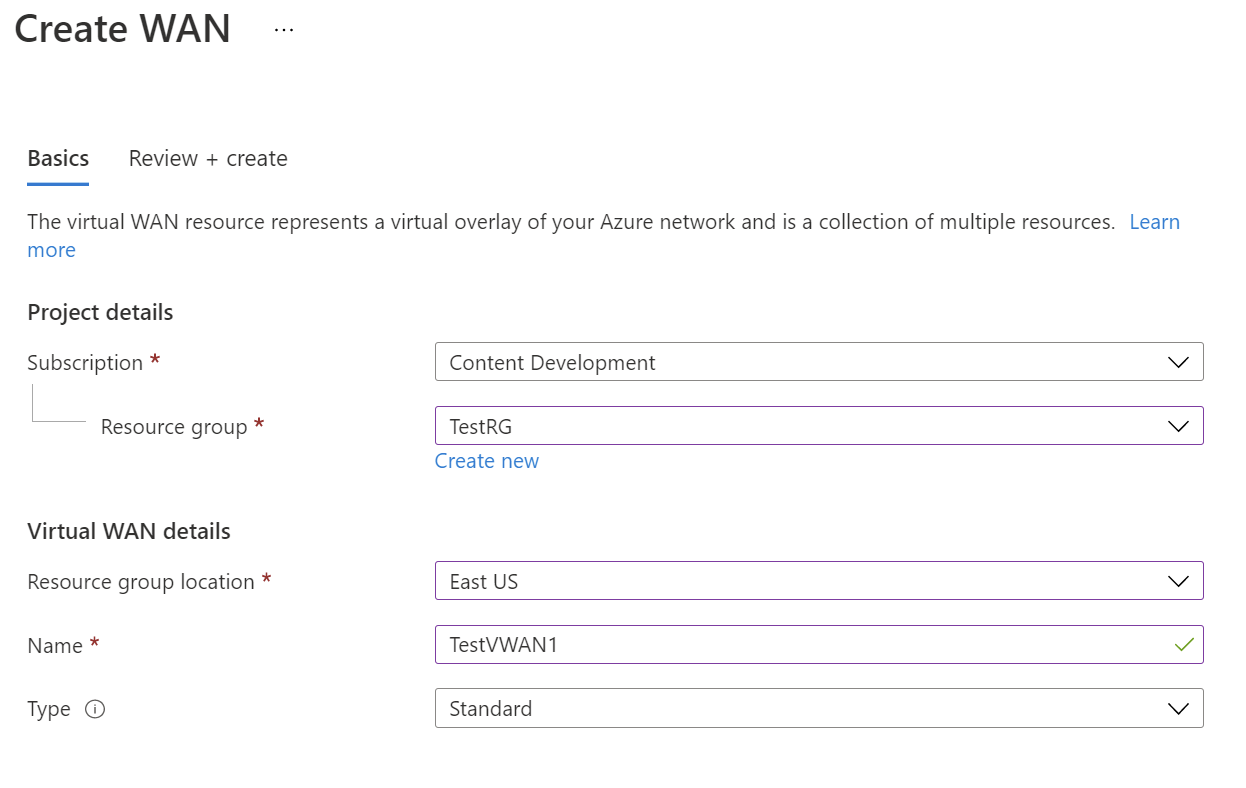

Erstellen eines virtuellen WAN

Navigieren Sie in einem Browser zum Azure-Portal , und melden Sie sich mit Ihrem Azure-Konto an.

Geben Sie im Portal auf der Leiste Ressourcen suchen die Zeichenfolge Virtual WAN in das Suchfeld ein, und drücken Sie die EINGABETASTE.

Wählen Sie in den Ergebnissen Virtual WAN aus. Wählen Sie auf der Seite „Virtual WAN“ die Option + Erstellen aus, um die Seite WAN erstellen zu öffnen.

Füllen Sie auf der Seite WAN erstellen auf der Registerkarte Grundlagen die Felder aus. Ändern Sie die Beispielwerte, um sie an Ihre Umgebung anzupassen.

- Abonnement: Wählen Sie das Abonnement aus, das Sie verwenden möchten.

- Ressourcengruppe: Erstellen Sie eine neue Ressourcengruppe, oder verwenden Sie eine vorhandene.

- Ressourcengruppenstandort: Wählen Sie in der Dropdownliste einen Ressourcengruppenstandort aus. Ein WAN ist eine globale Ressource, die nicht in einer bestimmten Region angeordnet ist. Sie müssen aber eine Region auswählen, damit Sie die von Ihnen erstellte WAN-Ressource verwalten und finden können.

- Name: Geben Sie den für Ihr virtuelles WAN gewünschten Namen ein.

- Typ: Basic oder Standard. Wählen Sie Standard aus. Wenn Sie „Basic“ wählen, müssen Sie wissen, dass virtuelle Basic-WANs nur Basic-Hubs enthalten können. Basic-Hubs können nur für Site-to-Site-Verbindungen verwendet werden.

Nachdem Sie die Felder ausgefüllt haben, wählen Sie unten auf der Seite Überprüfen und erstellen aus.

Wählen Sie nach bestandener Überprüfung Erstellen aus, um das virtuelle WAN zu erstellen.

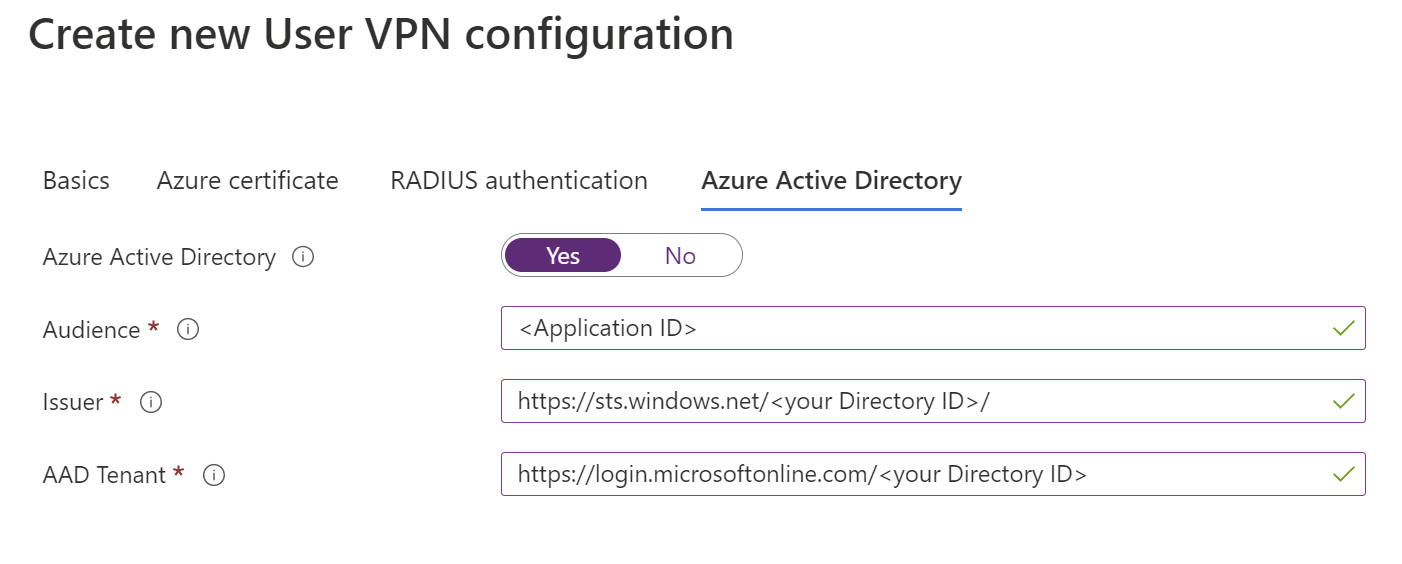

Erstellen einer Benutzer-VPN-Konfiguration

Eine Benutzer-VPN-Konfiguration definiert die Parameter für das Herstellen der Verbindung mit Remoteclients. Es ist wichtig, die Benutzer-VPN-Konfiguration zu erstellen, bevor Sie Ihren virtuellen Hub mit P2S-Einstellungen konfigurieren, da Sie die Benutzer-VPN-Konfiguration angeben müssen, die Sie verwenden möchten.

Wichtig

Das Azure-Portal durchläuft gerade einen Aktualisierungsprozess, bei dem die Felder für Azure Active Directory auf Entra umgestellt werden. Wenn auf Microsoft Entra ID verwiesen wird und diese Werte noch nicht im Portal angezeigt werden, können Sie Azure Active Directory-Werte auswählen.

Wechseln Sie zu Ihrer Virtual WAN-Instanz. Erweitern Sie im linken Bereich Konnektivität, und wählen Sie die Seite Benutzer-VPN-Konfigurationen aus. Wählen Sie auf der Seite Benutzer-VPN-Konfigurationen die Option + Benutzer-VPN-Konfiguration erstellen aus.

Geben Sie auf der Seite Grundlagen die folgenden Parameter an.

- Konfigurationsname: Geben Sie einen für Ihre Benutzer-VPN-Konfiguration gewünschten Namen ein. Beispiel: TestConfig1.

- Tunneltyp: Wählen Sie im Dropdownmenü „OpenVPN“ aus.

Wählen Sie oben auf der Seite Azure Active Directory aus. Sie können die erforderlichen Werte auf der Seite „Microsoft Entra ID“ für Enterprise-Anwendungen im Portal anzeigen.

Konfigurieren Sie die folgenden Werte:

Konfigurieren Sie die folgenden Werte:- Azure Active Directory: Wählen Sie Ja aus.

-

Zielgruppe: Geben Sie den Wert für die von Microsoft registrierte Azure VPN Client-App-ID ein, im öffentlichen Azure ist dies

c632b3df-fb67-4d84-bdcf-b95ad541b5c8. Benutzerdefinierte Zielgruppe wird auch für dieses Feld unterstützt. -

Aussteller: Geben Sie

https://sts.windows.net/<your Directory ID>/ein. -

AAD-Mandant: Geben Sie die Mandanten-ID (TenantID) des Microsoft Entra-Mandanten ein. Achten Sie darauf, dass am Ende der Microsoft Entra-Mandanten-URL kein Schrägstrich (

/) angefügt ist.

Klicken Sie auf Erstellen, um die Benutzer-VPN-Konfiguration zu erstellen. Sie wählen diese Konfiguration später in der Übung aus.

Erstellen eines leeren Hubs

Erstellen Sie als Nächstes den virtuellen Hub. Mit den Schritten in diesem Abschnitt erstellen Sie einen leeren virtuellen Hub, dem Sie später das P2S-Gateway hinzufügen können. Es ist jedoch immer deutlich effizienter, das Erstellen des Hubs mit dem Gateway zu kombinieren, da Sie jedes Mal, wenn Sie eine Konfigurationsänderung am Hub vornehmen, warten müssen, bis die Hubeinstellungen generiert werden.

Zu Demonstrationszwecken erstellen Sie hier zuerst einen leeren Hub und fügen dann das P2S-Gateway im nächsten Abschnitt hinzu. Sie können jedoch die P2S-Gatewayeinstellungen aus dem nächsten Abschnitt übernehmen, während Sie den Hub konfigurieren.

Navigieren Sie zur Virtual WAN-Instanz, die Sie erstellt haben. Wählen Sie auf der Seite „Virtual WAN“ im linken Bereich unter Konnektivität die Option Hubs aus.

Wählen Sie auf der Seite Hubs die Option + Neuer Hub aus, um die Seite Virtuellen Hub erstellen zu öffnen.

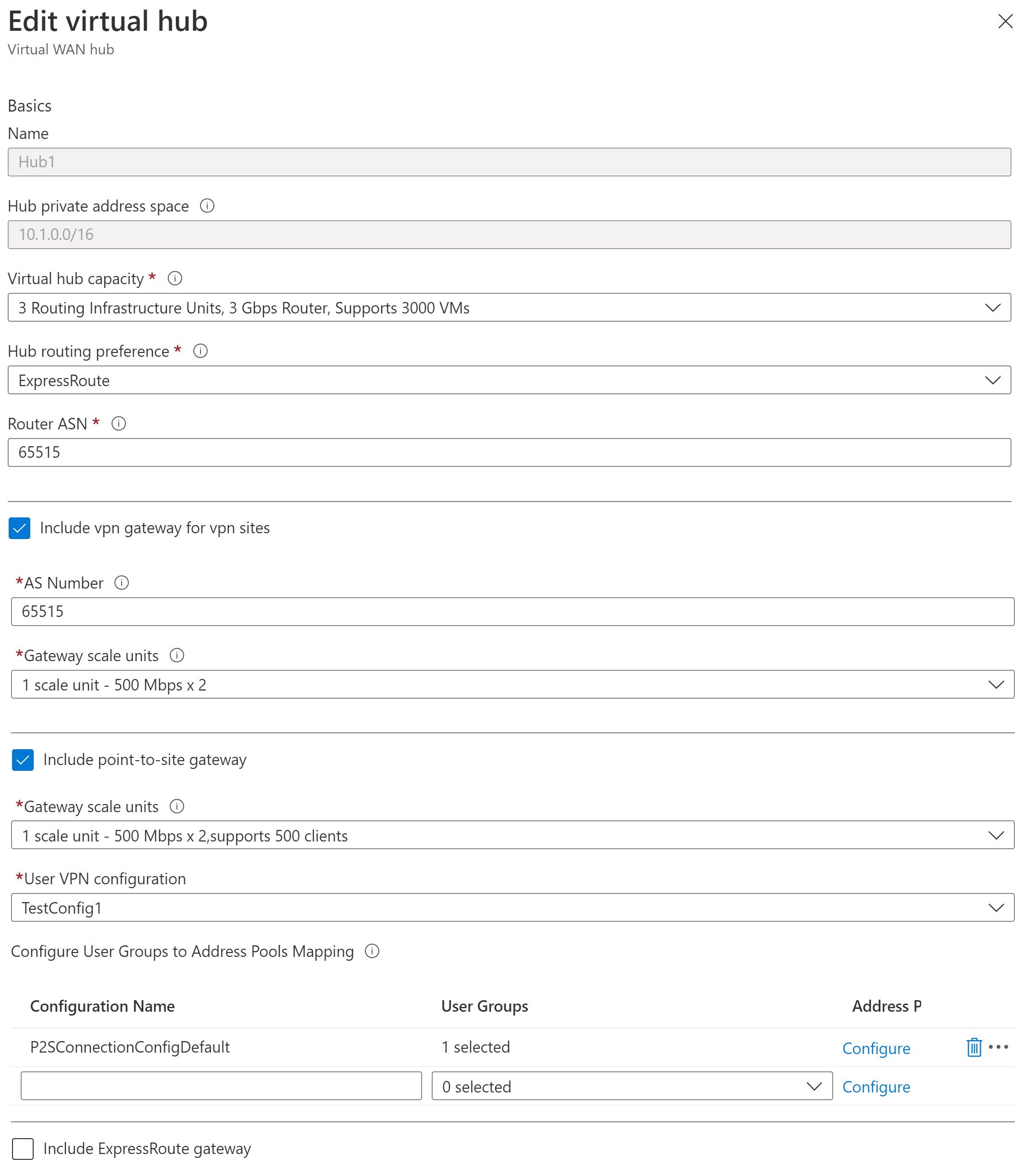

Füllen Sie auf der Seite Virtuellen Hub erstellen auf der Registerkarte Grundlagen die folgenden Felder aus:

- Region: Wählen Sie die Region aus, in der Sie den virtuellen Hub bereitstellen möchten.

- Name: Der Name, der für den virtuellen Hub verwendet werden soll

- Privater Adressraum des Hubs: Der Adressbereich des Hubs in CIDR-Notation. Der minimale Adressraum ist „/24“ zum Erstellen eines Hubs.

- Virtuelle Hub-Kapazität: Wählen Sie aus der Dropdownliste. Weitere Informationen finden Sie unter Einstellungen für virtuelle Hubs.

- Hubroutingeinstellung: Behalten Sie die Standardeinstellung ExpressRoute bei, sofern Sie keinen Grund haben, dieses Feld zu ändern. Weitere Informationen finden Sie unter Einstellungen für das Routing virtueller Hubs.

Wählen Sie nach dem Konfigurieren der Einstellungen zum Überprüfen die Option Überprüfen und erstellen und dann Erstellen aus, um den Hub zu erstellen. Das Erstellen eines Hubs kann bis zu 30 Minuten dauern.

Hinzufügen eines P2S-Gateways zu einem Hub

In diesem Abschnitt erfahren Sie, wie Sie einem bereits vorhandenen virtuellen Hub ein Gateway hinzufügen. Das Aktualisieren eines Hubs kann bis zu 30 Minuten dauern.

Wechseln Sie zu Ihrer Virtual WAN-Instanz. Erweitern Sie im linken Bereich Einstellungen, und wählen Sie Hubs aus.

Wählen Sie den Namen des Hubs aus, den Sie bearbeiten möchten.

Klicken Sie oben auf der Seite auf Virtuellen Hub bearbeiten, um die Seite Virtuellen Hub bearbeiten zu öffnen.

Aktivieren Sie auf der Seite Virtuellen Hub bearbeiten die Kontrollkästchen VPN -Gateway für VPN-Standorte einschließen und Point-to-Site-Gateway einschließen, um die Einstellungen anzuzeigen. Konfigurieren Sie dann die Werte.

- Gatewayskalierungseinheiten: Wählen Sie die Gatewayskalierungseinheiten aus. Skalierungseinheiten stellen die aggregierte Kapazität des Benutzer-VPN-Gateways dar. Wenn Sie 40 oder mehr Gatewayskalierungseinheiten auswählen, müssen Sie Ihren Clientadresspool entsprechend planen. Informationen dazu, wie sich diese Einstellung auf den Clientadresspool auswirkt, finden Sie unter Informationen zu Clientadresspools. Informationen zu Gatewayskalierungseinheiten finden Sie in den häufig gestellten Fragen (FAQ).

- Benutzer-VPN--Konfiguration: Wählen Sie die Konfiguration aus, die Sie zuvor erstellt haben.

- Zuordnung von Benutzergruppen zu Adresspools: Geben Sie Adresspools an. Weitere Informationen zu dieser Einstellung finden Sie unter Konfigurieren von Benutzergruppen und IP-Adresspools für P2S-Benutzer-VPNs.

Klicken Sie nach dem Konfigurieren der Einstellungen auf Bestätigen, um den Hub zu aktualisieren. Das Aktualisieren eines Hubs kann bis zu 30 Minuten dauern.

Verbinden des virtuellen Netzwerks mit dem Hub

In diesem Abschnitt stellen Sie eine Verbindung zwischen Ihrem virtuellen Hub und Ihrem VNet her.

Navigieren Sie im Azure-Portal zu Ihrem Virtual WAN und wählen Sie im linken Bereich VNet-Verbindungen aus.

Wählen Sie auf der Seite für VNet-Verbindungen+ Verbindung hinzufügen aus.

Konfigurieren Sie auf der Seite Verbindung hinzufügen die Verbindungseinstellungen. Weitere Informationen zu Routingeinstellungen finden Sie unter Informationen zum Routing virtueller Hubs.

- Verbindungsname: Benennen Sie Ihre Verbindung.

- Hubs: Wählen Sie den Hub aus, den Sie dieser Verbindung zuordnen möchten.

- Abonnement: Überprüfen Sie das Abonnement.

- Ressourcengruppe: Wählen Sie die Ressourcengruppe aus, die das virtuelle Netzwerk enthält, mit dem Sie eine Verbindung herstellen möchten.

- Virtuelles Netzwerk: Wählen Sie das virtuelle Netzwerk aus, das Sie mit diesem Hub verbinden möchten. Für das von Ihnen gewählte virtuelle Netzwerk kann nicht bereits ein Gateway für virtuelle Netzwerke vorhanden sein.

- An keine verteilen: Diese Einstellung ist standardmäßig auf Nein festgelegt. Wenn Sie den Schalter auf Ja festlegen, stehen die Konfigurationsoptionen für An Routingtabellen weitergeben und Propagate to labels (An Bezeichnungen weitergeben) nicht mehr für die Konfiguration zur Verfügung.

- Routingtabelle zuordnen: Sie können im Dropdownmenü die Routingtabelle auswählen, die Sie zuordnen möchten.

- An Bezeichnungen weitergeben: Bezeichnungen sind eine logische Gruppe von Routingtabellen. Wählen Sie für diese Einstellung einen Eintrag aus der Dropdownliste aus.

- Statische Routen: Konfigurieren Sie ggf. statische Routen. Konfigurieren Sie statische Routen für virtuelle Netzwerkgeräte (falls zutreffend). Virtual WAN unterstützt eine einzelne IP-Adresse des nächsten Hops für eine statische Route einer VNET-Verbindung. Wenn Sie beispielsweise jeweils über ein separates virtuelles Gerät für ein- und ausgehende Datenverkehrsflüsse verfügen, ist es am besten, die virtuellen Geräte in separaten VNets anzuordnen und die VNets dem virtuellen Hub zuzuordnen.

- IP des nächsten Hops für Workloads innerhalb dieses VNets umgehen: Mit dieser Einstellung können Sie NVAs und andere Workloads im selben VNet bereitstellen, ohne dass der gesamte Datenverkehr über das NVA geleitet werden muss. Diese Einstellung kann nur konfiguriert werden, wenn Sie eine neue Verbindung konfigurieren. Wenn Sie diese Einstellung für eine bereits erstellte Verbindung verwenden möchten, löschen Sie die Verbindung, und fügen Sie dann eine neue Verbindung hinzu.

- Statische Route verteilen: Diese Einstellung wird derzeit eingeführt. Mit dieser Einstellung können Sie statische Routen, die im Abschnitt Statische Routen definiert sind, an Routingtabellen weitergeben, die unter Weitergabe an Routentabellen angegeben sind. Darüber hinaus werden Routen an Routingtabellen weitergegeben, für die Bezeichnungen unter Weitergabe an Bezeichnungen angegeben sind. Diese Routen können mit Ausnahme der Standardroute 0/0 hubübergreifend weitergegeben werden.

Wenn Sie die Einstellungen vorgenommen haben, die Sie konfigurieren möchten, klicken Sie auf Erstellen, um die Verbindung zu erstellen.

Herunterladen des VPN-Profils für Benutzer

Alle erforderlichen Konfigurationseinstellungen für die VPN-Clients sind in einer ZIP-Datei für die VPN-Clientkonfiguration enthalten. Mithilfe der Einstellungen in der ZIP-Datei können Sie die VPN-Clients einfach konfigurieren. Die von Ihnen generierten VPN-Clientkonfigurationsdateien gelten speziell für die Benutzer-VPN-Gatewaykonfiguration für Ihr Gateway. Sie können globale Profile (WAN-Ebene) oder ein Profil für einen bestimmten Hub herunterladen. Weitere Informationen und weitere Anweisungen finden Sie unter Herunterladen von globalen und Hub-Profilen. Die folgenden Schritte beschreiben, wie Sie ein globales Profil auf WAN-Ebene herunterladen.

Navigieren Sie zum Generieren eines VPN-Clientkonfigurationspakets für ein globales Profil auf WAN-Ebene zu Virtual WAN (nicht zum virtuellen Hub).

Wählen Sie im linken Bereich Benutzer-VPN-Konfigurationen aus.

Wählen Sie die Konfiguration aus, für die Sie das Profil herunterladen möchten. Wenn mehrere Hubs demselben Profil zugewiesen sind, erweitern Sie das Profil, um die Hubs anzuzeigen, und wählen Sie dann einen der Hubs aus, der dieses Profil verwendet.

Wählen Sie VPN-Profil für Virtual WAN-Benutzer herunterladen aus.

Wählen Sie auf der Downloadseite EAPTLS und dann Profil generieren und herunterladen aus. Ein Profilpaket (ZIP-Datei) mit den Clientkonfigurationseinstellungen wird generiert und auf Ihren Computer heruntergeladen. Der Inhalt des Pakets hängt von den für Ihre Konfiguration ausgewählten Authentifizierungs- und Tunneloptionen ab.

Konfigurieren von Azure VPN Client

Als Nächstes untersuchen Sie das Profilkonfigurationspaket, konfigurieren den Azure VPN-Client für die Clientcomputer und stellen eine Verbindung mit Azure her. Weitere Informationen finden Sie in den Artikeln, die im Abschnitt „Nächste Schritte“ aufgeführt sind.

Nächste Schritte

Konfigurieren Sie den Azure VPN-Client. Sie können die Schritte in der Dokumentation zum VPN-Gatewayclient ausführen, um Azure VPN Client für Virtual WAN zu konfigurieren.