Erstellen eines virtuellen Netzwerkgeräts in einem Azure Virtual WAN-Hub

In diesem Artikel erfahren Sie, wie Sie ein integriertes virtuelles Netzwerkgerät (NVA) in einem virtuellen Azure Virtual WAN-Hub bereitstellen.

Hintergrund

NVAs, die im Virtual WAN-Hub bereitgestellt werden, sind in der Regel in drei Kategorien unterteilt:

- Konnektivitätsgeräte: Werden für die Terminierung von lokalen VPN- und SD-WAN-Verbindungen verwendet. Konnektivitätsgeräte verwenden das Border Gateway Protocol (BGP), um Routen mit dem Virtual WAN-Hub auszutauschen.

- NGFW-Geräte (Next-Generation Firewall): Werden mit Routingabsicht verwendet, um eine Bump-in-the-Wire-Inspektion für datenverkehrsübergreifendes Durchlaufen des Virtual WAN-Hubs bereitzustellen.

- Dual-Role-Konnektivitäts- und Firewall-Geräte: Einzelnes Gerät, das sowohl lokale Geräte mit Azure verbindet als auch Datenverkehr prüft, der den virtuellen WAN-Hub mit Routingabsicht durchläuft.

Eine Liste der NVAs, die im virtuellen WAN-Hub und ihren jeweiligen Funktionen bereitgestellt werden können, finden Sie in Virtual WAN NVA-Partner.

Bereitstellungsmechanismen

Virtuelle Netzwerkgeräte können über verschiedene Workflows bereitgestellt werden. Verschiedene Partner für virtuelle Netzwerkgeräte unterstützen unterschiedliche Bereitstellungsmechanismen. Jeder integrierte Virtual WAN NVA-Partner unterstützt den Workflow für verwaltete Azure Marketplace-Anwendungen. Informationen zu anderen Bereitstellungsmethoden finden Sie in der Dokumentation Ihres NVA-Anbieters.

- Verwaltete Azure Marketplace-Anwendung: Alle Virtual WAN NVA-Partner verwenden Azure Managed Applications, um integrierte NVAs im Virtual WAN-Hub bereitzustellen. Mit Azure Managed Applications können Sie ganz einfach NVAs über eine Azure-Portalumgebung, die vom NVA-Anbieter erstellt wird, im Virtual WAN-Hub bereitstellen. Die Azure-Portaloberfläche sammelt wichtige Bereitstellungs- und Konfigurationsparameter, die zum Bereitstellen und Starten des NVA erforderlich sind. Weitere Informationen zu Azure Managed Applications finden Sie in der Dokumentation zu verwalteten Anwendungen. Sehen Sie sich die Dokumentation Ihres Anbieters zum vollständigen Bereitstellungsworkflow über Azure Managed Application an.

- NVA Orchestrator-Bereitstellungen: Bestimmte NVA-Partner ermöglichen es Ihnen, NVAs direkt aus der NVA-Orchestrierungs- oder -Verwaltungssoftware im Hub einzusetzen. Für die NVA-Bereitstellung über die NVA-Orchestrierungssoftware müssen Sie der NVA-Orchestrierungssoftware in der Regel einen Azure-Dienstprinzipal zur Verfügung stellen. Der Azure-Dienstprinzipal wird von der NVA-Orchestrierungssoftware verwendet, um mit Azure-APIs zu interagieren und NVAs im Hub einzusetzen und zu verwalten. Dieser Arbeitsablauf ist abhängig von der Implementierung des NVA-Anbieters. Weitere Informationen finden Sie in der Dokumentation Ihres Anbieters.

- Andere Bereitstellungsmechanismen: NVA-Partner können auch andere Mechanismen zur Bereitstellung von NVAs im Hub anbieten, wie z. B. ARM-Vorlagen und Terraform. Weitere Informationen über andere unterstützte Bereitstellungsmechanismen finden Sie in der Dokumentation Ihres Providers.

Voraussetzungen

Das folgende Tutorial setzt voraus, dass Sie eine Virtual WAN-Ressource mit mindestens einem Virtual WAN-Hub eingerichtet haben. Das Tutorial geht außerdem davon aus, dass Sie NVAs über verwaltete Azure Marketplace-Anwendungen bereitstellen.

Erforderliche Berechtigungen

Um ein virtuelles Netzwerkgerät in einem Virtual WAN-Hub bereitzustellen, muss der Benutzer oder Dienstprinzipal, der die NVA erstellt und verwaltet, mindestens über die folgenden Berechtigungen verfügen:

- Microsoft.Network/virtualHubs/read über den Virtual WAN-Hub, in dem das NVA bereitgestellt wird.

- Microsoft.Network/networkVirtualAppliances/write über die Ressourcengruppe, in der das NVA bereitgestellt wird.

- Microsoft.Network/publicIpAddresses/join über die öffentlichen IP-Adressressourcen, die mit dem virtuellen Netzwerkgerät für eingehende Internetnutzung bereitgestellt werden.

Diese Berechtigungen müssen für die verwaltete Azure Marketplace-Anwendung erteilt werden, um eine erfolgreiche Bereitstellung zu gewährleisten. Je nach der Implementierung des von Ihrem NVA-Partner entwickelten Bereitstellungsworkflows können weitere Berechtigungen erforderlich sein.

Zuweisen von Berechtigungen zu Azure Managed Application

Virtuelle Netzwerkgeräte, die über verwaltete Azure Marketplace-Anwendungen bereitgestellt werden, werden in einer speziellen Ressourcengruppe in Ihrem Azure-Mandanten bereitgestellt, der so genannten verwalteten Ressourcengruppe. Wenn Sie eine verwaltete Anwendung in Ihrem Abonnement erstellen, wird eine entsprechende und separate verwaltete Ressourcengruppe in Ihrem Abonnement erstellt. Alle von der verwalteten Anwendung erstellten Azure-Ressourcen (einschließlich des virtuellen Netzwerkgeräts) werden in der verwalteten Ressourcengruppe bereitgestellt.

Azure Marketplace besitzt einen eigenen Dienstprinzipal, der die Bereitstellung von Ressourcen in der verwalteten Ressourcengruppe vornimmt. Dieser eigene Prinzipal hat die Berechtigung, Ressourcen in der verwalteten Ressourcengruppe zu erstellen, hat aber keine Berechtigung, Azure-Ressourcen außerhalb der verwalteten Ressourcengruppe zu lesen, zu aktualisieren oder zu erstellen.

Um sicherzustellen, dass Ihre NVA-Bereitstellung mit ausreichenden Berechtigungen erfolgt, erteilen Sie dem Prinzipal des Azure Marketplace-Bereitstellungsdienstes zusätzliche Berechtigungen, indem Sie Ihre verwaltete Anwendung mit einer benutzerseitig zugewiesenen verwalteten Identität bereitstellen, die über Berechtigungen für den Virtual WAN-Hub und die öffentliche IP-Adresse verfügt, die Sie mit Ihrem virtuellen Netzwerkgerät verwenden möchten. Diese benutzerseitig zugewiesene verwaltete Identität wird nur für die erstmalige Bereitstellung von Ressourcen in der verwalteten Ressourcengruppe verwendet und wird ausschließlich im Zusammenhang mit der Bereitstellung dieser verwalteten Anwendung verwendet.

Hinweis

Nur benutzerseitig zugewiesene Systemidentitäten können Azure Managed Applications zugewiesen werden, um virtuelle Netzwerkgeräte im Virtual WAN-Hub bereitzustellen. Systemseitig zugewiesene Identitäten werden noch nicht unterstützt.

- Erstellen Sie eine neue benutzerseitig zugewiesene Identität. Schritte zum Erstellen neuer benutzerseitig zugewiesener Identitäten finden Sie in der Dokumentation für verwaltete Identitäten. Sie können auch eine vorhandene benutzerseitig zugewiesene Identität verwenden.

- Weisen Sie Ihrer benutzerseitig zugewiesenen Identität mindestens die im Abschnitt Erforderlichen Berechtigungen beschriebenen Berechtigungen sowie alle Berechtigungen zu, die Ihr NVA-Anbieter benötigt. Sie können der benutzerseitig zugewiesenen Identität auch eine integrierte Azure-Rolle wie Netzwerkmitwirkende zuweisen, die eine übergeordnete Auswahl der benötigten Berechtigungen mit sich bringt.

Alternativ können Sie auch eine benutzerdefinierte Rolle mit der folgenden Beispieldefinition erstellen und die benutzerdefinierte Rolle Ihrer benutzerseitig zugewiesenen verwalteten Identität zuweisen.

{

"Name": "Virtual WAN NVA Operator",

"IsCustom": true,

"Description": "Can perform deploy and manage NVAs in the Virtual WAN hub.",

"Actions": [

"Microsoft.Network/virtualHubs/read",

"Microsoft.Network/publicIPAddresses/join",

"Microsoft.Network/networkVirtualAppliances/*",

"Microsoft.Network/networkVirtualAppliances/inboundSecurityRules/*"

],

"NotActions": [],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/subscriptions/{subscription where Virtual Hub and NVA is deployed}",

"/subscriptions/{subscription where Public IP used for NVA is deployed}",

]

}

Bereitstellen des NVA

Im folgenden Abschnitt werden die Schritte beschrieben, die erforderlich sind, um ein virtuelles Netzwerkgerät mithilfe der verwalteten Azure Marketplace-Anwendung im Virtual WAN-Hub bereitzustellen.

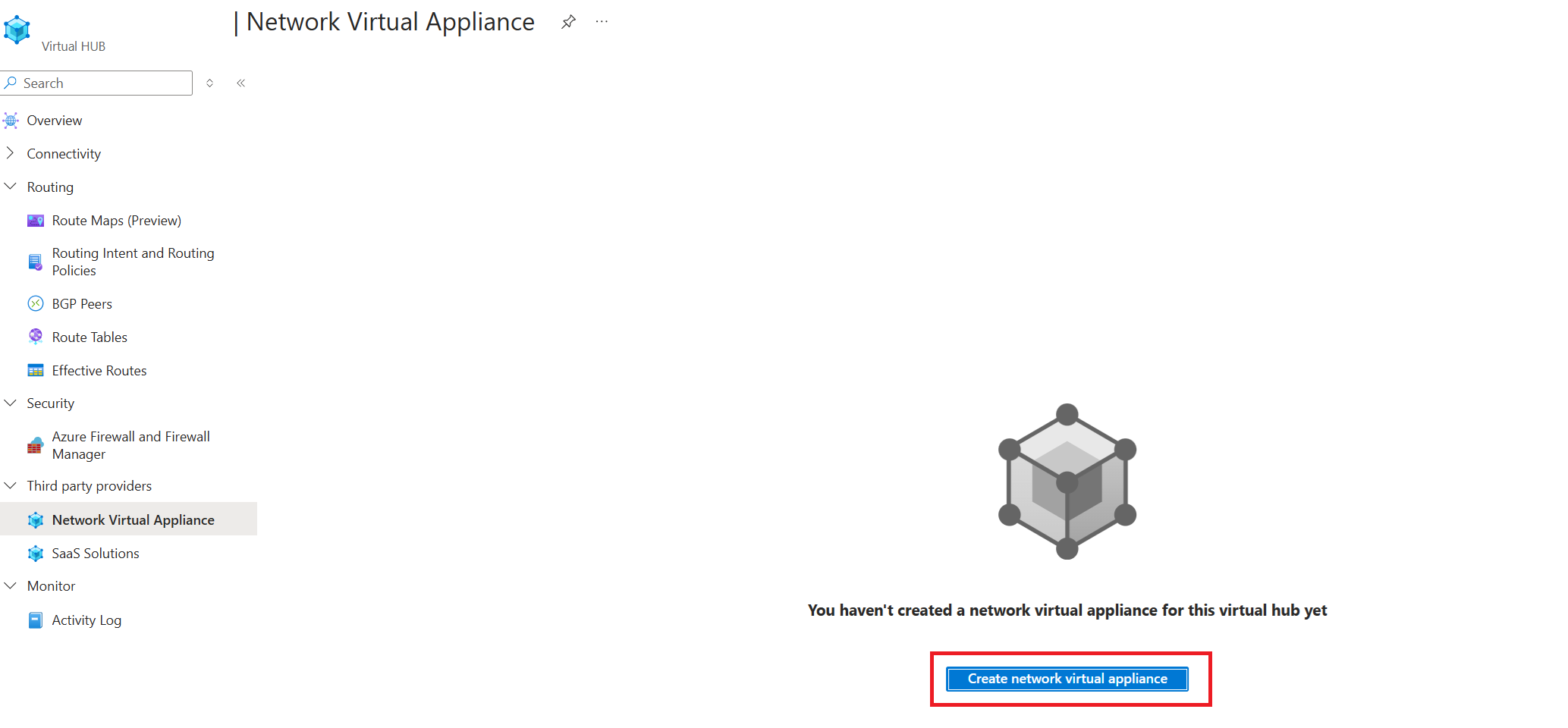

- Navigieren Sie zu Ihrem Virtual WAN-Hub, und wählen Sie Virtuelle Netzwerkgeräte unter Drittanbieter aus.

- Wählen Sie Virtuelles Netzwerkgerät erstellen aus.

- Wählen Sie den NVA-Anbieter aus. In diesem Beispiel wird „fortinet-ngfw“ ausgewählt. Wählen Sie Erstellen aus. Sie werden zur verwalteten Azure Marketplace-Anwendung des NVA-Partners umgeleitet.

- Folgen Sie dem Erstellungsprozess für die verwaltete Anwendung, um Ihr NVA bereitzustellen und sehen Sie sich die Dokumentation Ihres Anbieters an. Vergewissern Sie sich, dass die im vorherigen Abschnitt erstellte benutzerseitig zugewiesene Systemidentität als Teil des Workflows zur Erstellung einer verwalteten Anwendung ausgewählt ist.

Häufige Bereitstellungsfehler

Berechtigungsfehler

Hinweis

Die Fehlermeldung LinkedAuthorizationFailed weist nur auf eine fehlende Berechtigung hin. Daher wird möglicherweise eine andere fehlende Berechtigung angezeigt, nachdem Sie die Berechtigungen, die Ihrem Dienstprinzipal, Ihrer verwalteten Identität oder Benutzern zugewiesenen sind, aktualisiert haben.

- Wenn eine Fehlermeldung mit dem Fehlercode LinkedAuthorizationFailed angezeigt wird, haben Sie der benutzerseitig zugewiesenen Identität, die als Teil der Bereitstellung der verwalteten Anwendung bereitgestellt wurde, nicht die richtigen Berechtigungen zugewiesen. Welche Berechtigungen genau fehlen, wird in der Fehlermeldung beschrieben. Überprüfen Sie im folgenden Beispiel, ob die benutzerseitig zugewiesene verwaltete Identität über Leseberechtigungen für den Virtual WAN-Hub verfügt, in dem Sie das NVA einsetzen wollen.

The client with object id '<>' does not have authorization to perform action 'Microsoft.Network/virtualHubs/read' over scope '/subscriptions/<>/resourceGroups/<>/providers/Microsoft.Network/virtualHubs/<>' or the scope is invalid. If access was recently granted, please refresh your credentials

Nächste Schritte

- Weitere Informationen zu Virtual WAN finden Sie unter Was ist Virtual WAN?.

- Weitere Informationen zu virtuellen Netzwerkgeräten (NVAs) in einem Virtual WAN-Hub finden Sie unter Informationen zum virtuellen Netzwerkgerät im Virtual WAN-Hub.