Tutorial: Weiterleiten von Netzwerkdatenverkehr mithilfe einer Routingtabelle

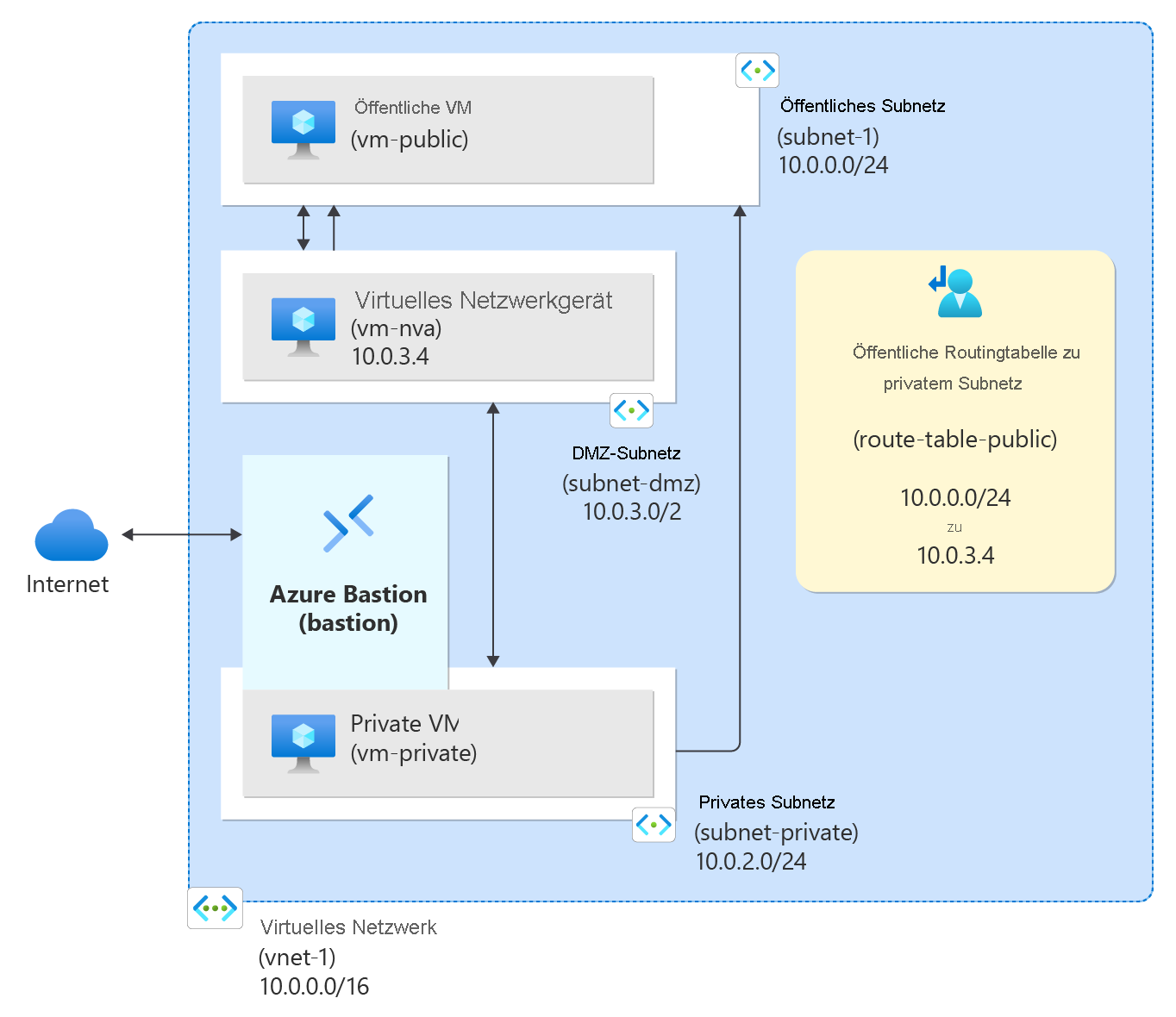

Azure leitet den Netzwerkdatenverkehr standardmäßig durch alle Subnetze des virtuellen Netzwerks. Sie können eigene Routen erstellen, um das Azure-Standardrouting außer Kraft zu setzen. Benutzerdefinierte Routen sind beispielsweise hilfreich, wenn Sie über ein virtuelles Netzwerkgerät (Network Virtual Appliance, NVA) Datenverkehr zwischen Subnetzen weiterleiten möchten.

In diesem Tutorial lernen Sie Folgendes:

- Erstellen eines virtuellen Netzwerks und der Subnetze

- Erstellen eines virtuellen Netzwerkgeräts, das Datenverkehr weiterleitet

- Bereitstellen von VMs in unterschiedlichen Subnetzen

- Erstellen einer Routingtabelle

- Erstellen einer Route

- Zuordnen einer Routingtabelle zu einem Subnetz

- Weiterleiten von Datenverkehr aus einem Subnetz zu einem anderen über ein virtuelles Netzwerkgerät

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement. Sie können ein Konto kostenlos erstellen.

Erstellen von Subnetzen

Für dieses Tutorial werden ein DMZ-Subnetz und ein privates Subnetz benötigt. Im DMZ-Subnetz stellen Sie das NVA und im privaten Subnetz die virtuellen Computer bereit, an die Sie Datenverkehr weiterleiten möchten. subnet-1 ist das in den vorherigen Schritten erstellte Subnetz. Verwenden Sie subnet-1 für den öffentlichen virtuellen Computer.

Erstellen eines virtuellen Netzwerks und eines Azure Bastion-Hosts

Mit den folgenden Schritten wird ein virtuelles Netzwerk mit einem Ressourcensubnetz, einem Azure Bastion-Subnetz und einem Bastion-Host erstellt:

Suchen Sie im Portal nach der Option Virtuelle Netzwerke und wählen Sie sie aus.

Wählen Sie auf der Seite Virtuelle Netzwerke die Option + Erstellen aus.

Geben Sie unter Virtuelles Netzwerk erstellen auf der Registerkarte Grundlagen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie Neu erstellen.

Geben Sie test-rg für den Namen ein.

Wählen Sie OK aus.Instanzendetails Name Geben Sie vnet-1 ein. Region Wählen Sie USA, Osten 2 aus.

Wählen Sie Weiter aus, um zur Registerkarte Sicherheit zu gelangen.

Wählen Sie im Abschnitt Azure Bastion die Option Azure Bastion aktivieren aus.

Bastion verwendet Ihren Browser, um mithilfe ihrer privaten IP-Adressen eine Verbindung mit VMs in Ihrem virtuellen Netzwerk über Secure Shell (SSH) oder das Remotedesktopprotokoll (RDP) herzustellen. Die VMs benötigen keine öffentlichen IP-Adressen, keine Clientsoftware und keine spezielle Konfiguration. Weitere Informationen finden Sie unter Was ist Azure Bastion?.

Hinweis

Die Stundenpreise gelten ab dem Zeitpunkt der Bereitstellung von Bastion, unabhängig von der Nutzung ausgehender Daten. Weitere Informationen dazu finden Sie unter Preise und SKUs. Wenn Sie Bastion im Rahmen eines Tutorials oder Tests bereitstellen, empfiehlt es sich, diese Ressource zu löschen, sobald Sie sie nicht mehr benötigen.

Geben Sie unter Azure Bastion die folgenden Informationen ein, oder wählen Sie diese aus:

Einstellung Wert Azure Bastion-Hostname Geben Sie bastion ein. Öffentliche Azure Bastion-IP-Adresse Wählen Sie Öffentliche IP-Adresse erstellen aus.

Geben Sie public-ip-bastion als Namen ein.

Wählen Sie OK aus.

Wählen Sie Weiter aus, um zur Registerkarte IP-Adressen zu gelangen.

Wählen Sie im Feld für den Adressraum unter Subnetze das Standardsubnetz aus.

Geben Sie unter Subnetz bearbeiten die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Subnetzzweck Übernehmen Sie den Standardwert Default. Name Geben Sie subnet-1 ein. IPv4 IPv4-Adressbereich Übernehmen Sie den Standardwert 10.0.0.0/16. Startadresse Übernehmen Sie den Standardwert 10.0.0.0. Size Übernehmen Sie den Standardwert: /24 (256 Adressen). Wählen Sie Speichern.

Wählen Sie unten im Fenster die Option Überprüfen + erstellen aus. Klicken Sie nach der Validierung auf Erstellen.

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtuelles Netzwerk ein. Wählen Sie in den Suchergebnissen Virtuelle Netzwerke aus.

Wählen Sie in Virtuelle Netzwerke das Netzwerk vnet-1 aus.

Wählen Sie unter vnet-1 im Abschnitt Einstellungen die Option Subnetze aus.

Wählen Sie in der Subnetzliste des virtuellen Netzwerks + Subnetz aus.

Geben Sie unter Subnetz hinzufügen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Subnetzzweck Übernehmen Sie den Standardwert Default. Name Geben Sie subnet-private ein. IPv4 IPv4-Adressbereich Übernehmen Sie den Standardwert 10.0.0.0/16. Startadresse Geben Sie 10.0.2.0 ein. Size Übernehmen Sie den Standardwert: /24 (256 Adressen). Wählen Sie Hinzufügen.

Wählen Sie + Subnetz aus.

Geben Sie unter Subnetz hinzufügen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Subnetzzweck Übernehmen Sie den Standardwert Default. Name Geben Sie subnet-dmz ein. IPv4 IPv4-Adressbereich Übernehmen Sie den Standardwert 10.0.0.0/16. Startadresse Geben Sie 10.0.3.0 ein. Size Übernehmen Sie den Standardwert: /24 (256 Adressen). Wählen Sie Hinzufügen.

Erstellen einer VM für ein virtuelles Netzwerkgerät

Virtuelle Netzwerkgeräte (NVAs) sind VMs, die Netzwerkfunktionen unterstützen, z. B. Routing- und Firewalloptimierung. In diesem Abschnitt erstellen Sie ein NVA mit einem virtuellen Computer unter Ubuntu 24.04.

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtueller Computer ein. Wählen Sie in den Suchergebnissen Virtuelle Computer aus.

Wählen Sie + Erstellen und dann Virtueller Azure-Computer aus.

Geben Sie unter Virtuellen Computer erstellen auf der Registerkarte Grundlagen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie test-rg aus. Instanzendetails Name des virtuellen Computers Geben Sie vm-nva ein. Region Wählen Sie (USA) USA, Osten 2 aus. Verfügbarkeitsoptionen Wählen Sie die Option Keine Infrastrukturredundanz erforderlich aus. Sicherheitstyp Wählen Sie Standard aus. Image Wählen Sie Ubuntu Server 24.04 LTS – x64 Gen2 aus. VM-Architektur Übernehmen Sie den Standardwert x64. Size Wählen Sie eine Größe aus. Administratorkonto Authentifizierungsart Wählen Sie Kennwort aus. Username Geben Sie einen Benutzernamen ein. Kennwort Geben Sie ein Kennwort ein. Kennwort bestätigen Geben Sie das Kennwort erneut ein. Regeln für eingehende Ports Öffentliche Eingangsports Wählen Sie Keine. Wählen Sie Weiter: Datenträger und dann Weiter: Netzwerk aus.

Geben Sie auf der Registerkarte Netzwerk die folgenden Informationen ein, bzw. wählen Sie sie aus:

Einstellung Wert Netzwerkschnittstelle Virtuelles Netzwerk Wählen Sie vnet-1 aus. Subnet Wählen Sie subnet-dmz (10.0.3.0/24) aus. Öffentliche IP-Adresse Wählen Sie Keine aus. NIC-Netzwerksicherheitsgruppe Wählen Sie Erweitertaus. Konfigurieren von Netzwerksicherheitsgruppen Wählen Sie Neu erstellen.

Geben Sie nsg-nva für Name ein.

Wählen Sie OK aus.Behalten Sie für die restlichen Optionen die Standardeinstellungen bei, und wählen Sie dann Überprüfen und erstellen aus.

Klicken Sie auf Erstellen.

Erstellen von öffentlichen und privaten virtuellen Computern

Erstellen Sie zwei virtuelle Computer im virtuellen Netzwerk vnet-1. Ein virtueller Computer befindet sich im Subnetz subnet-1 und der andere virtuelle Computer Subnetz subnet-private. Verwenden Sie dasselbe VM-Image für beide virtuellen Computer.

Erstellen eines öffentlichen virtuellen Computers

Der öffentliche virtuelle Computer wird verwendet, um einen Computer im öffentlichen Internet zu simulieren. Der öffentliche und der private virtuelle Computer werden verwendet, um das Routing von Netzwerkdatenverkehr über den virtuellen NVA-Computer zu testen.

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtueller Computer ein. Wählen Sie in den Suchergebnissen Virtuelle Computer aus.

Wählen Sie + Erstellen und dann Virtueller Azure-Computer aus.

Geben Sie unter Virtuellen Computer erstellen auf der Registerkarte Grundlagen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie test-rg aus. Instanzendetails Name des virtuellen Computers Geben Sie vm-public ein. Region Wählen Sie (USA) USA, Osten 2 aus. Verfügbarkeitsoptionen Wählen Sie die Option Keine Infrastrukturredundanz erforderlich aus. Sicherheitstyp Wählen Sie Standard aus. Image Wählen Sie Ubuntu Server 24.04 LTS – x64 Gen2 aus. VM-Architektur Übernehmen Sie den Standardwert x64. Size Wählen Sie eine Größe aus. Administratorkonto Authentifizierungsart Wählen Sie Kennwort aus. Username Geben Sie einen Benutzernamen ein. Kennwort Geben Sie ein Kennwort ein. Kennwort bestätigen Geben Sie das Kennwort erneut ein. Regeln für eingehende Ports Öffentliche Eingangsports Wählen Sie Keine. Wählen Sie Weiter: Datenträger und dann Weiter: Netzwerk aus.

Geben Sie auf der Registerkarte Netzwerk die folgenden Informationen ein, bzw. wählen Sie sie aus:

Einstellung Wert Netzwerkschnittstelle Virtuelles Netzwerk Wählen Sie vnet-1 aus. Subnet Wählen Sie Subnetz-1 (10.0.0.0/24) aus. Öffentliche IP-Adresse Wählen Sie Keine aus. NIC-Netzwerksicherheitsgruppe Wählen Sie Keine. Behalten Sie für die restlichen Optionen die Standardeinstellungen bei, und wählen Sie dann Überprüfen und erstellen aus.

Wählen Sie Erstellen aus.

Erstellen eines privaten virtuellen Computers

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtueller Computer ein. Wählen Sie in den Suchergebnissen Virtuelle Computer aus.

Wählen Sie + Erstellen und dann Virtueller Azure-Computer aus.

Geben Sie unter Virtuellen Computer erstellen auf der Registerkarte Grundlagen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie test-rg aus. Instanzendetails Name des virtuellen Computers Geben Sie vm-private ein. Region Wählen Sie (USA) USA, Osten 2 aus. Verfügbarkeitsoptionen Wählen Sie die Option Keine Infrastrukturredundanz erforderlich aus. Sicherheitstyp Wählen Sie Standard aus. Image Wählen Sie Ubuntu Server 24.04 LTS – x64 Gen2 aus. VM-Architektur Übernehmen Sie den Standardwert x64. Size Wählen Sie eine Größe aus. Administratorkonto Authentifizierungsart Wählen Sie Kennwort aus. Username Geben Sie einen Benutzernamen ein. Kennwort Geben Sie ein Kennwort ein. Kennwort bestätigen Geben Sie das Kennwort erneut ein. Regeln für eingehende Ports Öffentliche Eingangsports Wählen Sie Keine. Wählen Sie Weiter: Datenträger und dann Weiter: Netzwerk aus.

Geben Sie auf der Registerkarte Netzwerk die folgenden Informationen ein, bzw. wählen Sie sie aus:

Einstellung Wert Netzwerkschnittstelle Virtuelles Netzwerk Wählen Sie vnet-1 aus. Subnet Wählen Sie subnet-private (10.0.2.0/24) aus. Öffentliche IP-Adresse Wählen Sie Keine aus. NIC-Netzwerksicherheitsgruppe Wählen Sie Keine. Behalten Sie für die restlichen Optionen die Standardeinstellungen bei, und wählen Sie dann Überprüfen und erstellen aus.

Klicken Sie auf Erstellen.

Aktivieren der IP-Weiterleitung

Um Datenverkehr über das virtuelle Netzwerkgerät zu leiten, aktivieren Sie in Azure und im Betriebssystem von vm-nva die IP-Weiterleitung. Wenn die IP-Weiterleitung aktiviert wurde, wird jeglicher von der vm-nva empfangene Datenverkehr, der für eine andere IP-Adresse bestimmt ist, nicht verworfen, sondern an das richtige Ziel weitergeleitet.

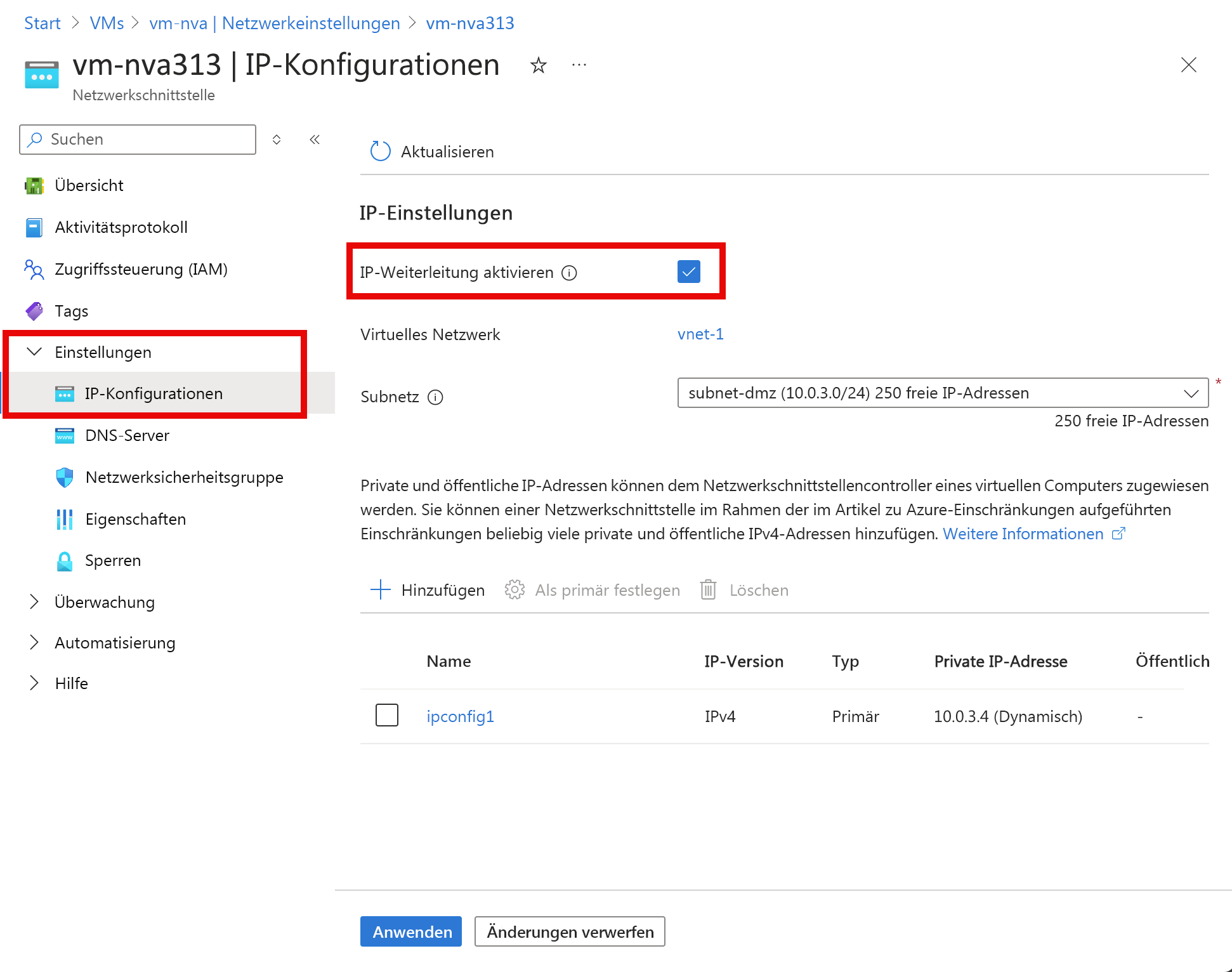

Aktivieren der IP-Weiterleitung in Azure

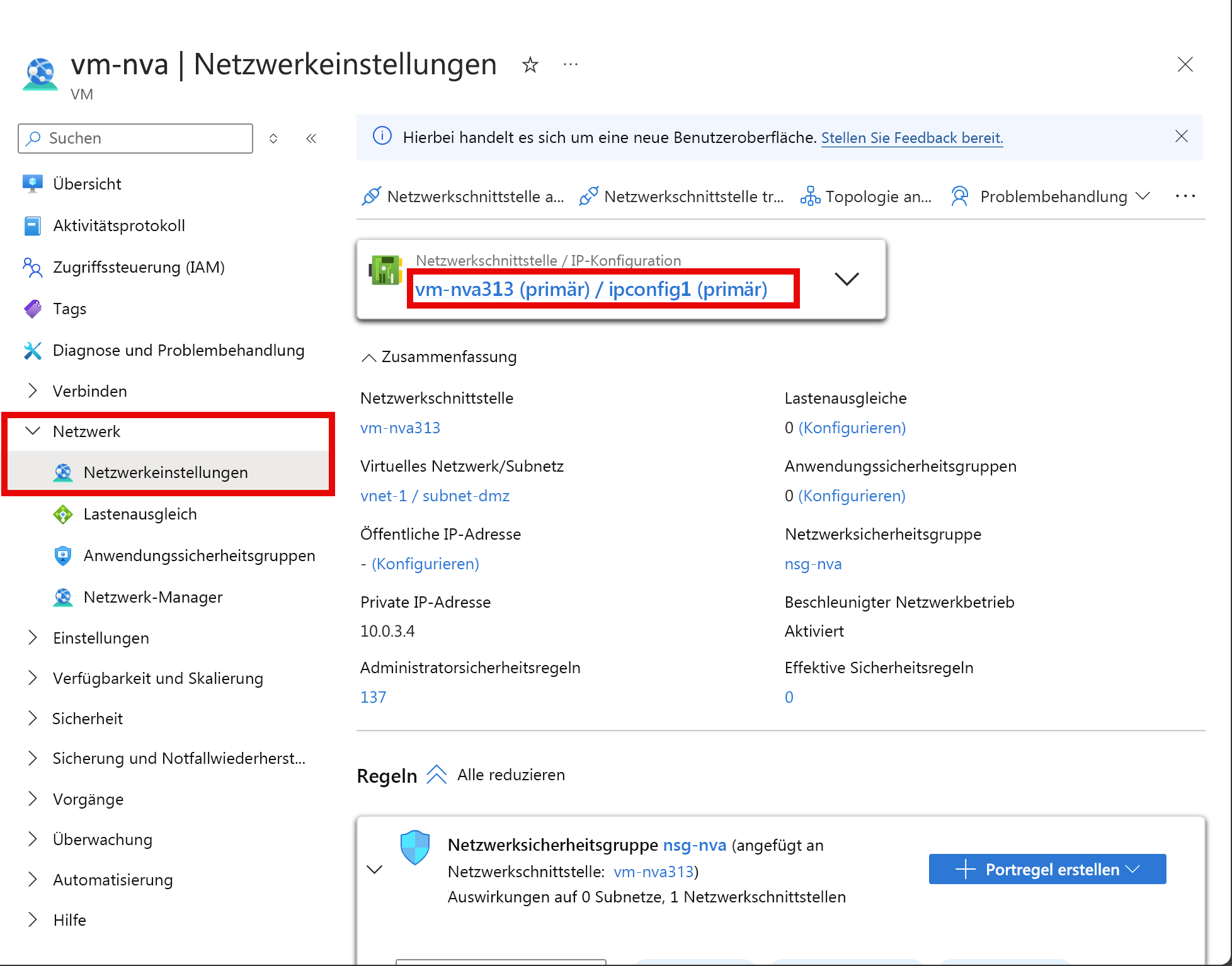

In diesem Abschnitt aktivieren Sie die IP-Weiterleitung für die Netzwerkschnittstelle des virtuellen Computers vm-nva.

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtueller Computer ein. Wählen Sie in den Suchergebnissen Virtuelle Computer aus.

Wählen Sie unter Virtuelle Computer den Eintrag vm-nva aus.

Erweitern Sie Netzwerk in vm-nva, und wählen Sie dann Netzwerkeinstellungen aus.

Wählen Sie den Namen der Schnittstelle neben Netzwerkschnittstelle: aus. Der Name beginnt mit vm-nva, und der Schnittstelle ist eine Zufallszahl zugewiesen. Der Name der Schnittstelle in diesem Beispiel lautet vm-nva313.

Wählen Sie auf der Übersichtsseite der Netzwerkschnittstelle IP-Konfigurationen im Abschnitt Einstellungen aus.

Aktivieren Sie unter IP-Konfigurationen das Kontrollkästchen neben IP-Weiterleitung aktivieren.

Wählen Sie Übernehmen.

Aktivieren der IP-Weiterleitung im Betriebssystem

In diesem Abschnitt aktivieren Sie die IP-Weiterleitung im Betriebssystem des virtuellen Computers vm-nva, um Netzwerkdatenverkehr weiterzuleiten. Verwenden Sie den Azure Bastion-Dienst, um eine Verbindung mit dem virtuellen Computer vm-nva herzustellen.

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtueller Computer ein. Wählen Sie in den Suchergebnissen Virtuelle Computer aus.

Wählen Sie unter Virtuelle Computer den Eintrag vm-nva aus.

Wählen Sie Verbinden und dann Verbinden über Bastion im Abschnitt Übersicht aus.

Geben Sie die Werte für Benutzername und Kennwort ein, die Sie beim Erstellen der VM verwendet haben.

Wählen Sie Verbinden.

Geben Sie an der Eingabeaufforderung der VM die folgenden Informationen ein, um IP-Weiterleitung zu aktivieren:

sudo vim /etc/sysctl.confEntfernen Sie im Vim-Editor den

#aus der Zeilenet.ipv4.ip_forward=1:Drücken Sie die EINFÜGETASTE.

# Uncomment the next line to enable packet forwarding for IPv4 net.ipv4.ip_forward=1Drücken Sie die ESC-Taste.

Geben Sie

:wqein, und drücken Sie die EINGABETASTE.Schließen Sie die Bastionsitzung.

Starten Sie den virtuellen Computer neu.

Erstellen einer Routingtabelle

Erstellen Sie in diesem Abschnitt eine Routingtabelle, um die Route des Datenverkehrs über den virtuellen NVA-Computer zu definieren. Die Routingtabelle ist dem Subnetz subnet-1 zugeordnet, in dem der virtuelle Computer vm-public bereitgestellt wird.

Geben Sie oben im Portal im Suchfeld den Begriff Routingtabelle ein. Wählen Sie in den Suchergebnissen den Eintrag Routingtabellen aus.

Wählen Sie + Erstellen aus.

Geben Sie in Routingtabelle erstellen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Resource group Wählen Sie test-rg aus. Instanzendetails Region Wählen Sie USA, Osten 2 aus. Name Geben Sie route-table-public ein. Gatewayrouten verteilen Übernehmen Sie den Standardwert Ja. Klicken Sie auf Überprüfen + erstellen.

Klicken Sie auf Erstellen.

Erstellen einer Route

In diesem Abschnitt erstellen Sie eine Route in der Routingtabelle, die Sie in den vorherigen Schritten erstellt haben.

Geben Sie oben im Portal im Suchfeld den Begriff Routingtabelle ein. Wählen Sie in den Suchergebnissen den Eintrag Routingtabellen aus.

Wählen Sie route-table-public aus.

Erweitern Sie Einstellungen, und wählen Sie dann Routen aus.

Wählen Sie unter Routen die Option + Hinzufügen aus.

Geben Sie unter Route hinzufügen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Routenname Geben Sie to-private-subnet ein. Zieltyp Wählen Sie IP-Adressen aus. Ziel-IP-Adressen/CIDR-Bereiche Geben Sie 10.0.2.0/24 ein. Typ des nächsten Hops Wählen Sie Virtuelles Gerät aus. Adresse des nächsten Hops Geben Sie 10.0.3.4 ein.

Dies ist die IP-Adresse der VM „vm-nva“, die Sie weiter oben erstellt haben..Wählen Sie Hinzufügen.

Wählen Sie unter Einstellungen die Option Subnetze aus.

Wählen Sie + Zuordnen aus.

Geben Sie unter Subnetz zuordnen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Virtuelles Netzwerk Wählen Sie vnet-1 (test-rg) aus. Subnet Wählen Sie subnet-1 aus. Wählen Sie OK aus.

Testen des Routings von Netzwerkdatenverkehr

Testen Sie das Routing des Netzwerkdatenverkehrs von vm-public zu vm-private. Testen Sie das Routing des Netzwerkdatenverkehrs von vm-private zu vm-public.

Testen des Netzwerkdatenverkehrs von „vm-public“ zu „vm-private“

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtueller Computer ein. Wählen Sie in den Suchergebnissen Virtuelle Computer aus.

Wählen Sie unter Virtuelle Computer den Eintrag vm-public aus.

Wählen Sie Verbinden und dann Verbinden über Bastion im Abschnitt Übersicht aus.

Geben Sie die Werte für Benutzername und Kennwort ein, die Sie beim Erstellen der VM verwendet haben.

Wählen Sie Verbinden.

Geben Sie in der Eingabeaufforderung den folgenden Befehl ein, um das Routing des Netzwerkdatenverkehrs von vm-public zu vm-private nachzuverfolgen:

tracepath vm-privateDie Antwort ähnelt dem folgenden Beispiel:

azureuser@vm-public:~$ tracepath vm-private 1?: [LOCALHOST] pmtu 1500 1: vm-nva.internal.cloudapp.net 1.766ms 1: vm-nva.internal.cloudapp.net 1.259ms 2: vm-private.internal.cloudapp.net 2.202ms reached Resume: pmtu 1500 hops 2 back 1Sie können erkennen, dass es in der obigen Antwort für

tracepathzwei Hops für den ICMP-Datenverkehr von vm-public zu vm-private gibt. Der erste Hop ist vm-nva. Der zweite Hop ist das Ziel vm-private.Azure hat den Datenverkehr von subnet-1 über das virtuelle Netzwerkgerät und nicht direkt an subnet-private gesendet, weil Sie zuvor die Route to-private-subnet zu route-table-public hinzugefügt und sie subnet-1 zugeordnet haben.

Schließen Sie die Bastionsitzung.

Testen des Netzwerkdatenverkehrs von „vm-private“ zu „vm-public“

Geben Sie im Suchfeld oben im Portal den Suchbegriff Virtueller Computer ein. Wählen Sie in den Suchergebnissen Virtuelle Computer aus.

Wählen Sie unter Virtuelle Computer den Eintrag vm-private aus.

Wählen Sie Verbinden und dann Verbinden über Bastion im Abschnitt Übersicht aus.

Geben Sie die Werte für Benutzername und Kennwort ein, die Sie beim Erstellen der VM verwendet haben.

Wählen Sie Verbinden.

Geben Sie in der Eingabeaufforderung den folgenden Befehl ein, um das Routing des Netzwerkdatenverkehrs von vm-private zu vm-public nachzuverfolgen:

tracepath vm-publicDie Antwort ähnelt dem folgenden Beispiel:

azureuser@vm-private:~$ tracepath vm-public 1?: [LOCALHOST] pmtu 1500 1: vm-public.internal.cloudapp.net 2.584ms reached 1: vm-public.internal.cloudapp.net 2.147ms reached Resume: pmtu 1500 hops 1 back 2Sie können erkennen, dass es in der obigen Antwort einen Hop gibt, nämlich das Ziel vm-public.

Azure hat den Datenverkehr direkt von subnet-private an subnet-1 gesendet. Azure-Routen leiten standardmäßig Datenverkehr direkt durch Subnetze weiter.

Schließen Sie die Bastionsitzung.

Wenn Sie mit der Verwendung der von Ihnen erstellten Ressourcen fertig sind, können Sie die Ressourcengruppe und alle zugehörigen Ressourcen löschen.

Suchen Sie im Azure-Portal nach Ressourcengruppen, und wählen Sie die entsprechende Option aus.

Wählen Sie auf der Seite Ressourcengruppen die Ressourcengruppe test-rg aus.

Wählen Sie auf der Seite test-rg die Option Ressourcengruppe löschen aus.

Geben Sie test-rg unter Ressourcengruppennamen eingeben, um die Löschung zu bestätigen und wählen Sie dann Löschen aus.

Nächste Schritte

In diesem Tutorial:

Sie eine Routingtabelle erstellt und einem Subnetz zugeordnet.

Sie haben ein einfaches virtuelles Netzwerkgerät erstellt, das Datenverkehr von einem öffentlichen Subnetz an ein privates Subnetz weiterleitet.

Sie können verschiedene vorkonfigurierte NVAs mit vielen nützlichen Netzwerkfunktionen aus dem Azure Marketplace bereitstellen.

Weitere Informationen zum Routing finden Sie unter Routing von Datenverkehr für virtuelle Netzwerke und Erstellen, Ändern oder Löschen einer Routingtabelle.

Informationen zum Einschränken des Netzwerkzugriffs auf PaaS-Ressourcen mit VNET-Dienstendpunkten mithilfe des Azure-Portals erhalten Sie im nächsten Tutorial.