Blockieren von Netzwerkverkehr mit Azure Virtual Network Manager – Azure Portal

Dieser Artikel zeigt Ihnen, wie Sie eine Sicherheitsverwaltungsregel erstellen, um den eingehenden Netzwerkverkehr an RDP-Port 3389 zu blockieren, die Sie zu einer Regelsammlung hinzufügen können. Weitere Informationen finden Sie unter Sicherheitsverwaltungsregeln.

Voraussetzungen

Bevor Sie mit der Konfiguration der Sicherheitsverwaltungsregeln beginnen, vergewissern Sie sich, dass Sie die folgenden Schritte ausgeführt haben:

- Sie verstehen jedes Element in einer Sicherheitsverwaltungsregel.

- Sie haben eine Azure Virtual Network Manager-Instanz erstellt.

Erstellen einer SecurityAdmin-Konfiguration

- Wählen Sie unter Einstellungen die Option Konfigurationen und anschließend + Erstellen aus.

- Wählen Sie im Dropdownmenü die Option Sicherheitskonfiguration aus.

- Geben Sie auf der Registerkarte Grundlagen einen Namen ein, um diese Sicherheitskonfiguration zu identifizieren, und wählen Sie Weiter: Regelsammlungen aus.

Hinzufügen einer Regelsammlung und Sicherheitsregel

Geben Sie einen Namen ein, um diese Regelsammlung zu identifizieren, und wählen Sie dann die Ziel-Netzwerkgruppen aus, auf die Sie die Regelsammlung anwenden möchten.

Wählen Sie + Hinzufügen auf der Seite Eine Regelsammlung hinzufügen.

Geben Sie die folgenden Informationen ein oder wählen Sie aus, und wählen Sie dann Hinzufügen, um die Regel zur Regelsammlung hinzuzufügen.

Einstellung Wert Name Geben Sie den Namen Deny_RDP für den Namen der Regel ein. Beschreibung Geben Sie eine Beschreibung der Regel ein. Vorrang* Geben Sie einen Wert zwischen 0 und 99 ein, um die Priorität der Regel festzulegen. Je niedriger der Wert, desto höher die Priorität. Geben Sie für dieses Beispiel 1 ein Aktion* Wählen Sie Abweisen, um den Datenverkehr zu blockieren. Für weitere Informationen siehe Aktion Richtung* Wählen Sie Eingehend, da Sie mit dieser Regel eingehenden Verkehr ablehnen möchten. Protokoll* Wählen Sie das Protokoll TCP. HTTP und HTTPS sind TCP-Ports. Quelle Quellentyp Wählen Sie als Quellentyp entweder IP-Adresse oder Service-Tags. Quell-IP-Adressen Dieses Feld wird angezeigt, wenn Sie den Quellentyp IP-Adresse auswählen. Geben Sie eine IPv4- oder IPv6-Adresse oder einen Bereich in CIDR-Notation ein. Wenn Sie mehr als eine Adresse oder Adressblöcke definieren, trennen Sie diese durch ein Komma. Für dieses Beispiel leer lassen. Quelldiensttag Dieses Feld wird angezeigt, wenn Sie den Quelltyp Diensttagauswählen. Wählen Sie Service-Tag(s) für Services, die Sie als Quelle angeben möchten. Siehe Verfügbare Service-Tags für die Liste der unterstützten Tags. Quellport Geben Sie eine einzelne Anschlussnummer oder einen Anschlussbereich ein, z. B. (1024-65535). Wenn Sie mehr als einen Anschluss oder Anschlussbereich definieren, trennen Sie diese durch ein Komma. Um einen beliebigen Anschluss anzugeben, geben Sie * ein. Für dieses Beispiel leer lassen. Ziel Zieltyp Wählen Sie als Zieltyp entweder IP-Adresse oder Service-Tags. Ziel-IP-Adressen Dieses Feld wird angezeigt, wenn Sie den Zieltyp IP-Adresseauswählen. Geben Sie eine IPv4- oder IPv6-Adresse oder einen Bereich in CIDR-Notation ein. Wenn Sie mehr als eine Adresse oder Adressblöcke definieren, trennen Sie diese durch ein Komma. Zieldiensttag Dieses Feld wird angezeigt, wenn Sie den Zieltyp Diensttagauswählen. Wählen Sie Dienstkennzeichen für Dienste, die Sie als Ziel angeben möchten. Siehe Verfügbare Service-Tags für die Liste der unterstützten Tags. Zielport Geben Sie eine einzelne Anschlussnummer oder einen Anschlussbereich ein, z. B. (1024-65535). Wenn Sie mehr als einen Anschluss oder Anschlussbereich definieren, trennen Sie diese durch ein Komma. Um einen beliebigen Anschluss anzugeben, geben Sie * ein. Geben Sie für dieses Beispiel 3389 ein. Wiederholen Sie die Schritte 1-3, wenn Sie der Regelsammlung weitere Regeln hinzufügen möchten.

Wenn Sie mit allen Regeln, die Sie erstellen möchten, zufrieden sind, wählen Sie Speichern, um die Regelsammlung zur Sicherheitsadministratorkonfiguration hinzuzufügen.

Wählen Sie dann Überprüfen + Erstellen und Erstellen aus, um die Sicherheitskonfiguration abzuschließen.

Bereitstellen der Sicherheitsverwaltungskonfiguration

Wenn Sie gerade eine neue Sicherheitsadministrationskonfiguration erstellt haben, stellen Sie sicher, dass diese Konfiguration für die virtuellen Netzwerke in der Netzwerkgruppe gilt.

- Wählen Sie Bereitstellungen unter Einstellungen und dann Konfiguration bereitstellen aus.

- Aktivieren Sie das Kontrollkästchen Sicherheitsverwaltung in Zielzustand einbeziehen, und wählen Sie im Dropdownmenü die Sicherheitskonfiguration aus, die Sie im letzten Abschnitt erstellt haben. Wählen Sie dann die Region(en), für die Sie diese Konfiguration bereitstellen möchten.

- Wählen Sie Weiter und Bereitstellen aus, um die Konfiguration des Sicherheitsadministrators bereitzustellen.

Aktualisierung der bestehenden Sicherheitsverwaltungskonfiguration

- Wenn die Sicherheitsverwaltungskonfiguration, die Sie aktualisieren, auf eine Netzwerkgruppe mit statischen Mitgliedern angewendet wird, müssen Sie die Konfiguration erneut bereitstellen, damit sie wirksam wird.

- Sicherheitsverwaltungskonfigurationen werden automatisch auf dynamische Mitglieder in einer Netzwerkgruppe angewendet.

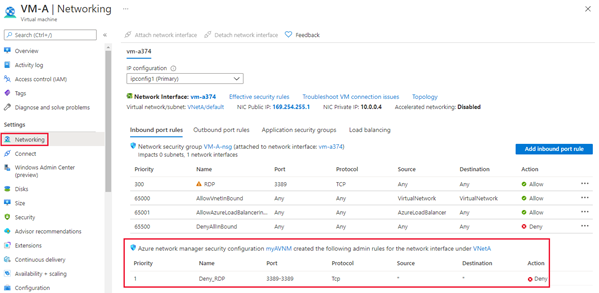

Überprüfen der Sicherheitsverwaltungsregeln

Gehen Sie zu den Einstellungen Netzwerke für eine virtuelle Maschine in einem der virtuellen Netzwerke, auf die Sie die Sicherheitsverwaltungsregeln angewendet haben. Wenn Sie keins haben, stellen Sie eine virtuelle Testmaschine in einem der virtuellen Netzwerke bereit. Der virtuelle Computer verfügt über einen neuen Abschnitt unterhalb der Netzwerksicherheitsgruppenregeln, einschließlich sicherheitsrelevanter Regeln, die von Azure Virtual Network Manager angewendet werden.

Nächste Schritte

Erfahren Sie mehr über Sicherheitsverwaltungsregeln.