Erzwingen der Microsoft Entra-Multi-Faktor-Authentifizierung für Azure Virtual Desktop mit bedingtem Zugriff

Wichtig

Wenn Sie diese Seite von der Dokumentation zu Azure Virtual Desktop (klassisch) aus besuchen, stellen Sie sicher, dass Sie zur Dokumentation zu Azure Virtual Desktop (klassisch) zurückkehren, wenn Sie fertig sind.

Benutzer können sich von überall aus mit unterschiedlichen Geräten und Clients bei Azure Virtual Desktop anmelden. Sie sollten jedoch im Interesse der Sicherheit Ihrer Umgebung und Ihrer Benutzer bestimmte Maßnahmen ergreifen. Wenn Sie die Multi-Faktor-Authentifizierung (MFA) in Microsoft Entra mit Azure Virtual Desktop verwenden, werden Benutzer*innen während des Anmeldevorgangs zusätzlich zu ihrem Benutzernamen und Kennwort noch zu einer weiteren Form der Identifikation aufgefordert. Sie können MFA für Azure Virtual Desktop mithilfe von bedingtem Zugriff erzwingen und außerdem konfigurieren, ob sie für den Webclient, mobile Anwendungen, Desktopclients oder alle Clients gilt.

Wenn ein Benutzer eine Verbindung mit einer Remotesitzung herstellt, muss er sich beim Azure Virtual Desktop-Dienst und dem Sitzungshost authentifizieren. Wenn die MFA aktiviert ist, wird sie beim Herstellen einer Verbindung mit dem Azure Virtual Desktop-Dienst verwendet, und der Benutzer wird zur Eingabe der Anmeldeinformationen seines Benutzerkontos und einer zweiten Authentifizierungsform aufgefordert, und zwar auf die gleiche Weise wie beim Zugriff auf andere Dienste. Wenn ein Benutzer eine Remotesitzung startet, benötigt er für den Sitzungshost einen Benutzernamen und ein Kennwort. Dies ist jedoch nahtlos möglich, wenn einmaliges Anmelden (Single Sign-On, SSO) für den Benutzer aktiviert ist. Weitere Informationen finden Sie unter Authentifizierungsmethoden.

Wie oft Benutzer*innen aufgefordert werden, sich erneut zu authentifizieren, hängt von den Konfigurationseinstellungen der Microsoft Entra-Sitzungslebensdauer ab. Wenn das Windows-Clientgerät beispielsweise bei Microsoft Entra ID registriert ist, erhält es ein primäres Aktualisierungstoken (Primary Refresh Token, PRT), das für einmaliges Anmelden (Single Sign-On, SSO) für alle Anwendungen verwendet wird. Nach der Ausstellung ist ein PRT 14 Tage lang gültig und wird fortlaufend verlängert, solange das Gerät vom Benutzer aktiv genutzt wird.

Das Speichern von Anmeldeinformationen ist zwar praktisch, kann aber auch die Sicherheit von Bereitstellungen in Unternehmensszenarien mit persönlichen Geräten beeinträchtigen. Zum Schutz der Benutzer*innen können Sie sicherstellen, dass der Client häufiger zur Eingabe von Anmeldeinformationen für die Microsoft Entra-Multi-Faktor-Authentifizierung auffordert. Sie können dieses Verhalten mit dem bedingten Zugriff konfigurieren.

In den folgenden Abschnitten erfahren Sie, wie Sie MFA für Azure Virtual Desktop erzwingen und optional die Anmeldehäufigkeit konfigurieren.

Voraussetzungen

Voraussetzungen für die ersten Schritte:

- Weisen Sie Benutzer*innen eine Lizenz zu, die Microsoft Entra ID P1 oder P2 umfasst.

- Eine Microsoft Entra-Gruppe mit Ihren Azure Virtual Desktop-Benutzer*innen, die als Gruppenmitglieder zugewiesen sind.

- Aktivieren der Multi-Faktor-Authentifizierung von Microsoft Entra

Erstellen der Richtlinie für bedingten Zugriff

Hier erfahren Sie, wie Sie eine Richtlinie für bedingten Zugriff erstellen, die zur Verbindung mit Azure Virtual Desktop mehrstufige Authentifizierung erfordert:

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

Navigieren Sie zu Schutz>Bedingter Zugriff>Richtlinien.

Wählen Sie Neue Richtlinie.

Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

Wählen Sie unter Zuweisungen>Benutzer die Option 0 Benutzer und Gruppen ausgewählt aus.

Wählen Sie auf der Registerkarte Einschließen die Option Benutzer und Gruppen auswählen aus, und aktivieren Sie Benutzer und Gruppen. Wählen Sie dann unter Auswählen die Option 0 Benutzer und Gruppen ausgewählt aus.

Suchen Sie in dem daraufhin geöffneten neuen Bereich nach der Gruppe, die Ihre Azure Virtual Desktop-Benutzer*innen als Gruppenmitglieder enthält, und wählen Sie sie aus. Wählen Sie anschließend Auswählen aus.

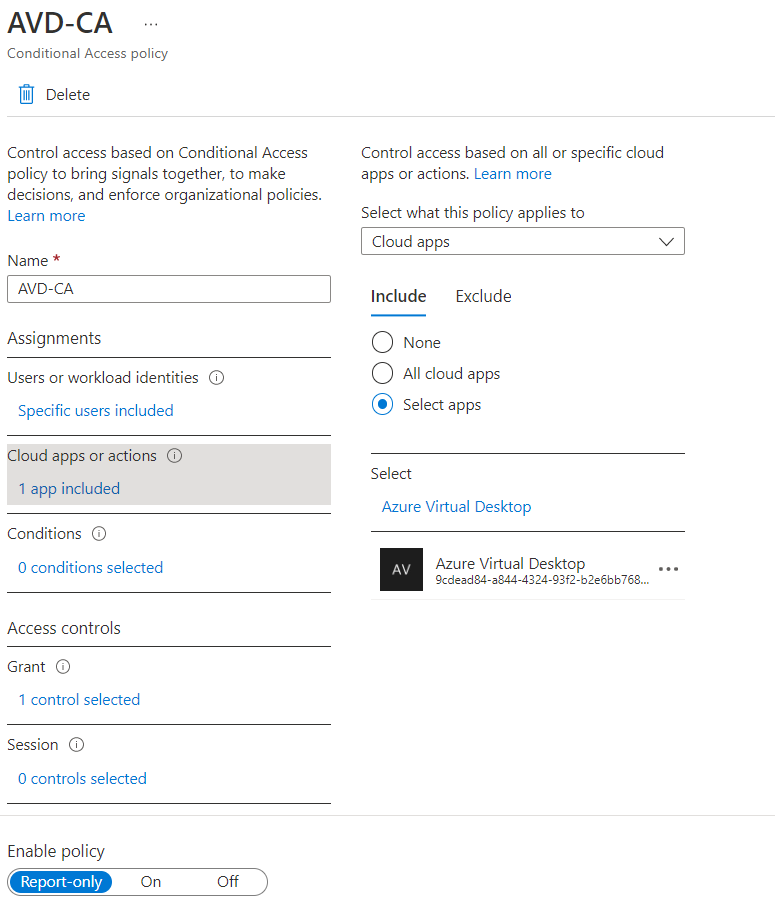

Wählen Sie unter Zuweisungen>Zielressourcen die Option Keine Zielressourcen ausgewählt aus.

Für die Dropdownliste Wählen Sie aus, was diese Richtlinie für anwendet, lassen Sie die Standardeinstellung von Ressourcen (früher Cloud-Apps). Wählen Sie auf der Registerkarte Einschließen die Option Ressourcen auswählen und dann unter Auswählen die Option Keine aus.

Suchen Sie im daraufhin geöffneten neuen Bereich die erforderlichen Apps basierend auf den Ressourcen, die Sie schützen möchten, und wählen Sie sie aus. Wählen Sie die relevante Registerkarte für Ihr Szenario aus. Wenn Sie nach einem Anwendungsnamen in Azure suchen, verwenden Sie Suchbegriffe, die mit dem Anwendungsnamen beginnen, anstelle von Schlüsselwörtern, die nicht in dieser Reihenfolge im Anwendungsname verwendet werden. Wenn Sie beispielsweise Azure Virtual Desktop verwenden möchten, müssen Sie Azure Virtual in dieser Reihenfolge eingeben. Wenn Sie nur Virtual eingeben, gibt die Suche nicht die gewünschte Anwendung zurück.

Für Azure Virtual Desktop (basierend auf Azure Resource Manager) können Sie MFA in diesen Apps konfigurieren:

Azure Virtual Desktop (App-ID

9cdead84-a844-4324-93f2-b2e6bb768d07): Gilt, wenn Benutzer Azure Virtual Desktop abonnieren und sich während einer Verbindung beim Azure Virtual Desktop-Gateway authentifizieren und wenn Diagnoseinformationen vom lokalen Gerät der Benutzer an den Dienst gesendet werden.Tipp

Der App-Name lautete zuvor Windows Virtual Desktop. Wenn Sie den Ressourcenanbieter Microsoft.DesktopVirtualization vor der Änderung des Anzeigenamens registriert haben, wird die Anwendung Windows Virtual Desktop mit derselben App-ID wie Azure Virtual Desktop benannt.

Microsoft Remote Desktop (App-ID

a4a365df-50f1-4397-bc59-1a1564b8bb9c) und Windows Cloud Login (App-ID270efc09-cd0d-444b-a71f-39af4910ec45). Gilt, wenn sich Benutzer*innen beim Sitzungshost authentifizieren und einmaliges Anmelden aktiviert ist. Wir empfehlen, Richtlinien für bedingten Zugriff zwischen diesen Apps und der Azure Virtual Desktop-App abzustimmen (mit Ausnahme der Anmeldehäufigkeit).Wichtig

Die Clients, die für den Zugriff auf Azure Virtual Desktop verwendet werden, nutzen derzeit die Entra ID-App Microsoft-Remotedesktop, um sich beim Sitzungshost zu authentifizieren. Bei einer bevorstehenden Änderung wird die Authentifizierung auf die Entra ID-App Windows-Cloudanmeldung umgestellt. Um eine reibungslosen Umstellung sicherzustellen, müssen Sie beide Entra ID-Apps zu Ihren Zertifizierungsstellenrichtlinien hinzufügen.

Wählen Sie nicht die App namens Azure Virtual Desktop Azure Resource Manager-Anbieter (App-ID

50e95039-b200-4007-bc97-8d5790743a63) aus. Diese App wird nur zum Abrufen des Benutzerfeeds verwendet und sollte keine Multi-Factor Authentication erfordern.

Nachdem Sie die Apps ausgewählt haben, wählen Sie Auswählen aus.

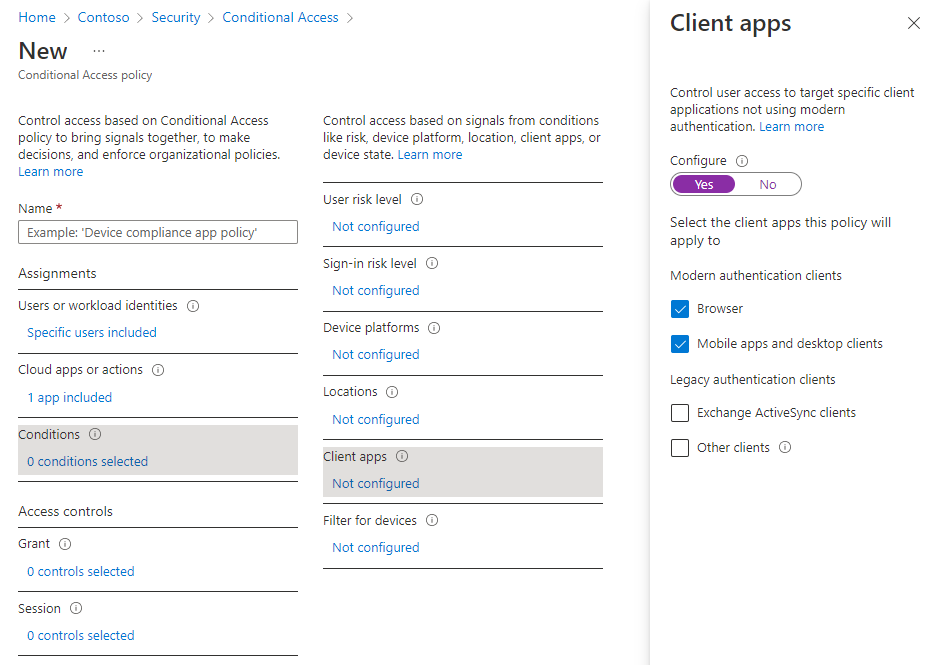

Wählen Sie unter Zuweisungen>Bedingungen die Option 0 Bedingungen ausgewählt aus.

Wählen Sie unter Client-Apps die Option Nicht konfiguriert aus.

Wählen Sie im daraufhin geöffneten neuen Bereich für Konfigurieren die Option Ja aus.

Wählen Sie die Client-Apps aus, auf die diese Richtlinie angewendet wird:

- Aktivieren Sie Browser, wenn die Richtlinie auf den Webclient angewandt werden soll.

- Aktivieren Sie Mobile Apps und Desktopclients, wenn die Richtlinie auf andere Clients angewandt werden soll.

- Aktivieren Sie beide Kontrollkästchen, wenn die Richtlinie auf alle Clients angewandt werden soll.

- Heben Sie die Auswahl von Werten für Legacy-Authentifizierungsclients auf.

Nachdem Sie die Client-Apps ausgewählt haben, auf die diese Richtlinie angewendet wird, wählen Sie Fertig aus.

Wählen Sie unter Zugriffssteuerungen>Erteilen die Option 0 Steuerelemente ausgewählt aus.

Wählen Sie im daraufhin geöffneten neuen Bereich Zugriff gewähren aus.

Aktivieren Sie Multi-Faktor-Authentifizierung erfordern, und wählen Sie dann Auswählen aus.

Legen Sie unten auf der Seite Richtlinie aktivieren auf Ein fest, und wählen Sie Erstellen aus.

Hinweis

Wenn Sie den Webclient verwenden, um sich über Ihren Browser bei Azure Virtual Desktop anzumelden, listet das Protokoll die Client-App-ID als a85cf173-4192-42f8-81fa-777a763e6e2c (Azure Virtual Desktop-Client) auf. Dies liegt daran, dass die Client-App intern mit der Server-App-ID verknüpft ist, in der die Richtlinie für bedingten Zugriff festgelegt wurde.

Tipp

Einigen Benutzer*innen wird möglicherweise eine Eingabeaufforderung mit dem Titel Bei all Ihren Apps angemeldet bleiben angezeigt, wenn das verwendete Windows-Gerät nicht bereits bei Microsoft Entra ID registriert ist. Wenn sie die Auswahl Verwaltung meines Geräts durch meine Organisation zulassen aufheben und Nein, nur bei dieser App anmelden auswählen, werden sie möglicherweise häufiger zur Authentifizierung aufgefordert.

Konfigurieren der Anmeldehäufigkeit

Mithilfe von Anmeldehäufigkeitsrichtlinien können Sie konfigurieren, wie oft Benutzer sich anmelden müssen, wenn sie auf Microsoft Entra-basierte Ressourcen zugreifen. Dies kann dazu beitragen, Ihre Umgebung zu schützen und ist besonders wichtig für persönliche Geräte, bei denen das lokale Betriebssystem möglicherweise keine MFA erfordert oder nach Inaktivität nicht automatisch gesperrt wird. Benutzer werden nur aufgefordert, sich zu authentifizieren, wenn beim Zugriff auf eine Ressource ein neues Zugriffstoken von Microsoft Entra ID angefordert wird.

Richtlinien für die Anmeldehäufigkeit führen basierend auf der ausgewählten Microsoft Entra-App zu unterschiedlichem Verhalten:

| App-Name | App-ID | Behavior |

|---|---|---|

| Azure Virtual Desktop | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Erzwingt die erneute Authentifizierung, wenn ein Benutzer Azure Virtual Desktop abonniert, seine Liste der Ressourcen manuell aktualisiert und sich während einer Verbindung beim Azure Virtual Desktop-Gateway authentifiziert. Sobald der Zeitraum für die erneute Authentifizierung abgelaufen ist, schlagen die Aktualisierung des Hintergrundfeeds und der Diagnoseupload im Hintergrund fehl, bis ein Benutzer seine nächste interaktive Anmeldung bei Microsoft Entra abgeschlossen hat. |

|

Microsoft-Remotedesktop Windows Cloud Login |

a4a365df-50f1-4397-bc59-1a1564b8bb9c 270efc09-cd0d-444b-a71f-39af4910ec45 |

Erzwingt die erneute Authentifizierung, wenn sich ein Benutzer bei einem Sitzungshost anmeldet und einmaliges Anmelden aktiviert ist. Beide Apps sollten zusammen konfiguriert werden, da die Azure Virtual Desktop-Clients zur Authentifizierung beim Sitzungshost bald von der Microsoft-Remotedesktop-App auf die Windows Cloud Login-App umgestellt werden. |

So konfigurieren Sie den Zeitraum, nach dem ein Benutzer aufgefordert wird, sich erneut anzumelden

- Öffnen Sie die Richtlinie, die Sie zuvor erstellt haben.

- Wählen Sie unter Zugriffssteuerungen>Sitzungen die Option 0 Steuerelemente ausgewählt aus.

- Wählen Sie im Bereich Sitzung die Option Anmeldehäufigkeit aus.

- Wählen Sie Regelmäßige Neuauthentifizierung oder Jedes Mal aus.

- Wenn Sie Regelmäßige Neuauthentifizierung auswählen, legen Sie den Wert für den Zeitraum fest, nach dem ein Benutzer aufgefordert wird, sich erneut anzumelden, wenn eine Aktion ausgeführt wird, für die ein neues Zugriffstoken erforderlich ist. Wählen Sie dann Auswählen aus. Wenn Sie beispielsweise den Wert auf 1 und die Einheit auf Stunden festlegen, ist die Multi-Faktor-Authentifizierung erforderlich, wenn eine Verbindung mehr als eine Stunde nach der letzten Benutzerauthentifizierung gestartet wird.

- Die Option Jedes Mal ist derzeit in der Vorschau verfügbar und wird nur unterstützt, wenn sie auf die Apps Microsoft-Remotedesktop und Windows Cloud Login angewendet wird und wenn einmaliges Anmelden für Ihren Hostpool aktiviert ist. Wenn Sie Jedes Mal auswählen, werden Benutzer zur erneuten Authentifizierung aufgefordert, wenn eine neue Verbindung nach einem Zeitraum von 5 bis 10 Minuten nach ihrer letzten Authentifizierung gestartet wird.

- Wählen Sie am unteren Rand der Seite die Option Speichern aus.

Hinweis

- Die erneute Authentifizierung erfolgt nur, wenn sich ein Benutzer bei einer Ressource authentifizieren muss und ein neues Zugriffstoken erforderlich ist. Nachdem eine Verbindung hergestellt wurde, werden Benutzer nicht aufgefordert, auch wenn die Verbindung länger dauert als die von Ihnen konfigurierte Anmeldehäufigkeit.

- Benutzer müssen sich erneut authentifizieren, wenn eine Netzwerkunterbrechung auftritt, die erzwingt, dass die Sitzung nach der von Ihnen konfigurierten Anmeldehäufigkeit erneut eingerichtet wird. Dies kann zu häufigeren Authentifizierungsanforderungen in instabilen Netzwerken führen.

In Microsoft Entra eingebundene Sitzungshost-VMs

Damit Verbindungen erfolgreich sind, müssen Sie die herkömmliche Anmeldemethode mit Multi-Faktor-Authentifizierung pro Benutzer*in deaktivieren. Wenn Sie die Anmeldung nicht auf sichere Authentifizierungsmethoden wie Windows Hello for Business beschränken möchten, müssen Sie die Azure Windows VM Sign-In-App aus Ihrer Richtlinie für bedingten Zugriff ausschließen.