Konfigurieren des einmaligen Anmeldens für Azure Virtual Desktop mithilfe von AD FS

Dieser Artikel führt Sie durch die Konfiguration des einmaligen Anmeldens (SSO) mit AD FS (Active Directory-Verbunddienst) für Azure Virtual Desktop.

Voraussetzungen

Bevor Sie das einmalige Anmelden mit AD FS konfigurieren können, muss in Ihrer Umgebung das folgende Setup ausgeführt werden:

Sitzungshosts, die eine unterstützte Version von Windows 10 oder Windows 11 ausführen.

Sie müssen die Rolle Active Directory-Zertifikatdienste (CA) bereitstellen. Alle Server, auf denen die Rolle ausgeführt wird, müssen in die Domäne eingebunden und als Unternehmenszertifizierungsstellen konfiguriert sein. Darüber hinaus müssen auf ihnen die neuesten Windows-Updates installiert sein.

Sie müssen die Rolle Active Directory-Verbunddienste (AD FS) bereitstellen. Alle Server, auf denen diese Rolle ausgeführt wird, müssen in die Domäne eingebunden sein. Darüber hinaus müssen auf ihnen die neuesten Windows-Updates installiert sein und Windows Server 2016 oder höher ausgeführt werden. Informationen über die ersten Schritte beim Einrichten dieser Rolle finden Sie in unserem Verbundtutorial.

Es wird empfohlen, die Rolle Web-Anwendungsproxy einzurichten, um die Verbindung Ihrer Umgebung mit den AD FS-Servern zu schützen. Auf allen Servern, auf denen diese Rolle ausgeführt wird, müssen die neuesten Windows-Updates installiert sein und Windows Server 2016 oder höher ausgeführt werden. Informationen über die ersten Schritte beim Einrichten dieser Rolle finden Sie in diesem Web-Anwendungsproxy-Leitfaden.

Sie müssen Microsoft Entra Connect bereitstellen, um Benutzer*innen mit Microsoft Entra ID zu synchronisieren. Microsoft Entra Connect muss im Verbundmodus konfiguriert werden.

Richten Sie Ihre PowerShell-Umgebung für Azure Virtual Desktop auf dem AD FS-Server ein.

Hinweis

Diese Lösung wird von Microsoft Entra Domain Services nicht unterstützt. Sie müssen einen Domänencontroller für Active Directory-Domänendienste (Active Directory Domain Services, AD DS) verwenden.

Unterstützte Clients

Die folgenden Azure Virtual Desktop-Clients unterstützen dieses Feature:

Konfigurieren der Zertifizierungsstelle für das Ausstellen von Zertifikaten

Die folgenden Zertifikatvorlagen müssen ordnungsgemäß erstellt werden, damit AD FS das einmalige Anmelden verwenden kann:

- Zunächst müssen Sie die Zertifikatvorlage für den Exchange-Registrierungs-Agent (Offline-Request) erstellen. AD FS verwendet die Zertifikatvorlage für den Exchange-Registrierungs-Agent, um im Namen des Benutzers Zertifikate anzufordern.

- Darüber hinaus müssen Sie die Zertifikatvorlage für die Smartcard-Anmeldung erstellen. Diese wird von AD FS zum Erstellen des Anmeldezertifikats verwendet.

Nachdem Sie diese Zertifikatvorlagen erstellt haben, müssen Sie die Vorlagen für die Zertifizierungsstelle aktivieren, damit AD FS sie anfordern kann.

Hinweis

Diese Lösung generiert jedes Mal, wenn sich ein Benutzer anmeldet, neue Kurzzeitzertifikate, wodurch sich die Datenbank der Zertifizierungsstelle bei einer großen Anzahl von Benutzern füllen kann. Sie können das Überladen Ihrer Datenbank vermeiden, indem Sie eine ZS für die nicht persistente Zertifikatverarbeitung einrichten. Wenn Sie dies tun, stellen Sie sicher, dass Sie auf der duplizierten Smartcard-Anmeldezertifikatsvorlage nur Do not store certificates and requests in the CA database (Zertifikate und Anforderungen nicht in der ZS-Datenbank speichern) aktivieren. Aktivieren Sie Do not include revocation information in issued certificates (Schließen Sie in ausgestellten Zertifikaten keine Sperrungsinformationen ein) nicht, sonst funktioniert die Konfiguration nicht.

Erstellen der Zertifikatvorlage für den Registrierungs-Agent

Je nach Umgebung haben Sie möglicherweise bereits eine Zertifikatvorlage für den Registrierungs-Agent konfiguriert, die für andere Zwecke wie z. B. Windows Hello for Business, Anmeldezertifikate oder VPN-Zertifikate genutzt wird. In diesem Fall müssen Sie diese Vorlage anpassen, damit sie das einmalige Anmelden unterstützt. Andernfalls können Sie auch eine neue Vorlage erstellen.

Um zu ermitteln, ob Sie bereits eine Zertifikatvorlage für den Registrierungs-Agent verwenden, führen Sie den folgenden PowerShell-Befehl auf dem AD FS-Server aus, und überprüfen Sie, ob ein Wert zurückgegeben wird. Erstellen Sie eine neue Zertifikatvorlage für den Registrierungs-Agent, wenn kein Wert zurückgegeben wird. Wenn ein Wert zurückgegeben wird, sollten Sie sich den Namen des Agents merken, um die entsprechende vorhandene Zertifikatvorlage zu aktualisieren.

Import-Module adfs

(Get-AdfsCertificateAuthority).EnrollmentAgentCertificateTemplateName

So erstellen Sie eine neue Zertifikatvorlage für den Registrierungs-Agent:

Führen Sie mmc.exe aus dem Startmenü der Zertifizierungsstelle aus, um die Microsoft Management Consolezu starten.

Wählen Sie Datei...>Hinzufügen/Entfernen Snap-In...>Zertifikatvorlagen>Hinzufügen >>OK aus, um die Liste der Zertifikatvorlagen anzuzeigen.

Erweitern Sie die Zertifikatvorlagen, klicken Sie mit der rechten Maustaste auf Exchange-Registrierungs-Agent (Offline-Request) und wählen Sie Vorlage duplizieren aus.

Wählen Sie die Registerkarte Allgemein aus, und geben Sie dann „AD FS-Registrierungs-Agent“ in das Feld Anzeigename der Vorlage ein. Dadurch wird als Name der Vorlage automatisch „ADFSRegistrierungsAgent“ festgelegt.

Wählen Sie zunächst die Registerkarte Sicherheit und anschließend Bearbeiten aus.

Wählen Sie als Nächstes Objekttypen... , dann Dienstkonten und dann OK aus.

Geben Sie den Dienstkontonamen für AD FS ein und wählen Sie OKaus.

- In einem isolierten AD FS-Setup erhält das Dienstkonto den Namen „adfssvc$“.

- Wenn Sie AD FS über Microsoft Entra Connect einrichten, erhält das Dienstkonto den Namen „aadcsvc$“.

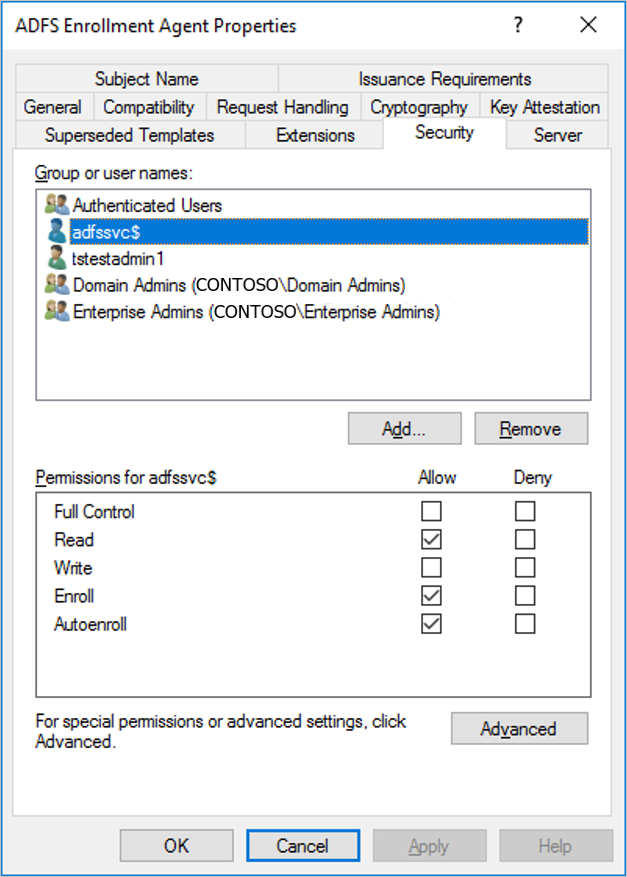

Nachdem das Dienstkonto hinzugefügt wurde und auf der Registerkarte Sicherheit angezeigt wird, wählen Sie es im Bereich Gruppen- oder Benutzernamen aus. Wählen Sie dann sowohl für „Registrieren“ als auch für „Automatische Registrierung“ im Bereich Berechtigungen für das AD FS Dienstkonto die Option Zulassen aus, und klicken Sie abschließend auf OK, um das Konto zu speichern.

So aktualisieren Sie eine vorhandene Zertifikatvorlage für den Registrierungs-Agent:

- Führen Sie mmc.exe aus dem Startmenü der Zertifizierungsstelle aus, um die Microsoft Management Consolezu starten.

- Wählen Sie Datei...>Hinzufügen/Entfernen Snap-In...>Zertifikatvorlagen>Hinzufügen >>OK aus, um die Liste der Zertifikatvorlagen anzuzeigen.

- Erweitern Sie die Zertifikatvorlagen und klicken Sie doppelt auf die Vorlage, die der auf dem AD FS-Server konfigurierten Vorlage entspricht. In der Registerkarte Allgemein sollte der Name der Vorlage mit dem Namen übereinstimmen, den Sie wie oben beschrieben ermittelt haben.

- Wählen Sie zunächst die Registerkarte Sicherheit und anschließend Bearbeiten aus.

- Wählen Sie als Nächstes Objekttypen... , dann Dienstkonten und dann OK aus.

- Geben Sie den Dienstkontonamen für AD FS ein und wählen Sie OKaus.

- In einem isolierten AD FS-Setup erhält das Dienstkonto den Namen „adfssvc$“.

- Wenn Sie AD FS über Microsoft Entra Connect einrichten, erhält das Dienstkonto den Namen „aadcsvc$“.

- Nachdem das Dienstkonto hinzugefügt wurde und auf der Registerkarte Sicherheit angezeigt wird, wählen Sie es im Bereich Gruppen- oder Benutzernamen aus. Wählen Sie dann sowohl für „Registrieren“ als auch für „Automatische Registrierung“ im Bereich Berechtigungen für das AD FS Dienstkonto die Option Zulassen aus, und klicken Sie abschließend auf OK, um das Konto zu speichern.

Erstellen der Zertifikatvorlage für die Smartcard-Anmeldung

So erstellen Sie die Zertifikatvorlage für die Smartcard-Anmeldung:

Führen Sie mmc.exe aus dem Startmenü der Zertifizierungsstelle aus, um die Microsoft Management Consolezu starten.

Wählen Sie Datei...>Hinzufügen/Entfernen Snap-In...>Zertifikatvorlagen>Hinzufügen>OK aus, um die Liste der Zertifikatvorlagen anzuzeigen.

Erweitern Sie die Zertifikatvorlagen, klicken Sie mit der rechten Maustaste auf Smartcard-Anmeldung und wählen Sie Vorlage duplizieren aus.

Wählen Sie die Registerkarte Allgemein aus, und geben Sie dann „AD FS SSO“ in das Feld Anzeigename der Vorlage ein. Dadurch wird als Name der Vorlage automatisch „ADFSSSO“ festgelegt.

Hinweis

Da dieses Zertifikat nur bei Bedarf angefordert wird, wird empfohlen, die Gültigkeitsdauer auf 8 Stunden und den Verlängerungszeitraum auf 1 Stunde zu verkürzen.

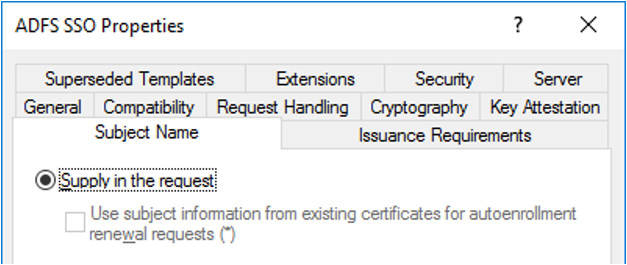

Wählen Sie zunächst die Registerkarte Antragstellername und dann Informationen werden in der Anforderung angegeben aus. Wenn eine Warnmeldung angezeigt wird, klicken Sie auf OK.

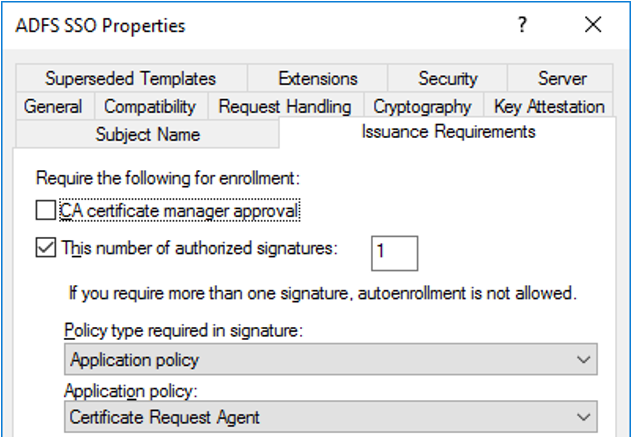

Wählen Sie die Registerkarte Ausstellungsvoraussetzungen aus.

Wählen Sie Diese Anzahl an autorisierten Signaturen aus und geben Sie den Wert 1 ein.

Wählen Sie als Anwendungsrichtlinie die Option Zertifikatanforderungs-Agent aus.

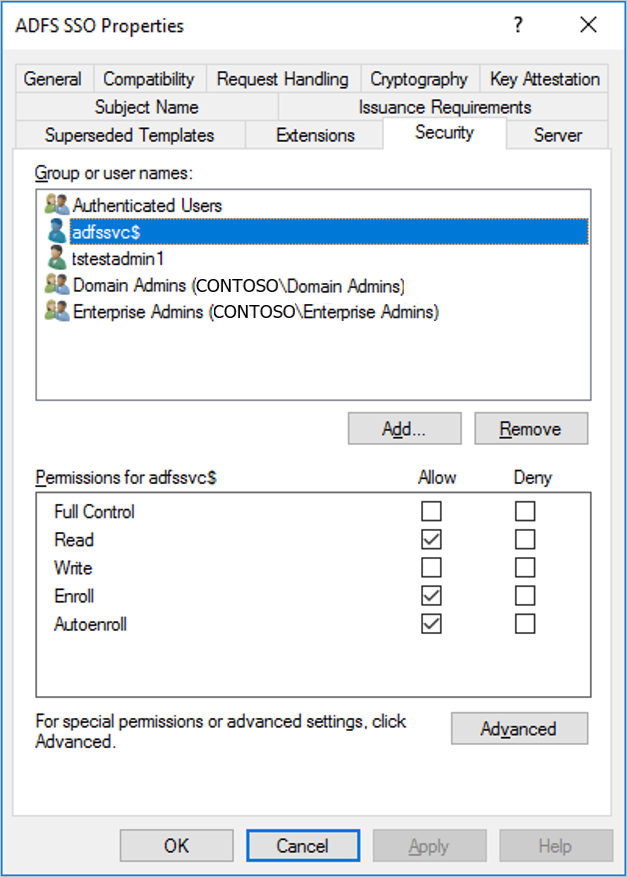

Wählen Sie zunächst die Registerkarte Sicherheit und anschließend Bearbeiten aus.

Wählen Sie Objekttypen... , dann Dienstkonten und dann OK aus.

Geben Sie wie im Abschnitt Erstellen der Zertifikatvorlage für den Registrierungs-Agent den Dienstkontonamen für AD FS ein.

- In einem isolierten AD FS-Setup erhält das Dienstkonto den Namen „adfssvc$“.

- Wenn Sie AD FS über Microsoft Entra Connect einrichten, erhält das Dienstkonto den Namen „aadcsvc$“.

Nachdem das Dienstkonto hinzugefügt wurde und auf der Registerkarte Sicherheit angezeigt wird, wählen Sie es im Bereich Gruppen- oder Benutzernamen aus. Wählen Sie dann sowohl für „Registrieren“ als auch für „Automatische Registrierung“ die Option Zulassen aus, und klicken Sie abschließend auf OK, um das Konto zu speichern.

Aktivieren Sie die neuen Zertifikatvorlagen:

So aktivieren Sie die neuen Zertifikatvorlagen:

Führen Sie mmc.exe aus dem Startmenü der Zertifizierungsstelle aus, um die Microsoft Management Consolezu starten.

Wählen Sie Datei...>Hinzufügen/Entfernen Snap-In...>Zertifizierungsstelle>Hinzufügen >>>Fertigstellen> und dann OK aus, um die Zertifizierungsstelle anzuzeigen.

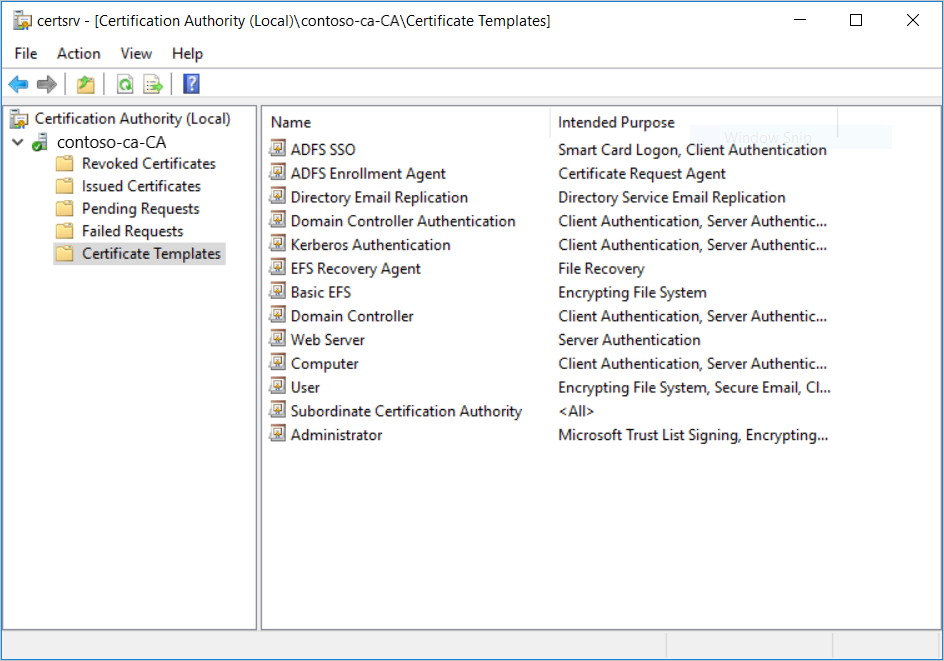

Erweitern Sie die Zertifizierungsstelle im linken Bereich und öffnen Sie die Zertifikatvorlagen.

Klicken Sie mit der rechten Maustaste in den mittleren Bereich, in dem die Liste der Zertifikatvorlagen angezeigt wird, wählen Sie Neu und dann Auszustellende Zertifikatvorlage aus.

Wählen Sie sowohl AD FS-Registrierungs-Agent als auch AD FS SSO aus, und klicken Sie dann auf OK. Beide Vorlagen sollten im mittleren Bereich angezeigt werden.

Hinweis

Wenn Sie bereits eine Zertifikatvorlage für den Registrierungs-Agent konfiguriert haben, müssen Sie nur die AD FS SSO-Vorlage hinzufügen.

Konfigurieren der AD FS-Server

Sie müssen die AD FS-Server (Active Directory-Verbunddienste) für die Verwendung der neuen Zertifikatvorlagen konfigurieren und die Vertrauensstellung der vertrauenden Seite so festlegen, dass das einmalige Anmelden unterstützt wird.

Die Vertrauensstellung der vertrauenden Seite zwischen Ihrem AD FS-Server und dem Azure Virtual Desktop-Dienst ermöglicht eine ordnungsgemäße Weiterleitung von SSO-Zertifikatanforderungen an Ihre Domänenumgebung.

Beim Konfigurieren des einmaligen Anmeldens mit AD FS müssen Sie einen gemeinsam verwendeten Schlüssel oder ein Zertifikat auswählen:

- Wenn Sie über einen einzelnen AD FS-Server verfügen, können Sie zwischen dem gemeinsam verwendeten Schlüssel und dem Zertifikat wählen.

- Wenn Sie über mehrere AD FS-Server verfügen, müssen Sie das Zertifikat wählen.

Der gemeinsam verwendete Schlüssel oder das Zertifikat, mit dem das Token für die Windows-Anmeldung generiert wird, muss sicher in Azure Key Vault gespeichert werden. Sie können das Geheimnis in einem vorhandenen Key Vault speichern oder einen neuen Key Vault zu diesem Zweck bereitstellen. In beiden Fällen müssen Sie sicherstellen, dass Sie die richtige Zugriffsrichtlinie festlegen, damit der Azure Virtual Desktop-Dienst darauf zugreifen kann.

Wenn Sie das Zertifikat wählen, können Sie ein beliebiges universelles Zertifikat verwenden. Es besteht keine Anforderung an den Antragstellernamen oder an den alternativen Antragstellernamen (SAN). Es wird empfohlen, ein Zertifikat zu erstellen, das von einer gültigen Zertifizierungsstelle ausgestellt wurde. Dies ist allerdings nicht obligatorisch. Das Zertifikat kann direkt in Azure Key Vault erstellt werden und muss über einen exportierbaren privaten Schlüssel verfügen. Der öffentliche Schlüssel kann exportiert und dazu genutzt werden, den AD FS-Server mithilfe des folgenden Skripts zu konfigurieren. Beachten Sie, dass sich dieses Zertifikat von dem AD FS-SSL-Zertifikat unterscheidet, das einen ordnungsgemäßen Antragstellernamen und eine gültige Zertifizierungsstelle beinhalten muss.

Das im PowerShell-Katalog verfügbare PowerShell-Skript ConfigureWVDSSO.ps1 konfiguriert Ihren AD FS-Server für die Vertrauensstellung der vertrauenden Seite und installiert bei Bedarf das Zertifikat.

Dieses Skript verfügt nur über einen erforderlichen Parameter: ADFSAuthority. Dabei handelt es sich um die URL, die in Ihre AD FS aufgelöst wird und „/adfs“ als Suffix verwendet. Beispielsweise https://adfs.contoso.com/adfs.

Führen Sie auf den AD FS-VMs das folgende PowerShell-Cmdlet aus, um AD FS für die Verwendung der Zertifikatvorlagen aus dem vorherigen Abschnitt zu konfigurieren:

Set-AdfsCertificateAuthority -EnrollmentAgentCertificateTemplate "ADFSEnrollmentAgent" -LogonCertificateTemplate "ADFSSSO" -EnrollmentAgentHinweis

Wenn Sie bereits eine Zertifikatvorlage für den Registrierungs-Agent konfiguriert haben, stellen Sie sicher, dass Sie den vorhandenen Vorlagennamen anstelle von ADFSRegistrierungsAgent verwenden.

Führen Sie das ConfigureWVDSSO.ps1-Skript aus.

Hinweis

Sie benötigen die Variablenwerte von

$config, um den nächsten Teil der Anleitung abzuschließen. Deshalb dürfen Sie das PowerShell-Fenster, das Sie zum Ausführen der vorherigen Anweisungen verwendet haben, noch nicht schließen. Sie können entweder weiterhin dasselbe PowerShell-Fenster verwenden oder es geöffnet lassen, während Sie eine neue PowerShell-Sitzung starten.Wenn Sie einen gemeinsam verwendeten Schlüssel im Key Vault nutzen, führen Sie das folgende PowerShell-Cmdlet auf dem AD FS-Server aus. Dabei muss die ADFSServiceUrl mit der vollständigen URL ersetzt werden, damit Ihr AD FS-Dienst erreicht werden kann:

Install-Script ConfigureWVDSSO $config = ConfigureWVDSSO.ps1 -ADFSAuthority "<ADFSServiceUrl>" [-WvdWebAppAppIDUri "<WVD Web App URI>"] [-RdWebURL "<RDWeb URL>"]Hinweis

Sie benötigen die Eigenschaften WvdWebAppAppIDUri und RdWebURL, um eine Umgebung in einer Sovereign Cloud wie Azure Government zu konfigurieren. In der Azure Commercial Cloud werden diese Eigenschaften automatisch auf

https://www.wvd.microsoft.combzw.https://rdweb.wvd.microsoft.comfestgelegt.Wenn Sie ein Zertifikat im Key Vault nutzen, führen Sie das folgende PowerShell-Cmdlet auf dem AD FS-Server aus. Dabei muss die ADFSServiceUrl mit der vollständigen URL ersetzt werden, damit Ihr AD FS-Dienst erreicht werden kann:

Install-Script ConfigureWVDSSO $config = ConfigureWVDSSO.ps1 -ADFSAuthority "<ADFSServiceUrl>" -UseCert -CertPath "<Path to the pfx file>" -CertPassword <Password to the pfx file> [-WvdWebAppAppIDUri "<WVD Web App URI>"] [-RdWebURL "<RDWeb URL>"]Hinweis

Sie benötigen die Eigenschaften WvdWebAppAppIDUri und RdWebURL, um eine Umgebung in einer Sovereign Cloud wie Azure Government zu konfigurieren. In der Azure Commercial Cloud werden diese Eigenschaften automatisch auf

https://www.wvd.microsoft.combzw.https://rdweb.wvd.microsoft.comfestgelegt.

Legen Sie die Zugriffsrichtlinie für den Azure Key Vault fest, indem Sie das folgende PowerShell-Cmdlet ausführen:

Set-AzKeyVaultAccessPolicy -VaultName "<Key Vault Name>" -ServicePrincipalName 9cdead84-a844-4324-93f2-b2e6bb768d07 -PermissionsToSecrets get -PermissionsToKeys signSpeichern Sie den gemeinsam verwendeten Schlüssel oder das Zertifikat in Azure Key Vault mit einem Tag, das eine durch Trennzeichen getrennte Liste mit Abonnement-IDs enthält, die das Geheimnis verwenden dürfen.

Wenn Sie einen gemeinsam verwendeten Schlüssel im Key Vault nutzen, führen Sie das folgende PowerShell-Cmdlet aus, um diesen Schlüssel zu speichern und das Tag festzulegen:

$hp = Get-AzWvdHostPool -Name "<Host Pool Name>" -ResourceGroupName "<Host Pool Resource Group Name>" $secret = Set-AzKeyVaultSecret -VaultName "<Key Vault Name>" -Name "adfsssosecret" -SecretValue (ConvertTo-SecureString -String $config.SSOClientSecret -AsPlainText -Force) -Tag @{ 'AllowedWVDSubscriptions' = $hp.Id.Split('/')[2]}Wenn sich Ihr Zertifikat bereits im Key Vault befindet, führen Sie das folgende PowerShell-Cmdlet aus, um das Tag festzulegen:

$hp = Get-AzWvdHostPool -Name "<Host Pool Name>" -ResourceGroupName "<Host Pool Resource Group Name>" $secret = Update-AzKeyVaultCertificate -VaultName "<Key Vault Name>" -Name "<Certificate Name>" -Tag @{ 'AllowedWVDSubscriptions' = $hp.Id.Split('/')[2]} -PassThruWenn Ihr Zertifikat lokal abgespeichert ist, führen Sie das folgende PowerShell-Cmdlet aus, um das Zertifikat in den Key Vault zu importieren und das Tag festzulegen:

$hp = Get-AzWvdHostPool -Name "<Host Pool Name>" -ResourceGroupName "<Host Pool Resource Group Name>" $secret = Import-AzKeyVaultCertificate -VaultName "<Key Vault Name>" -Name "adfsssosecret" -Tag @{ 'AllowedWVDSubscriptions' = $hp.Id.Split('/')[2]} -FilePath "<Path to pfx>" -Password (ConvertTo-SecureString -String "<pfx password>" -AsPlainText -Force)

Hinweis

Optional können Sie konfigurieren, wie oft Benutzer zur Eingabe von Anmeldeinformationen aufgefordert werden, indem Sie die Einstellungen für das einmalige Anmelden mit AD FS ändern. Standardmäßig werden Benutzer bei nicht registrierten Geräten alle 8 Stunden zur Eingabe von Anmeldeinformationen aufgefordert.

Konfigurieren Ihres Azure Virtual Desktop-Hostpools

Es ist an der Zeit, die AD FS-SSO-Parameter auf Ihrem Azure Virtual Desktop-Hostpool zu konfigurieren. Hierzu müssen Sie Ihre PowerShell-Umgebung für Azure Virtual Desktop einrichten, sofern dies noch nicht erfolgt ist, und eine Verbindung mit Ihrem Konto herstellen.

Aktualisieren Sie anschließend die SSO-Informationen für Ihren Hostpool, indem Sie eines der folgenden beiden Cmdlets im selben PowerShell-Fenster auf der AD FS-VM ausführen:

Wenn Sie einen gemeinsam verwendeten Schlüssel im Key Vault nutzen, führen Sie das folgende PowerShell-Cmdlet aus:

Update-AzWvdHostPool -Name "<Host Pool Name>" -ResourceGroupName "<Host Pool Resource Group Name>" -SsoadfsAuthority "<ADFSServiceUrl>" -SsoClientId "<WVD Web App URI>" -SsoSecretType SharedKeyInKeyVault -SsoClientSecretKeyVaultPath $secret.IdHinweis

Sie müssen die SsoClientId-Eigenschaft so festlegen, dass sie mit der Azure-Cloud übereinstimmt, in der Sie SSO bereitstellen. In der Azure Commercial Cloud sollte diese Eigenschaft auf

https://www.wvd.microsoft.comfestgelegt werden. In anderen Clouds, z. B. in der Azure Government Cloud, muss bei dieser Eigenschaft jedoch eine andere Einstellung vorgenommen werden.Wenn Sie ein Zertifikat im Key Vault nutzen, führen Sie das folgende PowerShell-Cmdlet aus:

Update-AzWvdHostPool -Name "<Host Pool Name>" -ResourceGroupName "<Host Pool Resource Group Name>" -SsoadfsAuthority "<ADFSServiceUrl>" -SsoClientId "<WVD Web App URI>" -SsoSecretType CertificateInKeyVault -SsoClientSecretKeyVaultPath $secret.IdHinweis

Sie müssen die SsoClientId-Eigenschaft so festlegen, dass sie mit der Azure-Cloud übereinstimmt, in der Sie SSO bereitstellen. In der Azure Commercial Cloud sollte diese Eigenschaft auf

https://www.wvd.microsoft.comfestgelegt werden. In anderen Clouds, z. B. in der Azure Government Cloud, muss bei dieser Eigenschaft jedoch eine andere Einstellung vorgenommen werden.

Konfigurieren zusätzlicher Hostpools

Wenn Sie zusätzliche Hostpools konfigurieren müssen, können Sie dafür die Einstellungen abrufen, die Sie zum Konfigurieren eines vorhandenen Hostpools verwendet haben.

Öffnen Sie ein PowerShell-Fenster und führen Sie das folgende Cmdlet aus, um die Einstellungen Ihres vorhandenen Hostpools abzurufen:

Get-AzWvdHostPool -Name "<Host Pool Name>" -ResourceGroupName "<Host Pool Resource Group Name>" | fl *

Sie können die gleichen Schritte wie beim Konfigurieren Ihres Azure Virtual Desktop-Hostpools befolgen und die gleichen Werte für SsoClientId, SsoClientSecretKeyVaultPath, SsoSecretType und SsoadfsAuthority verwenden.

Entfernen von SSO

Führen Sie das folgende Cmdlet aus, um SSO auf dem Hostpool zu deaktivieren:

Update-AzWvdHostPool -Name "<Host Pool Name>" -ResourceGroupName "<Host Pool Resource Group Name>" -SsoadfsAuthority ''

Wenn Sie auch das einmalige Anmelden auf Ihrem AD FS-Server deaktivieren möchten, führen Sie dieses Cmdlet aus:

Install-Script UnConfigureWVDSSO

UnConfigureWVDSSO.ps1 -WvdWebAppAppIDUri "<WVD Web App URI>" -WvdClientAppApplicationID "a85cf173-4192-42f8-81fa-777a763e6e2c"

Hinweis

Die WvdWebAppAppIDUri-Eigenschaft muss mit der Azure-Cloud übereinstimmen, in der Sie die SSO bereitstellen. In der Azure Commercial Cloud wurde diese Eigenschaft auf https://www.wvd.microsoft.com festgelegt. Bei anderen Clouds, wie z. B. der Azure Government Cloud, ist dies anders.

Nächste Schritte

Nachdem Sie SSO konfiguriert haben, können Sie sich an einem unterstützten Azure Virtual Desktop-Client anmelden, um ihn als Teil einer Benutzersitzung zu testen. Weitere Informationen darüber, wie Sie mit Ihren neuen Anmeldeinformationen eine Verbindung mit einer Sitzung herstellen können, finden Sie in den folgenden Artikeln: