Ausführen eines Azure Stream Analytics-Auftrags in einem virtuellen Azure-Netzwerk

In diesem Artikel wird beschrieben, wie Sie einen ASA-Auftrag (Azure Stream Analytics) in einem virtuellen Azure-Netzwerk ausführen.

Übersicht

Mit der Unterstützung für virtuelle Netzwerke können Sie den Zugriff auf Azure Stream Analytics auf Ihre virtuelle Netzwerkinfrastruktur beschränken. Diese Funktion bietet Ihnen die Vorteile der Netzwerkisolation und kann durch die Bereitstellung einer containerisierten Instanz Ihres ASA-Auftrags in Ihrem virtuellen Netzwerk erreicht werden. Ihr in das virtuelle Netzwerk eingefügter ASA-Auftrag kann dann über folgende Elemente privat auf Ihre Ressourcen innerhalb des virtuellen Netzwerks zugreifen:

- Private Endpunkte, die den in das VNet eingefügten ASA-Auftrag über private Verbindungen, die von Azure Private Link unterstützt werden, mit Ihren Datenquellen verbinden.

- Dienstendpunkte, die Ihre Datenquellen mit dem in das VNet eingefügten ASA-Auftrag verbinden.

- Diensttags, die Datenverkehr zu Azure Stream Analytics zulassen oder verweigern

Verfügbarkeit

Derzeit ist diese Funktion nur in ausgewählten Regionen verfügbar: USA, Osten; USA, Osten 2; USA, Westen; USA, Westen 2; USA, Mitte; USA, Norden-Mitte; Kanada, Mitte; Europa, Westen; Europa, Norden; Asien, Südosten; Brasilien, Süden; Japan, Osten; Vereinigtes Königreich, Süden; Indien, Mitte; Australien, Osten; Frankreich, Mitte; Deutschland, Westen-Mitte, und VAE, Norden. Wenn Sie die VNet-Integration in Ihrer Region aktivieren möchten, füllen Sie dieses Formular aus. Regionen werden basierend auf Nachfrage und Machbarkeit hinzugefügt. Wir werden Sie benachrichtigen, wenn wir Ihre Anfrage aufnehmen können.

Anforderungen für die Unterstützung der VNet-Integration

Für in das VNet eingefügte ASA-Aufträge ist ein Speicherkonto des Typs „Universell v2“ (GPV2) erforderlich.

In das VNet eingefügte ASA-Aufträge erfordern Zugriff auf Metadaten wie Prüfpunkte, die zu betrieblichen Zwecken in Azure-Tabellen gespeichert werden.

Wenn Sie bereits über ein GPV2-Konto verfügen, das mit Ihrem ASA-Auftrag bereitgestellt wurde, sind keine zusätzlichen Schritte erforderlich.

Benutzer*innen mit Aufträgen mit höherer Skalierung und Storage Premium müssen weiterhin ein GPV2-Speicherkonto bereitstellen.

Wenn Sie Speicherkonten vor Zugriff, der auf öffentlichen IP-Adresse basiert, schützen möchten, sollten Sie auch die Konfiguration mithilfe verwalteter Identitäten und vertrauenswürdiger Dienste in Erwägung ziehen.

Weitere Informationen zu Speicherkonten finden Sie unter Speicherkontoübersicht und Speicherkonto erstellen.

Ein virtuelles Azure-Netzwerk. Sie können ein vorhandenes Netzwerk verwenden oder eins erstellen.

Eine betriebsbereite Azure NAT Gateway-Instanz. Entsprechende Informationen finden Sie weiter unten unter „WICHTIG“.

Wichtig

In das VNet eingefügte ASA-Aufträge verwenden eine interne Technologie zur Containereinschleusung, die von Azure-Netzwerken bereitgestellt wird.

Um die Sicherheit und Zuverlässigkeit Ihrer Azure Stream Analytics-Aufträge zu verbessern, müssen Sie eine der folgenden Aktionen ausführen:

Konfigurieren Sie eine NAT Gateway-Instanz: Dadurch wird sichergestellt, dass der gesamte ausgehende Datenverkehr von Ihrem VNet über eine sichere und konsistente öffentliche IP-Adresse weitergeleitet wird.

Deaktivieren Sie den standardmäßigen ausgehenden Zugriff: Dadurch wird unbeabsichtigter ausgehender Datenverkehr von Ihrem VNet verhindert, wodurch die Sicherheit Ihres Netzwerks verbessert wird.

Azure NAT Gateway ist ein vollständig verwalteter und äußerst resilienter NAT-Dienst (Network Address Translation, Netzwerkadressenübersetzung). Bei der Konfiguration in einem Subnetz werden für die gesamte Konnektivität in ausgehender Richtung die statischen öffentlichen IP-Adressen des NAT Gateways verwendet.

Weitere Informationen zu Azure NAT Gateway finden Sie unter Azure NAT Gateway.

Subnetzanforderungen

Die Integration virtueller Netzwerke hängt von der Verwendung eines dedizierten Subnetzes ab.

Bei der Konfiguration Ihres delegierten Subnetzes ist es wichtig, den IP-Adressbereich zu berücksichtigen, um sowohl die aktuellen als auch zukünftigen Anforderungen für Ihren ASA-Workload zu erfüllen. Da die Größe des Subnetzes nach dem Einrichten nicht geändert werden kann, empfiehlt es sich, eine Subnetzgröße auszuwählen, die eine potenzielle Skalierung Ihres Auftrags unterstützen kann. Beachten Sie außerdem, dass Azure Networking die ersten fünf IP-Adressen innerhalb des Subnetzbereichs für die interne Verwendung reserviert.

Der Skalierungsvorgang wirkt sich auf die tatsächlichen, verfügbaren unterstützten Instanzen für eine bestimmte Subnetzgröße aus.

Überlegungen zum Schätzen von IP-Bereichen

- Stellen Sie sicher, dass der Subnetzbereich nicht mit dem Subnetzbereich von ASA in Konflikt steht. Vermeiden Sie den IP-Bereich 10.0.0.0 bis 10.0.255.255, da er von ASA verwendet wird.

- Reservieren Sie Folgendes:

- Fünf IP-Adressen für Azure-Netzwerke

- Eine IP-Adresse ist erforderlich, um Funktionen wie Beispieldaten, Testverbindung und Metadatenermittlung für Aufträge zu ermöglichen, die diesem Subnetz zugeordnet sind.

- Zwei IP-Adressen sind für jeweils 6 Streamingeinheiten (Streaming Unit, SU) oder eine SU V2 erforderlich. (Die V2-Preisstruktur von ASA wird am 1. Juli 2023 eingeführt. Details finden Sie hier.)

Freigeben des Subnetzes

Wenn Sie die VNET-Integration mit Ihrem Azure Stream Analytics-Auftrag angeben, wird das Subnetz vom Azure-Portal automatisch an den ASA-Dienst delegiert. Azure macht die Delegierung des Subnetzes in den folgenden Szenarien rückgängig:

- Sie informieren uns über das ASA-Portal (siehe Abschnitt mit den Anleitungen), dass die VNET-Integration für den letzten Auftrag, der dem angegebenen Subnetz zugeordnet wurde, nicht mehr erforderlich ist.

- Sie löschen den letzten Auftrag , der dem angegebenen Subnetz zugeordnet ist.

Intra-Subnet-Datenverkehr

Die Subnetzkonfiguration muss den netzwerkinternen Netzwerkdatenverkehr aktivieren. Dies bedeutet, dass sie eingehenden und ausgehenden Datenverkehr zulassen muss, in dem sich sowohl die Quell- als auch die Ziel-IP-Adressen im selben Subnetz befinden. Hiererhalten Sie weitere Informationen.

Letzter Auftrag

Mehrere Stream Analytics-Aufträge können dasselbe Subnetz nutzen. Mit „letzter Auftrag“ ist hier gemeint, dass keine anderen Aufträge das angegebene Subnetz verwenden. Wenn der letzte Auftrag vom zugeordneten Subnetz gelöscht oder entfernt wurde, gibt Azure Stream Analytics das Subnetz als Ressource frei, das als Dienst an ASA delegiert wurde. Warten Sie einige Minuten, bis diese Aktion abgeschlossen ist.

Einrichten der Integration virtueller Netzwerke

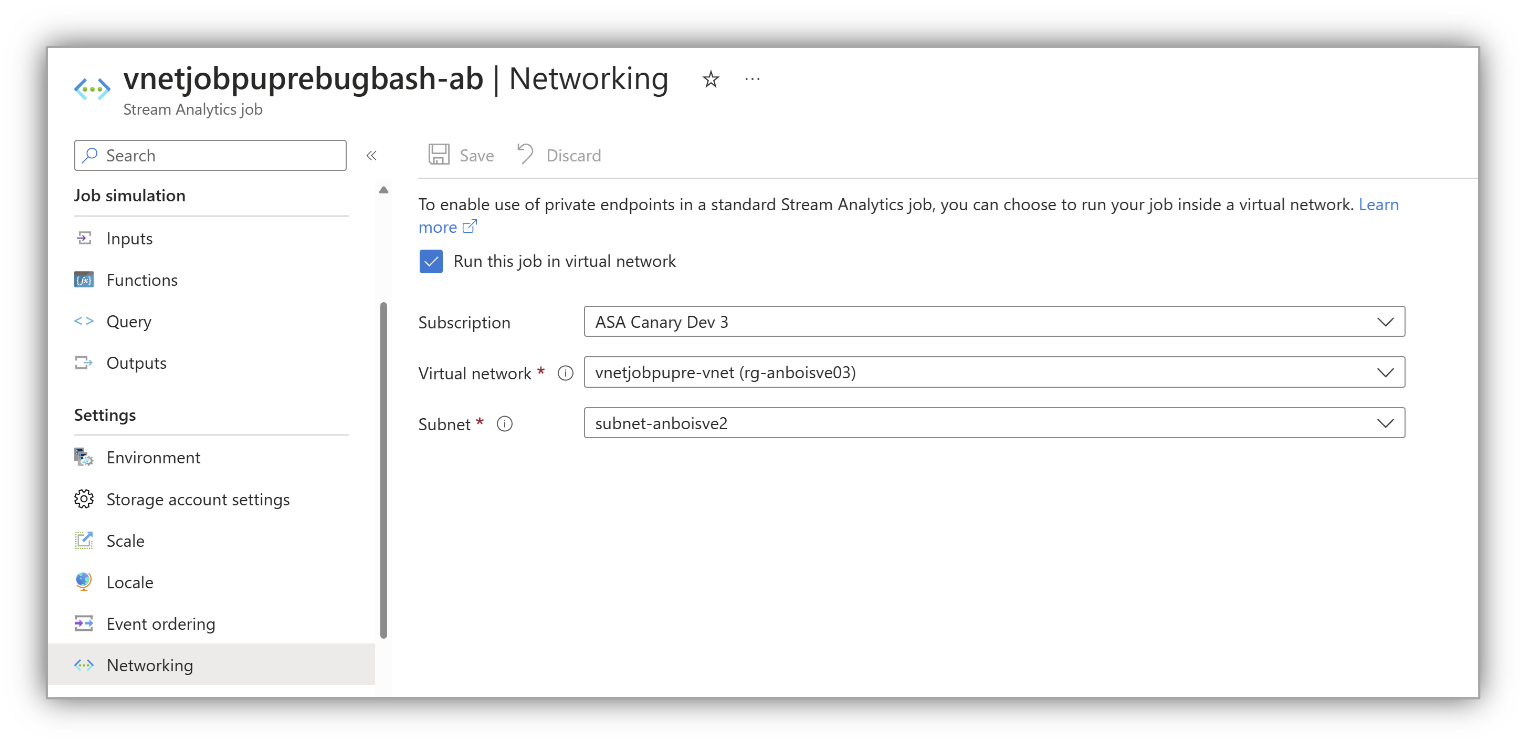

Azure-Portal

Navigieren Sie im Azure-Portal über die Menüleiste zu Netzwerk, und wählen Sie Diesen Auftrag im virtuellen Netzwerk ausführen aus. Dieser Schritt informiert uns darüber, dass Ihr Auftrag ein VNet verwenden muss:

Konfigurieren Sie die Einstellungen gemäß der Eingabeaufforderung, und wählen Sie anschließend Speichern aus.

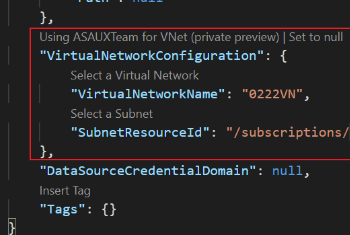

VS-Code

Verweisen Sie in Visual Studio Code auf das Subnetz innerhalb Ihres ASA-Auftrags. In diesem Schritt wird Ihrem Auftrag mitgeteilt, dass er ein Subnetz verwenden muss.

Richten Sie in

JobConfig.jsonVirtualNetworkConfigurationwie in der folgenden Abbildung gezeigt ein:

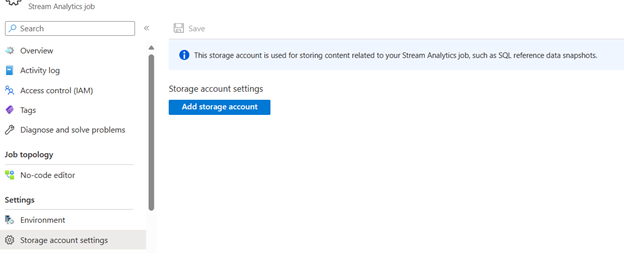

Einrichten eines zugeordneten Speicherkontos

Wählen Sie auf der Seite Stream Analytics-Auftrag im linken Menü unter Konfigurieren die Option Speicherkontoeinstellungen aus.

Wählen Sie auf der Seite Speicherkontoeinstellungen die Option Speicherkonto hinzufügen aus.

Befolgen Sie die Anweisungen zum Konfigurieren Ihrer Speicherkontoeinstellungen.

Wichtig

- Zum Authentifizieren mit der Verbindungszeichenfolge müssen Sie die Firewalleinstellungen des Speicherkontos deaktivieren.

- Wenn Sie sich mit einer verwalteten Identität authentifizieren, müssen Sie Ihren Stream Analytics-Auftrag der Zugriffssteuerungsliste des Speicherkontos mit der Rolle „Mitwirkender an Storage-Blobdaten“ und der Rolle „Mitwirkender an Storage-Tabellendaten“ hinzufügen. Wenn Sie dem Auftrag keinen Zugriff gewähren, kann er keine Vorgänge ausführen. Weitere Informationen zum Gewähren von Zugriff finden Sie unter Verwenden von Azure RBAC zum Zuweisen des Zugriffs einer verwalteten Identität auf eine andere Ressource.

Berechtigungen

Sie müssen mindestens über die folgenden Berechtigungen für die rollenbasierte Zugriffssteuerung im Subnetz oder auf einer höheren Ebene verfügen, um die Integration virtueller Netzwerke über das Azure-Portal, die CLI oder beim direkten Festlegen der Site-Eigenschaft „virtualNetworkSubnetId“ zu konfigurieren:

| Aktion | BESCHREIBUNG |

|---|---|

Microsoft.Network/virtualNetworks/read |

Liest die Definition des virtuellen Netzwerks |

Microsoft.Network/virtualNetworks/subnets/read |

Liest eine Subnetzdefinition für virtuelle Netzwerke aus |

Microsoft.Network/virtualNetworks/subnets/join/action |

Verknüpft ein virtuelles Netzwerk. |

Microsoft.Network/virtualNetworks/subnets/write |

Optional. Erforderlich, wenn Sie die Subnetzdelegierung ausführen müssen |

Wenn sich das virtuelle Netzwerk in einem anderen Abonnement als der ASA-Auftrag befindet, müssen Sie sicherstellen, dass das Abonnement mit dem virtuellen Netzwerk für den Ressourcenanbieter Microsoft.StreamAnalytics registriert ist. Sie können den Anbieter explizit registrieren, indem Sie diese Dokumentation befolgen. Er wird jedoch automatisch registriert, wenn Sie den Auftrag in einem Abonnement erstellen.

Begrenzungen

- VNet-Aufträge erfordern mindestens 1 SU V2 (neues Preismodell) oder 6 SUs (aktuelles Preismodell).

- Stellen Sie sicher, dass der Subnetzbereich nicht mit dem ASA-Subnetzbereich in Konflikt steht (d. h. verwenden Sie nicht den Subnetzbereich 10.0.0.0/16).

- ASA-Aufträge und das virtuelle Netzwerk müssen sich in derselben Region befinden.

- Das delegierte Subnetz kann nur von Azure Stream Analytics verwendet werden.

- Sie können ein virtuelles Netzwerk nicht löschen, wenn es in ASA integriert ist. Sie müssen die Zuordnung des letzten Auftrags* im delegierten Subnetz aufheben oder den letzten Auftrag entfernen.

- DNS-Aktualisierungen (Domain Name System) werden derzeit nicht unterstützt. Wenn DNS-Konfigurationen Ihres VNet geändert werden, müssen Sie alle ASA-Aufträge in diesem VNet erneut bereitstellen. (Die Zuordnung der Subnetze zu allen Aufträgen muss außerdem aufgehoben werden, und die Subnetze müssen neu konfiguriert werden.) Weitere Informationen finden Sie unter Namensauflösung für Ressourcen in virtuellen Azure-Netzwerken.

Zugriff auf lokale Ressourcen

Für die Integration virtueller Netzwerke ist keine zusätzliche Konfiguration erforderlich, um über Ihr virtuelles Netzwerk lokale Ressourcen zu erreichen. Sie müssen Ihr virtuelles Netzwerk lediglich über ExpressRoute oder ein Site-to-Site-VPN mit lokalen Ressourcen verbinden.

Preisübersicht

Außerhalb der in diesem Dokument aufgeführten grundlegenden Anforderungen fallen für die VNET-Integration keine zusätzlichen Gebühren für die Nutzung an, die über die Azure Stream Analytics-Gebühren hinausgehen.

Problembehandlung

Die Funktion ist zwar einfach einzurichten, dies bedeutet jedoch nicht, dass keinerlei Probleme auftreten. Wenn beim Zugriff auf den gewünschten Endpunkt Probleme auftreten, wenden Sie sich an den Microsoft-Support.

Hinweis

Direktes Feedback zu dieser Funktion können Sie an askasa@microsoft.com senden.