Konfigurieren einer Cloudvertrauensstellung zwischen lokalem AD DS und Microsoft Entra ID für den Zugriff auf Azure Files

Viele Organisationen möchten die identitätsbasierte Authentifizierung für SMB Azure-Dateifreigaben in Umgebungen verwenden, die sowohl lokale Active Directory Domain Services (AD DS) als auch Microsoft Entra ID (früher Azure Active Directory) umfassen, erfüllen aber nicht die erforderlichen Betriebssystem- oder Domänenvoraussetzungen.

In solchen Szenarien können Kunden die Microsoft Entra-Kerberos-Authentifizierung für Hybridbenutzeridentitäten aktivieren und dann eine Cloud-Vertrauensstellung zwischen ihrem lokalen AD DS und Microsoft Entra ID einrichten, um mithilfe ihrer lokalen Anmeldeinformationen auf SMB-Dateifreigaben zuzugreifen. In diesem Artikel wird erläutert, wie eine Cloudvertrauensstellung funktioniert. Außerdem enthält er Anweisungen zum Einrichten und Überprüfen. Er umfasst auch die Schritte zum Rotieren eines Kerberos-Schlüssels für Ihr Dienstkonto in Microsoft Entra ID und Ihr vertrauenswürdiges Domänenobjekt sowie die Vorgehensweise zum Entfernen eines vertrauenswürdigen Domänenobjekts und aller Kerberos-Einstellungen beschrieben (falls gewünscht).

In diesem Artikel liegt der Fokus auf der Authentifizierung von Hybridbenutzeridentitäten, bei denen es sich um lokale AD DS-Identitäten handelt, die mit Microsoft Entra ID synchronisiert werden, entweder mit Microsoft Entra Connect oder Microsoft Entra Connect Cloudsynchronisieurng. Reine Cloudidentitäten werden zurzeit für Azure Files nicht unterstützt.

Gilt für:

| Dateifreigabetyp | SMB | NFS |

|---|---|---|

| Standard-Dateifreigaben (GPv2), LRS/ZRS | ||

| Standard-Dateifreigaben (GPv2), GRS/GZRS | ||

| Premium-Dateifreigaben (FileStorage), LRS/ZRS |

Szenarien

Im Folgenden sind Beispiele für Szenarien aufgeführt, in denen Sie möglicherweise eine Cloudvertrauensstellung konfigurieren möchten:

Sie verfügen über einen herkömmlichen lokalen AD DS, aber Sie können ihn nicht für die Authentifizierung verwenden, da Sie keine uneingeschränkte Netzwerkkonnektivität mit den Domänencontrollern haben.

Sie haben mit der Migration in die Cloud begonnen, aber derzeit werden Anwendungen weiterhin auf herkömmlichen lokalen AD DS ausgeführt.

Einige oder alle Clientcomputer erfüllen nicht die Betriebssystemanforderungen für die Microsoft Entra-Kerberos-Authentifizierung.

Berechtigungen

Damit Sie die in diesem Artikel aufgeführten Schritte ausführen können, benötigen Sie Folgendes:

- Benutzername und Kennwort für einen lokalen Active Directory-Administrator

- Benutzername und Kennwort für ein globales Microsoft Entra-Administratorkonto

Voraussetzungen

Bevor Sie den eingehenden vertrauensbasierten Authentifizierungsflow implementieren, müssen Sie zunächst sicherstellen, dass die folgenden Voraussetzungen erfüllt sind:

| Voraussetzung | Beschreibung |

|---|---|

| Auf dem Client muss Windows 10, Windows Server 2012 oder eine höhere Version von Windows ausgeführt werden. | |

| Clients müssen Active Directory (AD) angehören. Die Domäne muss die Funktionsebene „Windows Server 2012“ oder höher aufweisen. | Sie können ermitteln, ob der Client in AD eingebunden ist, indem Sie den dsregcmd-Befehl ausführen: dsregcmd.exe /status |

| Ein Microsoft Entra-Mandant. | Ein Microsoft Entra-Mandant ist eine Identitätssicherheitsgrenze, die der Kontrolle der IT-Abteilung Ihrer Organisation unterliegt. Er ist eine Instanz von Microsoft Entra ID, in der sich Informationen zu einer einzelnen Organisation befinden. |

| Ein Azure-Abonnement unter demselben Microsoft Entra-Mandanten, den Sie für die Authentifizierung verwenden möchten. | |

| Ein Azure-Speicherkonto im Azure-Abonnement. | Ein Azure-Speicherkonto ist eine Ressource, die als Container zum Gruppieren aller Datendienste aus Azure Storage fungiert, einschließlich Dateien. |

| Microsoft Entra Connect oder Microsoft Entra Connect-Cloudsynchronisierung muss installiert sein. | Diese Lösungen werden in Hybridumgebungen verwendet, in denen Identitäten sowohl in Microsoft Entra ID als auch in lokalen AD DS vorhanden sind. |

Aktivieren der Microsoft Entra-Kerberos-Authentifizierung

Wenn Sie die Microsoft Entra-Kerberos-Authentifizierung bereits für Ihr Speicherkonto aktiviert haben, können Sie diesen Schritt überspringen und mit Erstellen und Konfigurieren des vertrauenswürdigen Microsoft Entra-Kerberos-Domänenobjekts fortfahren.

Um die Microsoft Entra Kerberos-Authentifizierung in Azure Files für Hybridbenutzerkonten zu aktivieren, können Sie das Azure-Portal, PowerShell oder die Azure CLI verwenden.

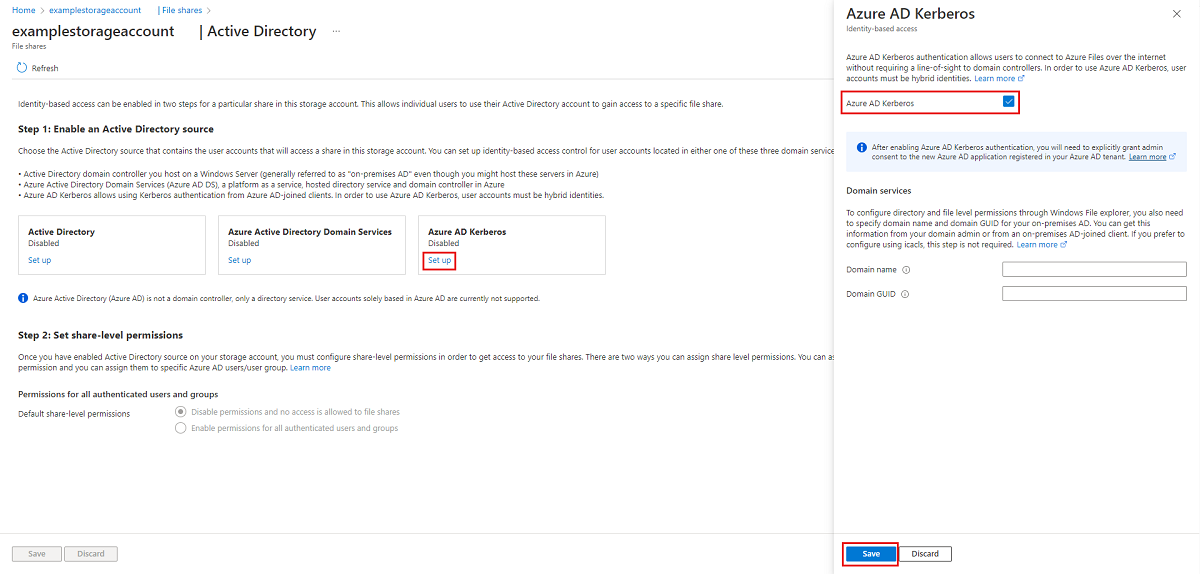

Führen Sie diese Schritte aus, um die Microsoft Entra Kerberos-Authentifizierung im Azure-Portal zu aktivieren.

Melden Sie sich beim Azure-Portal an und wählen Sie das Speicherkonto aus, für das Sie die Microsoft Entra Kerberos-Authentifizierung aktivieren möchten.

Wählen Sie unter Datenspeicher die Option Dateifreigaben aus.

Wählen Sie neben Active Directory den Konfigurationsstatus aus (z. B. Nicht konfiguriert).

Wählen Sie unter Microsoft Entra Kerberos Einrichten aus.

Aktivieren Sie das Microsoft Entra Kerberos-Kontrollkästchen.

Optional: Wenn Sie Berechtigungen auf Verzeichnis- und Dateiebene im Windows-Datei-Explorer konfigurieren möchten, müssen Sie den Domänennamen und den global eindeutigen Bezeichner (Globally Unique Identifier, GUID) der Domäne für Ihre lokale AD-Instanz angeben. Sie können diese Informationen von Ihrem Domänenadministrator oder durch Ausführen des folgenden Active Directory PowerShell-Cmdlets auf einem lokalen, in AD eingebundenen Client erhalten:

Get-ADDomainIhr Domänenname sollte in der Ausgabe unterDNSRootund der Domänen-GUID unterObjectGUIDaufgeführt sein. Wenn Sie die Berechtigungen auf Verzeichnis- und Dateiebene lieber mithilfe von icacls konfigurieren möchten, können Sie diesen Schritt überspringen. Wenn Sie icacls verwenden möchten, benötigt der Client jedoch eine uneingeschränkte Netzwerkverbindung mit der lokalen AD-Instanz.Klicken Sie auf Speichern.

Warnung

Wenn Sie die Microsoft Entra Kerberos-Authentifizierung über manuelle eingeschränkte Vorschauschritte zuvor aktiviert haben, um FSLogix-Profile in Azure Files für in Microsoft Entra eingebundene VMs zu speichern, wird das Kennwort für den Dienstprinzipal des Speicherkontos so festgelegt, dass es alle sechs Monate abläuft. Sobald das Kennwort abgelaufen ist, können Benutzer keine Kerberos-Tickets zur Dateifreigabe mehr abrufen. Informationen zum Beheben dieses Problems finden Sie unter Mögliche Fehler beim Aktivieren der Microsoft Entra Kerberos-Authentifizierung für Hybridbenutzer im Abschnitt „Fehler – Dienstprinzipalkennwort ist in Microsoft Entra ID abgelaufen“.

Erteilen der Administratoreinwilligung für den neuen Dienstprinzipal

Nachdem Sie die Microsoft Entra Kerberos-Authentifizierung aktiviert haben, müssen Sie der neuen Microsoft Entra-Anwendung, die in Ihrem Microsoft Entra-Mandanten registriert ist, explizit die Administratoreinwilligung erteilen. Dieser Dienstprinzipal wird automatisch generiert und nicht für die Autorisierung für die Dateifreigabe verwendet. Nehmen Sie daher keine anderen als die hier dokumentierten Änderungen am Dienstprinzipal vor. Andernfalls erhalten Sie möglicherweise eine Fehlermeldung.

Sie können die API-Berechtigungen im Azure-Portal konfigurieren, indem Sie die folgenden Schritte ausführen:

- Öffnen Sie Microsoft Entra ID.

- Wählen Sie im Menü „Dienst“ unter Verwalten die Option App-Registrierungen aus.

- Wählen Sie Alle Anwendungen aus.

- Wählen Sie die Anwendung mit dem Namen aus, der [Speicherkonto]

<your-storage-account-name>file.core.windows.net entspricht. - Wählen Sie im Menü „Dienst“ unter Verwalten die Option API-Berechtigungen aus.

- Wählen Sie Admin-Zustimmung für [Verzeichnisname] erteilen, um die Zustimmung für die drei angeforderten API-Berechtigungen (openid, profile und User.Read) für alle Konten im Verzeichnis zu erteilen.

- Klicken Sie auf Ja, um zu bestätigen.

Wichtig

Wenn Sie eine Verbindung mit einem Speicherkonto über einen privaten Endpunkt/Private Link mit der Microsoft Entra Kerberos-Authentifizierung herstellen, müssen Sie der Microsoft Entra-Anwendung des Speicherkontos auch den Private Link-FQDN hinzufügen. Entsprechende Anweisungen finden Sie im Eintrag in unserem Leitfaden zur Problembehandlung.

Deaktivieren der Multi-Faktor-Authentifizierung für das Speicherkonto

Microsoft Entra Kerberos unterstützt nicht die Verwendung von MFA für den Zugriff auf Azure-Dateifreigaben, die mit Microsoft Entra Kerberos konfiguriert sind. Sie müssen Microsoft Entra-App, die Ihr Speicherkonto darstellt, aus Ihren MFA-Richtlinien für bedingten Zugriff ausschließen, wenn sie für alle Apps gelten.

Die Speicherkonto-App sollte denselben Namen wie das Speicherkonto in der Ausschlussliste für bedingten Zugriff haben. Suchen Sie bei Ihrer Suche nach der Speicherkonto-App in der Ausschlussliste für bedingten Zugriff nach: [Speicherkonto] <your-storage-account-name>.file.core.windows.net.

Denken Sie daran, <your-storage-account-name> durch den richtigen Wert zu ersetzen.

Wichtig

Wenn Sie die MFA-Richtlinien nicht für die Speicherkonto-App ausschließen, können Sie nicht auf die Dateifreigabe zugreifen. Wenn Sie versuchen, die Dateifreigabe mithilfe von net use zuzuordnen, wird die folgende Fehlermeldung angezeigt: „Systemfehler 1327: Dieser Benutzer kann sich aufgrund von Kontoeinschränkungen nicht anmelden. Beispiel: Leere Kennwörter sind nicht zulässig, Anmeldezeiten sind eingeschränkt, oder eine Richtlinieneinschränkung wurde erzwungen.“

Eine Anleitung zum Deaktivieren von MFA finden Sie im folgenden Artikel:

- Hinzufügen von Ausschlüssen für Dienstprinzipale von Azure-Ressourcen

- Erstellen einer Richtlinie für bedingten Zugriff

Zuweisen von Berechtigungen auf Freigabeebene

Wenn Sie den identitätsbasierten Zugriff aktivieren, müssen Sie für jede Freigabe festlegen, welche Benutzer und Gruppen auf die betreffende Freigabe Zugriff haben. Nachdem ein Benutzer oder eine Gruppe den Zugriff auf eine Freigabe erhalten hat, gelten die Windows-Zugriffssteuerungslisten (ACLs, auch als NTFS-Berechtigungen bezeichnet) für einzelne Dateien und Ordner. Auf diese Weise können die Berechtigungen ähnlich wie bei einer SMB-Freigabe auf einem Windows-Server präzise gesteuert werden.

Um die Berechtigungen auf Freigabeebene festzulegen, gehen Sie wie unter Zuweisen von Berechtigungen auf Freigabeebene für eine Identität beschrieben vor.

Konfigurieren von Berechtigungen auf Verzeichnis- und Dateiebene

Sobald Berechtigungen auf Freigabeebene eingerichtet sind, können Sie dem Benutzer oder der Gruppe Berechtigungen auf Verzeichnis-/Dateiebene zuweisen. Dies erfordert die Verwendung eines Geräts mit uneingeschränkter Netzwerkverbindung mit einer lokalen AD-Instanz.

Um Berechtigungen auf Verzeichnis- und Dateiebene zu konfigurieren, folgen Sie den Anweisungen unter Konfigurieren von Berechtigungen auf Verzeichnis- und Dateiebene über SMB.

Erstellen und Konfigurieren des vertrauenswürdigen Microsoft Entra Kerberos-Domänenobjekts

Zum Erstellen und Konfigurieren des vertrauenswürdigen Microsoft Entra-Kerberos-Domänenobjekts verwenden Sie das PowerShell-Modul Azure AD Hybrid Authentication Management. Mit diesem Modul können Hybrididentitätsorganisationen moderne Anmeldeinformationen für ihre Anwendungen verwenden und Microsoft Entra ID zur vertrauenswürdigen Quelle für cloudbasierte und lokale Authentifizierung machen.

Einrichten des vertrauenswürdigen Domänenobjekts

Richten Sie mit dem PowerShell-Modul „Azure AD Hybrid Authentication Management“ ein vertrauenswürdiges Domänenobjekt in der lokalen Active Directory-Domäne ein, und registrieren Sie Vertrauensinformationen bei Azure AD. Auf diese Weise wird eine eingehende Vertrauensstellung mit dem lokalen AD-System eingerichtet, durch die Microsoft Entra ID dem lokalen AD-System vertrauen kann.

Sie müssen das vertrauenswürdige Domänenobjekt nur einmal pro Domäne einrichten. Wenn Sie dies bereits für Ihre Domäne getan haben, können Sie diesen Abschnitt überspringen und mit Konfigurieren der Clients zum Abrufen von Kerberos-Tickets fortfahren.

Installieren des PowerShell-Moduls „Azure AD Hybrid Authentication Management“

Starten Sie eine Windows PowerShell-Sitzung mit der Option Als Administrator ausführen.

Installieren Sie das PowerShell-Modul „Azure AD Hybrid Authentication Management“ unter Verwendung des folgenden Skripts. Das Skript

- Aktiviert TLS 1.2 für die Kommunikation.

- Installiert den NuGet-Paketanbieter.

- Registriert das PSGallery-Repository.

- Installiert das PowerShellGet-Modul.

- Installiert das PowerShell-Modul „Azure AD Hybrid Authentication Management“.

- Das PowerShell-Modul „Azure AD Hybrid Authentication Management“ nutzt das AzureADPreview-Modul, das erweiterte Funktionen für die Microsoft Entra-Verwaltung bereitstellt.

- Zur Vermeidung unnötiger Installationskonflikte mit dem AzureAD-PowerShell-Modul umfasst dieser Befehl das Optionsflag

-AllowClobber.

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12

Install-PackageProvider -Name NuGet -Force

if (@(Get-PSRepository | ? {$_.Name -eq "PSGallery"}).Count -eq 0){

Register-PSRepository -DefaultSet-PSRepository -Name "PSGallery" -InstallationPolicy Trusted

}

Install-Module -Name PowerShellGet -Force

Install-Module -Name AzureADHybridAuthenticationManagement -AllowClobber

Erstellen des vertrauenswürdigen Domänenobjekts

Starten Sie eine Windows PowerShell-Sitzung mit der Option Als Administrator ausführen.

Legen Sie die allgemeinen Parameter fest. Passen Sie das nachstehende Skript an, bevor Sie es ausführen.

- Legen Sie den Parameter

$domainauf den Namen Ihrer lokalen Active Directory-Domäne fest. - Geben Sie nach Aufforderung durch

Get-Credentialeinen Benutzernamen und ein Kennwort für einen lokalen Active Directory-Administrator ein. - Legen Sie den Parameter

$cloudUserNameauf den Benutzernamen eines privilegierten globalen Administratorkontos für den Microsoft Entra-Cloudzugriff fest.

Hinweis

Wenn Sie Ihr aktuelles Windows-Anmeldekonto für den lokalen Active Directory-Zugriff verwenden möchten, können Sie den Schritt für die Zuweisung von Anmeldeinformationen zum Parameter

$domainCredüberspringen. Wenn Sie diesen Ansatz wählen, fügen Sie den Parameter-DomainCredentialnicht in die PowerShell-Befehle nach diesem Schritt ein.$domain = "your on-premises domain name, for example contoso.com" $domainCred = Get-Credential $cloudUserName = "Azure AD user principal name, for example admin@contoso.onmicrosoft.com"- Legen Sie den Parameter

Überprüfen Sie die aktuellen Kerberos-Domäneneinstellungen.

Führen Sie den folgenden Befehl aus, um die aktuellen Kerberos-Einstellungen Ihrer Domäne zu überprüfen:

Get-AzureAdKerberosServer -Domain $domain ` -DomainCredential $domainCred ` -UserPrincipalName $cloudUserNameWenn Sie zum ersten Mal einen Microsoft Entra Kerberos-Befehl aufrufen, werden Sie aufgefordert, Zugangsdaten für die Microsoft Entra-Cloud anzugeben.

- Geben Sie das Kennwort für Ihr globales Microsoft Entra-Administratorkonto ein.

- Wenn Ihre Organisation andere moderne Authentifizierungsmethoden wie Microsoft Entra Multi-Factor Authentication oder Smartcards verwendet, befolgen Sie die Anweisungen für die Anmeldung.

Wenn Sie die Microsoft Entra Kerberos-Einstellungen zum ersten Mal konfigurieren, zeigt das Cmdlet Get-AzureAdKerberosServer leere Informationen an, wie in der folgenden Beispielausgabe:

ID : UserAccount : ComputerAccount : DisplayName : DomainDnsName : KeyVersion : KeyUpdatedOn : KeyUpdatedFrom : CloudDisplayName : CloudDomainDnsName : CloudId : CloudKeyVersion : CloudKeyUpdatedOn : CloudTrustDisplay :Wenn Ihre Domäne die FIDO-Authentifizierung bereits unterstützt, zeigt das Cmdlet

Get-AzureAdKerberosServerInformationen zum Microsoft Entra-Dienstkonto an, wie in der folgenden Beispielausgabe. Das FeldCloudTrustDisplaygibt einen leeren Wert zurück.ID : XXXXX UserAccount : CN=krbtgt-AzureAD, CN=Users, DC=contoso, DC=com ComputerAccount : CN=AzureADKerberos, OU=Domain Controllers, DC=contoso, DC=com DisplayName : XXXXXX_XXXXX DomainDnsName : contoso.com KeyVersion : 53325 KeyUpdatedOn : 2/24/2024 9:03:15 AM KeyUpdatedFrom : ds-aad-auth-dem.contoso.com CloudDisplayName : XXXXXX_XXXXX CloudDomainDnsName : contoso.com CloudId : XXXXX CloudKeyVersion : 53325 CloudKeyUpdatedOn : 2/24/2024 9:03:15 AM CloudTrustDisplay :Fügen Sie das vertrauenswürdige Domänenobjekt hinzu.

Führen Sie das PowerShell-Cmdlet „Set-AzureAdKerberosServer“ aus, um das vertrauenswürdige Domänenobjekt hinzuzufügen. Schließen Sie dabei unbedingt den Parameter

-SetupCloudTrustein. Wenn kein Microsoft Entra-Dienstkonto vorhanden ist, erstellt dieser Befehl ein neues Microsoft Entra-Dienstkonto. Wenn ein Microsoft Entra-Dienstkonto bereits vorhanden ist, erstellt dieser Befehl nur das angeforderte vertrauenswürdige Domänenobjekt.Set-AzureADKerberosServer -Domain $domain -UserPrincipalName $cloudUserName -DomainCredential $domainCred -SetupCloudTrustHinweis

Um für eine Gesamtstruktur mit mehreren Domänen den Fehler LsaCreateTrustedDomainEx 0x549 beim Ausführen des Befehls in einer untergeordneten Domäne zu vermeiden:

- Führen Sie den Befehl für die Stammdomäne aus (schließen Sie den

-SetupCloudTrust-Parameter ein). - Führen Sie den gleichen Befehl für die untergeordnete Domäne ohne den Parameter

-SetupCloudTrustaus.

Nachdem Sie das vertrauenswürdige Domänenobjekt erstellt haben, können Sie die aktualisierten Kerberos-Einstellungen mit dem PowerShell-Cmdlet

Get-AzureAdKerberosServerüberprüfen, wie im vorherigen Schritt gezeigt. Wenn das CmdletSet-AzureAdKerberosServererfolgreich mit dem Parameter-SetupCloudTrustausgeführt wurde, sollte das FeldCloudTrustDisplayjetztMicrosoft.AzureAD.Kdc.Service.TrustDisplayzurückgeben, wie in der folgenden Beispielausgabe gezeigt:ID : XXXXX UserAccount : CN=krbtgt-AzureAD, CN=Users, DC=contoso, DC=com ComputerAccount : CN=AzureADKerberos, OU=Domain Controllers, DC=contoso, DC=com DisplayName : XXXXXX_XXXXX DomainDnsName : contoso.com KeyVersion : 53325 KeyUpdatedOn : 2/24/2024 9:03:15 AM KeyUpdatedFrom : ds-aad-auth-dem.contoso.com CloudDisplayName : XXXXXX_XXXXX CloudDomainDnsName : contoso.com CloudId : XXXXX CloudKeyVersion : 53325 CloudKeyUpdatedOn : 2/24/2024 9:03:15 AM CloudTrustDisplay : Microsoft.AzureAD.Kdc.Service.TrustDisplayHinweis

Für Azure Sovereign Clouds muss die Eigenschaft

TopLevelNamesfestgelegt werden, die standardmäßig aufwindows.neteingestellt ist. Azure Sovereign Cloud-Bereitstellungen von SQL Managed Instance verwenden einen anderen Domänennamen der obersten Ebene, z. B.usgovcloudapi.netfür Azure US Government. Legen Sie Ihr vertrauenswürdiges Domänenobjekt mit dem folgenden PowerShell-Befehl auf diesen Domänennamen der obersten Ebene fest:Set-AzureADKerberosServer -Domain $domain -DomainCredential $domainCred -CloudCredential $cloudCred -SetupCloudTrust -TopLevelNames "usgovcloudapi.net,windows.net". Sie können die Einstellung mithilfe des folgenden PowerShell-Befehls überprüfen:Get-AzureAdKerberosServer -Domain $domain -DomainCredential $domainCred -UserPrincipalName $cloudUserName | Select-Object -ExpandProperty CloudTrustDisplay.- Führen Sie den Befehl für die Stammdomäne aus (schließen Sie den

Konfigurieren der Clients zum Abrufen von Kerberos-Tickets

Identifizieren Sie Ihre Microsoft Entra-Mandanten-ID, und verwenden Sie Gruppenrichtlinien, um die Clientcomputer zu konfigurieren, von denen Sie Azure-Dateifreigaben bereitstellen/verwenden möchten. Diesen Vorgang müssen Sie auf jedem Client ausführen, auf dem Azure Files verwendet werden soll.

Konfigurieren Sie diese Gruppenrichtlinie auf den Clients mit der Einstellung „Aktiviert“: Administrative Templates\System\Kerberos\Allow retrieving the Azure AD Kerberos Ticket Granting Ticket during logon

Stellen Sie die folgende Gruppenrichtlinieneinstellung mithilfe des eingehenden vertrauensbasierten Flows auf Clientcomputern bereit:

Bearbeiten Sie die Richtlinieneinstellung Administrative Vorlagen\System\Kerberos\KDC-Proxy-Server für Kerberos-Client angeben.

Wählen Sie Aktiviert.

Wählen Sie unter Optionen die Option Anzeigen... aus. Daraufhin wird das Dialogfeld „Inhalt anzeigen“ geöffnet.

Definieren Sie die Einstellungen für den KDC-Proxyserver wie folgt mithilfe von Zuordnungen. Ersetzen Sie Ihre Microsoft Entra-Mandanten-ID für den Platzhalter

your_Azure_AD_tenant_id. Beachten Sie in der Wertzuordnung das Leerzeichen nachhttpsund vor dem schließenden/.Wertname Wert KERBEROS.MICROSOFTONLINE.COM <https login.microsoftonline.com:443: your_Azure_AD_tenant_id/kerberos />Klicken Sie auf OK, um das Dialogfeld „Inhalt anzeigen“ zu schließen.

Wählen Sie im Dialogfeld „KDC-Proxy-Server für Kerberos-Client angeben“ die Option Anwenden aus.

Rotieren des Kerberos-Schlüssels

Sie können den Kerberos-Schlüssel für das erstellte Microsoft Entra-Dienstkonto und das vertrauenswürdige Domänenobjekt zu Verwaltungszwecken in regelmäßigen Abständen rotieren.

Set-AzureAdKerberosServer -Domain $domain `

-DomainCredential $domainCred `

-UserPrincipalName $cloudUserName -SetupCloudTrust `

-RotateServerKey

Nachdem der Schlüssel rotiert wurde, dauert es mehrere Stunden, bis der geänderte Schlüssel zwischen den Kerberos-KDC-Servern übertragen wurde. Aufgrund dieses Zeitplans für die Schlüsselverteilung können Sie den Schlüssel einmal innerhalb von 24 Stunden rotieren. Wenn Sie den Schlüssel aus einem beliebigen Grund innerhalb von 24 Stunden erneut rotieren müssen, z. B. kurz nach der Erstellung des vertrauenswürdigen Domänenobjekts, können Sie den Parameter -Force hinzufügen:

Set-AzureAdKerberosServer -Domain $domain `

-DomainCredential $domainCred `

-UserPrincipalName $cloudUserName -SetupCloudTrust `

-RotateServerKey -Force

Entfernen des vertrauenswürdigen Domänenobjekts

Sie können das hinzugefügte vertrauenswürdige Domänenobjekt mit dem folgenden Befehl entfernen:

Remove-AzureADKerberosServerTrustedDomainObject -Domain $domain `

-DomainCredential $domainCred `

-UserPrincipalName $cloudUserName

Durch diesen Befehl wird nur das vertrauenswürdige Domänenobjekt entfernt. Wenn Ihre Domäne die FIDO-Authentifizierung unterstützt, können Sie das vertrauenswürdige Domänenobjekt entfernen und gleichzeitig das Microsoft Entra-Dienstkonto beibehalten, das für den FIDO-Authentifizierungsdienst benötigt wird.

Entfernen aller Kerberos-Einstellungen

Mit dem folgenden Befehl können Sie sowohl das Microsoft Entra-Dienstkonto als auch das vertrauenswürdige Domänenobjekt entfernen:

Remove-AzureAdKerberosServer -Domain $domain `

-DomainCredential $domainCred `

-UserPrincipalName $cloudUserName