Migrieren von einem ausführenden Konto zu verwalteten Identitäten

Wichtig

- Das ausführende Azure Automation-Konto wurde am 30. September 2023 eingestellt und wird durch verwaltete Identitäten ersetzt. Es wird empfohlen, mit der Migration Ihrer Runbooks zu beginnen, um verwaltete Identitäten zu verwenden. Weitere Informationen finden Sie unter Migration von vorhandenen ausführenden Konten zur verwalteten Identität.

- Die Verzögerung des Features hat direkte Auswirkungen auf unseren Supportaufwand, da Upgrades des Mobilitäts-Agents nicht erfolgreich sind.

In diesem Artikel erfahren Sie, wie Sie Ihre Runbooks migrieren, um verwaltete Identitäten für Azure Site Recovery zu verwenden. Azure Automation-Konten werden von Azure Site Recovery-Kund*innen verwendet, um die Agents ihrer geschützten virtuellen Computer automatisch zu aktualisieren. Site Recovery erstellt ausführende Azure Automation-Konten, wenn Sie die Replikation über das IaaS-VM-Blatt und den Recovery Services-Tresor aktivieren.

Bei Azure machen verwaltete Identitäten die Verwaltung von Anmeldeinformationen für Entwickler überflüssig, indem sie eine Identität für die Azure-Ressource in Microsoft Entra ID bereitstellen und diese verwenden, um Microsoft Entra-Tokens zu erhalten.

Voraussetzungen

Stellen Sie vor der Migration von einem ausführenden Konto zu einer verwalteten Identität sicher, dass Sie über die passenden Rollen verfügen, um eine systemseitig zugewiesene Identität für Ihr Automatisierungskonto zu erstellen und ihr im entsprechenden Recovery Services-Tresor die Rolle Besitzer*in zuzuweisen.

Hinweis

Sie können dasselbe Automatisierungskonto für mehrere Recovery Services-Tresore verwenden. Sowohl das Automatisierungskonto als auch der Recovery Services-Tresor sollte sich jedoch in derselben Region befinden.

Vorteile von verwalteten Identitäten

Nachstehend sind einige Vorteile der Verwendung von verwalteten Identitäten beschrieben:

- Zugriff auf Anmeldeinformationen: Sie müssen keine Anmeldeinformationen verwalten.

- Vereinfachte Authentifizierung: Sie können verwaltete Identitäten zur Authentifizierung bei einer beliebigen Ressource verwenden, die die Microsoft Entra-Authentifizierung unterstützt. Dies schließt auch Ihre eigenen Anwendungen ein.

- Kostengünstig: Verwaltete Identitäten können ohne zusätzliche Kosten genutzt werden.

- Mehrfachverschlüsselung: Verwaltete Identitäten werden auch zum Verschlüsseln/Entschlüsseln von Daten und Metadaten mithilfe des kundenseitig verwalteten Schlüssels verwendet, der in Azure Key Vault gespeichert ist, was eine Mehrfachverschlüsselung ermöglicht.

Hinweis

„Verwaltete Identitäten für Azure-Ressourcen“ ist der neue Name für den Dienst, der früher als „Verwaltete Dienstidentität“ (Managed Service Identity, MSI) bezeichnet wurde.

Migrieren eines vorhandenen ausführenden Kontos zu einer verwalteten Identität

Konfigurieren von verwalteten Identitäten

Sie können Ihre verwalteten Identitäten über Folgendes konfigurieren:

- Azure-Portal

- Azure CLI

- Ihre ARM-Vorlage (Azure Resource Manager)

Hinweis

Weitere Informationen zum Migrationsrhythmus und zur Supportzeitachse für die Erstellung von ausführenden Konten und für die Verlängerung von Zertifikaten finden Sie in den häufig gestellten Fragen.

Über Azure-Portal

Führen Sie die folgenden Schritte aus, um den Authentifizierungstyp Ihres Azure Automation-Kontos von einer Authentifizierung mit ausführendem Konto zu einer Authentifizierung mit verwalteter Identität zu migrieren:

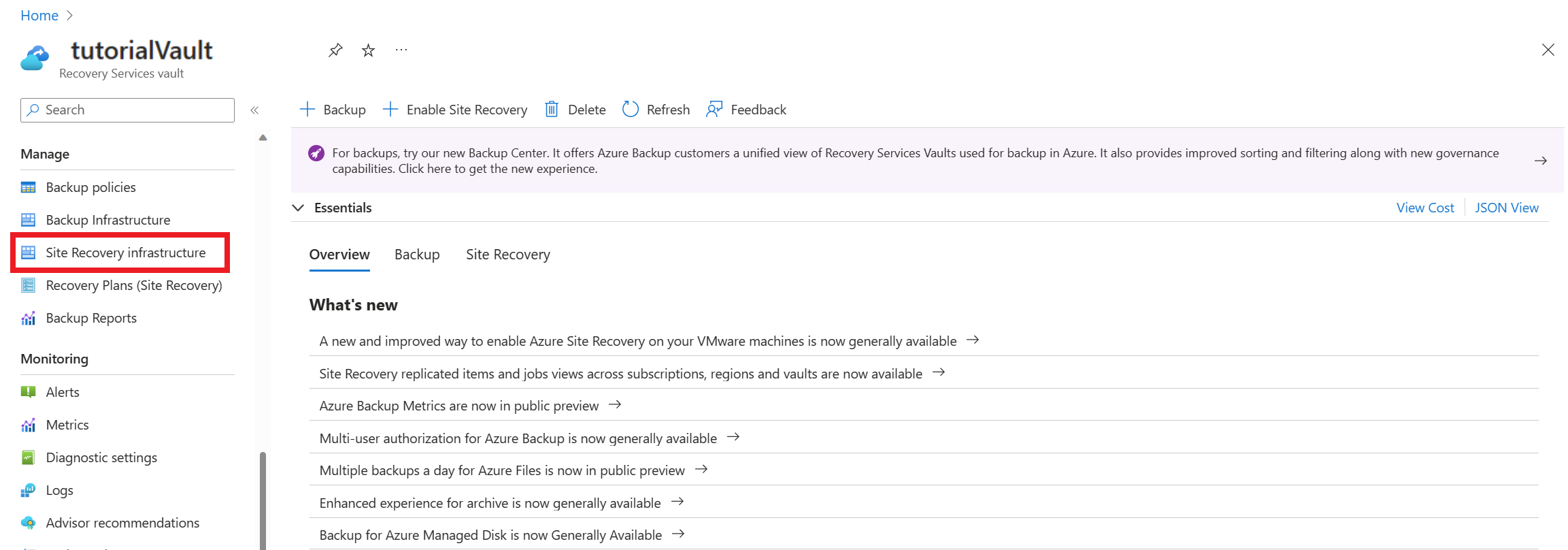

Wählen Sie im Azure-Portal den Recovery Services-Tresor aus, für den Sie die Runbooks migrieren möchten.

Gehen Sie auf der Startseite Ihres Recovery Services-Tresors wie folgt vor:

Wählen Sie im linken Bereich unter Verwalten die Option Site Recovery-Infrastruktur aus.

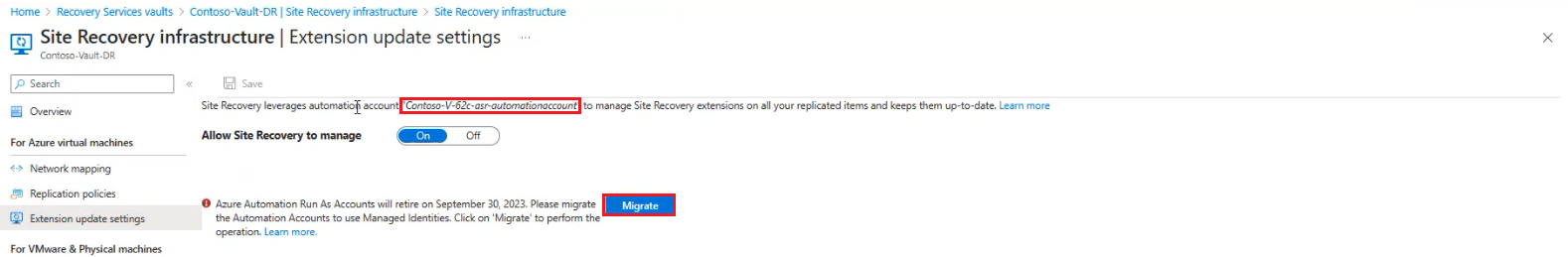

Wählen Sie unter Für virtuelle Azure-Computer die Option Erweiterungsupdateeinstellungen aus. Auf dieser Seite ist der Authentifizierungstyp für das Automation-Konto angegeben, das zum Verwalten der Site Recovery-Erweiterungen verwendet wird.

Wählen Sie auf dieser Seite die Option Migrieren aus, um den Authentifizierungstyp für Ihre Automation-Konten zur Verwendung verwalteter Identitäten zu migrieren.

Hinweis

Stellen Sie sicher, dass die dem System zugewiesene verwaltete Identität für das Automatisierungskonto deaktiviert ist, damit die Schaltfläche „Migrieren“ angezeigt wird. Wenn das Konto nicht migriert wurde und die Schaltfläche „Migrieren“ nicht angezeigt wird, deaktivieren Sie die verwaltete Identität für das Automation-Konto und versuchen Sie es erneut.

- Nach erfolgreicher Migration Ihres Automation-Kontos wird der Authentifizierungstyp für die Details des verknüpften Kontos auf der Seite Erweiterungsupdateeinstellungen aktualisiert.

- Nachdem der Migrationsvorgang abgeschlossen ist, stellen Sie die Schaltfläche Sitewiederherstellung verwalten wieder auf An.

Wenn Sie erfolgreich von einem ausführenden Konto zu einem Konto mit verwalteten Identitäten migrieren, werden in den ausführenden Automation-Konten folgende Änderungen widerspiegelt:

- Eine systemseitig zugewiesene verwaltete Identität wird für das Konto aktiviert (sofern sie nicht bereits aktiviert war).

- Dem Abonnement des Recovery Services-Tresors wird die Rollenberechtigung Mitwirkender zugewiesen.

- Das Skript, das den Mobilitäts-Agent aktualisiert, um die auf verwalteten Identitäten basierende Authentifizierung zu verwenden, wird aktualisiert.

Verknüpfen eines bereits vorhandenen Kontos mit verwalteter Identität mit einem Tresor

Sie können ein bereits vorhandenes Automation-Konto mit verwalteter Identität mit Ihrem Recovery Services-Tresor verknüpfen. Führen Sie die folgenden Schritte aus:

Aktivieren der verwalteten Identität für den Tresor

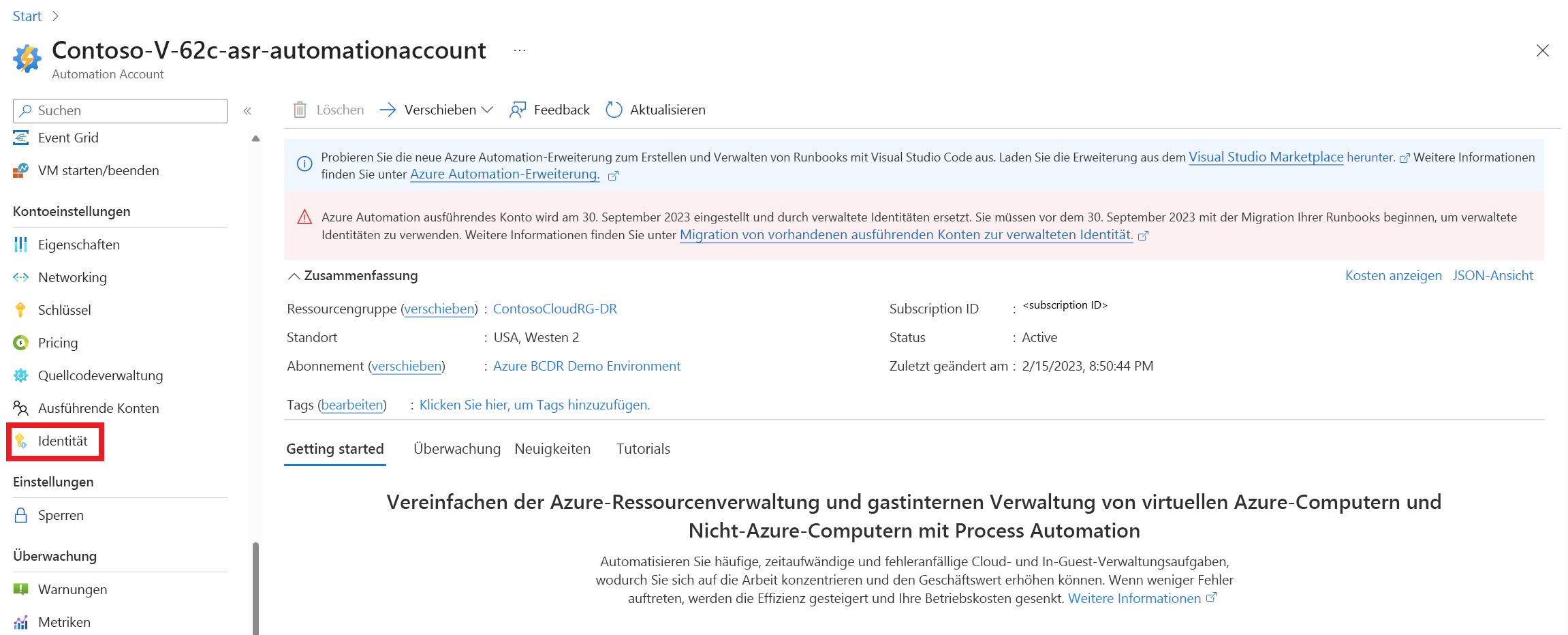

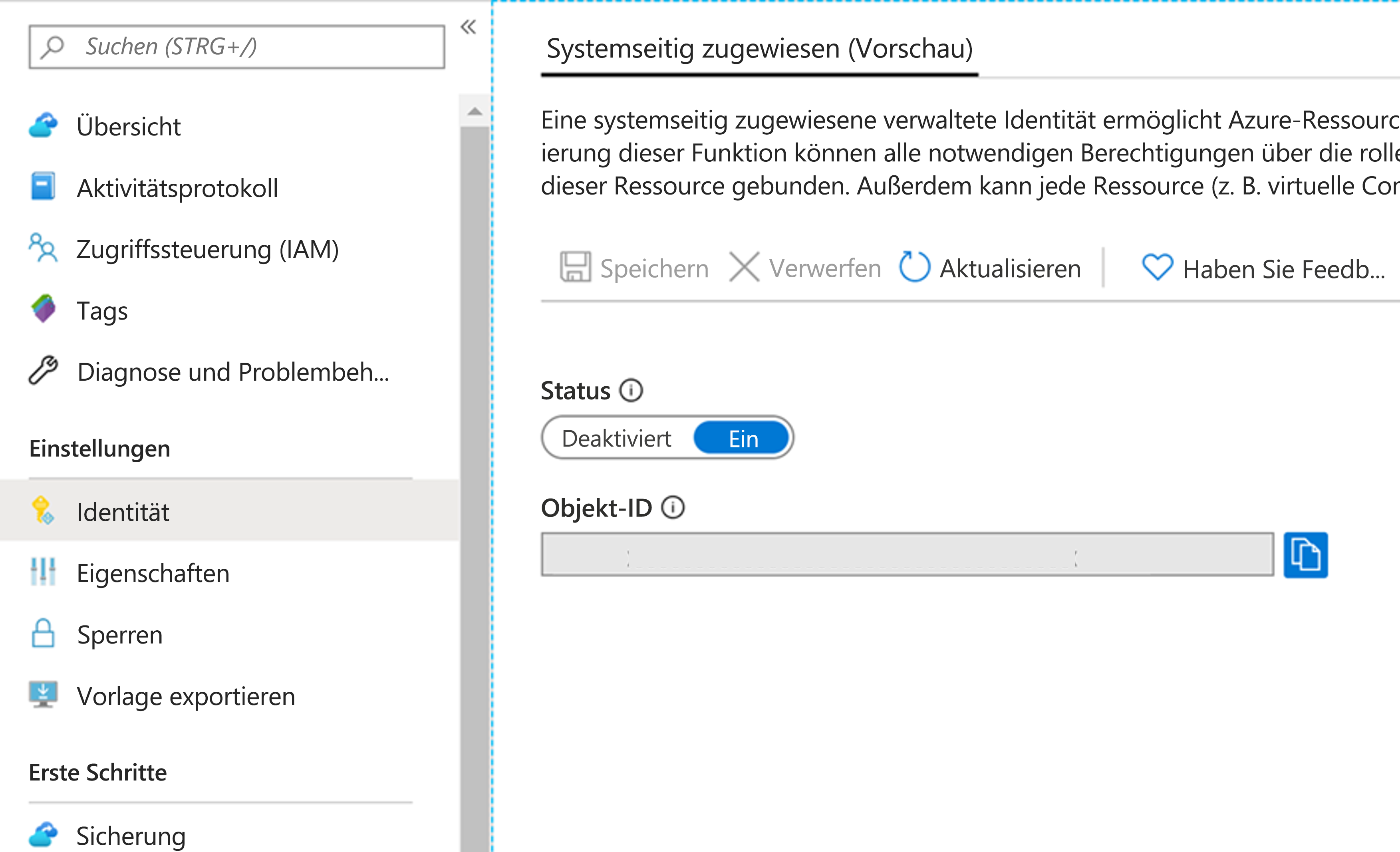

Navigieren Sie zu dem von Ihnen ausgewählten Automation-Konto. Wählen Sie unter Kontoeinstellungen die Option Identität aus.

Legen Sie unter dem Abschnitt Systemseitig zugewiesen die Option Status auf Ein fest, und wählen Sie Speichern aus.

Eine Objekt-ID wird erzeugt. Der Tresor ist jetzt bei Azure Active Directory registriert.

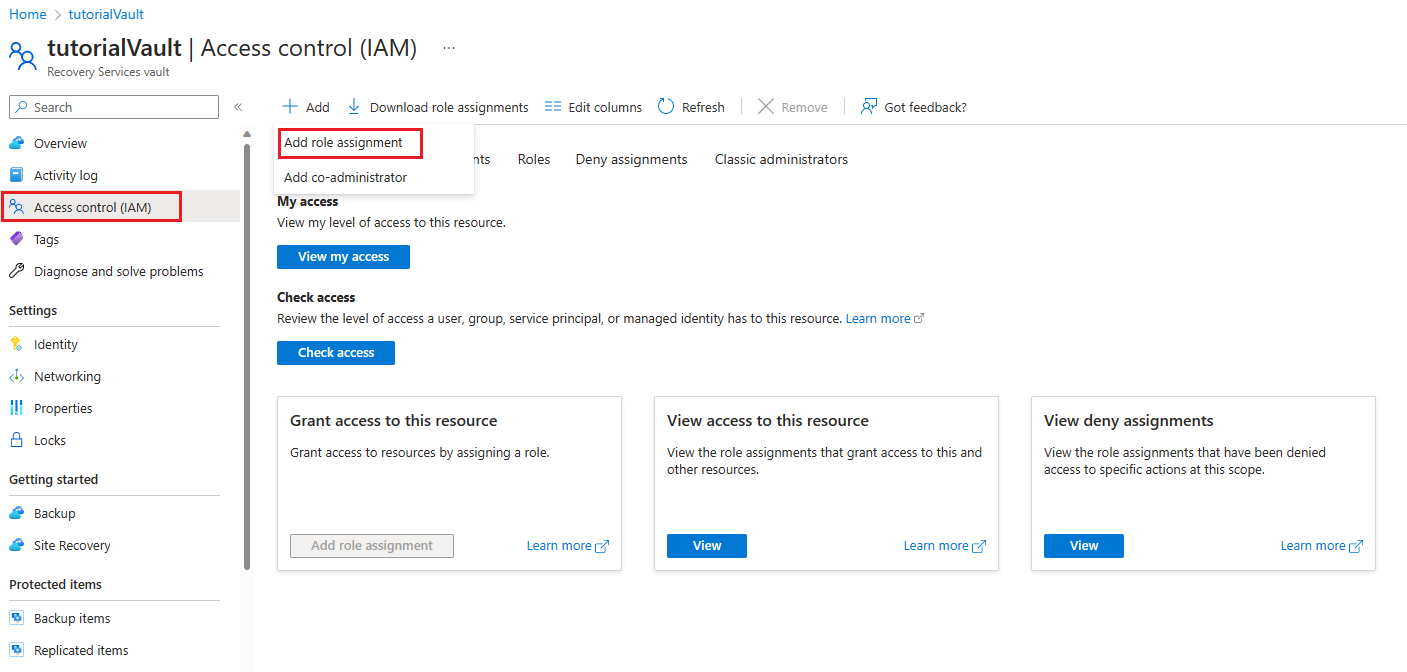

Kehren Sie zu Ihrem Recovery Services-Tresor zurück. Wählen Sie im linken Bereich die Option Zugriffssteuerung (IAM) aus.

Wählen Sie Hinzufügen>Rollenzuweisung hinzufügen>Mitwirkender aus, um die Seite Rollenzuweisung hinzufügen zu öffnen.

Hinweis

Nachdem das Automation-Konto festgelegt wurde, können Sie die Rolle des Kontos von Mitwirkender in Site Recovery-Mitwirkender ändern.

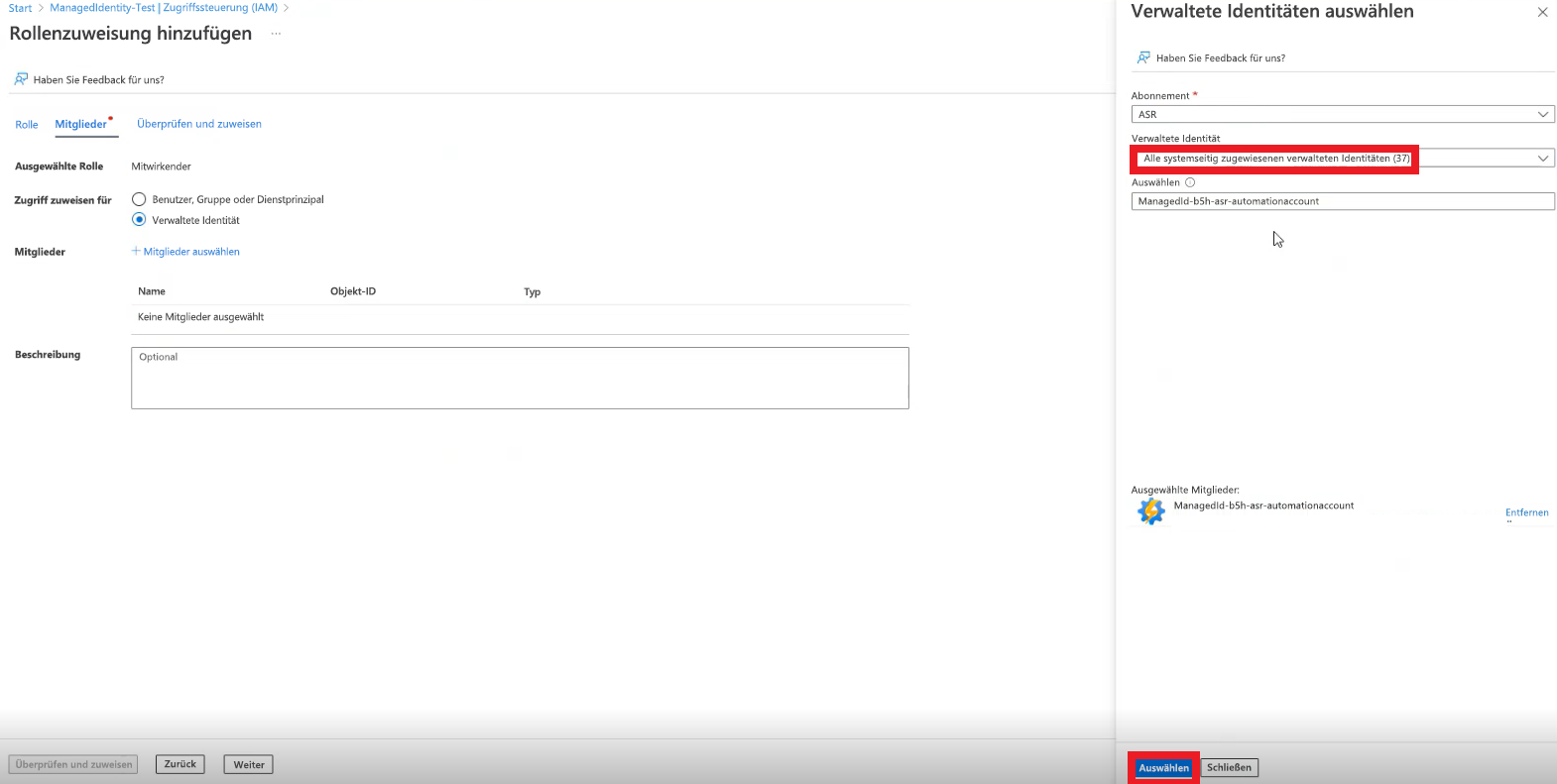

Wählen Sie auf der Seite Rollenzuweisung hinzufügen die Option Verwaltete Identität aus.

Wählen Sie Mitglieder auswählen aus. Gehen Sie im Bereich Verwaltete Identitäten auswählen wie folgt vor:

- Geben Sie im Feld Auswählen den Namen des Automation-Kontos mit der verwalteten Identität ein.

- Wählen Sie im Feld Verwaltete Identität die Option Alle systemseitig zugewiesenen verwalteten Identitäten aus.

- Wählen Sie die Option Auswählen aus.

Wählen Sie Überprüfen und zuweisen aus.

Navigieren Sie im Wiederherstellungsdienst-Tresor zu den Einstellungen des Erweiterungsupdates und stellen Sie die Schaltfläche Sitewiederherstellung verwalten wieder auf An.

Nächste Schritte

Weitere Informationen:

- Verwaltete Identitäten.

- Implementing Managed Identities for Microsoft Azure Resources (Implementieren verwalteter Identitäten für Microsoft Azure-Ressourcen)