Replizieren von Computern mit privaten Endpunkten

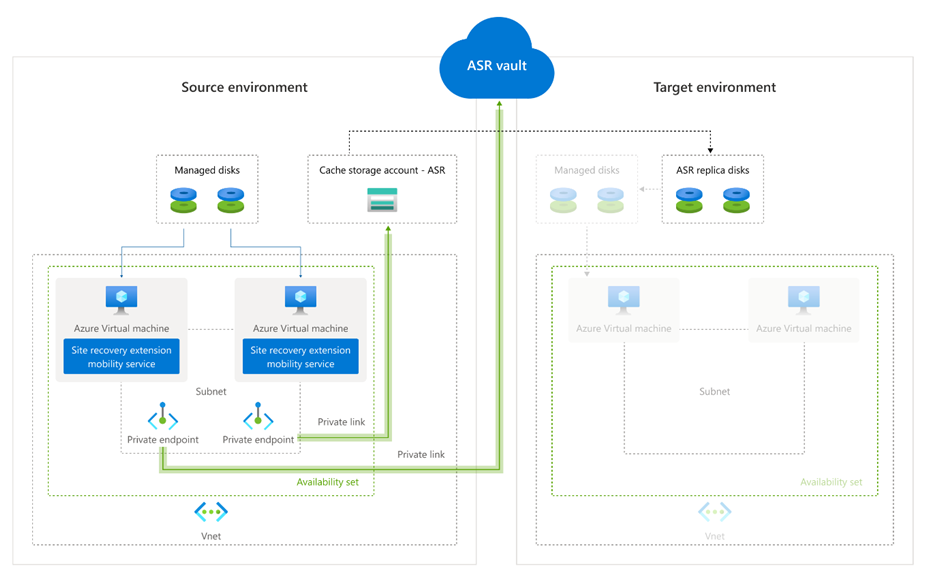

Mit Azure Site Recovery können Sie private Azure Private Link-Endpunkte für die Replikation Ihrer Computer von einem isolierten virtuellen Netzwerk aus verwenden. Der Zugriff auf einen Wiederherstellungstresor über private Endpunkte wird in allen kommerziellen Azure-Regionen und Azure Government-Regionen unterstützt.

Dieser Artikel enthält Anweisungen für die folgenden Schritte:

- Erstellen eines Azure Backup Recovery Services-Tresors, um Ihre Computer zu schützen

- Aktivieren einer verwalteten Identität für den Tresor und Erteilen der erforderlichen Berechtigungen für den Zugriff auf Kundenspeicherkonten, um Datenverkehr von Quell- zu Zielspeicherorten zu replizieren. (Speicherzugriff auf verwaltete Identitäten ist nötig, wenn der Private Link-Zugriff auf den Tresor eingerichtet wird)

- Vornehmen von notwendigen DNS-Änderungen für private Endpunkte

- Erstellen und Genehmigen privater Endpunkte für einen Tresor in einem virtuellen Netzwerk

- Erstellen privater Endpunkte für Speicherkonten: Sie können nach Bedarf weiterhin öffentlichen Zugriff oder Firewallzugriff auf den Speicher zulassen. Die Erstellung eines privaten Endpunkts für den Speicherzugriff ist für Azure Site Recovery optional.

Im Folgenden finden Sie eine Referenzarchitektur, die Änderungen am Replikationsworkflow mit privaten Endpunkten veranschaulicht.

Voraussetzungen und Einschränkungen

- Private Endpunkte können nur für neue Recovery Services-Tresore erstellt werden, bei denen keine Elemente im Tresor registriert sind. Daher müssen private Endpunkte erstellt werden, bevor dem Tresor Elemente hinzugefügt werden. Machen Sie sich mit der Preisstruktur für private Endpunkte vertraut.

- Wenn ein privater Endpunkt für einen Tresor erstellt wird, wird der Tresor gesperrt und ist nur über Netzwerke mit privaten Endpunkten zugänglich.

- Microsoft Entra-ID unterstützt derzeit keine privaten Endpunkte. Daher muss für IPs und vollqualifizierte Domänennamen, die erforderlich sind, damit Microsoft Entra ID in einer Region funktioniert, der ausgehende Zugriff aus dem gesicherten Netzwerk zugelassen werden. Sie können das Netzwerksicherheitsgruppen-Tag „Azure Active Directory“ und die Azure Firewall-Tags verwenden, um den Zugriff auf Microsoft Entra ID ggf. zuzulassen.

- In den Subnetzen sowohl der Quellcomputer als auch der Wiederherstellungscomputer sind mindestens neun IP-Adressen erforderlich. Wenn Sie einen privaten Endpunkt für den Tresor erstellen, erstellt Site Recovery fünf private Links für den Zugriff auf die zugehörigen Microservices. Wenn Sie die Replikation aktivieren, werden außerdem zwei weitere private Links für die Kopplung von Quell- und Zielregion hinzugefügt.

- Sowohl im Quell- als auch Wiederherstellungssubnetz ist eine weitere IP-Adresse erforderlich. Diese IP-Adresse ist allerdings nur erforderlich, wenn Sie private Endpunkte verwenden müssen, die eine Verbindung mit Cachespeicherkonten herstellen. Private Speicherendpunkte können nur im Tarif „Universell v2“ erstellt werden. Machen Sie sich mit der Preisstruktur für Datenübertragung im Tarif „Universell v2“ vertraut.

Erstellen und Verwenden privater Endpunkte für Site Recovery

Dieser Abschnitt befasst sich mit den Schritten zum Erstellen und Verwenden privater Endpunkte für Azure Site Recovery innerhalb Ihrer virtuellen Netzwerke.

Hinweis

Es wird ausdrücklich empfohlen, diese Schritte in der angegebenen Reihenfolge zu befolgen. Andernfalls kann der gerenderte Tresor ggf. keine privaten Endpunkte verwenden, und Sie müssen den Vorgang mit einem neuen Tresor wiederholen.

Erstellen eines Recovery Services-Tresors

Ein Recovery Services-Tresor ist eine Entität, die die Replikationsinformationen von Computern enthält und verwendet wird, um Site Recovery-Vorgänge zu initiieren. Weitere Informationen finden Sie unter Erstellen eines Recovery Services-Tresors.

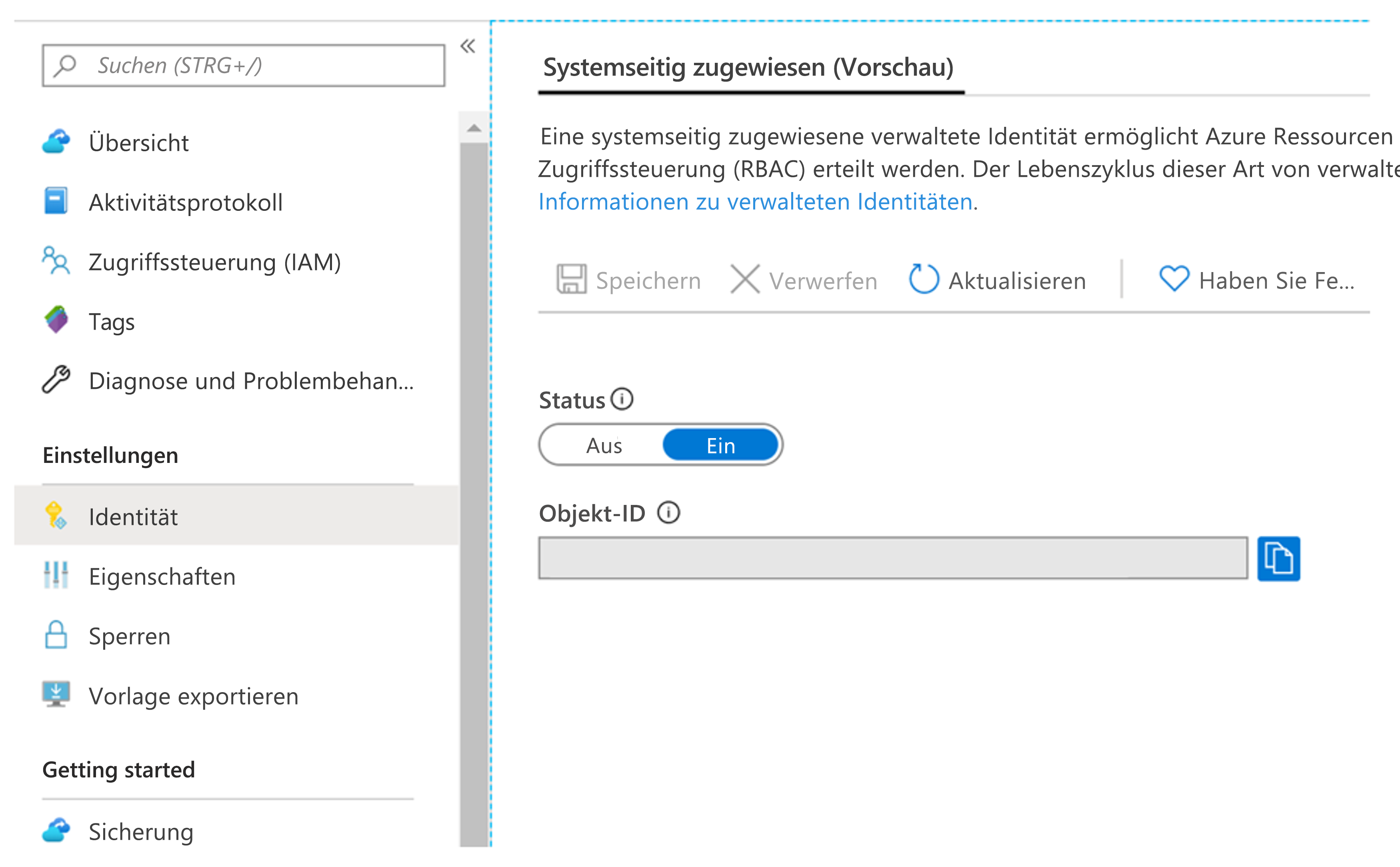

Aktivieren der verwalteten Identität für den Tresor

Eine verwaltete Identität ermöglicht dem Tresor den Zugriff auf die Speicherkonten des Kunden. Je nach Szenario benötigt Site Recovery Zugriff auf Quell- und Zielspeicherkonto sowie die Cache- und Protokollspeicherkonten. Der Zugriff auf verwaltete Identitäten wird benötigt, wenn Sie den Private Links-Dienst für den Tresor verwenden.

Navigieren Sie zu Ihrem Recovery Services-Tresor. Klicken Sie unter Einstellungen auf Identität.

Ändern Sie den Status in Ein, und klicken Sie auf Speichern.

Eine Objekt-ID wird generiert, die anzeigt, dass der Tresor jetzt bei Azure Active Directory registriert ist.

Erstellen privater Endpunkte für den Recovery Services-Tresor

Um sowohl Failover als auch Failback für virtuelle Azure-Computer zu aktivieren, benötigen Sie zwei private Endpunkte für den Tresor. Einen privaten Endpunkt für den Schutz von Computern im Quellnetzwerk und einen weiteren für den erneuten Schutz von Computern, für die ein Failover ausgeführt wurde, im Wiederherstellungsnetzwerk.

Stellen Sie sicher, dass Sie während dieses Setups auch ein virtuelles Wiederherstellungsnetzwerk in der Zielregion erstellen.

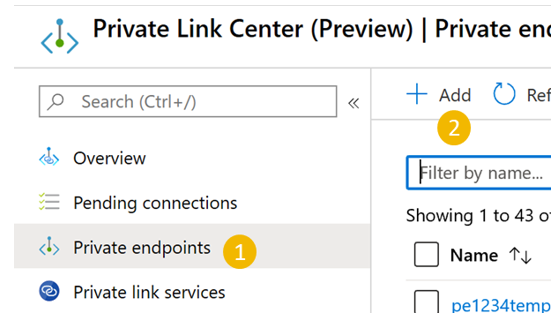

Erstellen Sie den ersten privaten Endpunkt für Ihren Tresor in Ihrem virtuellen Quellnetzwerk mithilfe des Private Link-Centers im Portal oder über Azure PowerShell. Erstellen Sie den zweiten privaten Endpunkt für den Tresor in Ihrem Wiederherstellungsnetzwerk. Im folgenden werden die Schritte zum Erstellen des privaten Endpunkts im Quellnetzwerk beschrieben. Wiederholen Sie die Schritte zum Erstellen des zweiten privaten Endpunkts.

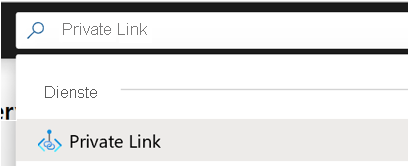

Suchen Sie über die Suchleiste des Azure-Portals nach „Private Link“, und klicken Sie auf das Ergebnis. Dadurch gelangen Sie zum Private Link-Center.

Klicken Sie auf der linken Navigationsleiste auf Private Endpunkte. Sobald Sie sich auf der Seite Private Endpunkte befinden, klicken Sie auf +Hinzufügen, um mit der Erstellung eines privaten Endpunkts für Ihren Tresor zu beginnen.

Sobald Sie sich auf der Seite „Privaten Endpunkt erstellen“ befinden, müssen Sie Details für die Herstellung der Verbindung mit Ihrem privaten Endpunkt angeben.

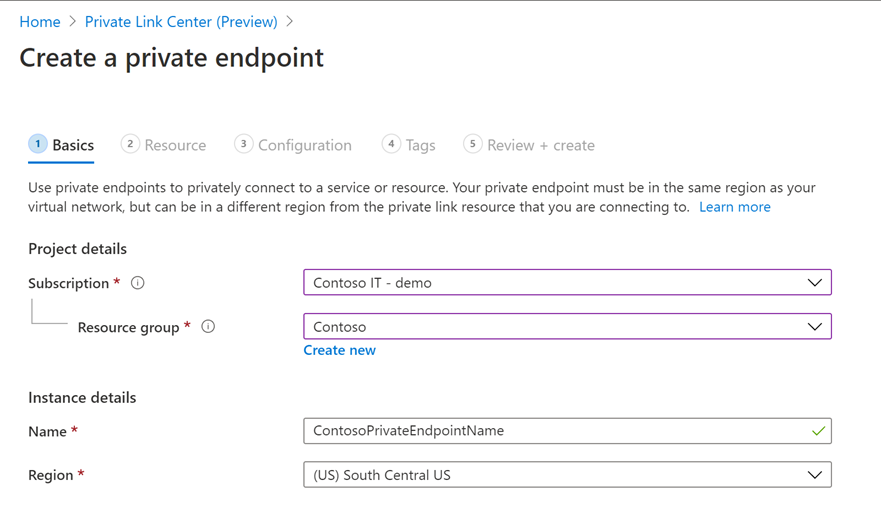

Grundlagen: Geben Sie die grundlegenden Details für Ihre privaten Endpunkte ein. Die Region muss mit der der Quellcomputer identisch sein.

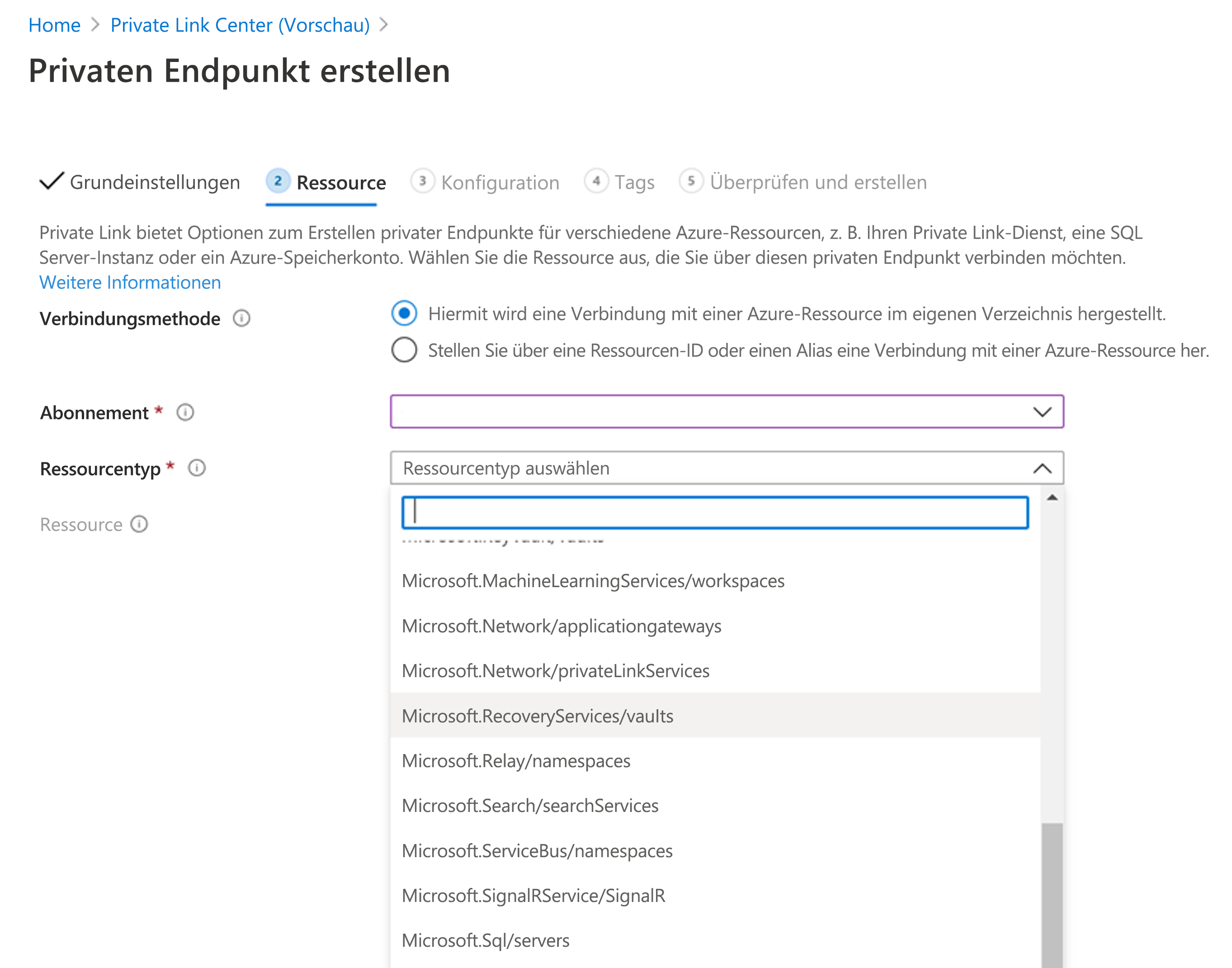

Ressource: Auf dieser Registerkarte müssen Sie die PaaS-Ressource (Platform-as-a-Service) angeben, für die Sie eine Verbindung herstellen möchten. Wählen Sie Microsoft.RecoveryServices/vaults als Ressourcentyp für Ihr ausgewähltes Abonnement aus. Legen Sie anschließend den Namen Ihres Recovery Services-Tresors auf Ressource fest, und wählen Sie Azure Site Recovery als Zielunterressource aus.

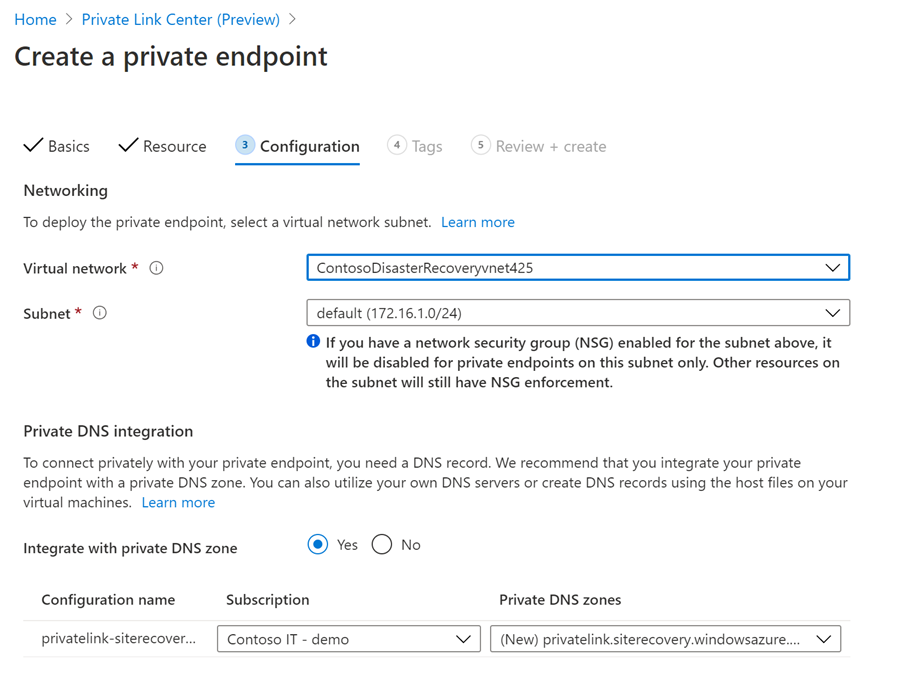

Konfiguration: Geben Sie in der Konfiguration das virtuelle Netzwerk und Subnetz an, in dem der private Endpunkt erstellt werden soll. Dieses virtuelle Netzwerk ist das Netzwerk, in dem der virtuelle Computer vorhanden ist. Aktivieren Sie die Integration mit einer privaten DNS-Zone, indem Sie auf Ja klicken. Wählen Sie eine bereits erstellte DNS-Zone aus, oder erstellen Sie eine neue. Wenn Sie auf Ja klicken, wird die Zone automatisch mit dem virtuellen Quellnetzwerk verknüpft, und es werden die DNS-Einträge für die DNS-Auflösung der neuen IP-Adressen und vollqualifizierten Domänennamen hinzugefügt, die für den privaten Endpunkt erstellt wurden.

Stellen Sie sicher, dass Sie für jeden neuen privaten Endpunkt, der eine Verbindung mit dem gleichen Tresor herstellt, eine neue DNS-Zone erstellen. Wenn Sie eine vorhandene private DNS-Zone auswählen, werden die vorherigen CNAME-Einträge überschrieben. Lesen Sie den Leitfaden für private Endpunkte, bevor Sie fortfahren.

Wenn Ihre Umgebung auf einem Hub-Spoke-Modell basiert, benötigen Sie nur einen privaten Endpunkt und eine private DNS-Zone für das gesamte Setup, da das Peering für alle virtuellen Netzwerke bereits aktiviert ist. Weitere Informationen finden Sie unter DNS-Konfiguration für private Azure-Endpunkte.

Befolgen Sie die Schritte unter Erstellen privater DNS-Zonen und manuelles Hinzufügen von DNS-Einträgen, um die private DNS-Zone manuell zu erstellen.

Tags: Optional können Sie Tags für Ihren privaten Endpunkt hinzufügen.

Review + create: Klicken Sie nach Abschluss der Validierung auf Erstellen, um den privaten Endpunkt zu erstellen.

Nachdem der private Endpunkt erstellt wurde, werden dem privaten Endpunkt fünf vollqualifizierte Domänennamen hinzugefügt. Diese Links ermöglichen den Computern im virtuellen Netzwerk den Zugriff auf alle erforderlichen Site Recovery-Microservices im Kontext des Tresors. Wenn Sie später die Replikation aktivieren, werden dem gleichen privaten Endpunkt zwei zusätzliche vollständig qualifizierte Domänennamen hinzugefügt.

Die fünf Domänennamen werden nach folgendem Muster formatiert:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.privatelink.siterecovery.windowsazure.com

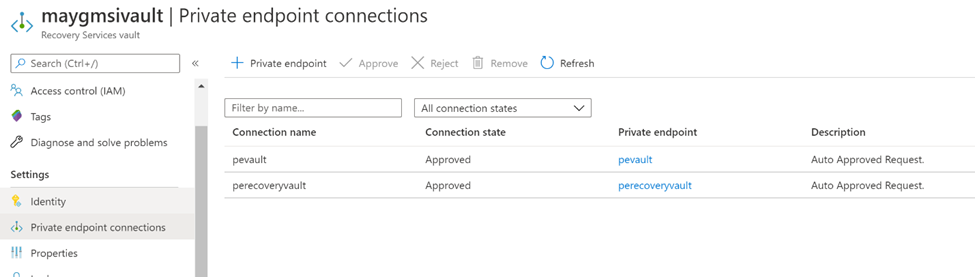

Genehmigen privater Endpunkte für Site Recovery

Wenn der Benutzer, der den privaten Endpunkt erstellt, auch der Besitzer des Recovery Services-Tresors ist, wird der zuvor erstellte private Endpunkt innerhalb weniger Minuten automatisch genehmigt. Andernfalls muss der Besitzer des Tresors den privaten Endpunkt genehmigen, bevor Sie diesen nutzen können. Navigieren Sie auf der Seite des Wiederherstellungstresors unter „Einstellungen“ zu Verbindungen mit privatem Endpunkt, um eine angeforderte private Endpunktverbindung zu genehmigen oder zu verweigern.

Sie können zur privaten Endpunktressource wechseln, um den Status der Verbindung zu überprüfen, bevor Sie fortfahren.

(Optional) Erstellen privater Endpunkte für das Cachespeicherkonto

Es kann ein privater Endpunkt für Azure Storage verwendet werden. Das Erstellen privater Endpunkte für den Speicherzugriff ist für die Azure Site Recovery-Replikation optional. Beim Erstellen eines privaten Endpunkts für den Speicher gelten die folgenden Anforderungen:

- Sie benötigen einen privaten Endpunkt für das Cache-/Protokollspeicherkonto in Ihrem virtuellen Quellnetzwerk.

- Zum Zeitpunkt des erneuten Schutzes der Computer, für die ein Failover ausgeführt wurde, benötigen Sie einen zweiten privaten Endpunkt im Wiederherstellungsnetzwerk. Dieser private Endpunkt ist für das neue Speicherkonto bestimmt, das in der Zielregion erstellt wird.

Hinweis

Auch wenn keine privaten Endpunkte im Speicherkonto aktiviert sind, wäre der Schutz erfolgreich. Der Replikationsdatenverkehr würde jedoch zu den öffentlichen Endpunkten von Azure Site Recovery geleitet. Um sicherzustellen, dass der Replikationsdatenverkehr über private Links fließt, müssen private Endpunkte für das Speicherkonto aktiviert sein.

Hinweis

Private Speicherendpunkte können nur in Speicherkonten mit dem Tarif Universell v2 erstellt werden. Preisinformationen finden Sie unter Standardpreise für Seitenblobs.

Befolgen Sie den Leitfaden zur Erstellung von privatem Speicher, um ein Speicherkonto mit privatem Endpunkt zu erstellen. Klicken Sie auf Ja, um die Integration mit einer privaten DNS-Zone zu aktivieren. Wählen Sie eine bereits erstellte DNS-Zone aus, oder erstellen Sie eine neue.

Erteilen der erforderlichen Berechtigungen für den Tresor

Wenn Ihre virtuellen Computer verwaltete Datenträger verwenden, müssen Sie die Berechtigungen der verwalteten Identität nur den Cachespeicherkonten erteilen. Wenn die virtuellen Computer verwaltete Datenträger verwenden, müssen Sie die Berechtigungen der verwalteten Identität den Quell-, Cache- und Zielspeicherkonten erteilen. In diesem Fall müssen Sie das Zielspeicherkonto im Voraus erstellen.

Bevor Sie die Replikation virtueller Computer aktivieren, benötigt die verwaltete Identität des Tresors je nach Art des Speicherkontos folgende Rollenberechtigungen:

- Resource Manager-basierte Speicherkonten (Standard):

- Resource Manager-basierte Speicherkonten (Premium):

- Klassische Speicherkonten:

In den folgenden Schritten wird beschrieben, wie Sie Ihren Speicherkonten nacheinander eine Rollenzuweisung hinzufügen. Ausführliche Informationen finden Sie unter Zuweisen von Azure-Rollen über das Azure-Portal.

Navigieren Sie im Azure-Portal zu dem Cachespeicherkonto, das Sie erstellt haben.

Wählen Sie die Option Zugriffssteuerung (IAM) aus.

Wählen Sie Hinzufügen > Rollenzuweisung hinzufügen aus.

Wählen Sie auf der Registerkarte Rolle eine der Rollen aus, die am Anfang dieses Abschnitts aufgeführt sind.

Wählen Sie auf der Registerkarte Mitglieder die Option Verwaltete Identität und dann Mitglieder auswählen aus.

Wählen Sie Ihr Azure-Abonnement.

Wählen Sie Systemseitig zugewiesene verwaltete Identität aus, suchen Sie nach einem Tresor, und wählen Sie diesen aus.

Wählen Sie auf der Registerkarte Überprüfen und zuweisen die Option Überprüfen und zuweisen aus, um die Rolle zuzuweisen.

Zusätzlich zu diesen Berechtigungen müssen Sie auch den Zugriff auf vertrauenswürdige Microsoft-Dienste zulassen. Gehen Sie dazu folgendermaßen vor:

Wechseln Sie zu Firewalls und virtuelle Netzwerke.

Wählen Sie unter Ausnahmen die Option Vertrauenswürdigen Microsoft-Diensten den Zugriff auf dieses Speicherkonto erlauben aus.

Schützen Ihrer virtuellen Computer

Nachdem alle oben aufgeführten Konfigurationen abgeschlossen sind, können Sie die Replikation für Ihre virtuellen Computer fortsetzen. Alle Site Recovery-Vorgänge funktionieren ohne weitere Schritte, wenn die DNS-Integration beim Erstellen privater Endpunkte im Tresor verwendet wurde. Wenn die DNS-Zonen jedoch manuell erstellt und konfiguriert werden, sind zusätzliche Schritte erforderlich, um nach dem Aktivieren der Replikation den Quell- und Ziel-DNS-Zonen bestimmte DNS-Einträge hinzuzufügen. Weitere Informationen finden Sie unter Erstellen privater DNS-Zonen und manuelles Hinzufügen von DNS-Einträgen.

Erstellen privater DNS-Zonen und manuelles Hinzufügen von DNS-Einträgen

Wenn Sie die Option für die Integration mit privaten DNS-Zonen nicht bei der Erstellung des privaten Endpunkts für den Tresor ausgewählt haben, befolgen Sie diese Schritte:

Erstellen Sie eine private DNS-Zone, um dem Mobilitäts-Agent das Auflösen voll qualifizierter Private Link-Domänennamen in private IPs zu ermöglichen.

Erstellen einer privaten DNS-Zone

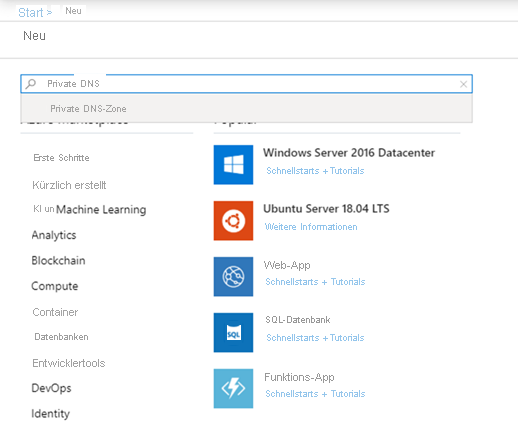

Suchen Sie auf der Suchleiste Alle Dienste nach „Private DNS-Zone“, und wählen Sie aus der Dropdownliste „Private DNS-Zonen“ aus.

Klicken Sie auf der Seite Private DNS-Zonen auf die Schaltfläche +Hinzufügen, um mit dem Erstellen einer neuen Zone zu beginnen.

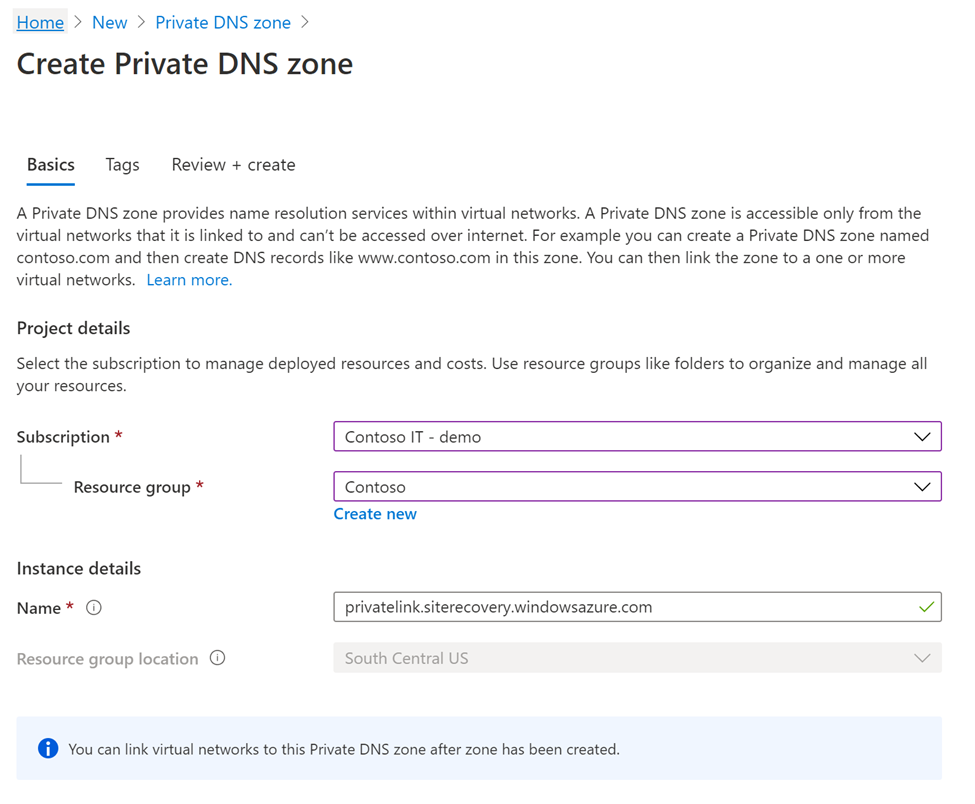

Geben Sie auf der Seite „Private DNS-Zone erstellen“ die erforderlichen Details ein. Geben Sie den Namen der privaten DNS-Zone im Format

privatelink.siterecovery.windowsazure.comein. Sie können eine beliebige Ressourcengruppe und ein beliebiges Abonnements auswählen, um diese zu erstellen.

Überprüfen und erstellen Sie die DNS-Zone anschließend über die Registerkarte Überprüfen + erstellen.

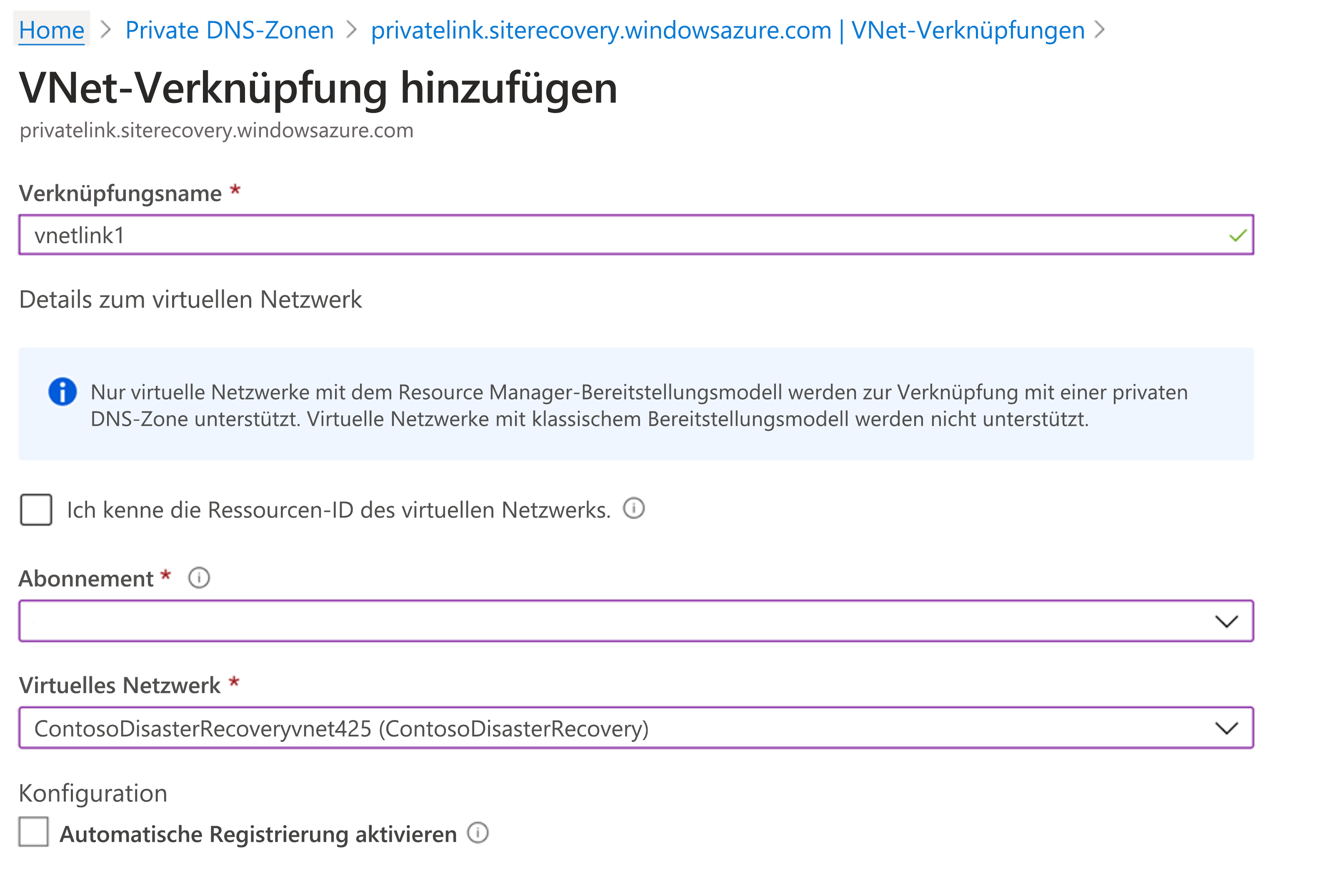

Verknüpfen einer privaten DNS-Zone mit Ihrem virtuellen Netzwerk

Die zuvor erstellten privaten DNS-Zonen müssen nun mit dem virtuellen Netzwerk verbunden werden, in dem sich Ihre Server derzeit befinden. Außerdem müssen Sie die private DNS-Zone im Voraus mit dem virtuellen Zielnetzwerk verknüpfen.

Wechseln Sie zu der privaten DNS-Zone, die Sie im vorherigen Schritt erstellt haben, und navigieren Sie dann auf der linken Seite zu VNET-Verknüpfungen. Wählen Sie dort die Schaltfläche +Hinzufügen aus.

Geben Sie die erforderlichen Details ein. Die Felder Abonnement und Virtuelles Netzwerk müssen mit entsprechenden Angaben zum virtuellen Netzwerk Ihrer Server ausgefüllt werden. Die anderen Felder müssen unverändert bleiben.

Hinzufügen von DNS-Einträgen

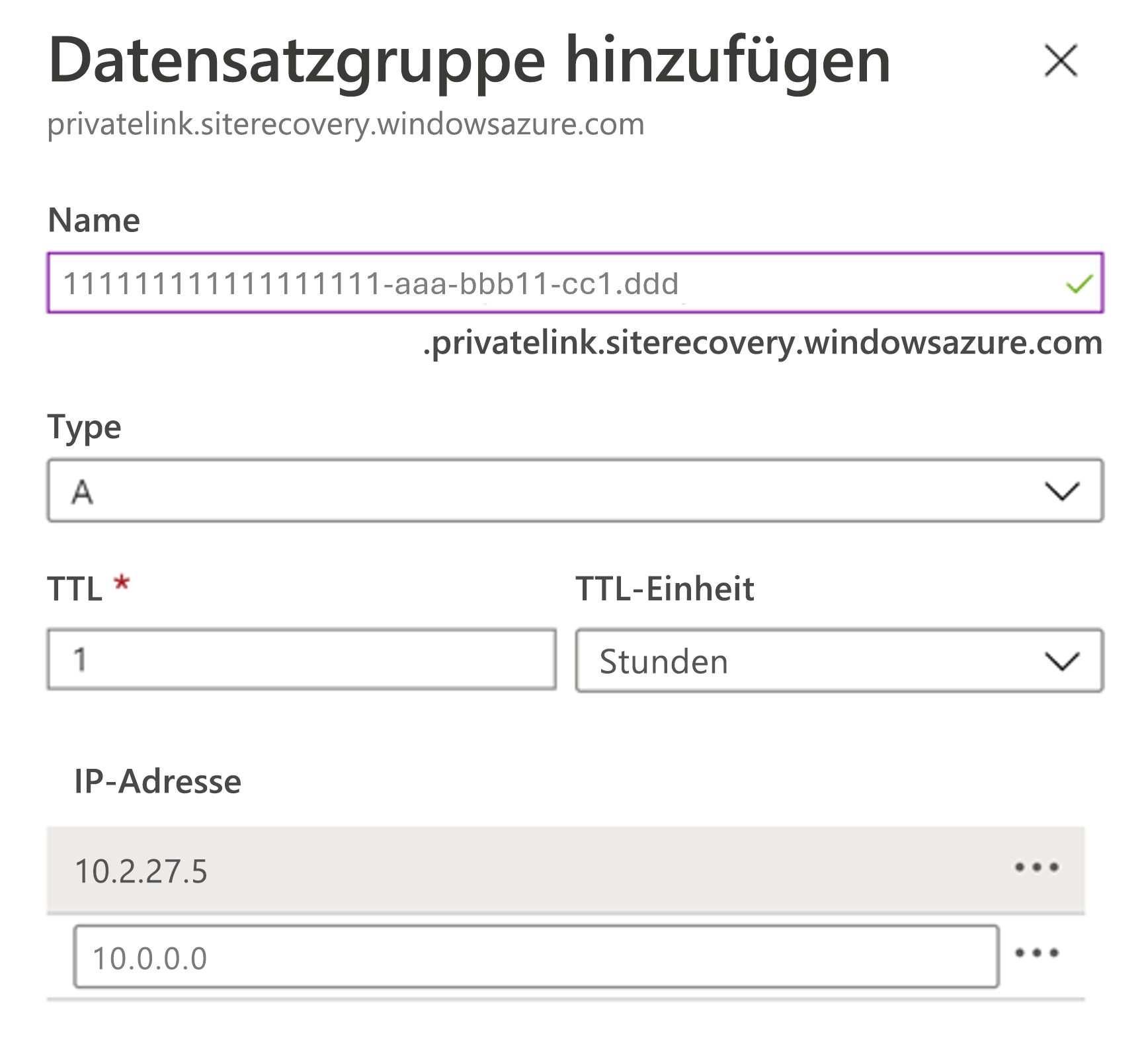

Sobald Sie die erforderlichen privaten DNS-Zonen und die privaten Endpunkte erstellt haben, müssen Sie Ihren DNS-Zonen DNS-Einträge hinzufügen.

Hinweis

Wenn Sie eine benutzerdefinierte private DNS-Zone verwenden, müssen Sie dafür sorgen, dass ähnliche Einträge wie folgt ergänzt werden.

Hierfür müssen Sie Einträge für jeden vollqualifizierten Domänennamen im privaten Endpunkt in der privaten DNS-Zone erstellen.

Wechseln Sie zu Ihrer privaten DNS-Zone, und navigieren Sie auf der linken Seite zum Abschnitt Übersicht. Wählen Sie dort +Ressourceneintragssatz aus, um mit dem Hinzufügen von Einträgen zu beginnen.

Fügen Sie auf der daraufhin geöffneten Seite „Datensatzgruppe hinzufügen“ für jeden vollqualifizierten Domänennamen und jede private IP-Adresse einen A-Eintrag hinzu. Die Liste der vollqualifizierten Domänennamen und IP-Adressen finden Sie auf der Seite „Privater Endpunkt“ unter Übersicht. Wie im nachstehenden Beispiel veranschaulicht wird, wird der erste vollqualifizierte Domänenname aus dem privaten Endpunkt der in der privaten DNS-Zone festgelegten Datensatzgruppe hinzugefügt.

Diese vollqualifizierten Domänennamen entsprechen folgendem Muster:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.privatelink.siterecovery.windowsazure.com

Hinweis

Nachdem Sie die Replikation aktiviert haben, werden zwei weitere vollständig qualifizierte Domänennamen in beiden Regionen auf den privaten Endpunkten erstellt. Stellen Sie sicher, dass Sie auch die DNS-Einträge für diese neu erstellten vollständig qualifizierten Domänennamen hinzufügen. Eine statische IP-Adresse für den privaten Azure Site Recovery-Endpunkt wird nicht unterstützt.

Nächste Schritte

Sie haben Ihre privaten Endpunkte jetzt erfolgreich für die Replikation virtueller Computer aktiviert. Weitere Informationen finden Sie auf den folgenden Seiten: