Einrichten von Microsoft Entra ID für die Clientauthentifizierung

Warnung

Derzeit sind Microsoft Entra-Clientauthentifizierung und der verwaltete Identitätstokendienst in Linux nicht kompatibel.

Für Cluster, die auf Azure ausgeführt werden, wird die Microsoft Entra-ID empfohlen, den Zugriff auf Verwaltungsendpunkte zu sichern. In diesem Artikel wird die Einrichtung von Microsoft Entra ID zum Authentifizieren von Clients für einen Service Fabric-Cluster beschrieben.

Vor der Clustererstellung müssen folgende Schritte unter Linux ausgeführt werden. Unter Windows haben Sie auch die Möglichkeit, die Microsoft Entra-Authentifizierung für einen bestehenden Cluster zu konfigurieren.

In diesem Artikel bezieht sich der Begriff „Anwendung“ auf Microsoft Entra-Anwendungen und nicht auf Service Fabric-Anwendungen. Die Unterscheidung wird bei Bedarf vorgenommen. Mit Microsoft Entra ID können Organisationen (so genannte Mandanten) den Benutzerzugriff auf Anwendungen verwalten.

Service Fabric-Cluster bieten unterschiedliche Einstiegspunkte für ihre Verwaltungsfunktionen. Hierzu zählen etwa Service Fabric Explorer (webbasiert) und Visual Studio. Daher erstellen Sie zwei Microsoft Entra-Anwendungen, um den Zugriff auf den Cluster zu steuern: eine Webanwendung und eine native Anwendung. Nachdem die Anwendungen erstellt wurden, weisen Sie Benutzer zu schreibgeschützten Rollen und Administratorrollen zu.

Hinweis

Zu diesem Zeitpunkt unterstützt Service Fabric die Microsoft Entra-Authentifizierung für den Speicher nicht.

Hinweis

Es ist ein bekanntes Problem, dass Anwendungen und Knoten in Linux Microsoft Entra ID-fähigen Clustern nicht im Azure-Portal angezeigt werden können.

Hinweis

Microsoft Entra ID erfordert jetzt, dass eine Herausgeberdomäne der Anwendung (App-Registrierung) überprüft wird, oder die Verwendung des Standardschemas. Weitere Informationen finden Sie unter Konfigurieren der Herausgeberdomäne einer Anwendung und AppId-URI in Anwendungen mit einem einzelnen Mandanten erfordert Verwendung des Standardschemas oder von überprüften Domänen.

Hinweis

Ab Service Fabric 11.0 erfordert Service Fabric Explorer anstelle eines Webumleitungs-URI einen URI für die Umleitung von Single-Page-Webanwendungen.

Voraussetzungen

In diesem Artikel wird davon ausgegangen, dass Sie bereits einen Mandanten erstellt haben. Falls nicht, lesen Sie zunächst, wie Sie einen Microsoft Entra-Mandanten erhalten. Wir haben eine Reihe von Windows PowerShell-Skripts erstellt, um einige Schritte der Konfiguration von Microsoft Entra ID mit einem Service Fabric-Cluster zu vereinfachen. Einige Aktionen erfordern Zugriff auf Administratorebene auf Microsoft Entra-ID. Wenn das Skript den Fehler 401 oder 403 „Authorization_RequestDenied“ aufweist, muss ein Administrator das Skript ausführen.

- Authentifizieren Sie sich mit Azure-Administratorberechtigungen.

- Klonen Sie das Repository auf Ihren Computer.

- Stellen Sie sicher, dass Sie die Voraussetzungen für die Installation der Skripts erfüllen.

Erstellen von Microsoft Entra-Anwendungen und Zuweisen von Benutzern zu Rollen

Wir verwenden die Skripts zur Erstellung von zwei Microsoft Entra-Anwendungen, um den Zugriff auf den Cluster zu steuern: eine Webanwendung und eine native Anwendung. Nachdem Sie die Anwendungen für Ihren Cluster erstellt haben, müssen Sie Benutzer für die von Service Fabric unterstützten Rollen erstellen: „read-only“ (schreibgeschützt) und „admin“ (Administrator).

SetupApplications.ps1

Führen Sie SetupApplications.ps1 aus, und geben Sie die Mandanten-ID, den Clusternamen, den Webanwendungs-URI und die Antwort-URL der Webanwendung als Parameter an. Verwenden Sie „-remove“, um die App-Registrierungen zu entfernen. Mit -logFile <log file path> wird ein Transkriptprotokoll generiert. Weitere Informationen finden Sie in der Skripthilfe (help .\setupApplications.ps1 -full). Das Skript erstellt die Webanwendung und die native Anwendung, die Ihren Service Fabric-Cluster darstellen. Für die beiden neuen App-Registrierungseinträge wird das folgende Format verwendet:

- ClusterName-_Cluster

- ClusterName_Client

Hinweis

Für nationale Clouds (etwa Azure Government, Microsoft Azure operated by 21Vianet oder Azure Deutschland) geben Sie den Parameter -Location an.

Parameter

tenantId: Ihre TenantId können Sie mithilfe des PowerShell-Befehls

Get-AzureSubscriptionermitteln. Wenn Sie diesen Befehl ausführen, wird die Mandanten-ID für jedes Abonnement angezeigt.clusterName: ClusterName wird als Präfix für durch das Skript erstellte Microsoft Entra-Anwendungen verwendet. Der Wert muss nicht exakt dem tatsächlichen Clusternamen entsprechen. Er dient lediglich zur Vereinfachung der Zuordnung von Microsoft Entra Artefakten zu dem Service Fabric-Cluster, mit dem sie verwendet werden.

SpaApplicationReplyUrl: SpaApplicationReplyUrl ist der Standardendpunkt, den Microsoft Entra ID nach Abschluss des Anmeldeprozesses an Ihre Benutzer zurückgibt. Legen Sie diesen Endpunkt auf den Service Fabric Explorer-Endpunkt für Ihren Cluster fest. Wenn Sie Microsoft Entra Anwendungen erstellen, um einen bestehenden Cluster darzustellen, stellen Sie sicher, dass diese URL mit dem Endpunkt Ihres bestehenden Clusters übereinstimmt. Wenn Sie Anwendungen für einen neuen Cluster erstellen, planen Sie den Endpunkt für Ihr Cluster und achten Sie darauf, nicht den Endpunkt eines bestehenden Clusters zu verwenden. Standardmäßig ist der Service Fabric Explorer-Endpunkt

https://<cluster_domain>:19080/Explorer/index.html.webApplicationUri: WebApplicationUri ist entweder der URI einer verifizierten Domäne oder ein URI, der das API-Schemaformat „API://{{Mandanten-ID}}/{{Clustername}}“ verwendet. Weitere Informationen finden Sie unter AppId-URI in Anwendungen mit einem einzelnen Mandanten erfordert die Verwendung des Standardschemas oder überprüfter Domänen.

API-Beispielschema: API://0e3d2646-78b3-4711-b8be-74a381d9890c/mysftestcluster

Beispiel für „SetupApplications.ps1“

# if using cloud shell

# cd clouddrive

# git clone https://github.com/Azure-Samples/service-fabric-aad-helpers

# cd service-fabric-aad-helpers

# code .

$tenantId = '0e3d2646-78b3-4711-b8be-74a381d9890c'

$clusterName = 'mysftestcluster'

$spaApplicationReplyUrl = 'https://mysftestcluster.eastus.cloudapp.azure.com:19080/Explorer/index.html' # <--- client browser redirect url

#$webApplicationUri = 'https://mysftestcluster.contoso.com' # <--- must be verified domain due to AAD changes

$webApplicationUri = "API://$tenantId/$clusterName" # <--- doesn't have to be verified domain

$configObj = .\SetupApplications.ps1 -TenantId $tenantId `

-ClusterName $clusterName `

-SpaApplicationReplyUrl $spaApplicationReplyUrl `

-AddResourceAccess `

-WebApplicationUri $webApplicationUri `

-Verbose

Das Skript gibt die $configObj-Variable für nachfolgende Befehle sowie den JSON-Code aus, der von der Azure Resource Manager-Vorlage benötigt wird. Kopieren Sie die JSON-Ausgabe, und verwenden Sie sie beim Erstellen eines neuen oder Ändern eines vorhandenen Clusters wie unter Erstellen des für Microsoft Entra ID aktivierten Clusters beschrieben.

Beispielausgabe von „SetupApplications.ps1“

Name Value

---- -----

WebAppId f263fd84-ec9e-44c0-a419-673b1b9fd345

TenantId 0e3d2646-78b3-4711-b8be-74a381d9890c

ServicePrincipalId 3d10f55b-1876-4a62-87db-189bfc54a9f2

NativeClientAppId b22cc0e2-7c4e-480c-89f5-25f768ecb439

-----ARM template-----

"azureActiveDirectory": {

"tenantId":"0e3d2646-78b3-4711-b8be-74a381d9890c",

"clusterApplication":"f263fd84-ec9e-44c0-a419-673b1b9fd345",

"clientApplication":"b22cc0e2-7c4e-480c-89f5-25f768ecb439"

},

azureActiveDirectory-Parameterobjekt-JSON

"azureActiveDirectory": {

"tenantId":"<guid>",

"clusterApplication":"<guid>",

"clientApplication":"<guid>"

},

SetupUser.ps1

„SetupUser.ps1“ wird verwendet, um der neu erstellten App-Registrierung Benutzerkonten mit der oben erwähnten $configObj-Ausgabevariablen hinzuzufügen. Geben Sie den Benutzernamen für das Benutzerkonto an, das mit der App-Registrierung konfiguriert werden soll, und geben Sie „isAdmin“ als Administratorberechtigung an. Wenn das Benutzerkonto neu ist, geben Sie auch das temporäre Kennwort für den neuen Benutzer an. Das Kennwort muss bei der ersten Anmeldung geändert werden. Wenn Sie „-remove“ verwenden, entfernen Sie das Benutzerkonto und nicht nur die App-Registrierung.

SetupUser.ps1-Benutzerbeispiel (Leseberechtigung)

.\SetupUser.ps1 -ConfigObj $configobj `

-UserName 'TestUser' `

-Password 'P@ssword!123' `

-Verbose

SetupUser.ps1-Administratorbeispiel (Lese-/Schreibberechtigung)

.\SetupUser.ps1 -ConfigObj $configobj `

-UserName 'TestAdmin' `

-Password 'P@ssword!123' `

-IsAdmin `

-Verbose

SetupClusterResource.ps1

„SetupClusterResource.ps1“ kann optional verwendet werden, um eine vorhandene ARM-Vorlage der Clusterressource zu exportieren, die Konfiguration von „azureActiveDirectory“ hinzuzufügen bzw. zu ändern und die Vorlage erneut bereitzustellen. Verwenden Sie „-Whatif“, um nur die Vorlage zu exportieren und zu ändern, aber keine Konfigurationsänderung erneut bereitzustellen. Für dieses Skript ist das Azure-Modul „Az“ sowie der Name der Ressourcengruppe für den Cluster erforderlich.

-whatIf-Beispiel von SetupClusterResource.ps1

# requires azure module 'az'

# install-module az

$resourceGroupName = 'mysftestcluster'

.\SetupClusterResource.ps1 -configObj $configObj `

-resourceGroupName $resourceGroupName `

-WhatIf

Nachdem die Vorlage überprüft wurde und bereit für die Verarbeitung ist, führen Sie entweder das Skript ohne „-WhatIf“ erneut aus, oder verwenden Sie das PowerShell-Cmdlet „New-AzResourceGroupDeployment“ zum Bereitstellen der Vorlage.

Beispiel für SetupClusterResource.ps1

$resourceGroupName = 'mysftestcluster'

.\SetupClusterResource.ps1 -configObj $configObj `

-resourceGroupName $resourceGroupName

Hinweis

Aktualisieren Sie ARM-Vorlagen oder Skripts für die Clusterbereitstellung mit neuen Microsoft Entra-Konfigurationsänderungen der Clusterressource.

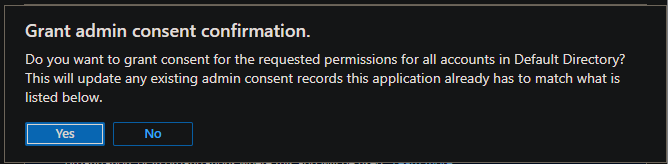

Erteilen von Administratoreinwilligung

Es kann erforderlich sein, „Administratoreinwilligung“ für die „API-Berechtigungen“ zu erteilen, die konfiguriert werden. Navigieren Sie zum Blatt Azure-App-Registrierungen, und fügen Sie dem Filter den Namen des Clusters hinzu. Öffnen Sie für beide Registrierungen „API-Berechtigungen“, und wählen Sie „Administratoreinwilligung erteilen für“ aus, wenn verfügbar.

Überprüfen der Microsoft Entra-Konfiguration

Navigieren Sie zur Service Fabric Explorer-URL (SFX). Dieser sollte mit dem Parameter spaApplicationReplyUrl identisch sein. Ein Dialogfeld zur Azure-Authentifizierung sollte angezeigt werden. Melden Sie sich mit einem Konto an, das mit der neuen Microsoft Entra-Konfiguration konfiguriert ist. Stellen Sie sicher, dass das Administratorkonto über Lese-/Schreibzugriff und der Benutzer über Lesezugriff verfügt. Jede Änderung am Cluster, z. B. die Ausführung einer Aktion, ist eine administrative Aktion.

Problembehandlung bei der Einrichtung von Microsoft Entra ID

Das Einrichten und Verwenden von Microsoft Entra ID ist unter Umständen recht schwierig. Im Folgenden finden Sie daher einige Hinweise, wie Sie Probleme beheben können. Die PowerShell-Transkriptprotokollierung kann mithilfe des Arguments „-logFile“ für SetupApplications.ps1- und SetupUser.ps1-Skripts aktiviert werden, um die Ausgabe zu überprüfen.

Hinweis

Durch die Migration der Identitätsplattformen (ADAL zu MSAL), die Ablösung von AzureRM durch Azure AZ und die Unterstützung mehrerer PowerShell-Versionen sind die Abhängigkeiten möglicherweise nicht immer richtig oder auf dem neuesten Stand, was zu Fehlern bei der Skriptausführung führt. Das Ausführen von PowerShell-Befehlen und Skripts aus Azure Cloud Shell reduziert das Potenzial für Fehler mit automatischer Sitzungsauthentifizierung und verwalteter Identität.

Request_BadRequest

Problem

Kein gültiges Referenzupdate. HTTP-Statuscode: 400.

VERBOSE: POST with 157-byte payload

VERBOSE: received -byte response of content type application/json

>> TerminatingError(Invoke-WebRequest): "{"error":{"code":"Request_BadRequest","message":"Not a valid reference update.","innerError":{"date":"2022-09-11T22:17:16","request-id":"61fadb2a-478b-4483-8f23-d17e13732104","client-request-id":"61fadb2a-478b-4483-8f23-d17e13732104"}}}"

confirm-graphApiRetry returning:True

VERBOSE: invoke-graphApiCall status: 400

exception:

Response status code doesn't indicate success: 400 (Bad Request).

Invoke-WebRequest: /home/<user>/clouddrive/service-fabric-aad-helpers/Common.ps1:239

Line |

239 | … $result = Invoke-WebRequest $uri -Method $method -Headers $headers …

| ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

| {"error":{"code":"Request_BadRequest","message":"Not a valid reference update.","innerError":{"date":"2022-09-11T22:17:16","request-id":"61fadb2a-478b-4483-8f23-d17e13732104","client-request-id":"61fadb2a-478b-4483-8f23-d17e13732104"}}}

at invoke-graphApiCall, /home/<user>/clouddrive/service-fabric-aad-helpers/Common.ps1: line 239

at invoke-graphApi, /home/<user>/clouddrive/service-fabric-aad-helpers/Common.ps1: line 275

at add-roleAssignment, /home/<user>/clouddrive/service-fabric-aad-helpers/SetupUser.ps1: line 193

at add-user, /home/<user>/clouddrive/service-fabric-aad-helpers/SetupUser.ps1: line 244

at enable-AADUser, /home/<user>/clouddrive/service-fabric-aad-helpers/SetupUser.ps1: line 178

at main, /home/<user>/clouddrive/service-fabric-aad-helpers/SetupUser.ps1: line 136

at <ScriptBlock>, /home/<user>/clouddrive/service-fabric-aad-helpers/SetupUser.ps1: line 378

at <ScriptBlock>, /home/<user>/clouddrive/aad-test.ps1: line 43

at <ScriptBlock>, <No file>: line 1

WARNING: invoke-graphApiCall response status: 400

invoke-graphApi count:0 statuscode:400 -uri https://graph.microsoft.com/v1.0/0e3d2646-78b3-4711-b8be-74a381d9890c/servicePrincipals/3d10f55b-1876-4a62-87db-189bfc54a9f2/appRoleAssignedTo -headers System.Collections.Hashtable -body System.Collections.Hashtable -method post

confirm-graphApiRetry returning:True

`Reason`

Konfigurationsänderungen wurden nicht weitergegeben. Skripts führen Wiederholungsversuche bei bestimmten Anforderungen mit den HTTP-Statuscodes 400 und 404 aus.

Lösung

Skripts führen Wiederholungsversuche bis zu „-timeoutMin“ bei bestimmten Anforderungen mit den HTTP-Statuscodes 400 und 404 aus. Der Standardwert ist 5 Minuten. Das Skript kann bei Bedarf erneut ausgeführt werden.

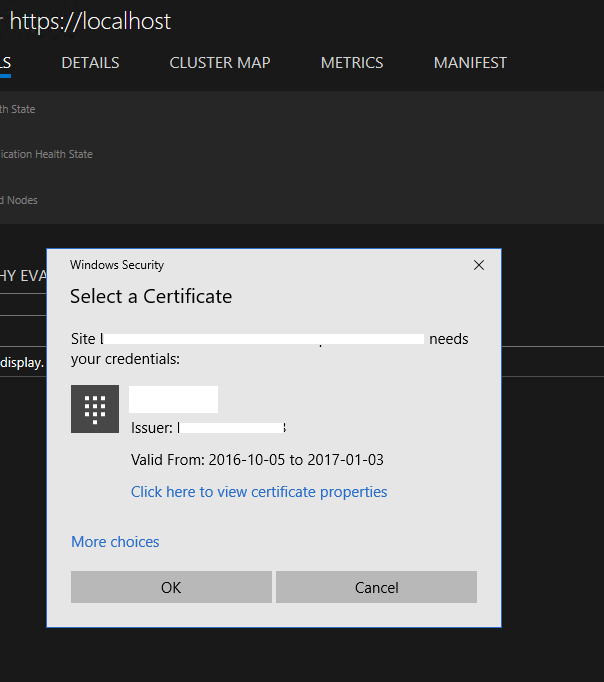

Service Fabric Explorer fordert Sie auf, ein Zertifikat auszuwählen.

Problem

Nach erfolgreicher Anmeldung bei Microsoft Entra ID über Service Fabric Explorer zeigt der Browser wieder die Startseite an und fordert Sie auf, ein Zertifikat auszuwählen.

`Reason`

Dem Benutzer wird keine Rolle in der Microsoft Entra ID-Clusteranwendung zugewiesen. Daher schlägt die Microsoft Entra-Authentifizierung im Service Fabric-Cluster fehl. Service Fabric Explorer greift auf die Zertifikatauthentifizierung zurück.

Lösung

Befolgen Sie die Anweisungen zum Einrichten der Microsoft Entra-ID, und weisen Sie Benutzerrollen zu. Darüber hinaus empfiehlt es sich, „Benutzerzuweisung für den Zugriff auf die App erforderlich“ zu aktivieren, wie dies bei SetupApplications.ps1 der Fall ist.

Beim Herstellen der Verbindung mit PowerShell tritt der folgende Fehler auf: „Die angegebenen Anmeldeinformationen sind ungültig.“

Problem

Wenn Sie die Verbindung mit dem Cluster über PowerShell und unter Verwendung des Sicherheitsmodus „AzureActiveDirectory“ herstellen, tritt nach erfolgreicher Anmeldung bei Microsoft Entra ID folgender Verbindungsfehler auf: „Die angegebenen Anmeldeinformationen sind ungültig.“

Lösung

Siehe vorherige Lösung.

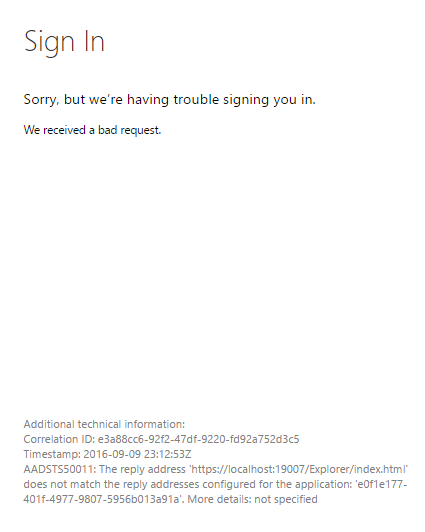

Service Fabric Explorer gibt bei der Anmeldung den folgenden Fehler zurück: „AADSTS50011“

Problem

Wenn Sie versuchen, sich in Service Fabric Explorer bei Microsoft Entra ID anzumelden, wird der Fehler „AADSTS50011“ mit dem Hinweis zurückgegeben, dass die Antwortadresse <URL> nicht den für die Anwendung <GUID> konfigurierten Antwortadressen entspricht.

`Reason`

Die Cluster(web)anwendung für Service Fabric Explorer versucht, sich bei Microsoft Entra ID zu authentifizieren, und gibt im Rahmen der Anforderung die Rückgabe-URL für die Umleitung an. Die URL ist jedoch nicht in der ANTWORT-URL-Liste der Microsoft Entra-Anwendung aufgeführt.

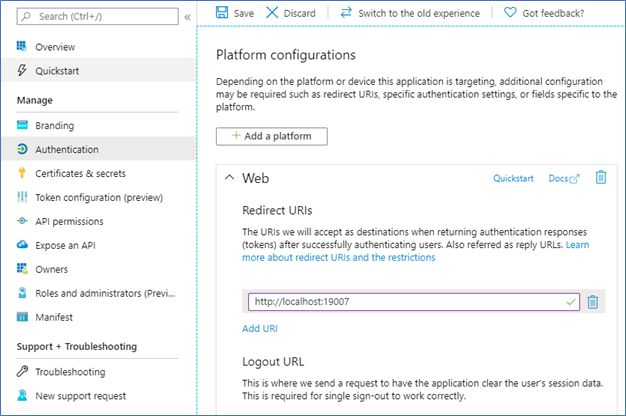

Lösung

Wählen Sie auf der Registrierungsseite der Microsoft Entra-App für Ihren Cluster die Option Authentifizierung, und fügen Sie unter dem Abschnitt URIs umleiten die Service Fabric Explorer-URL zur Liste hinzu. Speichern Sie die Änderung.

Beim Herstellen einer Verbindung mit dem Cluster mithilfe von Microsoft Entra-Authentifizierung über PowerShell wird ein Fehler ausgegeben, wenn Sie sich anmelden: „AADSTS50011“

Problem

Wenn Sie versuchen, mithilfe von Microsoft Entra ID über PowerShell eine Verbindung mit einem Service Fabric-Cluster herzustellen, gibt die Anmeldeseite einen Fehler zurück: „AADSTS50011: Die in der Anforderung angegebene Antwort-URL stimmt nicht mit den für die Anwendung konfigurierten Antwort-URLs überein: <GUID>.“

`Reason`

Ähnlich wie beim vorherigen Problem versucht PowerShell, sich bei Microsoft Entra ID zu authentifizieren, wodurch eine Umleitungs-URL bereitgestellt wird, die nicht in der Liste Antwort-URLs der Microsoft Entra-Anwendung aufgeführt ist.

Lösung

Verwenden Sie den gleichen Vorgang wie für das vorherige Problem. Die URL muss aber auf urn:ietf:wg:oauth:2.0:oob festgelegt werden, eine spezielle Umleitung für Befehlszeilenauthentifizierung.

Die Ausführung des Skripts führt zu einem Fehler im Autorisierungsfehler

Problem

Das PowerShell-Skript kann nicht alle REST-Befehle ausführen, die zum Abschließen der Microsoft Entra-Konfiguration erforderlich sind. Fehler „Authorization_RequestDenied“, „Unzureichende Berechtigungen zum Abschließen des Vorgangs“. Beispielfehler:

Invoke-WebRequest: /home/<user>/clouddrive/service-fabric-aad-helpers/Common.ps1:239

Line |

239 | … $result = Invoke-WebRequest $uri -Method $method -Headers $headers …

| ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

| {"error":{"code":"Authorization_RequestDenied","message":"Insufficient privileges to complete the

| operation.","innerError":{"date":"2022-08-29T14:46:37","request-id":"c4fd3acc-1558-4950-8028-68bb058f7bf0","client-request-id":"c4fd3acc-1558-4950-8028-68bb058f7bf0"}}}

...

invoke-graphApi count:0 statuscode:403 -uri https://graph.microsoft.com/v1.0/72f988bf-86f1-41af-91ab-2d7cd011db47/oauth2PermissionGrants -headers System.Collections.Hashtable -body System.Collections.Hashtable -method post

Write-Error: /home/<user>/clouddrive/service-fabric-aad-helpers/SetupApplications.ps1:364

Line |

364 | assert-notNull $result "aad app service principal oauth permissio …

| ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

| aad app service principal oauth permissions User.Read configuration failed

Write-Error: /home/<user>/clouddrive/service-fabric-aad-helpers/SetupApplications.ps1:656

Line |

656 | main

| ~~~~

| exception: exception: assertion failure: object: message:aad app service principal oauth permissions User.Read configuration failed Exception:

| /home/<user>/clouddrive/service-fabric-aad-helpers/Common.ps1:22 Line | 22 | throw "assertion failure: object:$obj message:$msg" |

| ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ | assertion failure: object: message:aad app service principal oauth permissions User.Read configuration failed

...

`Reason`

Dieser Fehler wird zurückgegeben, wenn das Benutzerkonto, das das Skript ausführt, nicht über die Berechtigungen zum Ausführen des REST-Aufrufs verfügt. Dies kann auftreten, wenn der Benutzer keine Administrator-/Verwaltungs-/Schreibberechtigungen für die Objekte besitzt, die erstellt oder geändert werden.

Lösung

Arbeiten Sie mit einem Administrator des Azure-Mandanten oder von Microsoft Entra ID zusammen, um alle verbleibenden Aktionen auszuführen. Die bereitgestellten Skripts sind idempotent und können daher erneut ausgeführt werden, um den Vorgang abzuschließen.

Verbinden des Clusters mithilfe der Microsoft Entra-Authentifizierung über PowerShell

Verwenden Sie das folgende PowerShell-Befehlsbeispiel, um eine Service Fabric-Clusterverbindung herzustellen:

Connect-ServiceFabricCluster -ConnectionEndpoint <endpoint> -KeepAliveIntervalInSec 10 -AzureActiveDirectory -ServerCertThumbprint <thumbprint>

Weitere Informationen finden Sie unter Connect-ServiceFabricCluster.

Kann ich denselben Microsoft Entra-Mandanten in mehreren Clustern wiederverwenden?

Ja. Denken Sie jedoch daran, die URL von Service Fabric Explorer Ihrer Cluster(web)anwendung hinzuzufügen. Andernfalls funktioniert Service Fabric Explorer nicht.

Warum benötige ich weiterhin ein Serverzertifikat, während die Microsoft Entra-ID aktiviert ist?

„FabricClient“ und „FabricGateway“ führen eine wechselseitige Authentifizierung durch. Bei der Microsoft Entra-Authentifizierung stellt die Microsoft Entra-Integration die Identität des Clients für den Server bereit, und das Serverzertifikat dient für den Client zum Überprüfen der Serveridentität. Weitere Informationen zu Service Fabric-Zertifikaten finden Sie unter X.509-Zertifikate und Service Fabric.

Nächste Schritte

Nach dem Einrichten von Microsoft Entra-Anwendungen und dem Festlegen von Rollen für Benutzer konfigurieren Sie einen Cluster und stellen ihn bereit.