Tutorial: Erkennen von Bedrohungen mithilfe von Analyseregeln in Microsoft Sentinel

Als SIEM-Dienst (Security Information & Event Management) ist Microsoft Sentinel für die Erkennung von Sicherheitsbedrohungen für Ihre Organisation verantwortlich. Dazu werden die riesigen Datenmengen analysiert, die von allen Protokollen Ihres Systems generiert werden.

In diesem Tutorial erfahren Sie, wie Sie eine Microsoft Sentinel-Analyseregel aus einer Vorlage einrichten, um in Ihrer Umgebung nach Exploits des Apache Log4j-Sicherheitsrisikos zu suchen. Die Regel umrahmt Benutzerkonten und IP-Adressen, die in Ihren Protokollen gefunden werden, als nachverfolgbare Entitäten, zeigt wichtige Informationen in den von den Regeln generierten Warnungen an und packt Warnungen als zu untersuchende Incidents.

In diesem Tutorial werden folgende Themen behandelt:

- Erstellen einer Analyseregel aus einer Vorlage

- Anpassen der Abfrage und Einstellungen einer Regel

- Konfigurieren der drei Arten der Warnungs-Anreicherung

- Auswählen automatisierter Reaktionen auf Bedrohungen für Ihre Regeln

Voraussetzungen

Damit Sie dieses Tutorial ausführen können, benötigen Sie folgende Komponenten:

Ein Azure-Abonnement. Erstellen Sie ein Erstellen Sie ein kostenloses Konto, wenn Sie noch keines besitzen.

Ein Log Analytics-Arbeitsbereich mit der darin bereitgestellten Microsoft Sentinel-Lösung und erfassten Daten.

Ein Azure-Benutzer mit der Rolle Microsoft Sentinel-Mitwirkender im Log Analytics-Arbeitsbereich, in dem Microsoft Sentinel bereitgestellt wird.

Auf die folgenden Datenquellen wird in dieser Regel verwiesen. Je mehr dieser Connectors Sie bereitgestellt haben, desto effektiver ist die Regel. Sie müssen mindestens einen aufweisen.

Datenquelle Log Analytics-Tabellen, auf die verwiesen wird Office 365 OfficeActivity (SharePoint)

OfficeActivity (Exchange)

OfficeActivity (Teams)DNS DnsEvents Azure Monitor (VM-Erkenntnisse) VMConnection Cisco ASA CommonSecurityLog (Cisco) Palo Alto Networks (Firewall) CommonSecurityLog (PaloAlto) Sicherheitsereignisse SecurityEvents Microsoft Entra ID SigninLogs

AADNonInteractiveUserSignInLogsAzure Monitor (WireData) WireData Azure Monitor (IIS) W3CIISLog Azure-Aktivität AzureActivity Amazon Web Services AWSCloudTrail Microsoft Defender XDR DeviceNetworkEvents Azure Firewall AzureDiagnostics (Azure Firewall)

Anmelden beim Azure-Portal und bei Microsoft Sentinel

Melden Sie sich beim Azure-Portal an.

Suchen Sie in der Suchleiste nach Microsoft Sentinel, und wählen Sie das Ergebnis aus.

Suchen Sie in der Liste der verfügbaren Microsoft Sentinel-Arbeitsbereiche nach Ihrem Arbeitsbereich, und wählen Sie ihn aus.

Installieren einer Lösung über den Content Hub

Wählen Sie in Microsoft Sentinel im Menü links unter Inhaltsverwaltung die Option Content-Hub aus.

Suchen Sie nach der Lösung Log4j-Sicherheitsrisikoerkennung, und wählen Sie sie aus.

Wählen Sie aus der Symbolleiste am oberen Rand der Seite

Installieren/Aktualisieren aus.

Installieren/Aktualisieren aus.

Erstellen einer geplanten Analyseregel aus einer Vorlage

Wählen Sie in Microsoft Sentinel auf der linken Seite unter Konfiguration die Option Analytics aus.

Wählen Sie auf der Seite Analytics die Registerkarte Regelvorlagen aus.

Geben Sie im Suchfeld oben in der Liste der Regelvorlagen log4j ein.

Wählen Sie in der gefilterten Liste der Vorlagen Log4j-Sicherheitsrisiko-Exploit (auch bekannt als Log4Shell-IP-IOC) aus. Wählen Sie im Detailbereich Regel erstellen aus.

Der Assistent für Analyseregel wird geöffnet.

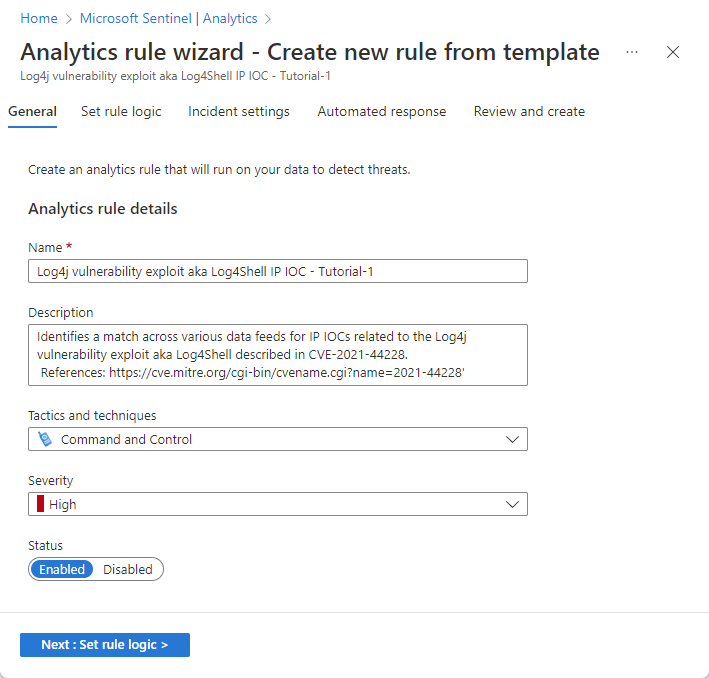

Geben Sie auf der Registerkarte Allgemein im Feld NameLog4j-Sicherheitsrisiko-Exploit (auch bekannt als Log4Shell-IP-IOC) – Tutorial-1 ein.

Lassen Sie die restlichen Felder auf dieser Seite unverändert. Dies sind die Standardwerte, aber die Anpassung des Warnungsnamens wird zu einem späteren Zeitpunkt hinzugefügt.

Wenn Sie die Regel nicht sofort ausführen möchten, wählen Sie Deaktiviert aus. Die Regel wird der Registerkarte Aktive Regeln hinzugefügt, von wo Sie diese bei Bedarf aktivieren können.

Klicken Sie auf Weiter: Regellogik festlegen.

Überprüfen der Regelabfragelogik und Konfiguration der Einstellungen

Überprüfen Sie auf der Registerkarte Regellogik festlegen die Abfrage so, wie sie unter der Überschrift Regelabfrage angezeigt wird.

Um mehr vom Abfragetext auf einmal anzuzeigen, wählen Sie das diagonale Doppelpfeilsymbol in der oberen rechten Ecke des Abfragefensters aus, um das Fenster zu vergrößern.

Weitere Informationen zu KQL finden Sie unter Kusto Query Language (KQL) – Übersicht.

Weitere Ressourcen:

Anreichern von Warnungen mit Entitäten und anderen Details

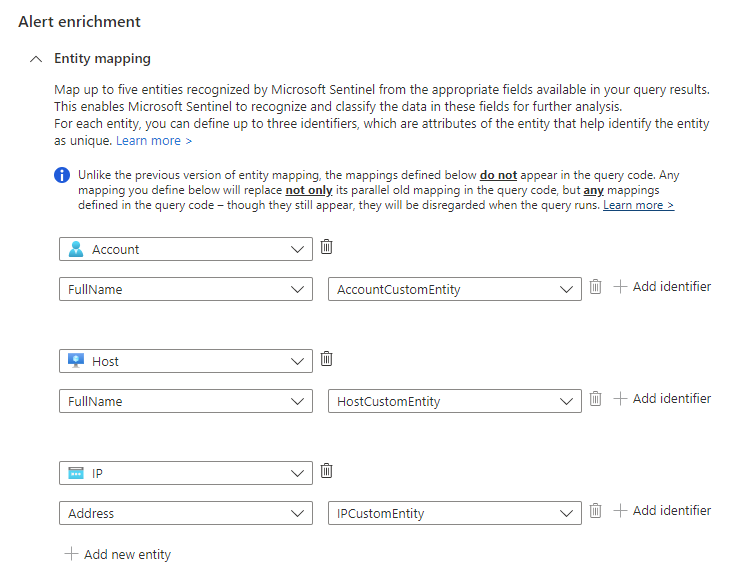

Lassen Sie die Einstellungen unter Warnungsanreicherung für Entitäts-Mapping unverändert. Beachten Sie die drei zugeordneten Entitäten.

Fügen Sie im Abschnitt Benutzerdefinierte Details den Zeitstempel jedes Vorkommens zur Warnung hinzu, sodass Sie ihn direkt in den Warnungsdetails sehen können, ohne einen Drilldown durchführen zu müssen.

- Geben Sie den Zeitstempel in das Feld Schlüssel ein. Dies ist der Eigenschaftenname in der Warnung.

- Wählen Sie den Zeitstempel aus der Dropdown-Liste Wert aus.

Passen Sie im Abschnitt Warnungsdetails den Warnungsnamen so an, dass der Zeitstempel jedes Vorkommens im Warnungstitel angezeigt wird.

Geben Sie im Feld WarnungsnamenformatLog4j-Sicherheitsrisiko-Exploit (auch bekannt als Log4Shell-IP-IOC) im {{Zeitstempel}} ein.

Überprüfen der verbleibenden Einstellungen

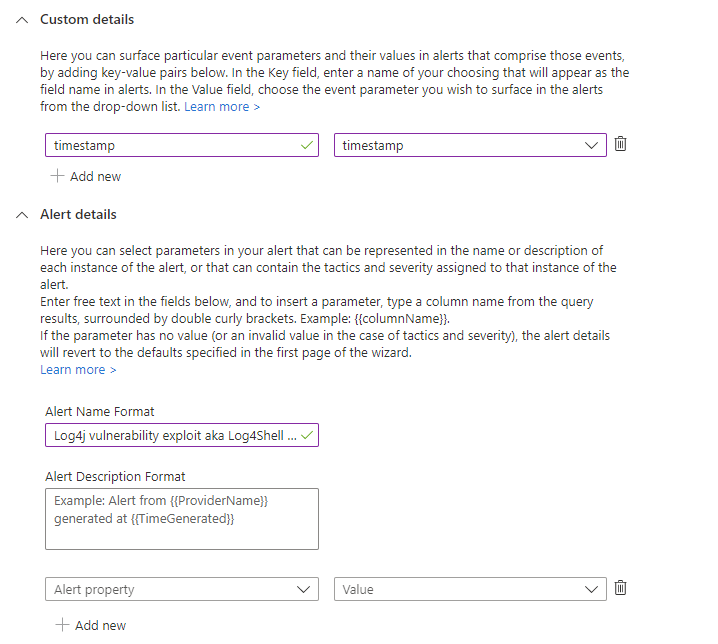

Überprüfen Sie die verbleibenden Einstellungen auf der Registerkarte Regellogik festlegen. Sie müssen nichts ändern, können es aber, wenn Sie beispielsweise das Intervall ändern möchten. Stellen Sie einfach sicher, dass der Rückblickzeitraum mit dem Intervall übereinstimmt, um eine kontinuierliche Abdeckung zu gewährleisten.

Abfrageplanung:

- Führen Sie die Abfrage jede Stunde aus.

- Lookup-Daten der letzten Stunde.

Warnungsschwellenwert:

- Generieren Sie eine Warnung, wenn die Anzahl der Abfrageergebnisse größer als 0 ist.

Ereignisgruppierung:

- Konfigurieren Sie, wie Ergebnisse von Regelabfragen in Warnungen gruppiert werden: Gruppieren Sie alle Ereignisse in einer einzigen Warnung.

Unterdrückung:

- Beenden Sie die Ausführung der Abfrage, wenn eine Warnung generiert wurde: Off.

Wählen Sie Weiter: Incident-Einstellungen aus.

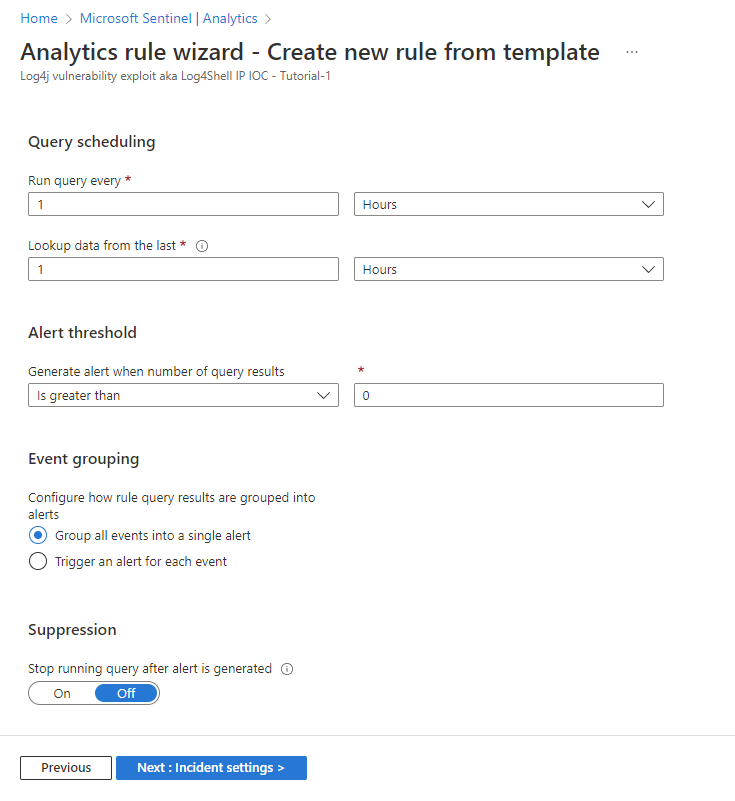

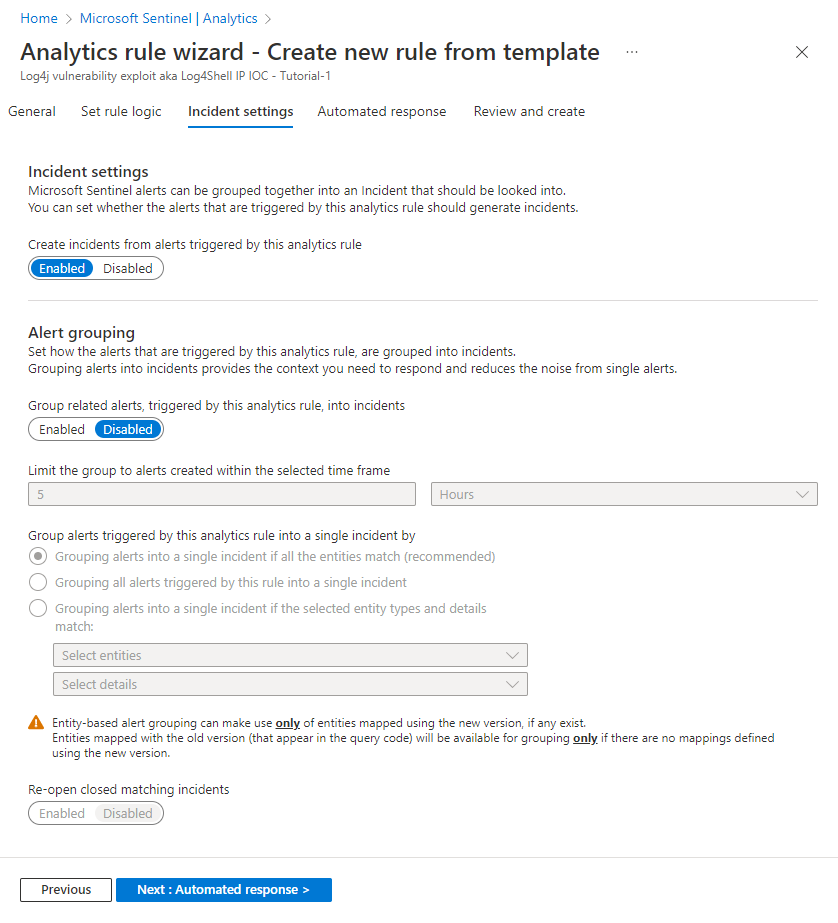

Überprüfen der Einstellungen für die Incident-Erstellung

Überprüfen Sie die Einstellungen auf der Registerkarte Incident-Einstellungen. Es ist nicht erforderlich, etwas zu ändern, es sei denn, Sie verfügen beispielsweise über ein anderes System für die Erstellung und Verwaltung von Incidents. In diesem Fall sollten Sie die Incident-Erstellung deaktivieren.

Incident-Einstellungen:

- Erstellen Sie Incidents aus Warnungen, die von dieser Analyseregel ausgelöst werden: Aktiviert.

Warnungsgruppierung:

- Gruppieren Sie alle verwandten Warnungen, die durch diese Analyseregel ausgelöst werden, in Incidents: Deaktiviert.

Wählen Sie Weiter: Automatisierte Antwort aus.

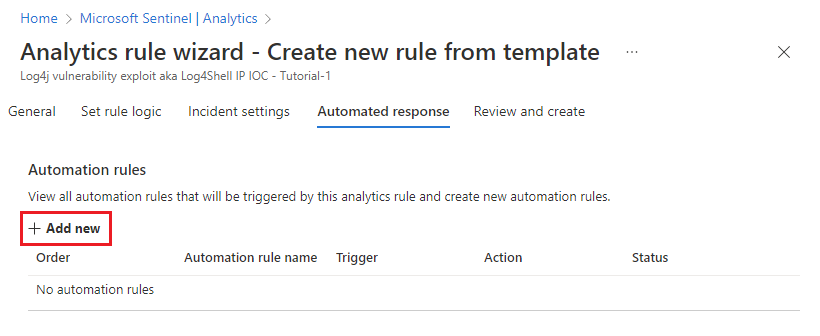

Festlegen automatisierter Antworten und Erstellen der Regel

In der Registerkarte Automatisierte Antwort:

Wählen Sie + Neu hinzufügen aus, um eine neue Automatisierungsregel für diese Analyseregel zu erstellen. Dadurch wird der Assistent Neue Automatisierungsregel erstellen geöffnet.

Geben Sie im Feld Name der AutomatisierungsregelLog4J-Sicherheitsrisiko-Exploit-Erkennung – Tutorial-1 ein.

Lassen Sie die Abschnitte Auslöser und Bedingungen unverändert.

Wählen Sie unter Aktionen die Option Tags hinzufügen aus der Dropdown-Liste aus.

- Wählen Sie + Tag hinzufügen aus.

- Geben Sie Log4J-Exploit in das Textfeld ein und wählen Sie OK aus.

Lassen Sie die Abschnitte Regelablauf und Reihenfolge unverändert.

Klicken Sie auf Übernehmen. Ihre neue Automatisierungsregel wird bald in der Liste auf der Registerkarte Automatisierte Antwort angezeigt.

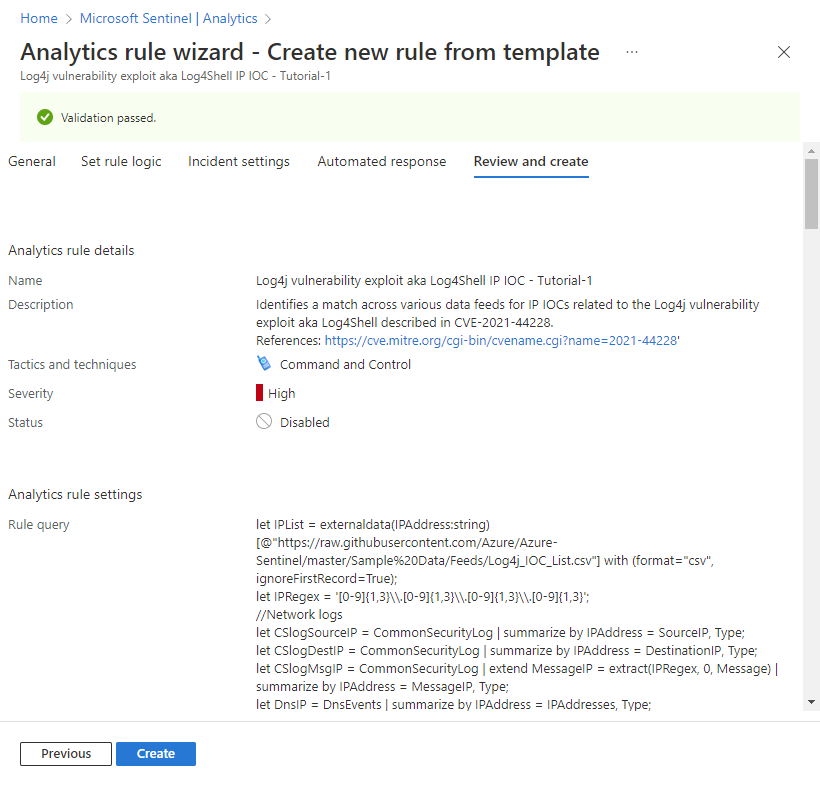

Wählen Sie Weiter: Überprüfen aus, um alle Einstellungen für die neue Analyseregel zu überprüfen. Wenn die Meldung „Überprüfung erfolgreich“ angezeigt wird, wählen Sie Erstellen aus. Sofern Sie die Regel nicht oben auf der Registerkarte Allgemein auf Deaktiviert festlegen, wird die Regel sofort ausgeführt.

Wählen Sie das folgende Bild aus, um die vollständige Überprüfung anzuzeigen (der größte Teil des Abfragetexts wurde aus Sichtgründen abgeschnitten).

Überprüfen des Erfolgs der Regel

Die Ergebnisse der von Ihnen erstellten Warnungsregeln können Sie auf der Seite Incidents anzeigen.

Geben Sie den Namen (oder einen Teil des Namens) der von Ihnen erstellten Analyseregel in der Suchleiste ein, um die Liste der Incidents nach den von Ihnen generierten Incidents zu filtern.

Öffnen Sie einen Incident, dessen Titel mit dem Namen der Analyseregel übereinstimmt. Stellen Sie sicher, dass das von Ihnen in der Automatisierungsregel definierte Flag auf den Incident angewendet wurde.

Bereinigen von Ressourcen

Wenn Sie diese Analyseregel nicht weiter verwenden möchten, löschen (oder deaktivieren Sie zumindest) die Analyse- und Automatisierungsregeln, die Sie mit den folgenden Schritten erstellt haben:

Wählen Sie auf der Seite Analytics die Registerkarte Aktive Regeln aus.

Geben Sie den Namen (oder einen Teil des Namens) der erstellten Analyseregel in der Suchleiste ein.

(Achten Sie darauf, dass alle Filter auf Alle auswählen festgelegt sind, wenn es nicht angezeigt wird.)Aktivieren Sie das Kontrollkästchen neben Ihrer Regel in der Liste, und wählen Sie im oberen Banner Löschen aus.

(Sie können stattdessen auch Deaktivieren auswählen, wenn Sie es nicht löschen möchten.)Wählen Sie auf der Seite Automatisierung die Registerkarte Automatisierungsregeln aus.

Geben Sie den Namen (oder einen Teil des Namens) der erstellten Automatisierungsregel in der Suchleiste ein.

(Achten Sie darauf, dass alle Filter auf Alle auswählen festgelegt sind, wenn es nicht angezeigt wird.)Aktivieren Sie das Kontrollkästchen neben Ihrer Automatisierungsregel in der Liste, und wählen Sie im oberen Banner Löschen aus.

(Sie können stattdessen auch Deaktivieren auswählen, wenn Sie es nicht löschen möchten.)

Nächste Schritte

Nachdem Sie nun erfahren haben, wie Sie mithilfe von Analyseregeln nach Exploits eines allgemeinen Sicherheitsrisikos suchen, erfahren Sie mehr darüber, was Sie mit Analysen in Microsoft Sentinel tun können:

Erfahren Sie mehr über den gesamten Bereich der Einstellungen und Konfigurationen in geplanten Analyseregeln.

Erfahren Sie hier insbesondere mehr über die verschiedenen Arten der Warnungsanreicherung:

Erfahren Sie mehr über andere Arten von Analyseregeln in Microsoft Sentinel und deren Funktion.

Erfahren Sie mehr über das Schreiben von Abfragen in Kusto-Abfragesprache (KQL). Weitere Informationen zu KQL finden Sie in dieser Übersicht. Lernen Sie einige bewährte Methoden kennen und behalten Sie diese praktische Kurzübersicht.