Integrieren von Microsoft Sentinel und Microsoft Purview

Microsoft Purview bietet Organisationen Einblicke in den Speicherort vertraulicher Informationen, und hilft dabei, gefährdete Daten für den Schutz zu priorisieren. Integrieren Sie Microsoft Purview in Microsoft Sentinel, um die große Anzahl von in Microsoft Sentinel festgestellten Incidents und Bedrohungen einzugrenzen und für den Anfang die wichtigsten Bereiche zu verstehen.

Beginnen Sie, indem Sie Ihre Microsoft Purview-Protokolle über einen Datenconnector in Microsoft Sentinel erfassen. Verwenden Sie dann eine Microsoft Sentinel-Arbeitsmappe, um Daten wie gescannte Ressourcen, gefundene Klassifizierungen und von Microsoft Purview angewendete Bezeichnungen anzuzeigen. Verwenden Sie Analyseregeln, um Warnungen für Änderungen hinsichtlich der Vertraulichkeit von Daten zu erstellen.

Passen Sie die Microsoft Purview-Arbeitsmappen und -Analyseregeln an die Anforderungen Ihrer Organisation an, und kombinieren Sie Microsoft Purview-Protokolle mit Daten, die aus anderen Quellen erfasst wurden, um erweiterte Einblicke in Microsoft Sentinel zu erhalten.

Voraussetzungen

Bevor Sie beginnen, stellen Sie sicher, dass sowohl ein Microsoft Sentinel-Arbeitsbereich als auch Microsoft Purview integriert sind und dass Ihre Benutzer über die folgenden Rollen verfügen:

Eine Besitzer- oder Mitwirkender-Rolle für das Microsoft Purview-Konto, um Diagnoseeinstellungen einzurichten und den Datenconnector zu konfigurieren.

Eine Microsoft Sentinel-Rolle Mitwirkender mit Schreibberechtigungen, um den Datenconnector zu aktivieren, die Arbeitsmappe anzuzeigen und Analyseregeln zu erstellen.

Die Microsoft Purview-Lösung, die in Ihrem Log Analytics-Arbeitsbereich installiert ist, der für Microsoft Sentinel aktiviert ist.

Die Microsoft Purview-Lösung besteht aus einem Satz gebündelter Inhalte, einschließlich eines Datenconnectors, einer Arbeitsmappe und Analyseregeln, die speziell für Microsoft Purview-Daten konfiguriert sind. Weitere Informationen finden Sie unter Informationen zu Microsoft Sentinel-Inhalten und -Lösungen und Entdecken und Verwalten sofort einsatzbereiter Microsoft Sentinel-Inhalte.

Anweisungen zum Aktivieren Ihres Datenconnectors sind auch in Microsoft Sentinel auf der Seite Microsoft Purview-Datenconnector verfügbar.

Starten der Erfassung von Microsoft Purview-Daten in Microsoft Sentinel

Konfigurieren Sie Diagnoseeinstellungen, damit die Protokolle zur Vertraulichkeit von Microsoft Purview-Daten an Microsoft Sentinel übermittelt werden, und führen Sie dann eine Microsoft Purview-Überprüfung aus, um mit der Erfassung Ihrer Daten zu beginnen.

Diagnoseeinstellungen senden Protokollereignisse erst, nachdem eine vollständige Überprüfung ausgeführt wurde oder wenn während einer inkrementellen Überprüfung eine Änderung erkannt wird. Es dauert in der Regel etwa 10 bis 15 Minuten, bis die Protokolle in Microsoft Sentinel angezeigt werden.

So aktivieren Sie die Übermittlung der Protokolle zur Vertraulichkeit von Daten an Microsoft Sentinel

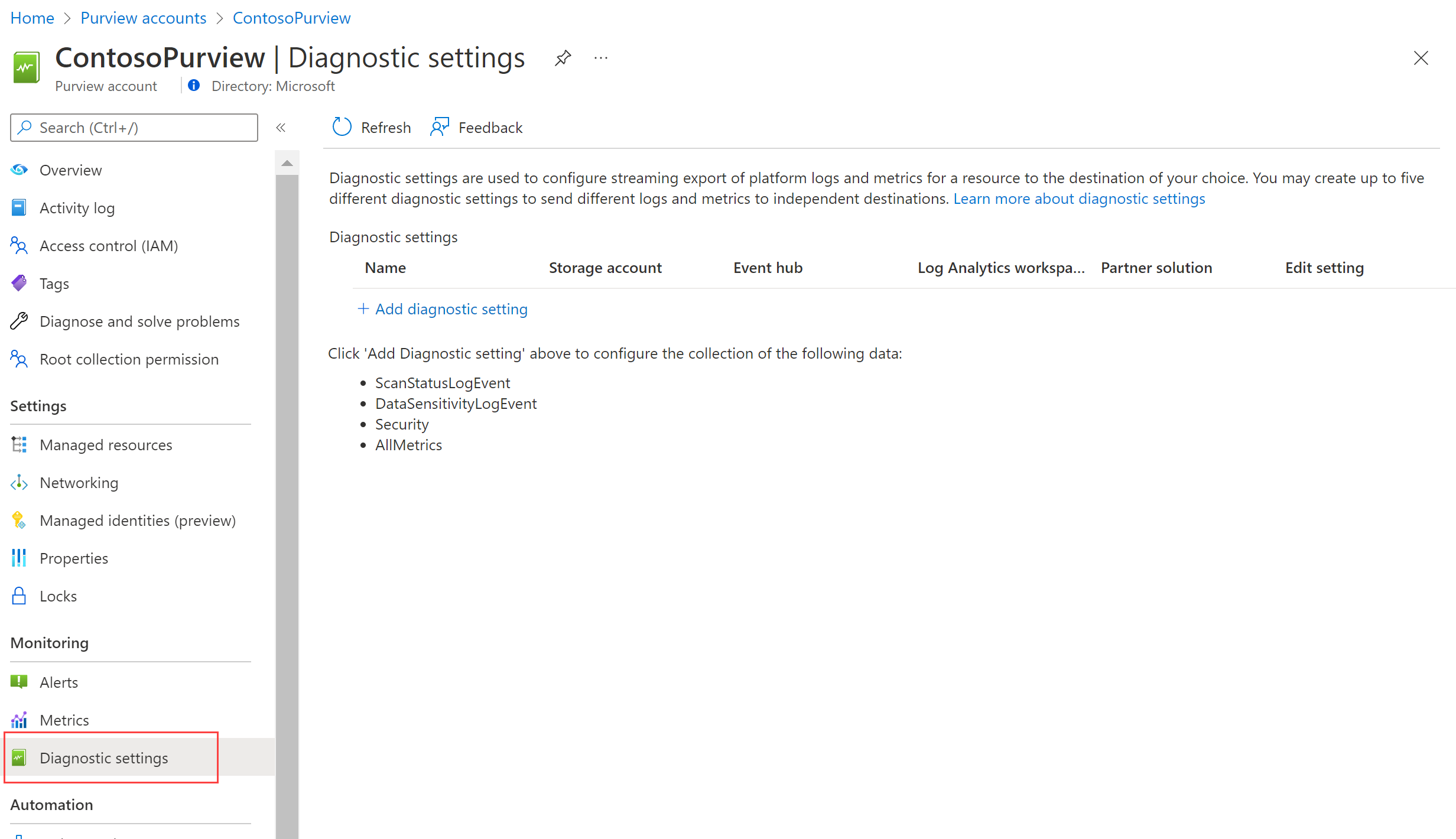

Navigieren Sie im Azure-Portal zu Ihrem Microsoft Purview-Konto, und wählen Sie Diagnoseeinstellungen aus.

Wählen Sie + Diagnoseeinstellung hinzufügen aus, und konfigurieren Sie die neue Einstellung, um Protokolle von Microsoft Purview an Microsoft Sentinel zu senden:

- Geben Sie einen aussagekräftigen Namen für Ihren Bereich ein.

- Wählen Sie unter Protokolle die Option DataSensitivityLogEvent aus.

- Wählen Sie unter Zieldetailsdie Option An Log Analytics-Arbeitsbereich senden und dann die für Microsoft Sentinel verwendeten Abonnement- und Arbeitsbereichsdetails aus.

Wählen Sie Speichern aus.

Weitere Informationen finden Sie unter Verbinden von Microsoft Sentinel mit anderen Microsoft-Diensten über auf Diagnoseeinstellungen basierende Verbindungen.

So führen Sie eine Microsoft Purview-Überprüfung aus und zeigen Daten in Microsoft Sentinel an

Führen Sie in Microsoft Purview eine vollständige Überprüfung Ihrer Ressourcen aus. Weitere Informationen finden Sie unter Scannen von Datenquellen in Microsoft Purview.

Nachdem Ihre Microsoft Purview-Überprüfungen abgeschlossen sind, kehren Sie zum Microsoft Purview-Datenconnector in Microsoft Sentinel zurück, und vergewissern Sie sich, dass die Daten empfangen wurden.

Anzeigen der zuletzt von Microsoft Purview ermittelten Daten

Die Microsoft Purview-Lösung bietet zwei vordefinierte Analyseregelvorlagen, die Sie aktivieren können: eine generische Regel und eine benutzerdefinierte Regel.

- Die generische Version In den letzten 24 Stunden entdeckte vertrauliche Daten überwacht die Erkennung aller Klassifizierungen, die während einer Microsoft Purview-Überprüfung in Ihrem Datenbestand gefunden werden.

- Die angepasste Version In den letzten 24 Stunden entdeckte vertrauliche Daten – angepasst überwacht und generiert Warnungen jedes Mal, wenn die angegebene Klassifizierung erkannt wurde, z. B. eine Sozialversicherungsnummer.

Verwenden Sie dieses Verfahren, um die Abfragen der Microsoft Purview-Analyseregeln anzupassen und Ressourcen mit bestimmter Klassifizierung, Vertraulichkeitsbezeichnung, Quellregion und mehr zu erkennen. Kombinieren Sie die generierten Daten mit anderen Daten in Microsoft Sentinel, um Ihre Erkennungen und Warnungen anzureichern.

Hinweis

Microsoft Sentinel-Analyseregeln sind KQL-Abfragen, die Warnungen auslösen, wenn verdächtige Aktivitäten erkannt werden. Passen Sie Ihre Regeln an, und gruppieren Sie sie, um Incidents zu erstellen, die Ihr SOC-Team untersuchen soll.

Ändern der Microsoft Purview-Analyseregelvorlagen

Öffnen Sie in Microsoft Sentinel die Microsoft Purview-Lösung, und suchen Sie dann die Regel In den letzten 24 Stunden entdeckte vertrauliche Daten – angepasst, und wählen Sie sie aus. Wählen Sie im Seitenbereich die Option Regel erstellen aus, um eine neue Regel basierend auf der Vorlage zu erstellen.

Wechseln Sie zur Seite Konfiguration>Analyse, und wählen Sie die Option Aktive Regeln aus. Suchen Sie nach einer Regel mit dem Namen In den letzten 24 Stunden entdeckte vertrauliche Daten – angepasst.

Von Microsoft Sentinel-Lösungen erstellte Analyseregeln sind standardmäßig deaktiviert. Stellen Sie sicher, dass Sie die Regel für Ihren Arbeitsbereich aktivieren, bevor Sie fortfahren:

Wählen Sie die Regel aus. Wählen Sie im Seitenbereich die Option Bearbeiten aus.

Wechseln Sie im Analyseregel-Assistenten unten auf der Registerkarte Allgemein den Status auf Aktiviert.

Passen Sie auf der Registerkarte Regellogik festlegen die Regelabfrage so an, dass die Datenfelder und Klassifizierungen abgefragt werden, für die Sie Warnungen generieren möchten. Weitere Informationen dazu, was in Ihre Abfrage aufgenommen werden kann, finden Sie unter:

- Unterstützte Datenfelder sind die Spalten der Tabelle PurviewDataSensitivityLogs.

- Unterstützte Klassifizierungen

Formatierte Abfragen weisen die folgende Syntax auf:

| where {data-field} contains {specified-string}.Zum Beispiel:

PurviewDataSensitivityLogs | where Classification contains “Social Security Number” | where SourceRegion contains “westeurope” | where SourceType contains “Amazon” | where TimeGenerated > ago (24h)Weitere Informationen zu den folgenden in den vorherigen Beispielen verwendeten Elementen finden Sie in der Kusto-Dokumentation:

Weitere Informationen zu KQL finden Sie unter Kusto-Abfragesprache (Kusto Query Language, KQL) – Übersicht.

Weitere Ressourcen:

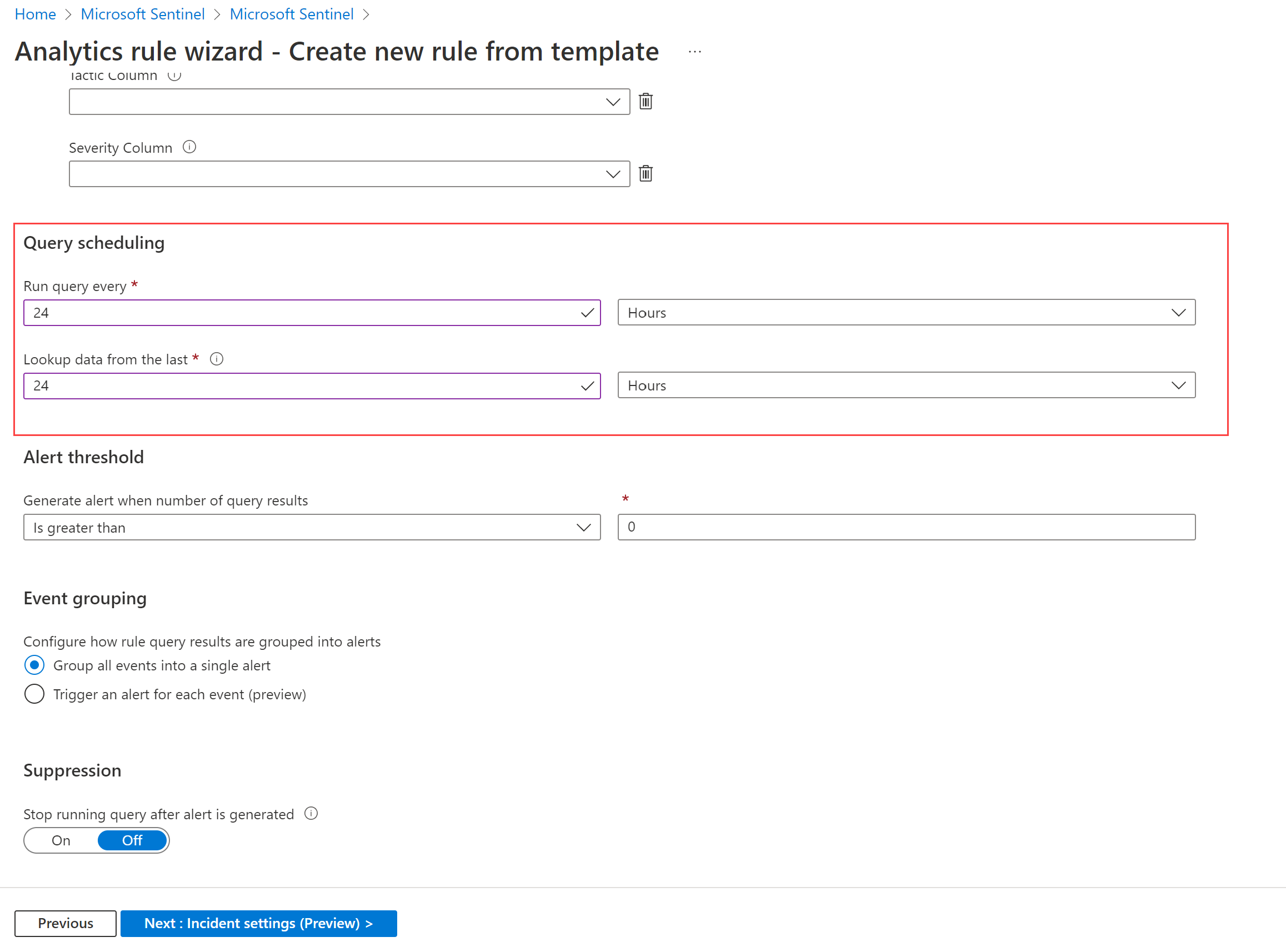

Definieren Sie unter Abfrageplanung Einstellungen so, dass die Regeln die in den letzten 24 Stunden ermittelten Daten anzeigen. Es wird außerdem empfohlen, die Ereignisgruppierung so festzulegen, dass alle Ereignisse in einer einzelnen Warnung gruppiert werden.

Passen Sie bei Bedarf die Registerkarten Incidenteinstellungen und Automatisierte Antwort an. Überprüfen Sie beispielsweise auf der Registerkarte Incidenteinstellungen, ob Incidents aus Warnungen erstellen, die von dieser Analyseregel ausgelöst werden ausgewählt ist.

Wählen Sie auf der Registerkarte Überprüfen und erstellen die Option Speichern aus.

Weitere Informationen finden Sie unter Erstellen benutzerdefinierter Analyseregeln zum Erkennen von Bedrohungen.

Anzeigen von Microsoft Purview-Daten in Microsoft Sentinel-Arbeitsmappen

Öffnen Sie in Microsoft Sentinel die Microsoft Purview-Lösung, und suchen Sie dann die Microsoft Purview-Arbeitsmappe, und wählen Sie sie aus. Wählen Sie im Seitenbereich die Option Konfiguration aus, um die Arbeitsmappe zu Ihrem Arbeitsbereich hinzuzufügen.

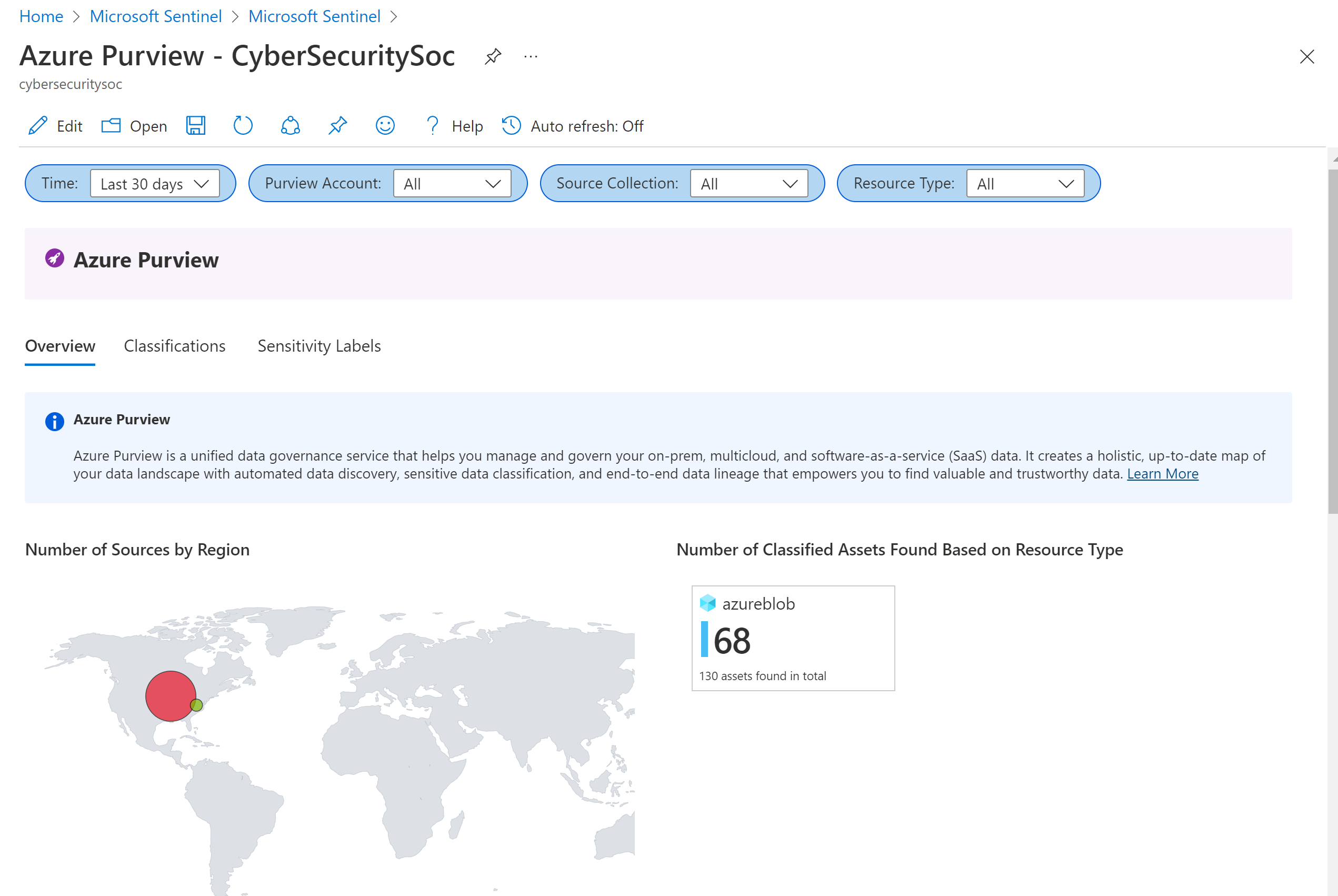

Wählen Sie in Microsoft Sentinel unter Bedrohungsmanagement die Optionen Arbeitsmappen>Meine Arbeitsmappen aus, und suchen Sie die Microsoft Purview-Arbeitsmappe. Speichern Sie die Arbeitsmappe in Ihrem Arbeitsbereich, und wählen Sie dann die Option Gespeicherte Arbeitsmappe anzeigen aus. Zum Beispiel:

Die Microsoft Purview-Arbeitsmappe zeigt die folgenden Registerkarten an:

- Übersicht: Zeigt die Regionen und Ressourcentypen an, in denen sich die Daten befinden.

- Klassifizierungen: Zeigt Ressourcen an, die angegebene Klassifizierungen enthalten, z. B. Kreditkartennummern.

- Vertraulichkeitsbezeichnungen: Zeigt die Ressourcen mit vertraulichen Bezeichnungen an und die Ressourcen, die derzeit keine Bezeichnungen aufweisen.

So zeigen Sie einen Drilldown in der Microsoft Purview-Arbeitsmappe an:

- Wählen Sie eine bestimmte Datenquelle aus, um zu dieser Ressource in Azure zu springen.

- Wählen Sie einen Link zum Ressourcenpfad aus, um weitere Details anzuzeigen, wobei alle Datenfelder in den erfassten Protokollen geteilt werden.

- Wählen Sie eine Zeile in den Tabellen Datenquelle, Klassifizierung oder Vertraulichkeitsbezeichnung aus, um die Daten auf Ressourcenebene wie konfiguriert zu filtern.

Untersuchen von Incidents, die durch Microsoft Purview-Ereignisse ausgelöst werden

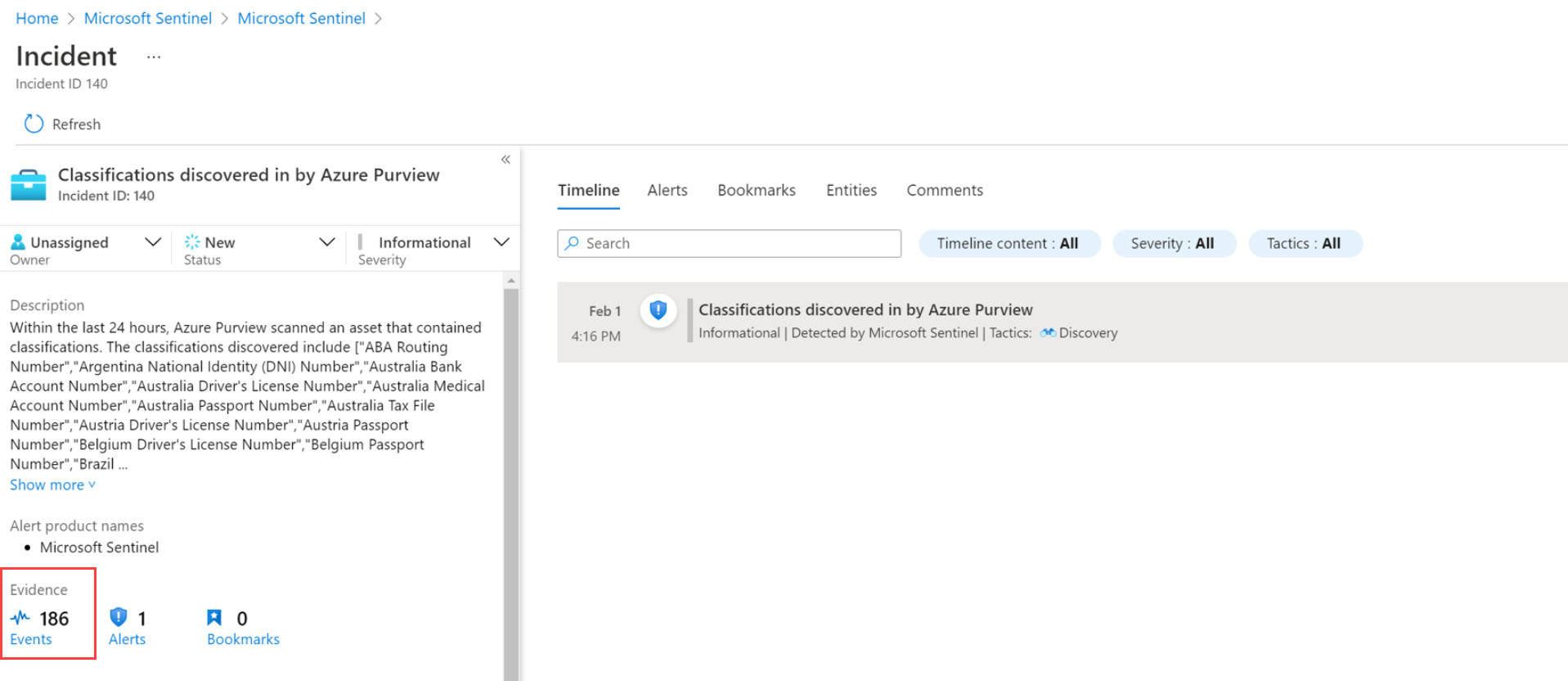

Wenn Sie Incidents untersuchen, die durch die Microsoft Purview-Analyseregeln ausgelöst werden, finden Sie ausführliche Informationen zu den Ressourcen und Klassifizierungen in den Ereignissen des Incidents.

Beispiel:

Zugehöriger Inhalt

Weitere Informationen finden Sie unter: