Vorbereiten auf mehrere Arbeitsbereiche und Mandanten in Microsoft Sentinel

Bei der Vorbereitung Ihrer Bereitstellung müssen Sie ermitteln, ob eine Architektur mit mehreren Arbeitsbereichen für Ihre Umgebung relevant ist. In diesem Artikel erfahren Sie, wie Microsoft Sentinel auf mehrere Arbeitsbereiche und Mandanten ausgeweitet werden kann, damit Sie ermitteln können, ob diese Funktion den Anforderungen Ihrer Organisation entspricht. Dieser Artikel ist Teil des Bereitstellungshandbuchs für Microsoft Sentinel.

Wenn Sie sich entschieden haben, Ihre Umgebung arbeitsbereichsübergreifend einzurichten, lesen Sie die Artikel Erweitern von Microsoft Sentinel auf Arbeitsbereiche und Mandanten und Zentrales Verwalten mehrerer Microsoft Sentinel-Arbeitsbereiche mit dem Arbeitsbereichs-Manager (Vorschau). Wenn Ihre Organisation ein Onboarding in das Microsoft Defender-Portal durchführen möchte, lesen Sie Microsoft Defender – Multimandantenverwaltung.

Notwendigkeit der Verwendung mehrerer Arbeitsbereiche

Wenn Sie Microsoft Sentinel onboarden, besteht Ihr erster Schritt darin, Ihren Log Analytics-Arbeitsbereich auszuwählen. Während Sie den vollen Vorteil der Microsoft Sentinel-Erfahrung mit einem einzelnen Arbeitsbereich erhalten können, können Sie in einigen Fällen Ihren Arbeitsbereich erweitern, um Ihre Daten über Arbeitsbereiche und Mandanten abzufragen und zu analysieren.

In dieser Tabelle sind einige dieser Szenarien aufgeführt, und wenn möglich schlägt sie vor, wie Sie einen einzelnen Arbeitsbereich für das Szenario verwenden können.

| Anforderung | BESCHREIBUNG | Arbeitsbereiche reduzieren – so funktioniert's |

|---|---|---|

| Souveränität und Einhaltung gesetzlicher Bestimmungen | Ein Arbeitsbereich ist an eine bestimmte Region gebunden. Um Daten in verschiedenen Azure-Regionen zu halten, um regulatorische Anforderungen zu erfüllen, teilen Sie die Daten in separate Arbeitsbereiche auf. In Microsoft Sentinel werden Daten größtenteils in demselben Gebiet oder in derselben Region gespeichert und verarbeitet. Es gibt jedoch auch ein paar Ausnahmen, z. B. wenn Erkennungsregeln im Zusammenhang mit dem Machine Learning von Microsoft genutzt werden. In solchen Fällen könnten Daten zur Verarbeitung in ein Gebiet außerhalb Ihres Arbeitsbereichs kopiert werden. |

|

| Datenbesitz | Die Grenzen des Datenbesitzes, z. B. nach Tochtergesellschaften oder Partnerunternehmen, lassen sich durch separate Arbeitsbereiche besser nachvollziehen. | |

| Mehrere Azure-Mandanten | Microsoft Sentinel unterstützt die Datenerfassung von Microsoft- und Azure-SaaS-Ressourcen nur innerhalb einer eigenen Microsoft Entra-Mandantenbegrenzung. Daher wird für jeden Microsoft Entra-Mandanten ein separater Arbeitsbereich benötigt. | |

| Differenzierte Steuerung des Datenzugriffs | Es kann vorkommen, dass eine Organisation verschiedenen internen oder externen Gruppen Zugriff auf einen Teil der von Microsoft Sentinel gesammelten Daten gewähren muss. Beispiel:

|

Verwenden Sie Azure RBAC für Ressourcen oder Azure RBAC auf Tabellenebene |

| Differenzierte Einstellungen für die Datenaufbewahrung | Die einzige Möglichkeit, unterschiedliche Aufbewahrungsfristen für verschiedene Datentypen festzulegen, bestand in der Vergangenheit in der Einrichtung mehrerer Arbeitsbereiche. Durch die Einführung von Aufbewahrungseinstellungen auf Tabellenebene ist dies in vielen Fällen nicht mehr erforderlich. | Aufbewahrungseinstellungen auf Tabellenebene verwenden oder Datenlöschung automatisieren |

| Getrennte Abrechnung | Durch die Zuordnung von Arbeitsbereichen zu separaten Abonnements können diese verschiedenen Parteien in Rechnung gestellt werden. | Nutzungsberichte und interne Verrechnung |

| Legacy-Architektur | Die Verwendung mehrerer Arbeitsbereiche kann auf einen historischen Designansatz zurückzuführen sein, durch den Einschränkungen oder bewährte Methoden berücksichtigt wurden, die heute nicht mehr gültig sind. Es kann sich aber auch um eine zufällige Designentscheidung handeln, die korrigiert werden kann, um Microsoft Sentinel besser zu unterstützen. Beispiele:

|

Arbeitsbereiche umgestalten |

Berücksichtigen Sie bei der Ermittlung der benötigten Mandanten und Arbeitsbereiche, dass die meisten Microsoft Sentinel-Features mit einem einzelnen Arbeitsbereich oder einer einzelnen Microsoft Sentinel-Instanz betrieben werden, und dass Microsoft Sentinel alle Protokolle erfasst, die sich im Arbeitsbereich befinden.

Managed Security Service Provider (MSSP)

In diesem Fall treffen viele, wenn nicht sogar alle der oben genannten Anforderungen zu. Somit sind mehrere mandantenübergreifende Arbeitsbereiche die beste Methode. Es wird insbesondere empfohlen, mindestens einen Arbeitsbereich für jeden Microsoft Entra-Mandanten zu erstellen, um integrierte Dienst-zu-Dienst-Connectors zu unterstützen, die nur innerhalb ihres eigenen Microsoft Entra-Mandanten funktionieren.

Connectors, die auf Diagnoseeinstellungen basieren, können nicht mit einem Arbeitsbereich verbunden werden, der sich nicht im gleichen Mandanten wie die Ressource befindet. Dies gilt für Connectors wie Azure Firewall, Azure Storage, Azure Activity oder Microsoft Entra ID.

Datenconnectors für Partner basieren oft auf API- oder Agent-Sammlungen und sind daher keinem bestimmten Microsoft Entra-Mandanten angefügt.

Nutzen Sie Azure Lighthouse, um mehrere Microsoft Sentinel-Instanzen in verschiedenen Mandanten zu verwalten.

Microsoft Sentinel-Architektur mit mehreren Arbeitsbereichen

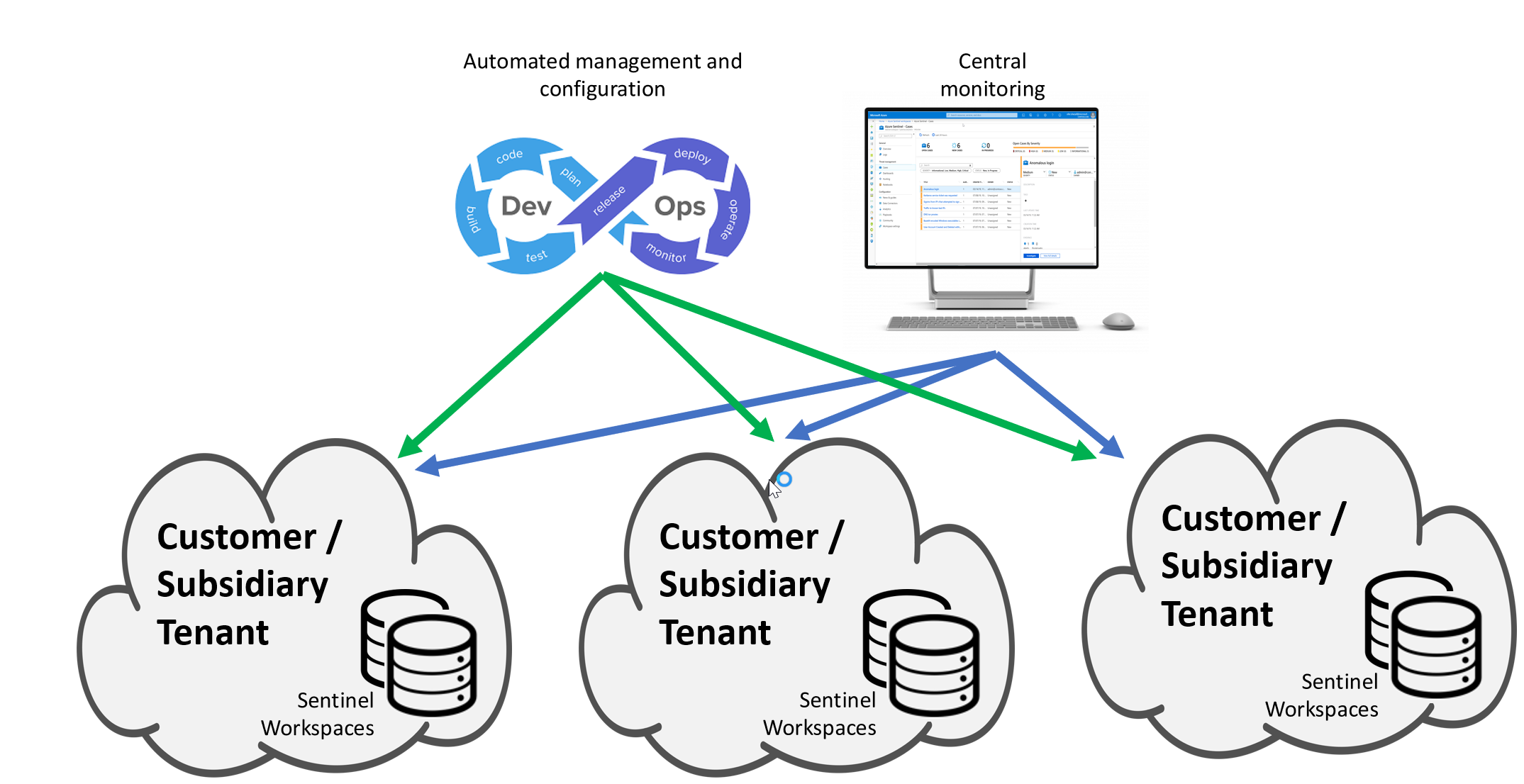

Wie aus den obigen Anforderungen hervorgeht, müssen in einigen Fällen möglicherweise mehrere Log Analytics-Arbeitsbereiche mit Microsoft Sentinel-Aktivierung in mehreren Microsoft Entra-Mandanten zentral von einem einzigen SOC überwacht und verwaltet werden.

- Ein MSSP-Microsoft Sentinel-Dienst.

- Ein globales SOC, das mehrere Niederlassungen bedient, die jeweils über ein eigenes lokales SOC verfügen.

- Ein SOC, welcher mehrerer Microsoft Entra-Mandanten innerhalb einer Organisation überwacht.

Um diese Anforderung zu erfüllen, bietet Microsoft Sentinel arbeitsbereichsübergreifende Funktionen wie die zentrale Überwachung, Konfiguration und Verwaltung. So erhalten Sie eine transparente Sicht auf alle vom SOC abgedeckten Bereiche (siehe das Diagramm unten). Dieses Diagramm zeigt eine Beispielarchitektur für solche Anwendungsfälle.

Dieses Modell bietet erhebliche Vorteile gegenüber einem vollständig zentralisierten Modell, bei dem alle Daten in einen einzigen Arbeitsbereich kopiert werden:

- Flexible Rollenzuweisung zu globalen und lokalen SOCs oder zu MSSP-Kunden

- Weniger Probleme in Bezug auf Datenbesitz, Datenschutz und Einhaltung von Vorschriften.

- Minimale Netzwerklatenz und -kosten

- Einfaches Onboarding und Offboarding neuer Niederlassungen oder Kunden

Nächste Schritte

In diesem Artikel haben Sie erfahren, wie Sie Microsoft Sentinel auf mehrere Arbeitsbereiche und Mandanten ausweiten können.