Empfohlene Playbook-Anwendungsfälle, Vorlagen und Beispiele

In diesem Artikel werden Beispielanwendungsfälle für Microsoft Sentinel-Playbooks sowie Beispiel-Playbooks und empfohlene Playbook-Vorlagen aufgeführt.

Empfohlene Playbook-Anwendungsfälle

Wir empfehlen, mit Microsoft Sentinel Playbooks für die folgenden SOC-Szenarien zu beginnen, für die wir vorgefertigte Playbookvorlagen sofort bereitstellen.

Anreicherung: Sammeln und Anfügen von Daten an einen Vorfall, um intelligentere Entscheidungen zu treffen

Wenn Ihr Microsoft Sentinel-Vorfall aus einer Warnungs- und Analyseregel erstellt wird, die IP-Adressentitäten generiert, konfigurieren Sie den Vorfall so, dass eine Automatisierungsregel ausgelöst wird, um ein Playbook auszuführen und weitere Informationen zu sammeln.

Konfigurieren Sie Ihr Playbook mit den folgenden Schritten:

Starten Sie das Playbook, wenn der Vorfall erstellt wird. Die im Vorfall dargestellten Entitäten werden in den dynamischen Feldern des Incident-Triggers gespeichert.

Konfigurieren Sie für jede IP-Adresse das Playbook, um einen externen Threat Intelligence-Anbieter wie Virus Total abzufragen, um weitere Daten abzurufen.

Fügen Sie die zurückgegebenen Daten und Erkenntnisse als Kommentare des Vorfalls hinzu, um Ihre Untersuchung zu bereichern.

Bidirektionale Synchronisierung für Microsoft Sentinel-Vorfälle mit anderen Ticketingsystemen

So synchronisieren Sie Ihre Microsoft Sentinel-Vorfalldaten mit einem Ticketsystem, z. B. ServiceNow:

Erstellen Sie eine Automatisierungsregel für die erstellung von Vorfällen.

Fügen Sie ein Playbook an, das ausgelöst wird, wenn ein neuer Vorfall erstellt wird.

Konfigurieren Sie das Playbook, um ein neues Ticket in ServiceNow mithilfe des ServiceNow-Connectors zu erstellen.

Stellen Sie sicher, dass Ihre Teams problemlos vom ServiceNow-Ticket zurück zu Ihrem Microsoft Sentinel-Vorfall springen können, indem Sie das Playbook so konfigurieren, dass er den Vorfallnamen, wichtige Felder und eine URL zum Microsoft Sentinel-Vorfall im ServiceNow-Ticket enthält.

Orchestrierung: Steuern der Vorfallwarteschlange von Ihrer SOC-Chatplattform

Wenn Ihr Microsoft Sentinel-Vorfall aus einer Warnungs- und Analyseregel erstellt wird, die Benutzernamen- und IP-Adressentitäten generiert, konfigurieren Sie den Vorfall, um eine Automatisierungsregel auszulösen, um ein Playbook auszuführen, und wenden Sie sich an Ihr Team über Ihre Standardkommunikationskanäle.

Konfigurieren Sie Ihr Playbook mit den folgenden Schritten:

Starten Sie das Playbook, wenn der Vorfall erstellt wird. Die im Vorfall dargestellten Entitäten werden in den dynamischen Feldern des Incident-Triggers gespeichert.

Konfigurieren Sie das Playbook, um eine Nachricht an Ihren Kommunikationskanal für Sicherheitsvorgänge zu senden, z. B. in Microsoft Teams oder Slack , um sicherzustellen, dass Ihre Sicherheitsanalysten den Vorfall kennen.

Konfigurieren Sie das Playbook, um alle Informationen in der Warnung per E-Mail an Ihren senioren Netzwerkadministrator und Sicherheitsadministrator zu senden. Die E-Mail-Nachricht enthält schaltflächen "Benutzer blockieren" und "Benutzeroption ignorieren".

Konfigurieren Sie das Playbook so, dass gewartet wird, bis eine Antwort von den Administratoren empfangen wird, und fahren Sie dann mit der Ausführung fort.

Wenn die Administratoren "Blockieren" auswählen, konfigurieren Sie das Playbook, um einen Befehl an die Firewall zu senden, um die IP-Adresse in der Warnung zu blockieren, und eine weitere zu Microsoft Entra-ID, um den Benutzer zu deaktivieren.

Reaktion auf Bedrohungen sofort mit minimalen menschlichen Abhängigkeiten

Dieser Abschnitt enthält zwei Beispiele, die auf Bedrohungen eines kompromittierten Benutzers und eines kompromittierten Computers reagieren.

Im Falle eines kompromittierten Benutzers, z. B. von Microsoft Entra ID Protection entdeckt:

Starten Sie Ihr Playbook, wenn ein neuer Microsoft Sentinel-Vorfall erstellt wird.

Konfigurieren Sie für jede Benutzerentität im Vorfall, die als kompromittiert vermutet wird, das Playbook wie folgt:

Senden Sie eine Teams-Nachricht an den Benutzer, in der Sie um Bestätigung bitten, dass der Benutzer die verdächtige Aktion durchgeführt hat.

Prüfen Sie mit Microsoft Entra ID Protection, ob der Status des Benutzers als kompromittiert gilt. Microsoft Entra ID Protection bezeichnet den Benutzer als riskant und wendet alle bereits konfigurierten Erzwingungsrichtlinien an, um beispielsweise die Verwendung von MFA beim nächsten Anmelden durch den Benutzer zu verlangen.

Hinweis

Diese spezifische Microsoft Entra-Aktion leitet weder eine Erzwingungsaktivität für den Benutzer noch eine Konfiguration der Erzwingungsrichtlinie ein. Microsoft Entra ID Protection wird lediglich angewiesen, bereits definierte Richtlinien entsprechend anzuwenden. Die Durchsetzung hängt vollständig davon ab, dass die entsprechenden Richtlinien in Microsoft Entra ID Protection definiert sind.

Bei einem kompromittierten Computer, z. B. von Microsoft Defender für Endpunkt entdeckt:

Starten Sie Ihr Playbook, wenn ein neuer Microsoft Sentinel-Vorfall erstellt wird.

Konfigurieren Sie Ihr Playbook mit den Entitäten – Abrufen der Hosts-Aktion , um die verdächtigen Computer zu analysieren, die in den Vorfallentitäten enthalten sind.

Konfigurieren Sie Ihr Playbook, um einen Befehl an Microsoft Defender für Endpunkt auszugeben, um die Computer in der Warnung zu isolieren.

Während einer Untersuchung oder während der Suche manuell reagieren, ohne den Kontext zu verlassen

Verwenden Sie den Entitätsauslöser, um sofortige Maßnahmen für einzelne Bedrohungsakteure zu ergreifen, die Sie während einer Untersuchung direkt innerhalb Ihrer Untersuchung entdeckt haben. Diese Option ist auch im Kontext des Huntings nach Bedrohungen ohne Zusammenhang mit einem bestimmten Vorfall verfügbar.

Wählen Sie eine Entität im Kontext aus, und führen Sie dort Aktionen aus, wodurch Zeit gespart und komplexität reduziert wird.

Playbooks mit Entitätstriggern unterstützen Aktionen wie:

- Blockieren eines kompromittierten Benutzers

- Blockieren von Datenverkehr von einer schädlichen IP-Adresse in Ihrer Firewall

- Isolieren eines kompromittierten Hosts in Ihrem Netzwerk

- Hinzufügen einer IP-Adresse zu einer Überwachungsliste für sichere/unsichere Adressen oder zur externen Konfigurationsverwaltungsdatenbank (CMDB).

- Abrufen eines Dateihashberichts aus einer externen Threat Intelligence-Quelle und Hinzufügen eines Dateihashberichts zu einem Vorfall als Kommentar

Empfohlene Playbook-Vorlagen

In diesem Abschnitt werden empfohlene Playbooks aufgeführt, und andere ähnliche Playbooks stehen Ihnen im Content Hub oder im Microsoft Sentinel GitHub-Repository zur Verfügung.

Benachrichtigungs-Playbookvorlagen

Benachrichtigungsplaybooks werden ausgelöst, wenn eine Warnung oder ein Incident erstellt wird und eine Benachrichtigung an ein konfiguriertes Ziel gesendet wird:

| Playbook | Ordner in GitHub-Repository |

Lösung in Content Hub/ Azure Marketplace |

|---|---|---|

| Posten einer Nachricht in einem Microsoft Teams-Kanal | Post-Message-Teams | Sentinel SOAR Essentials-Lösung |

| Senden einer Outlook-E-Mail-Benachrichtigung | Send-basic-email | Sentinel SOAR Essentials-Lösung |

| Posten einer Nachricht in einem Slack-Kanal | Post-Message-Slack | Sentinel SOAR Essentials-Lösung |

| Adaptive Karte von Microsoft Teams bei der Erstellung von Vorfällen senden | Send-Teams-adaptive-card-on-incident-creation | Sentinel SOAR Essentials-Lösung |

Blockieren von Playbookvorlagen

Blockierende Playbooks werden ausgelöst, wenn eine Warnung oder ein Incident erstellt wird. Sie sammeln Informationen zu Entitäten wie Konto, IP-Adresse und Host und sperren sie für weitere Aktionen:

| Playbook | Ordner in GitHub-Repository |

Lösung in Content Hub/ Azure Marketplace |

|---|---|---|

| IP-Adresse in Azure Firewall blockieren | AzureFirewall-BlockIP-addNewRule | Azure Firewall-Lösung für Sentinel |

| Blockieren von Microsoft Entra-Benutzer*innen | Block-AADUser | Microsoft Entra-Lösung |

| Zurücksetzen eines Microsoft Entra-Benutzerkennworts | Reset-AADUserPassword | Microsoft Entra-Lösung |

| Gerät isolieren oder seine Isolierung aufheben mithilfe von Microsoft Defender für den Endpunkt. |

Isolate-MDEMachine Unisolate-MDEMachine |

Microsoft Defender for Endpoint-Lösung |

Erstellen, Aktualisieren oder Schließen von Playbookvorlagen

Playbooks mit Erstellungs-, Aktualisierungs- oder Schließfunktion können Incidents in Microsoft Sentinel, Microsoft 365-Sicherheitsdiensten oder anderen Ticketausstellungssystemen erstellen, aktualisieren oder schließen:

| Playbook | Ordner in GitHub-Repository |

Lösung in Content Hub/ Azure Marketplace |

|---|---|---|

| Vorfall mithilfe von Microsoft Forms erstellen | CreateIncident-MicrosoftForms | Sentinel SOAR Essentials-Lösung |

| Zuordnen von Warnungen zu Vorfällen | relateAlertsToIncident-basedOnIP | Sentinel SOAR Essentials-Lösung |

| Erstellen eines Dienst jetzt Vorfalls | Create-SNOW-record | ServiceNow-Lösung |

Häufig verwendete Playbookkonfigurationen

Dieser Abschnitt enthält Beispielfotos für häufig verwendete Playbook-Konfigurationen, einschließlich der Aktualisierung eines Vorfalls, der Verwendung von Vorfalldetails, hinzufügen von Kommentaren zu einem Vorfall oder Deaktivieren eines Benutzers.

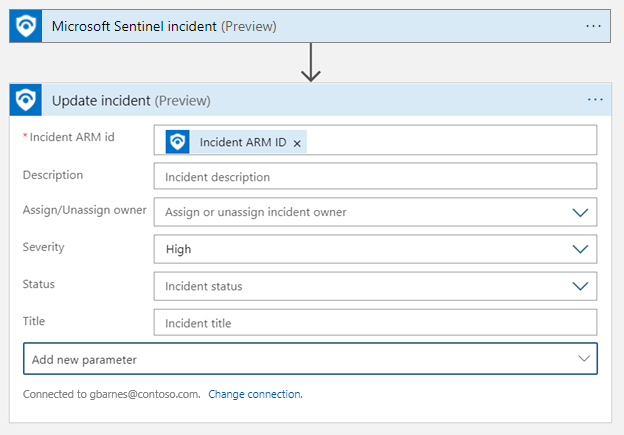

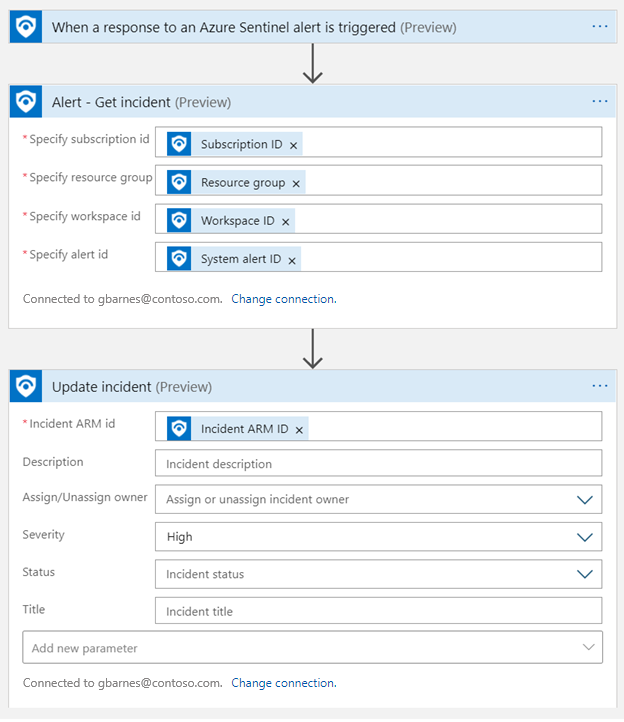

Aktualisieren eines Incidents

Dieser Abschnitt enthält Beispielfotos dazu, wie Sie ein Playbook verwenden können, um einen Vorfall basierend auf einem neuen Vorfall oder einer neuen Warnung zu aktualisieren.

Aktualisieren eines Vorfalls basierend auf einem neuen Vorfall (Vorfalltrigger):

Aktualisieren eines Vorfalls basierend auf einer neuen Warnung (Warnungstrigger):

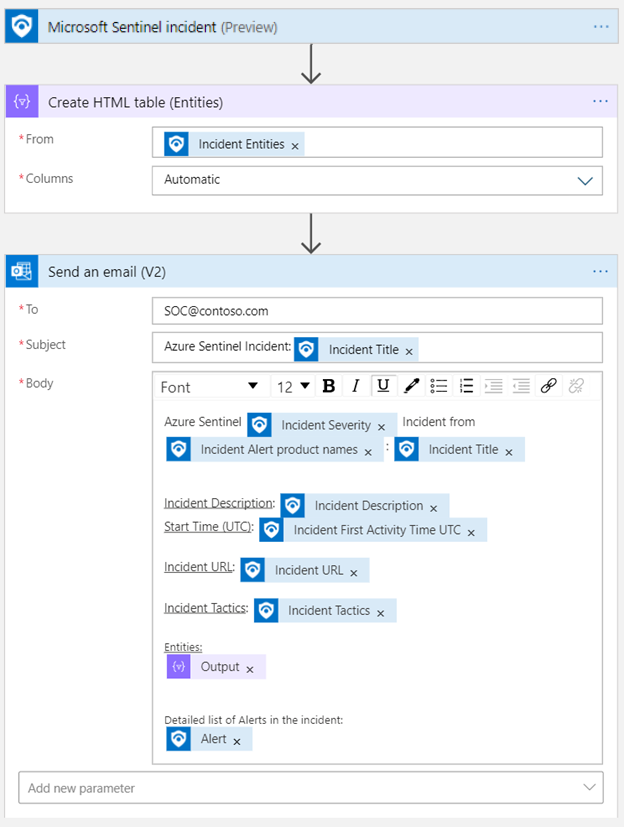

Verwenden von Vorfalldetails in Ihrem Flow

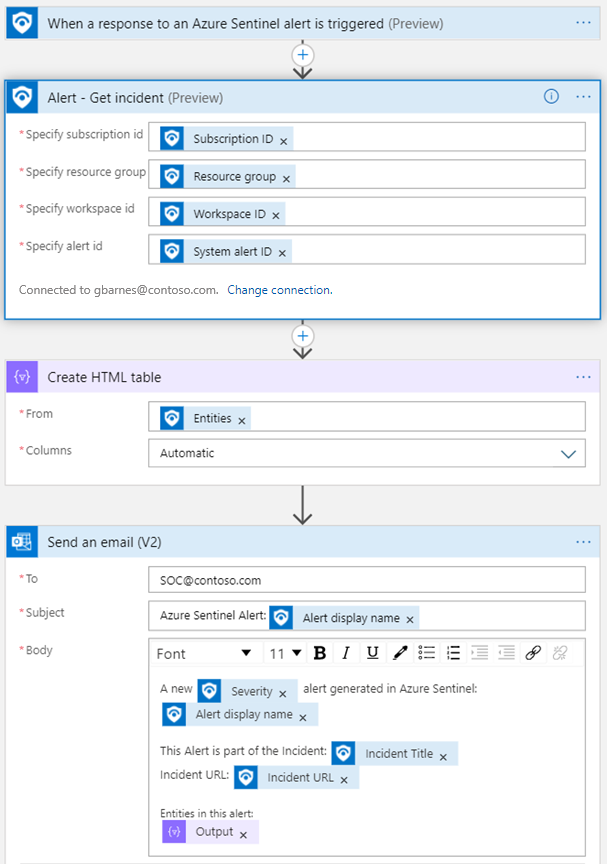

Dieser Abschnitt enthält Beispielfotos, wie Sie Ihr Playbook verwenden können, um Vorfalldetails an anderer Stelle in Ihrem Flow zu verwenden:

Senden Sie Vorfalldetails per E-Mail, indem Sie ein playbook verwenden, das von einem neuen Vorfall ausgelöst wird:

Senden Sie Vorfalldetails per E-Mail, indem Sie ein Playbook verwenden, das durch eine neue Warnung ausgelöst wird:

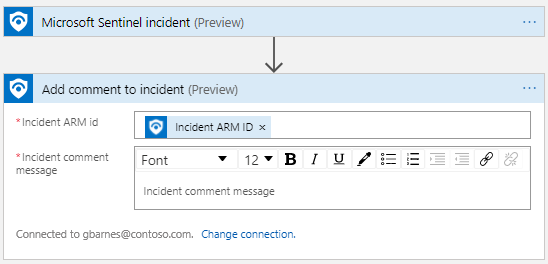

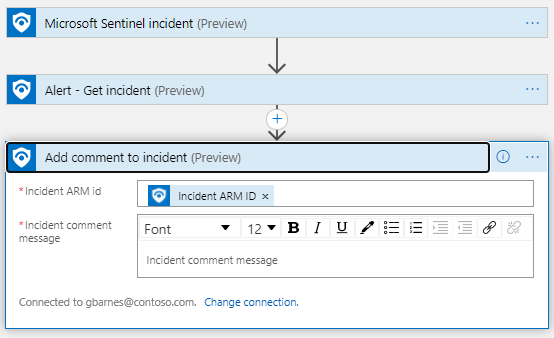

Hinzufügen eines Kommentars zu einem Vorfall

Dieser Abschnitt enthält Beispielfotos, wie Sie Ihr Playbook verwenden können, um einem Vorfall Kommentare hinzuzufügen:

Fügen Sie einem Vorfall einen Kommentar hinzu, indem Sie ein Playbook verwenden, das von einem neuen Vorfall ausgelöst wird:

Fügen Sie einem Vorfall einen Kommentar hinzu, indem Sie ein Playbook verwenden, das durch eine neue Warnung ausgelöst wird:

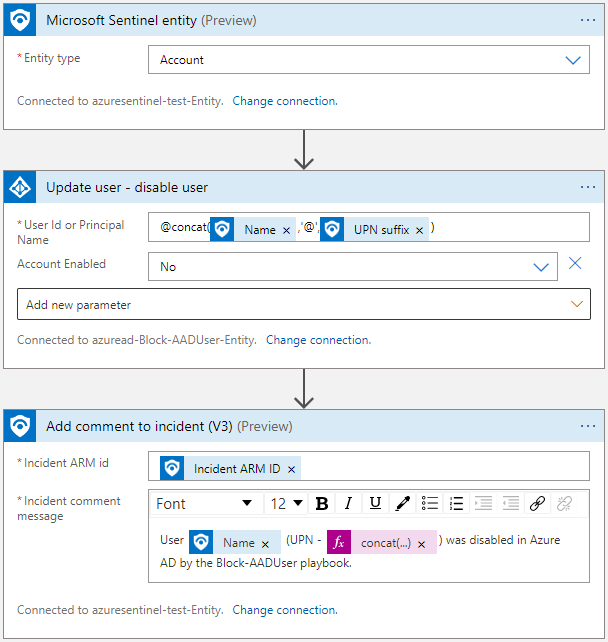

Einen Benutzer deaktivieren

Der folgende Screenshot zeigt ein Beispiel dafür, wie Sie Ihr Playbook verwenden können, um ein Benutzerkonto basierend auf einem Microsoft Sentinel-Entitätstrigger zu deaktivieren: