Definieren einer Zugriffsbeschränkungsrichtlinie für Playbooks im Standardtarif

In diesem Artikel erfahren Sie, wie Sie eine Zugriffseinschränkungsrichtlinie für Microsoft Sentinel-Playbooks im Standard-Plan definieren, damit diese private Endpunkte unterstützen können.

Definieren Sie eine Zugriffseinschränkungsrichtlinie, um sicherzustellen, dass nur Microsoft Sentinel Zugriff auf die Standardlogik-App hat, die Ihre Playbook-Workflows enthält.

Weitere Informationen finden Sie unter:

- Schützen von Datenverkehr zwischen Standard-Logik-Apps und virtuellen Azure-Netzwerken mithilfe von privaten Endpunkten

- Unterstützte Logik-App-Typen

Wichtig

Die neue Version von Zugriffseinschränkungsrichtlinien befindet sich derzeit in der VORSCHAU. Die zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen enthalten zusätzliche rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden bzw. anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Microsoft Sentinel ist auf der Unified Security Operations Platform von Microsoft im Microsoft Defender-Portal allgemein verfügbar. Für die Preview ist Microsoft Sentinel im Defender-Portal ohne Microsoft Defender XDR oder eine E5-Lizenz verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Definieren einer Zugriffseinschränkungsrichtlinie

Wählen Sie für Microsoft Sentinel im Azure-Portal die Seite Konfigurationsautomatisierung >aus. Wählen Sie für Microsoft Sentinel im Defender-Portal die Microsoft Sentinel->Konfigurations>automatisierung aus.

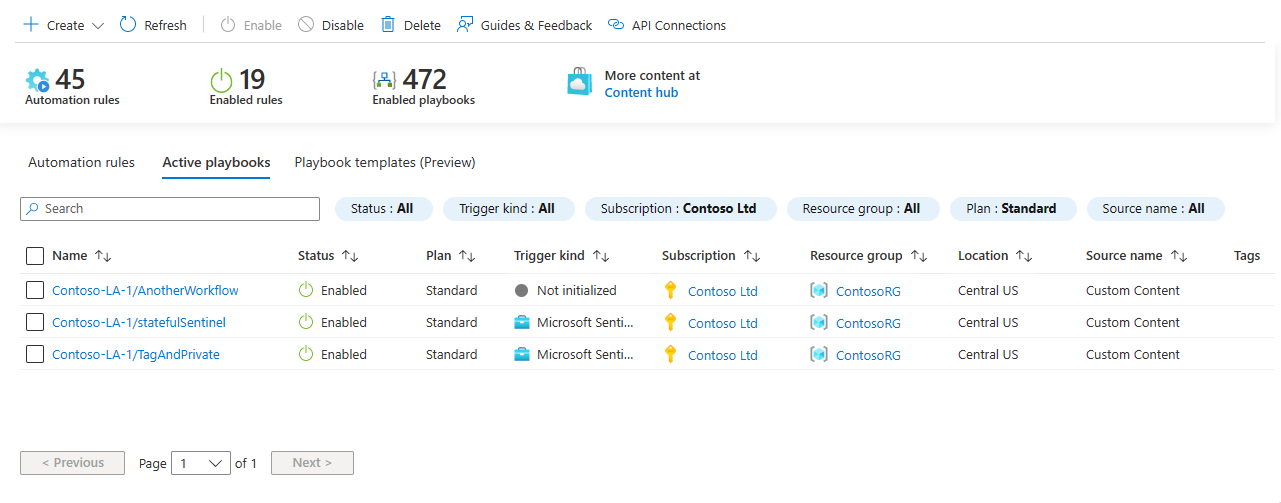

Wählen Sie auf der Seite Automatisierung die Registerkarte Aktive Playbooks aus.

Filtern Sie die Liste nach Standard-Plan-Apps. Aktivieren Sie den Filter Plan, deaktivieren Sie das Kontrollkästchen Verbrauch, und wählen Sie dann OKaus. Zum Beispiel:

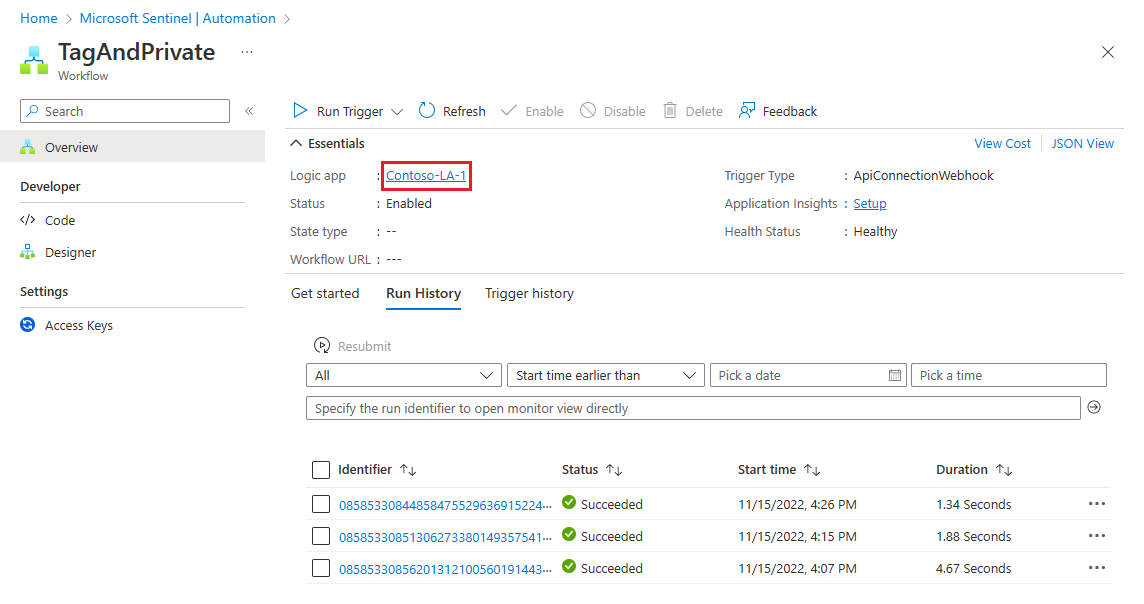

Wählen Sie ein Playbook aus, auf das Sie den Zugriff einschränken möchten. Zum Beispiel:

Wählen Sie den Logik-App-Link im Bildschirm für das Playbook aus. Zum Beispiel:

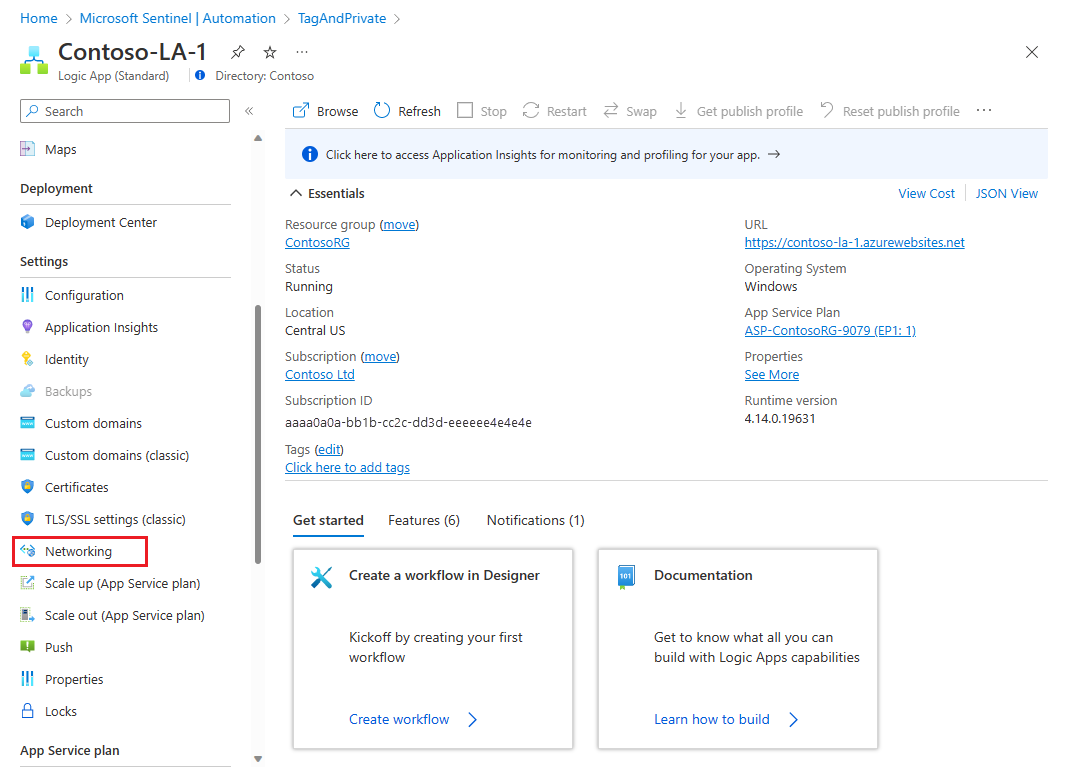

Wählen Sie im Navigationsmenü Ihrer Logik-App unter Einstellungen die Option Netzwerk aus. Zum Beispiel:

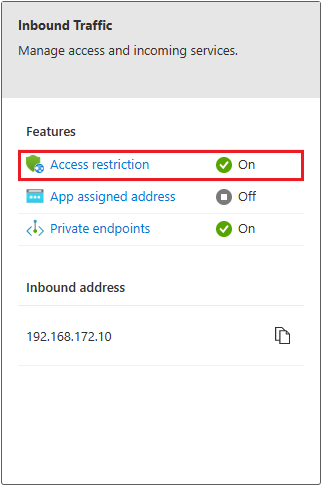

Wählen Sie im Bereich Eingehender Datenverkehr die Option Zugriffseinschränkung aus. Zum Beispiel:

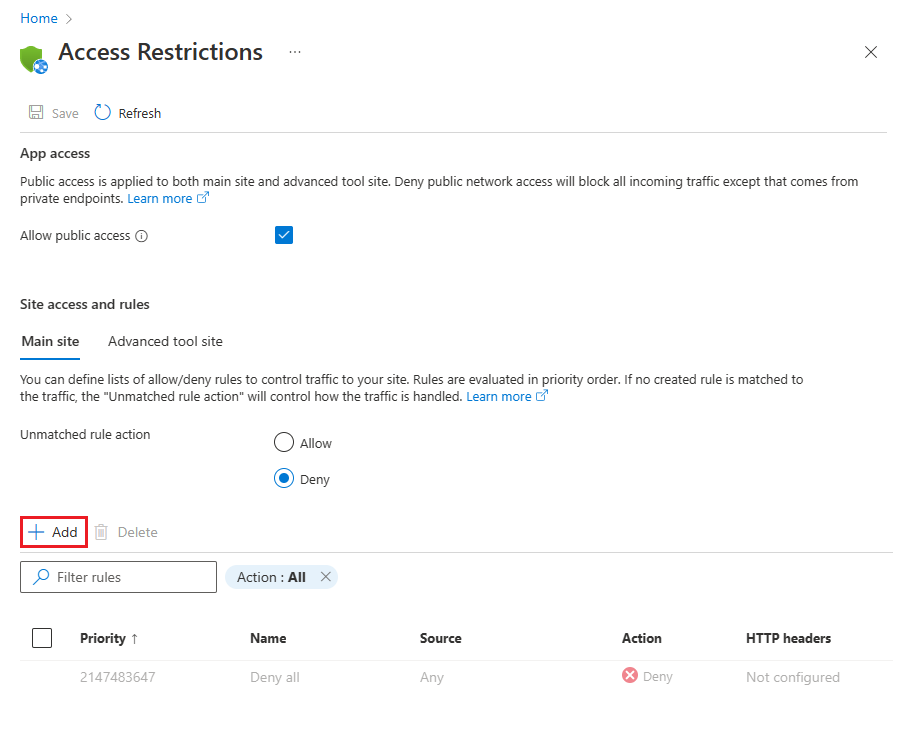

Lassen Sie auf der Seite Zugriffseinschränkungen das Kontrollkästchen Öffentlichen Zugriff zulassen aktiviert.

Wählen Sie unter Websitezugriff und -regeln die Option + Hinzufügen aus. Der Bereich Regel hinzufügen wird an der Seite geöffnet. Zum Beispiel:

Geben Sie auf der Registerkarte Regel hinzufügen die folgenden Details ein.

Der Name und die optionale Beschreibung sollten deutlich machen, dass diese Regel nur den Zugriff von Microsoft Sentinel auf die Logik-App zulässt. Lassen Sie die unten nicht aufgeführten Felder unverändert.

Feld Eingabe oder Auswahl Name Geben Sie SentinelAccessober einen beliebigen anderen Namen ein.Aktion Allow Priority Geben Sie 1ein.Beschreibung Optional. Fügen Sie eine beliebige Beschreibung hinzu. Typ Wählen Sie Diensttag aus. Diensttag

(wird erst nach Auswahl von

Diensttag oben angezeigt.)Suchen Sie AzureSentinel, und wählen Sie das Ergebnis aus. Wählen Sie Regel hinzufügen aus.

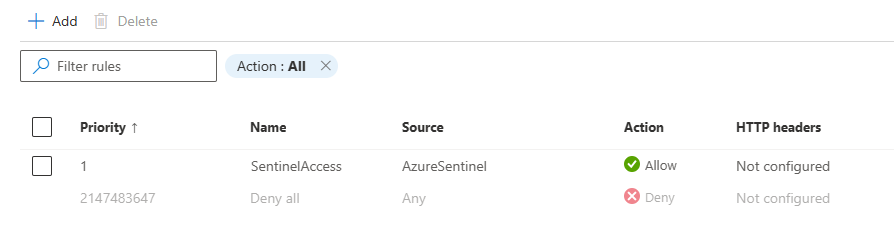

Beispielrichtlinie

Nachdem Sie das Verfahren in diesem Artikel befolgt haben, sollte Ihre Richtlinie wie folgt aussehen:

Zugehöriger Inhalt

Weitere Informationen finden Sie unter: