Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

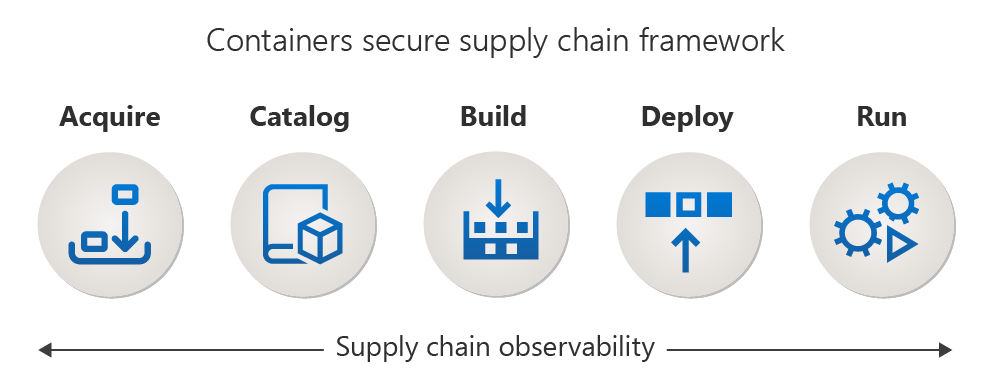

Das CssC-Framework (Containers Secure Supply Chain) von Microsoft ist ein nahtloses, agiles Ökosystem von Tools und Prozessen, das entwickelt wurde, um Sicherheitskontrollen während des gesamten Lebenszyklus von Containern zu integrieren und auszuführen. Die Strategie für sichere Container-Lieferketten wird unter Berücksichtigung aller Sicherheitsanforderungen der Containeranwendungen erstellt. Ziel ist es, die Verwendung anfälliger Containerimages zu verhindern und Containerinfrastruktur mit einem standardmäßigen Sicherheitsportfolio zu erstellen.

Das CSSC-Framework wird mit den folgenden Schritten erstellt:

- Identifizieren der Lieferkettenphasen für containerisierte Anwendungen

- Gliederung der Risiken und der erforderlichen Sicherheitskontrollen in jeder Phase

- Beschreiben der Sicherheitsziele und -ziele in jeder Phase

- Identifizieren von Sicherheitstools, Prozessen und bewährten Methoden in jeder Phase

- Verwalten des Sicherheitsstatus mit Metadaten, Protokollierung und Berichterstellung in jeder Phase

Phasen in Lieferketten für Container

Eine Lieferkette für Container ist in Phasen aufgebaut, um den Lebenszyklus von Containern auszurichten. Jede Phase in der Pipeline identifiziert unterschiedliche Ziele, Sicherheitsrisiken und Prozesse. Microsoft identifiziert die folgenden fünf Stufen in der Lieferkette für Container.

| Phase | Details |

|---|---|

| Erwerben | Abrufen von Containerimages aus externen Quellen oder Drittanbietern. |

| Katalog | Bieten Sie genehmigte Containerimages für den internen Verbrauch an, einschließlich Builds und Bereitstellungen. |

| Erstellen | Erstellen Sie kompatible Dienst- und Anwendungsimages und Bereitstellungsartefakte. |

| Bereitstellen | Sichere Bereitstellung containerisierter Dienste und Anwendungen in den Hostingumgebungen. |

| Ausführung | Führen Sie Container aus kompatiblen, neuesten und sicheren Containerimages aus, die die Geschäftslogik für eine Anwendung ausführen. |

Die Implementierung von Sicherheitsprozessen in allen fünf Phasen der Lieferkette erfordert eine konsistente Praxis der Observability und Monitoring. Ständig weiterentwickelnde Sicherheitspraktiken aktualisieren Containerimages, Entdecken von Sicherheitsrisiken, Auslösen von Änderungen in internen Prozessen, Geschäftsanforderungen und erfordern eine überwachung, um in jeder Phase Transparenz hinzuzufügen.

Häufige Bedrohungen der Lieferkette

Wenn wir über CSSC sprechen, sprechen wir über eine kontinuierliche Softwaretransaktion zwischen Softwareanbietern, externen Quellen, Entwicklern, Service- und Betriebsanbietern, der Verteilung von Kanälen und am wichtigsten unserer Kundenbasis. Unser Ziel ist es, eine sichere Transaktion von Containersoftware zu erreichen und unseren Kunden eine effektive Containerinfrastruktur zu bieten. Jede kleine Kompromittierung, Sicherheitsanfälligkeit oder Angriffe kann zu einem unmittelbaren Inhärenten, schwerwiegenden Verlust für unsere vertrauenswürdigen Partner, Kunden und den Ruf von Microsoft führen. Es ist wichtig, diese Sicherheitskompromittierungen und mögliche Bedrohungen in der gesamten Lieferkette zu beheben, um die Sicherheit und Integrität von containerisierten Anwendungen sicherzustellen.

Microsoft identifiziert und vertieft die Sicherheitskompromittierungen und mögliche Bedrohungen in der gesamten Lieferkette:

Nicht vertrauenswürdige Quellen

Die Verwendung von Containerimages aus nicht vertrauenswürdigen Quellen kann erhebliche Sicherheitsrisiken darstellen. Diese nicht vertrauenswürdigen Quellen enthalten möglicherweise Containerimages, die Schadsoftware, Sicherheitsrisiken oder Hintertüren enthalten.

Microsoft behandelt diese Sicherheitskompromittierungen mit den folgenden Methoden:

- Überprüfen der Authentizität und Integrität von Containerimages, bevor sie in ihre Lieferkette integriert werden, um diese Risiken zu mindern.

- Verwenden Sie Containerimages aus vertrauenswürdigen Quellen. Verwenden Sie Bildscan- und Überprüfungstools, um sicherzustellen, dass Bilder aus seriösen Repositorys stammen und nicht manipuliert wurden.

Kompromittierte Registrierungen

Registrierungen, die nicht ordnungsgemäß gesichert sind, können kompromittierte oder veraltete Containerimages hosten. Es ist wichtig, die Registrierungen regelmäßig zu überwachen und zu sichern, um die Verteilung unsicherer Containerimages zu verhindern. Dazu gehört auch, dass Bilder den Lizenzierungsanforderungen und bewährten Methoden des Unternehmens entsprechen.

Microsoft behandelt diese Sicherheitskompromittierungen mit den folgenden Methoden:

- Regelmäßiges Überwachen und Sichern von Containerimages-Registrierungen.

- Verwenden Sie Zugriffssteuerungen, Authentifizierungssteuerelemente und Bildüberprüfungen, um unsichere oder veraltete Bilder zu erkennen und zu verhindern.

Kompromittierte Abhängigkeiten

Das Einfügen bösartiger Code in Basisimages oder die Verwendung bösartiger Bibliotheken kann die Sicherheit von Containeranwendungen gefährden.

Microsoft behandelt diese Sicherheitskompromittierungen mit den folgenden Methoden:

- Implementieren Sie strenge Steuerelemente für die Abhängigkeiten, die in Ihren Containerimages verwendet werden.

- Aktualisieren Sie regelmäßig Basisimages und Bibliotheken, um bekannte Sicherheitsrisiken zu patchen.

- Verwenden Sie die Containerimageüberprüfung, um böswillige oder anfällige Abhängigkeiten zu identifizieren und zu beheben.

Kompromittierte Buildumgebungen

Unsichere Buildumgebungen können dazu führen, dass anfällige, veraltete oder nicht kompatible Containerimages einbezogen werden.

Microsoft behandelt diese Sicherheitskompromittierungen mit den folgenden Methoden:

- Sichern Sie Ihre Buildumgebungen mithilfe vertrauenswürdiger und regelmäßig aktualisierter Tools und Container.

- Implementieren Sie einen Prozess zum Entfernen veralteter oder anfälliger Containerimages, um sicherzustellen, dass die neuesten Versionen während des Buildprozesses verwendet werden.

Nicht überprüfte Bereitstellung

Durch die Bereitstellung von nicht vertrauenswürdigen oder böswilligen Containerimages können Organisationen verschiedene Sicherheitsverletzungen zur Verfügung stellen. Zugriffssteuerungen und ein robuster Überprüfungsprozess sollten eingerichtet sein, um sicherzustellen, dass nur autorisierte und überprüfte Containerimages bereitgestellt werden.

Microsoft behandelt diese Sicherheitskompromittierungen mit den folgenden Methoden:

- Erzwingen Sie strenge Zugriffskontrollen und Imageüberprüfungsprozesse während der Bereitstellung.

- Nutzen Sie die rollenbasierte Zugriffssteuerung (RBAC), um einzuschränken, wer Containerimages bereitstellen kann.

- Stellen Sie sicher, dass nur vertrauenswürdige und gründlich getestete Images in der Produktion bereitgestellt werden.

Mangel an Observability

Überwachung und Beobachtbarkeit sind entscheidend für die Erkennung von Sicherheitsproblemen. Unternehmen müssen in Tools und Prozesse investieren, die Einblicke in die gesamte Lieferkette bieten, wodurch die Echtzeitnachverfolgung von Containerimages und die Erkennung von Sicherheitsangriffen ermöglicht wird.

Microsoft behandelt diese Sicherheitskompromittierungen mit den folgenden Methoden:

- Implementieren Sie Überwachungs- und Observability-Lösungen in Ihrer containerisierten Umgebung.

- Verwenden Sie Protokollierungs-, Ablaufverfolgungs- und Überwachungstools, um Containerimageänderungen, Sicherheitsereignisse und Anomalien in der Lieferkette nachzuverfolgen.

- Richten Sie Benachrichtigungen und Benachrichtigungen für verdächtige Aktivitäten ein.

Zusätzlich zu diesen Maßnahmen ist es wichtig, klare Sicherheitsrichtlinien und -praktiken festzulegen, Ihr Team über bewährte Methoden der Sicherheit zu informieren und regelmäßige Sicherheitsbewertungen und Audits Ihrer Container-Lieferkette durchzuführen. Bleiben Sie kontinuierlich auf dem Laufenden mit Sicherheitsbedrohungen und Sicherheitsrisiken, die für Container relevant sind, und passen Sie Ihre Sicherheitsmaßnahmen entsprechend an. Containersicherheit ist ein fortlaufender Prozess, der eine Wachsamkeit und ein proaktives Risikomanagement erfordert.

Nächste Schritte

Weitere Informationen zu jeder Phase des CSSC-Frameworks finden Sie unter: