Herstellen von Indexerverbindungen mit Azure Storage als vertrauenswürdigem Dienst

In Azure KI Search können Indexer mit Zugriff auf Azure-Blobs die Ausnahme für vertrauenswürdige Dienste verwenden, um sicher auf Blobs zuzugreifen. Dieser Mechanismus bietet Kunden, die Indexer keinen Zugriff über IP-Firewallregeln gewähren können, eine einfache, sichere und kostenlose Alternative für den Zugriff auf Daten in Speicherkonten.

Hinweis

Wenn Sich Azure Storage hinter einer Firewall und in derselben Region wie Azure KI Search befindet, können Sie keine eingehende Regel erstellen, die Anforderungen von Ihrem Suchdienst zulässt. Die Lösung für dieses Szenario ist Search als vertrauenswürdigen Dienst verbinden zu lassen, wie in diesem Artikel beschrieben.

Voraussetzungen

Ein Suchdienst mit einer systemseitig zugewiesenen verwalteten Identität (siehe „Überprüfen der Dienstidentität“).

Ein Speicherkonto mit der Netzwerkoption Vertrauenswürdigen Microsoft-Diensten den Zugriff auf dieses Speicherkonto erlauben (siehe „Überprüfen der Netzwerkeinstellungen“).

Eine Azure-Rollenzuweisung in Azure Storage, die Berechtigungen für die vom Suchdienst zugewiesene verwaltete Identität gewährt (siehe „Überprüfen der Berechtigungen“).

Hinweis

In Azure KI Search ist eine vertrauenswürdige Dienstverbindung auf Blobs und ADLS Gen2 in Azure Storage beschränkt. Sie wird für Indexerverbindungen mit Azure Table Storage und Azure Files nicht unterstützt.

Eine vertrauenswürdige Dienstverbindung muss eine vom System verwaltete Identität verwenden. Eine benutzerseitig zugewiesene verwaltete Identität wird für dieses Szenario derzeit nicht unterstützt.

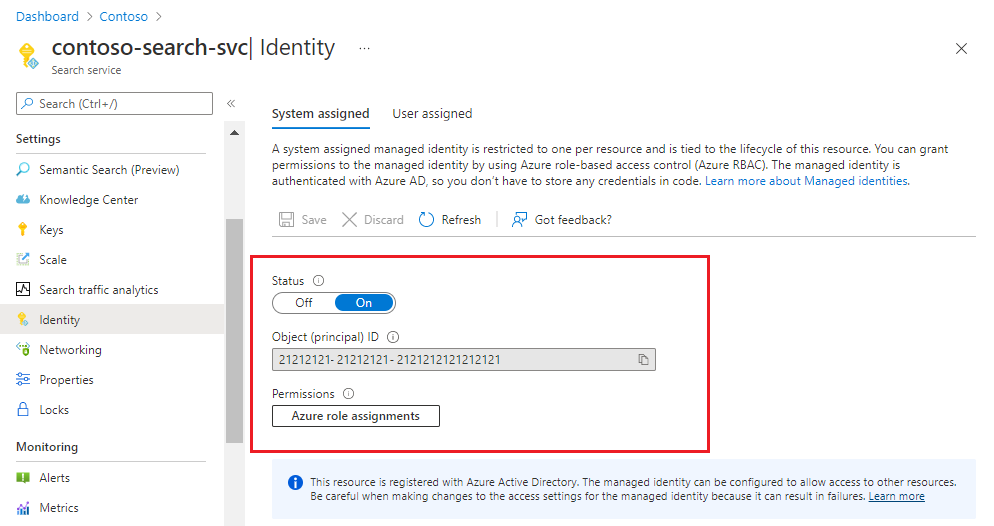

Überprüfen der Dienstidentität

Melden Sie sich beim Azure-Portal an, und finden Sie Ihren Suchdienst.

Vergewissern Sie sich auf der Seite Identität, dass eine systemseitig zugewiesene Identität aktiviert ist. Denken Sie daran, dass benutzerseitig zugewiesene verwaltete Identitäten (derzeit in der Vorschauphase) bei einer vertrauenswürdigen Dienstverbindung nicht funktionieren.

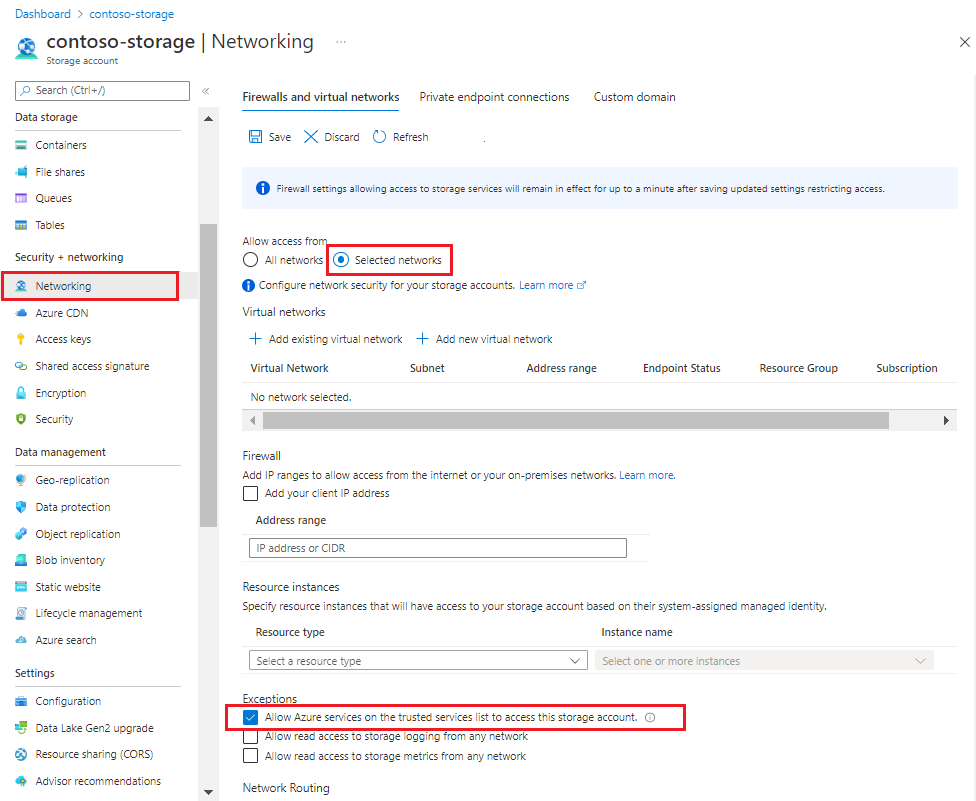

Netzwerkeinstellungen überprüfen

Melden Sie sich beim Azure-Portal an, und suchen Sie Ihr Speicherkonto.

Wählen Sie im Navigationsbereich auf der linken Seite unter Sicherheit + Netzwerkbetrieb die Option Netzwerk aus.

Wählen Sie auf der Registerkarte Firewalls und virtuelle Netzwerke unter „Zugriff erlauben von:“ die Option Ausgewählte Netzwerke aus.

Scrollen Sie nach unten zum Abschnitt Ausnahmen.

Vergewissern Sie sich, dass das Kontrollkästchen für Erlauben Sie Azure-Diensten auf der Liste der vertrauenswürdigen Dienste den Zugriff auf dieses Speicherkonto. aktiviert ist.

Vorausgesetzt, Ihr Suchdienst verfügt über rollenbasierten Zugriff auf das Speicherkonto, kann er auch dann auf Daten zugreifen, wenn Verbindungen mit Azure Storage durch IP-Firewallregeln gesichert sind.

Berechtigungen überprüfen

Eine vom System verwaltete Identität ist ein Microsoft Entra-Dienstprinzipal. Die Zuweisung benötigt mindestens den Speicher-BLOB-Datenleser.

Zeigen Sie im linken Navigationsbereich unter Zugriffssteuerung alle Rollenzuweisungen an, und stellen Sie sicher, dass Storage-Blobdatenleser der Identität des Suchdienstsystems zugewiesen ist.

Fügen Sie Mitwirkender an Storage-Blobdaten hinzu, wenn Schreibzugriff benötigt wird.

Features, die Schreibzugriff erfordern, umfassen Anreicherungszwischenspeicherung, Debugsitzungenund Wissensspeicher.

Einrichten und Testen der Verbindung

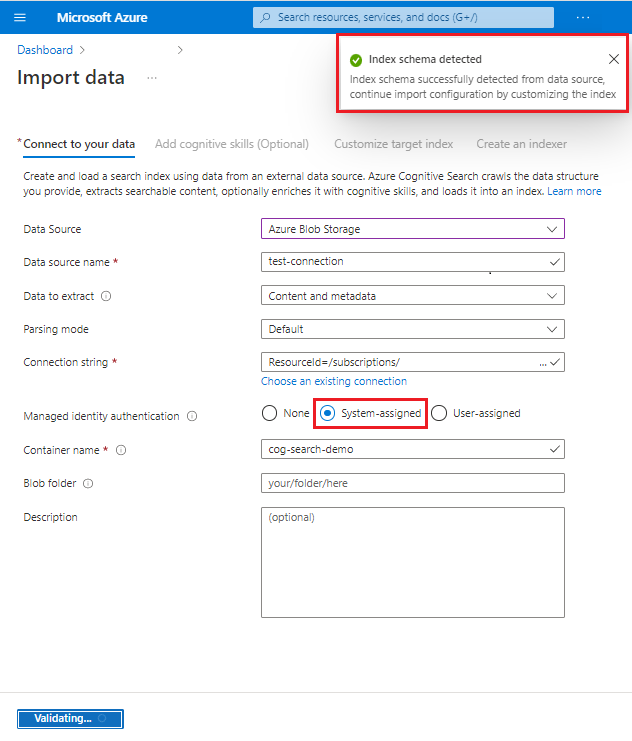

Am einfachsten können Sie die Verbindung testen, indem Sie den Datenimport-Assistenten ausführen.

Starten Sie den Datenimport-Assistenten, und wählen Sie Azure Blob Storage oder Azure Data Lake Storage Gen2 aus.

Wählen Sie eine Verbindung mit Ihrem Speicherkonto und dann Systemseitig zugewiesen aus. Wählen Sie Weiter aus, um eine Verbindung aufzurufen. Wenn das Indexschema erkannt wird, war die Verbindung erfolgreich.