Konfigurieren der Authentifizierung

Um auf ein bestimmtes Azure Remote Rendering-Konto zuzugreifen, müssen Clients ein Zugriffstoken beim Azure Mixed Reality-Sicherheitstokendienst (Security Token Service, STS) abrufen. Von STS abgerufene Token haben eine Gültigkeitsdauer von 24 Stunden. Clients müssen eins der folgenden Elemente festlegen, um die REST-APIs erfolgreich aufzurufen:

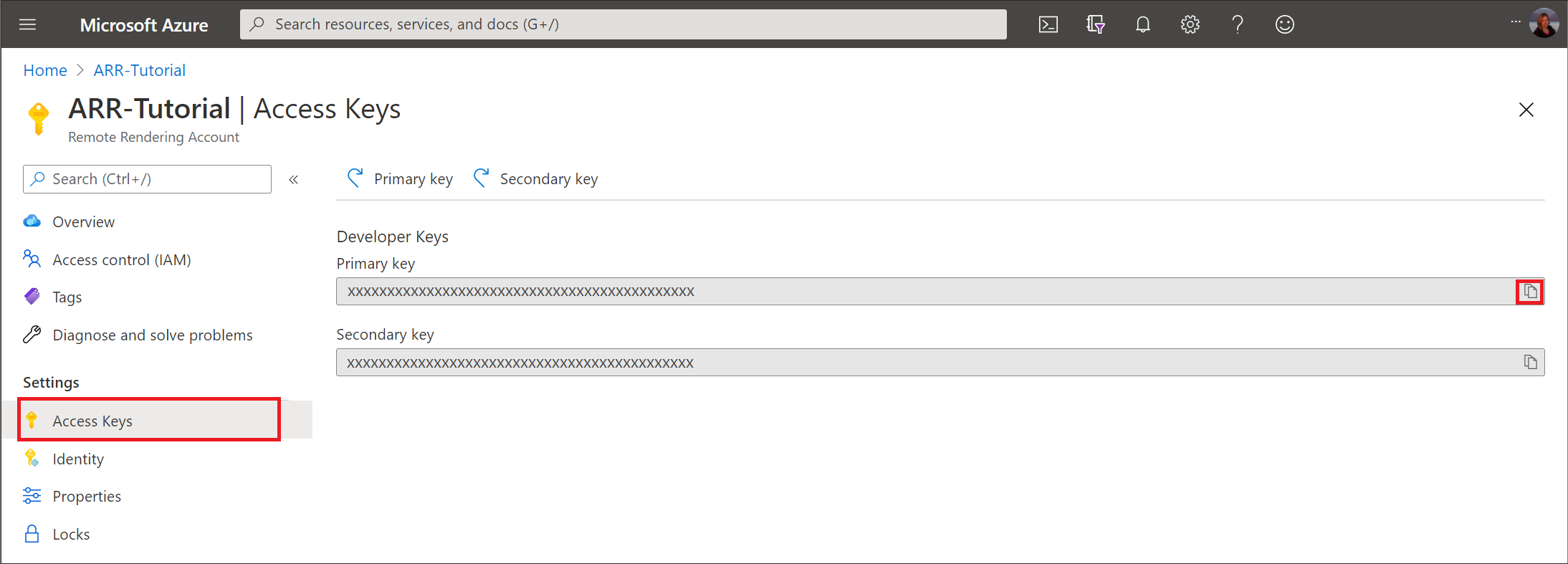

AccountKey kann auf der Registerkarte „Schlüssel“ für das Remote Rendering-Konto im Azure-Portal abgerufen werden. Kontoschlüssel werden nur für Entwicklung/Prototypen empfohlen.

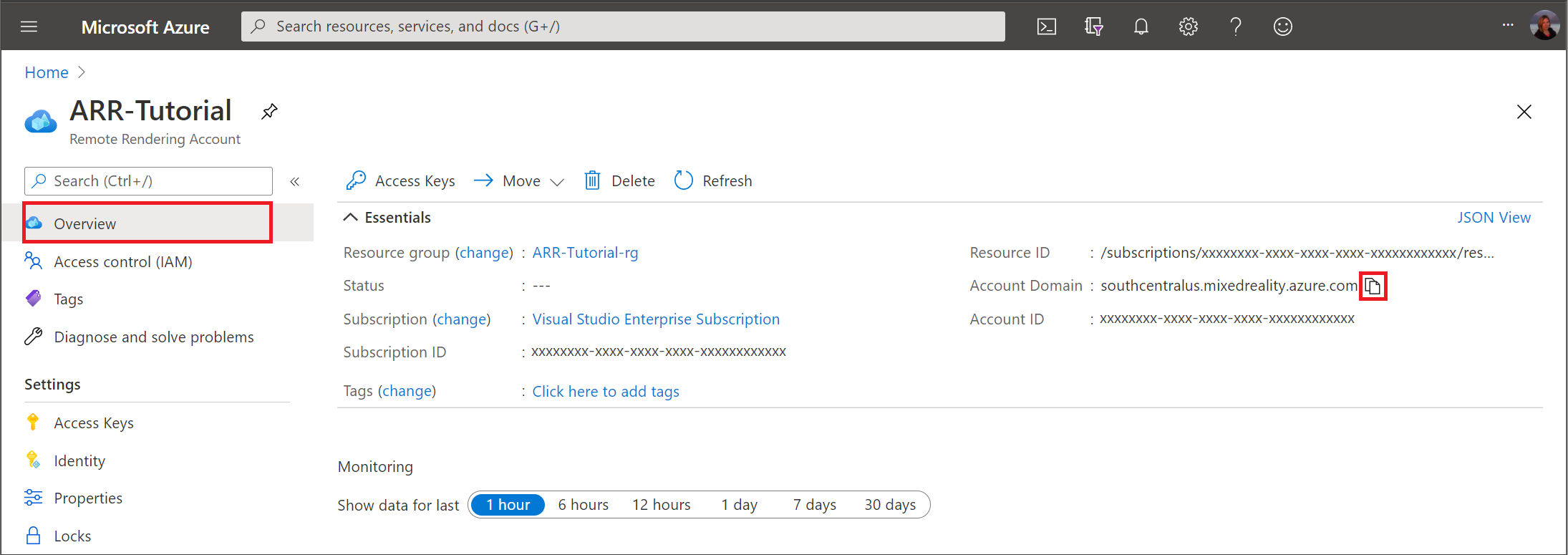

AccountDomain kann auf der Registerkarte „Übersicht“ für das Remote Rendering-Konto im Azure-Portal abgerufen werden.

AuthenticationToken ist ein Microsoft Entra-Token, das mithilfe der MSAL-Bibliothek abgerufen werden kann. Es sind mehrere verschiedene Abläufe zum Akzeptieren von Benutzeranmeldeinformationen und zum Verwenden dieser Anmeldeinformationen zum Abrufen eines Zugriffstokens verfügbar.

MRAccessToken ist ein MR-Token, das beim Sicherheitstokendienst (Security Token Service, STS) von Azure Mixed Reality abgerufen werden kann. Wird beim

https://sts.<accountDomain>-Endpunkt mithilfe eines ähnlichen wie dem unten dargestellten REST-Aufruf abgerufen:GET https://sts.southcentralus.mixedreality.azure.com/Accounts/35d830cb-f062-4062-9792-d6316039df56/token HTTP/1.1 Authorization: Bearer eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1Ni<truncated>FL8Hq5aaOqZQnJr1koaQ Host: sts.southcentralus.mixedreality.azure.com Connection: Keep-Alive HTTP/1.1 200 OK Date: Tue, 24 Mar 2020 09:09:00 GMT Content-Type: application/json; charset=utf-8 Content-Length: 1153 Accept: application/json MS-CV: 05JLqWeKFkWpbdY944yl7A.0 {"AccessToken":"eyJhbGciOiJSUzI1<truncated>uLkO2FvA"}Dabei weist der Autorisierungsheader das folgende Format auf :

Bearer <Azure_AD_token>oderBearer <accountId>:<accountKey>. Aus Sicherheitsgründen ist das erste Format vorzuziehen. Das durch diesen REST-Aufruf zurückgegebene Token ist das MR-Zugriffstoken.

Authentifizierung für bereitgestellte Anwendungen

Kontoschlüssel werden nur während der Entwicklung für die schnelle Prototyperstellung empfohlen. Es wird empfohlen, Anwendungen, die einen eingebetteten Kontoschlüssel enthalten, nicht an die Produktion auszuliefern. Stattdessen wird empfohlen, eine benutzerbasierte oder dienstbasierte Microsoft Entra-Authentifizierung zu verwenden.

Microsoft Entra-Benutzerauthentifizierung

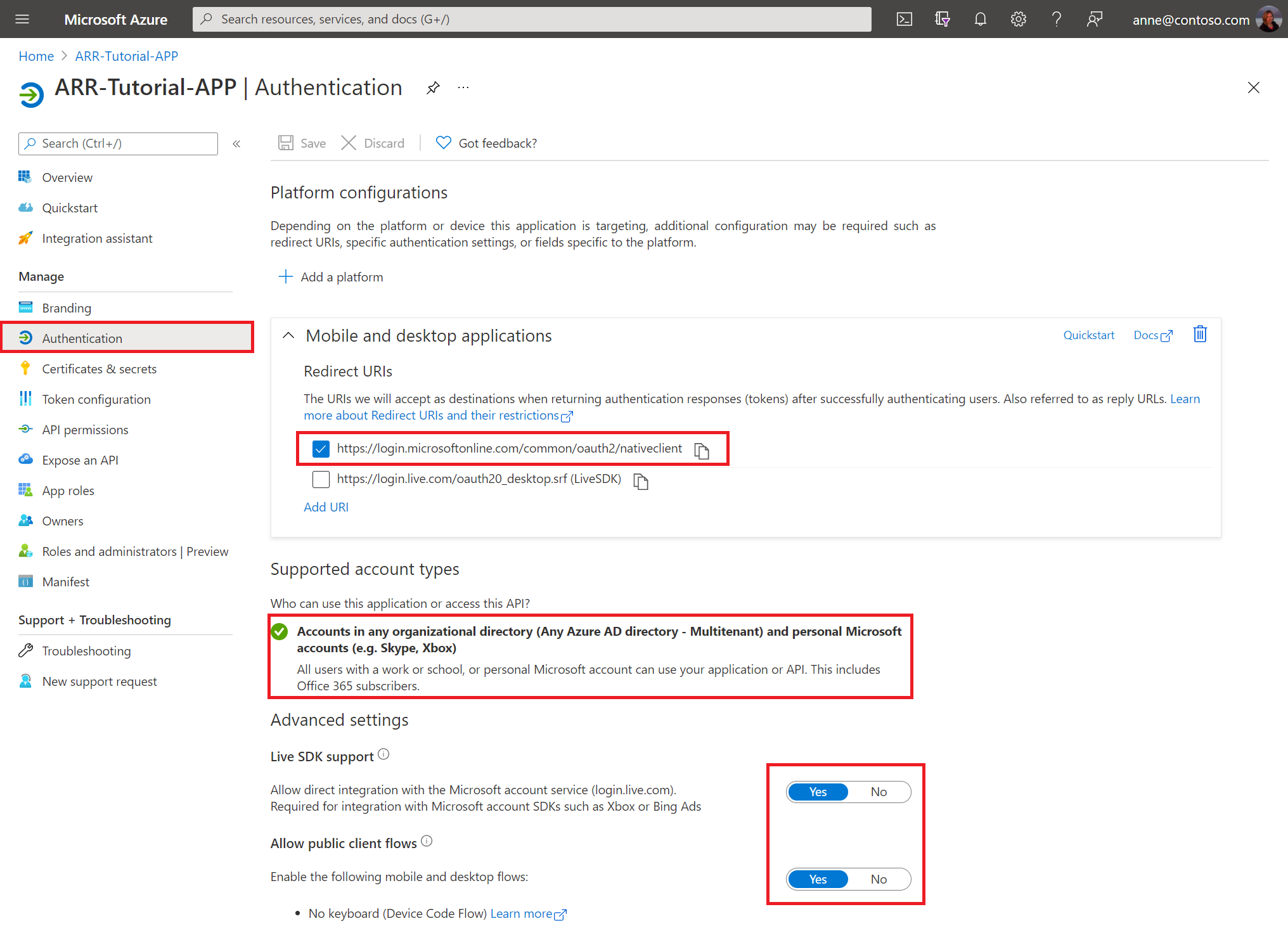

Führen Sie die Schritte zum Konfigurieren der Microsoft Entra-Benutzerauthentifizierung im Azure-Portal aus.

Registrieren Sie Ihre Anwendung in Microsoft Entra ID. Im Rahmen der Registrierung muss festgelegt werden, ob Ihre Anwendung mehrinstanzenfähig sein soll. Außerdem müssen auf dem Blatt „Authentifizierung“ die Umleitungs-URLs angegeben werden, die für Ihre Anwendung zulässig sind.

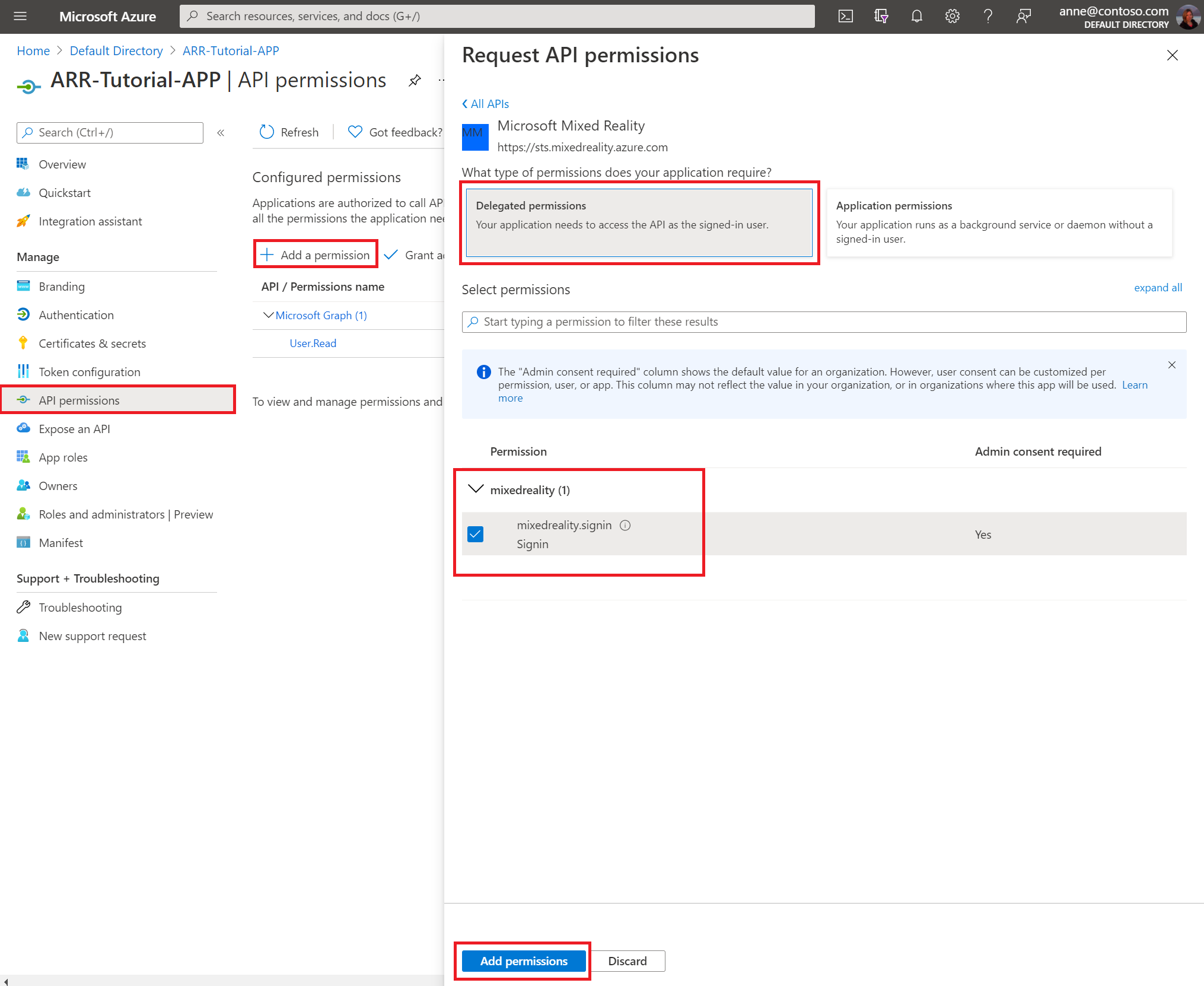

Fordern Sie auf der Registerkarte API-Berechtigungen unter mixedreality delegierte Berechtigungen für den Bereich mixedreality.signin an.

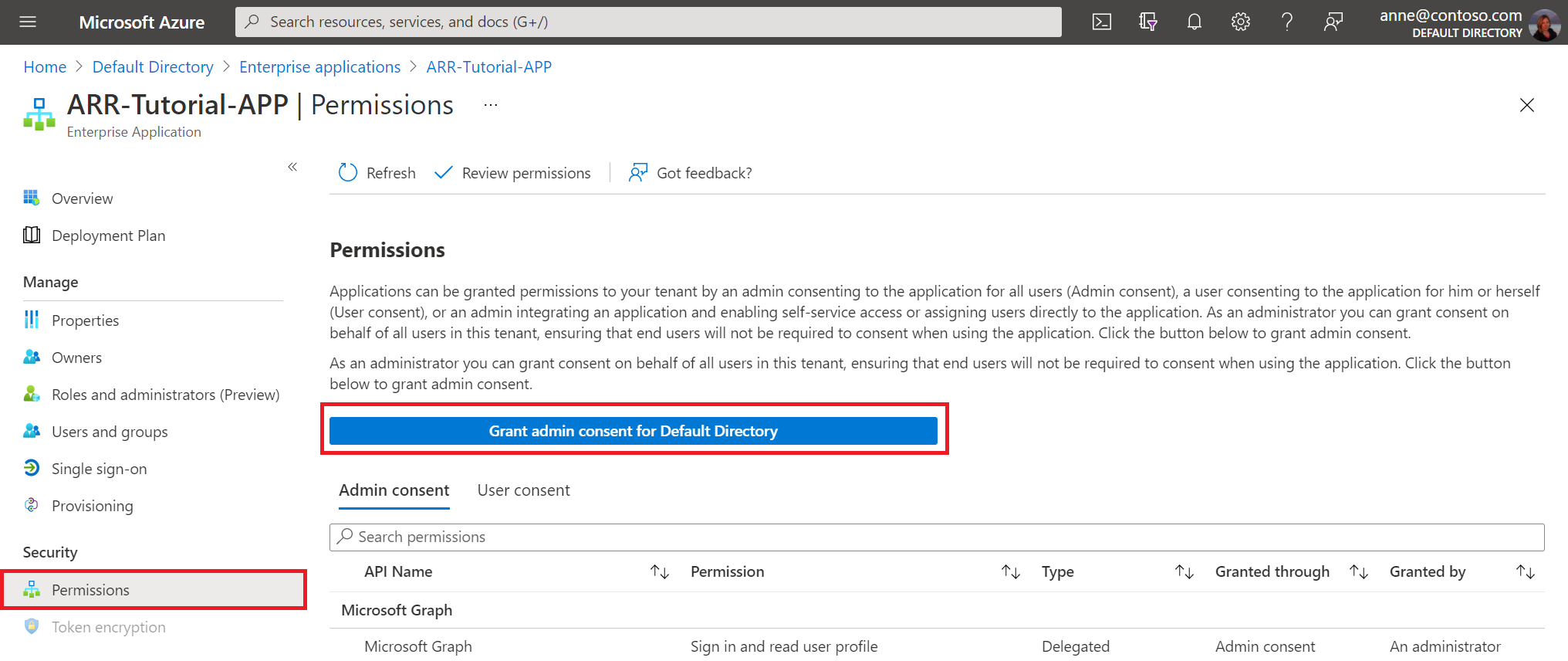

Erteilen Sie unter „Sicherheit“ auf der Registerkarte „Berechtigungen“ die Administratoreinwilligung.

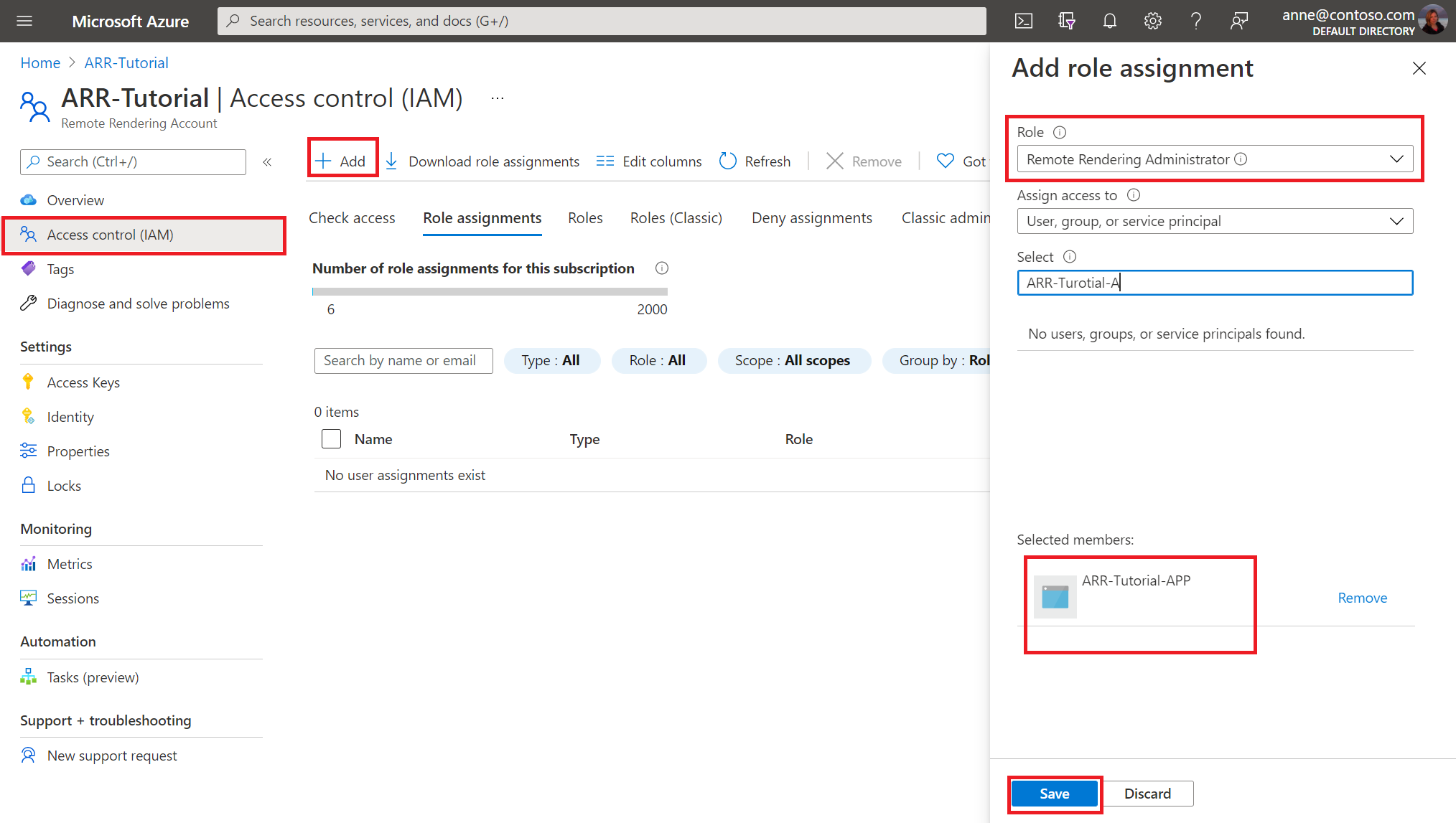

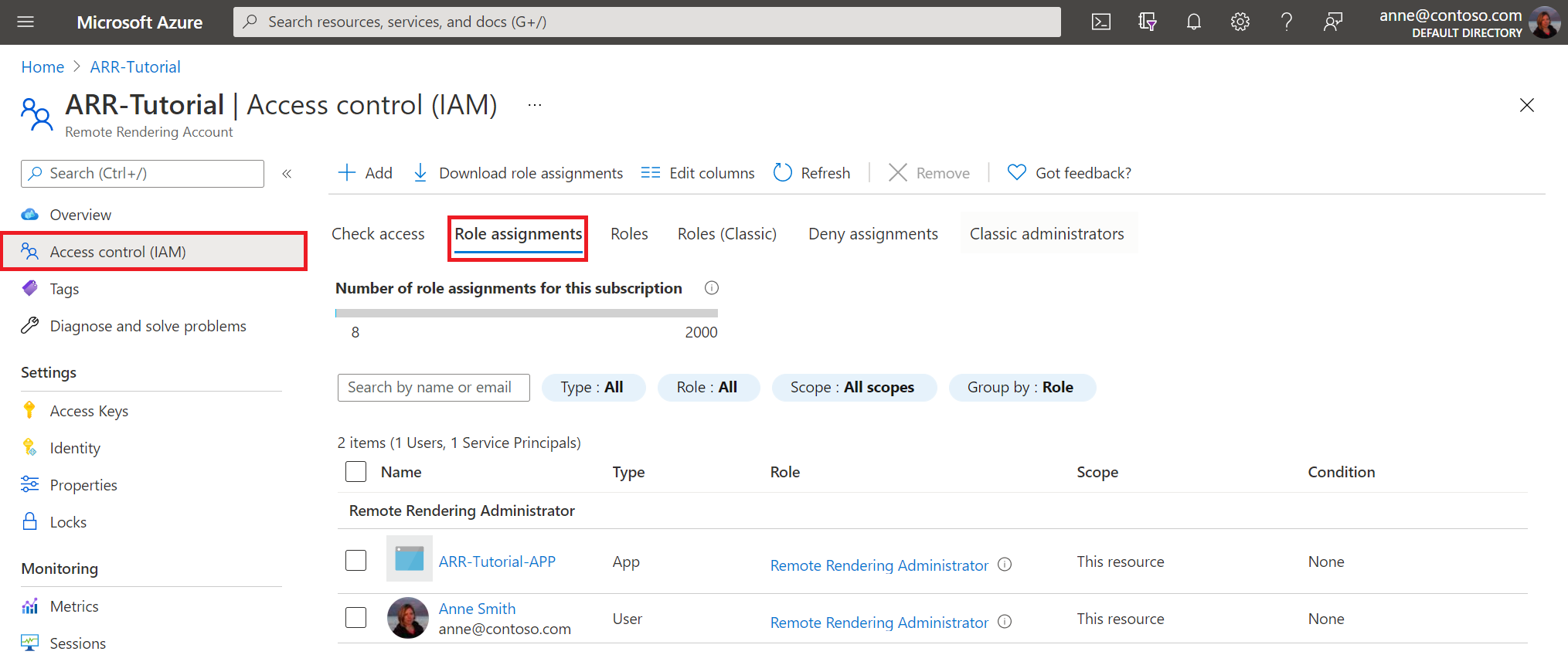

Navigieren Sie anschließend zu Ihrer Azure Remote Rendering-Ressource. Erteilen Sie im Bereich für die Zugriffssteuerung die gewünschten Rollen für Ihre Anwendungen und Benutzer, in deren Namen Sie delegierte Zugriffsberechtigungen für Ihre Azure Remote Rendering-Ressource verwenden möchten.

Informationen zur Verwendung der Microsoft Entra-Benutzerauthentifizierung in Ihrem Anwendungscode finden Sie im Tutorial „Schützen von Azure Remote Rendering und Modellspeicher“ unter Microsoft Entra-Authentifizierung.

Rollenbasierte Zugriffssteuerung (Azure)

Zum Steuern der Zugriffsebene, die Ihrem Dienst erteilt wird, verwenden Sie beim Erteilen von rollenbasiertem Zugriff die folgenden Rollen:

- Remote Rendering-Administrator: Bietet dem Benutzer Konvertierungs-, Sitzungsverwaltungs-, Rendering- und Diagnosefunktionen für Azure Remote Rendering.

- Remote Rendering-Client: Bietet dem Benutzer Sitzungs-, Rendering- und Diagnosefunktionen für Azure Remote Rendering.