Verwaltete Identität in Azure Database for PostgreSQL – Flexible Server

GILT FÜR:  Azure Database for PostgreSQL – Flexibler Server

Azure Database for PostgreSQL – Flexibler Server

Die Verwaltung von Geheimnissen, Anmeldeinformationen, Zertifikaten und Schlüsseln für eine sichere Kommunikation zwischen verschiedenen Diensten stellt für Entwickler eine häufige Herausforderung dar. Dank verwalteter Identitäten müssen Entwickler keine Anmeldeinformationen mehr verwalten.

Während Entwickler die Geheimnisse in Azure Key Vault sicher speichern können, benötigen Dienste eine Möglichkeit zum Zugriff auf Azure Key Vault. Verwaltete Identitäten bieten eine automatisch verwaltete Identität in Microsoft Entra ID, die Anwendungen verwenden können, wenn sie sich mit Ressourcen verbinden, die die Microsoft Entra-Authentifizierung unterstützen. Anwendungen können mithilfe verwalteter Identitäten Microsoft Entra-Token abrufen, ohne Anmeldeinformationen verwalten zu müssen.

Nachstehend sind einige Vorteile der Verwendung von verwalteten Identitäten beschrieben:

- Sie brauchen keine Anmeldeinformationen zu verwalten. Sie haben nicht einmal Zugriff auf die Anmeldeinformationen.

- Sie können verwaltete Identitäten zur Authentifizierung bei einer beliebigen Ressource verwenden, die die Microsoft Entra-Authentifizierung unterstützt. Dies schließt auch Ihre eigenen Anwendungen ein.

- Verwaltete Identitäten können ohne zusätzliche Kosten genutzt werden.

Arten von verwalteten Identitäten

Es gibt zwei Arten von verwalteten Identitäten:

Systemseitig zugewiesen: Einige Azure-Ressourcen, z. B. virtuelle Computer, Azure Database for PostgreSQL – Flexible Server ermöglichen Ihnen, eine verwaltete Identität direkt für die Ressource zu aktivieren. Wenn Sie eine systemseitig zugewiesene verwaltete Identität aktivieren, geschieht Folgendes:

- Ein Dienstprinzipal eines speziellen Typs wird in Microsoft Entra ID für die Identität erstellt. Der Dienstprinzipal ist an den Lebenszyklus dieser Azure-Ressource gebunden. Wenn die Azure-Ressource gelöscht wird, löscht Azure automatisch den Dienstprinzipal für Sie.

- Entwurfsbedingt kann nur diese Azure-Ressource diese Identität zum Anfordern von Token von Microsoft Entra ID verwenden.

- Sie autorisieren die verwaltete Identität zum Zugriff auf einen oder mehrere Dienste.

- Der Name des systemseitig zugewiesenen Dienstprinzipals ist immer mit dem Namen der Azure-Ressource identisch, für die er erstellt wird.

Benutzerseitig zugewiesen: Sie können auch eine verwaltete Identität als eigenständige Azure-Ressource erstellen. Sie können eine benutzerseitig zugewiesene verwaltete Identität erstellen und sie einer oder mehreren Azure-Ressourcen zuweisen. Wenn Sie eine benutzerseitig zugewiesene verwaltete Identität aktivieren, geschieht Folgendes:

- Ein Dienstprinzipal eines speziellen Typs wird in Microsoft Entra ID für die Identität erstellt. Der Dienstprinzipal wird getrennt von den Ressourcen verwaltet, die ihn verwenden.

- Mehrere Ressourcen können benutzerseitig zugewiesene Identitäten verwenden.

- Sie autorisieren die verwaltete Identität zum Zugriff auf einen oder mehrere Dienste.

Aktivieren einer systemseitig zugewiesenen verwaltete Identität auf dem flexiblen Server

Azure-Portal

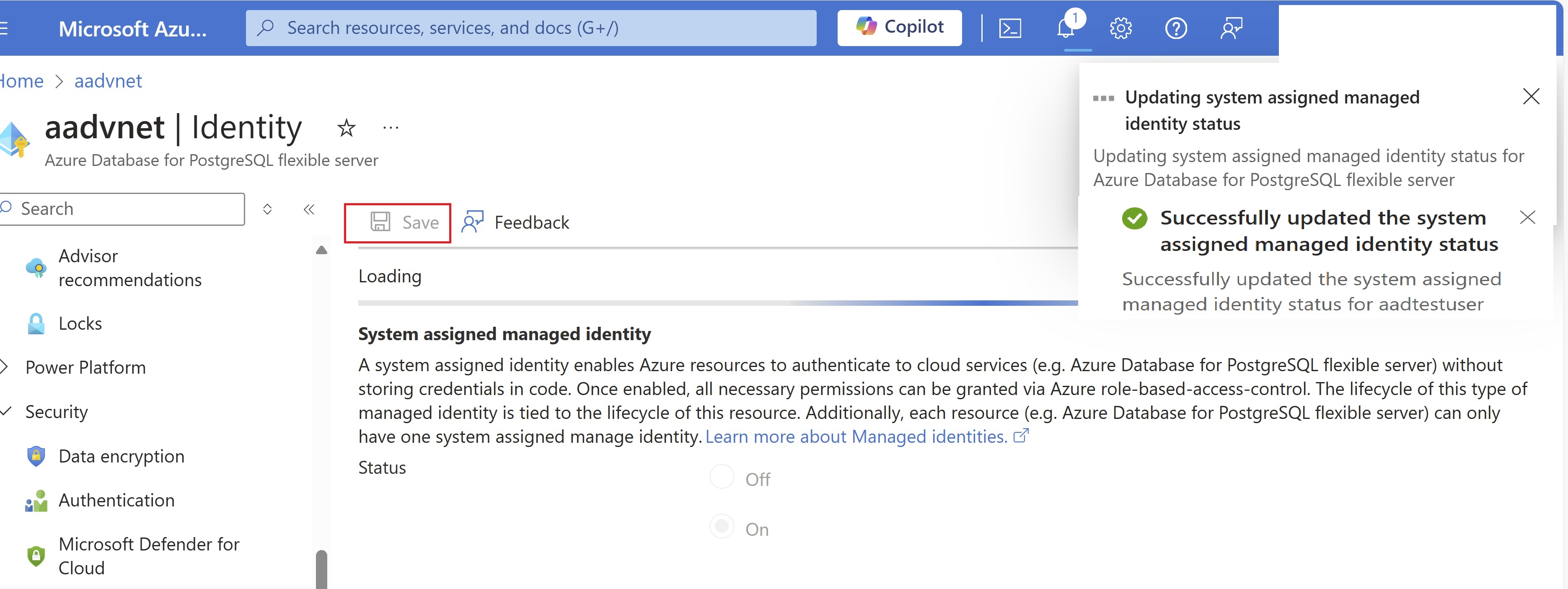

Führen Sie die folgenden Schritte aus, um die systemseitig zugewiesene verwaltete Identität auf Ihrer Instanz von Azure Database for PostgreSQL – Flexibler Server zu aktivieren.

Wählen Sie im Azure-Portal Ihre vorhandene Instanz von Azure Database for PostgreSQL – Flexible Server aus, für die Sie die systemseitig zugewiesene verwaltete Identität aktivieren möchten.

Wählen Sie auf der Seite von Azure Database for PostgreSQL – Flexibler Server die Option Identität aus.

Wählen Sie im Abschnitt Identity die Option Ein aus.

Klicken Sie auf Speichern, um die Änderungen zu übernehmen.

- Eine Benachrichtigung bestätigt, dass die systemseitig zugewiesene verwaltete Identität aktiviert ist.

ARM-Vorlage

Hier ist die ARM-Vorlage, um die systemseitig zugewiesene verwaltete Identität zu aktivieren. Sie können die 2023-06-01-preview oder die neueste verfügbare API verwenden.

{

"resources": [

{

"apiVersion": "2023-06-01-preview",

"identity": {

"type": "SystemAssigned"

},

"location": "Region name",

"name": "flexible server name",

"type": "Microsoft.DBforPostgreSQL/flexibleServers"

}

]

}

Um die vom System zugewiesene verwaltete Identität zu deaktivieren, ändern Sie den Typ in Keine

{

"resources": [

{

"apiVersion": "2023-06-01-preview",

"identity": {

"type": "None"

},

"location": "Region Name",

"name": "flexible server name",

"type": "Microsoft.DBforPostgreSQL/flexibleServers"

}

]

}

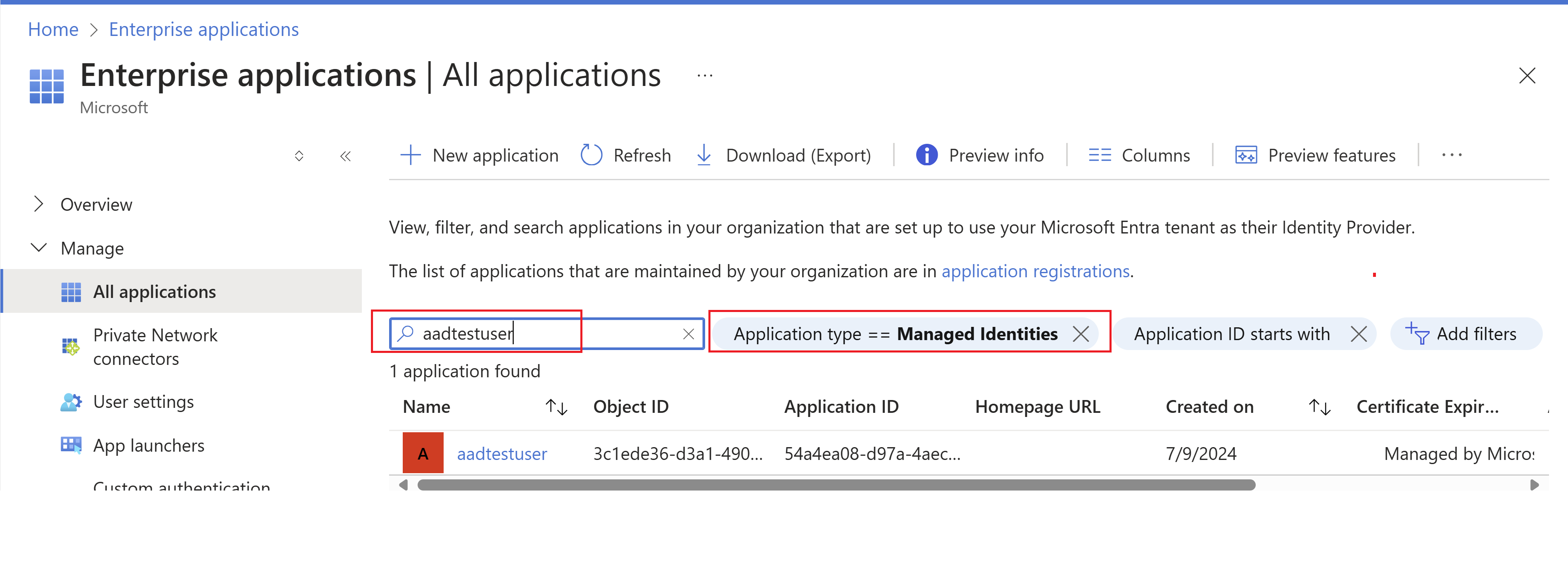

Überprüfen der neu erstellten systemseitig zugewiesenen verwalteten Identität auf dem flexiblen Server

Sie können die verwaltete Identität überprüfen, die erstellt wurde, indem Sie zu Unternehmensanwendungen gehen.

Wählen Sie Anwendungstyp == Verwaltete Identität

Geben Sie den Namen Ihres flexiblen Servers in Suche nach Anwendungsname oder Identität an, wie im Screenshot gezeigt.